能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

2 楼

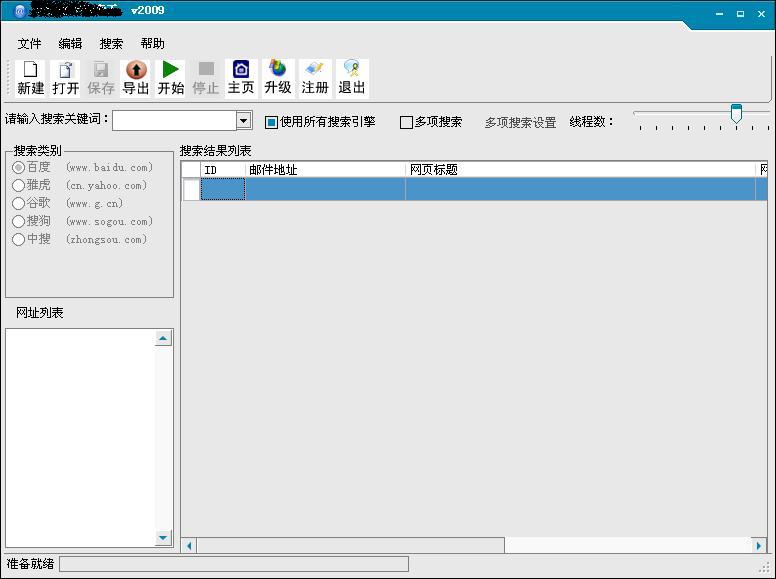

放个DEMO上来看看。

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

3 楼

|

能力值:

( LV3,RANK:20 )

( LV3,RANK:20 )

|

-

-

4 楼

可惜楼主来晚一步,这是一个国产软件,我上周刚刚在坛子里面说 我不再参与任何国产软件的技术讨论。请不要向我索取任何破解版本.............

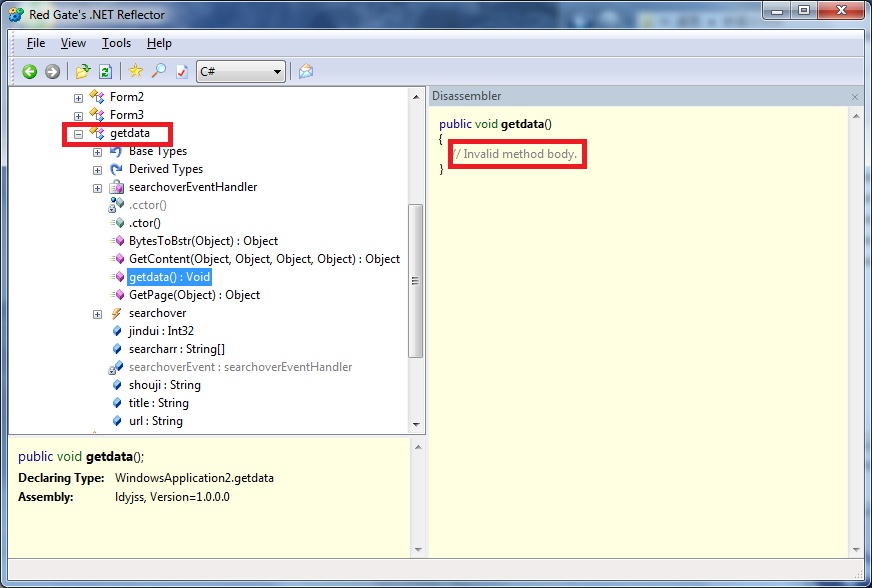

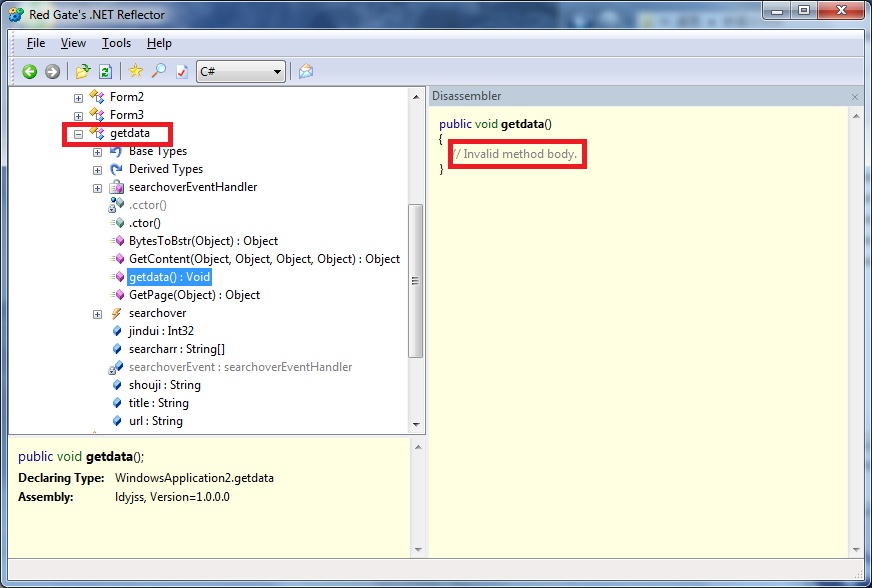

我来贴张图,显摆以下,看看还有哪位可以搞定。

推荐玩DONET的都来挑战一下,还是有点难度的。我个人感觉可以难倒85%的DONET破解者。

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

5 楼

tease 很厉害的说,可以说说分析过程吗

|

能力值:

( LV3,RANK:20 )

( LV3,RANK:20 )

|

-

-

6 楼

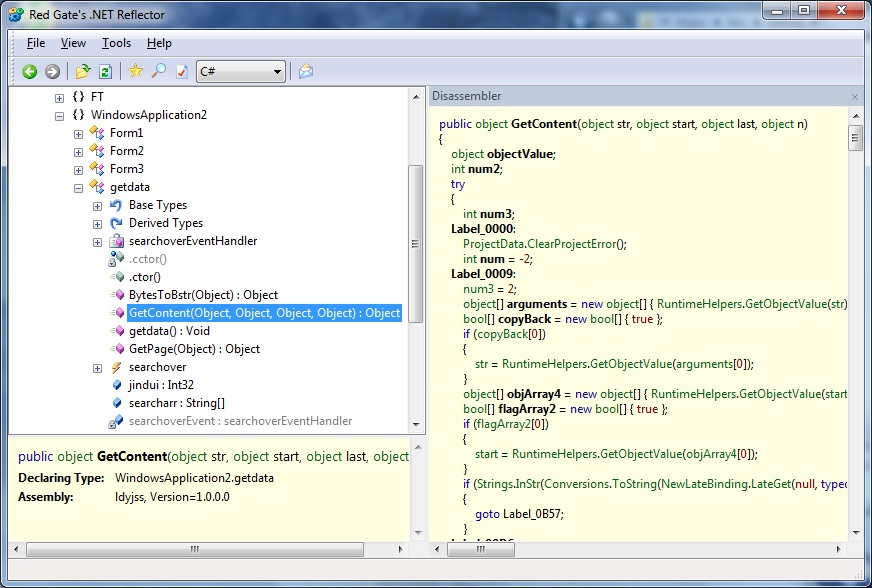

我提示一下吧,总体感觉这个加密狗和.NET Reactor非常相似,因此也可以按照Reactor的方法来脱。

和Reactor相比,他的混淆能力明显不足,但是比Reactor多了一层加密,所以要掌握好Dump的时机,如果过早的话,在IL代码中就会有很多无法识别的指令。建议楼主阅读Reactor相关资料.....

只能说这么多了。如果说得过多,我担心某些人又要出来收我保护费了。

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

7 楼

谢谢tease 的提示,请问是动态脱壳吗?用OD或者是WINDBG?

|

能力值:

( LV3,RANK:20 )

( LV3,RANK:20 )

|

-

-

8 楼

是动态脱壳。

其实你自己多看看脱Reactor壳的相关资料就知道怎么做了。

OD和WinDBG都可以。推荐使用OD。

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

9 楼

谢谢tease,不懂在请教

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

10 楼

在论坛上搜索了一下,没有找到关于动态脱Reactor的资料,希望tease能指教一下

|

能力值:

( LV3,RANK:20 )

( LV3,RANK:20 )

|

-

-

11 楼

晕阿,这东西当然要到老外的网站上找啊

96aK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0G2L8X3N6U0K9r3q4#2j5g2)9J5k6h3&6W2N6q4)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0V1L8h3q4A6L8X3#2W2L8Y4g2Q4x3X3b7J5z5q4)9J5c8U0p5K6i4K6u0V1k6r3!0@1L8X3g2@1i4K6u0r3x3e0l9&6i4K6u0V1K9r3!0%4i4K6u0V1N6r3!0Q4x3X3c8#2L8Y4m8S2j5$3E0Q4x3X3c8F1k6i4c8Q4x3X3c8J5k6h3q4U0N6r3!0J5i4K6u0V1x3K6j5`.

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

12 楼

看了看,按照教程上做,一直没有找到运行后的文件头MZ.

|

能力值:

( LV3,RANK:20 )

( LV3,RANK:20 )

|

-

-

13 楼

请参考tankaiha 大侠的万能断点来找文件头。

http://bbs.pediy.com/showthread.php?t=31886

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

14 楼

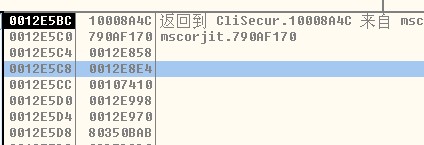

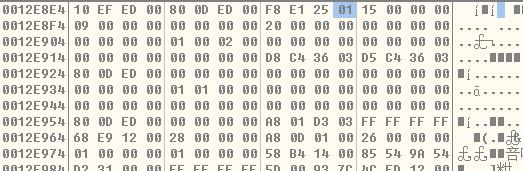

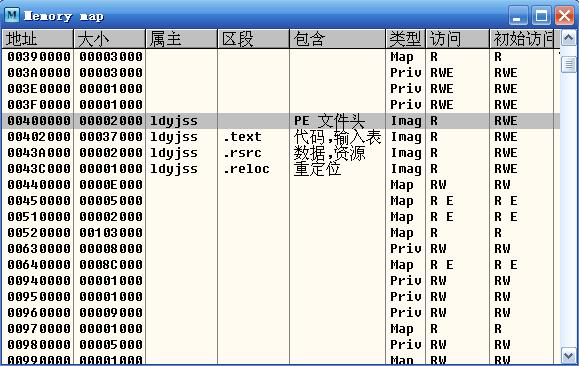

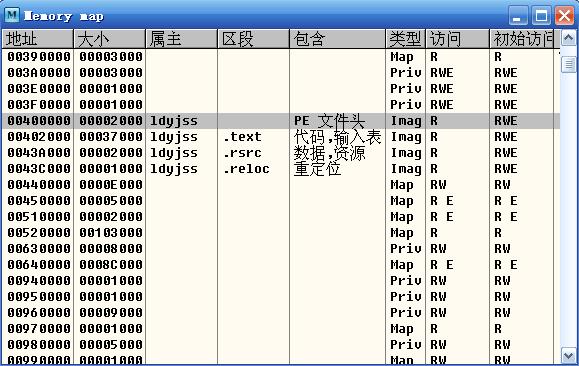

万能断点”,mscorjit.dll的compileMethod处,在我的机上是7906e83e。在OD中下断,bp 7906e83e。

完全打开程序后下断点7906e83e.然后中断,看堆栈窗口.

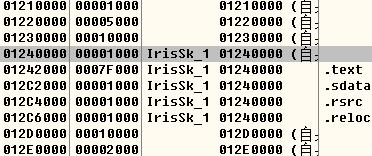

跟随0012e8e4到数据窗口.  看地址是0125e1f8.打开内存窗口找到01200000区段,但01200000区段是IrisSkin2.dll的领空.

|

能力值:

( LV3,RANK:20 )

( LV3,RANK:20 )

|

-

-

15 楼

..........................................

|

能力值:

( LV12,RANK:2670 )

( LV12,RANK:2670 )

|

-

-

16 楼

1、自己编译一个.NET的程序,然后反成il文件,待用。

2、用rockey加密这个.NET程序,然后反成il文件,待用。

3、比对1、2反编译后的il文件,删除il中不同的部分,保存。

4、反编译重构回来即可。

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

17 楼

我不太明白这个图.地址为什么是400000呢?直接dump这个区段?

|

能力值:

( LV3,RANK:20 )

( LV3,RANK:20 )

|

-

-

18 楼

KuNgBiM大牛含蓄的讲解了如何修复。在Win32下老K早成妖了,现在也来搞DONET

建议多看Tankaiha 写的文章,楼主所有的疑问都会消除,而且肯定会找到答案的。

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

19 楼

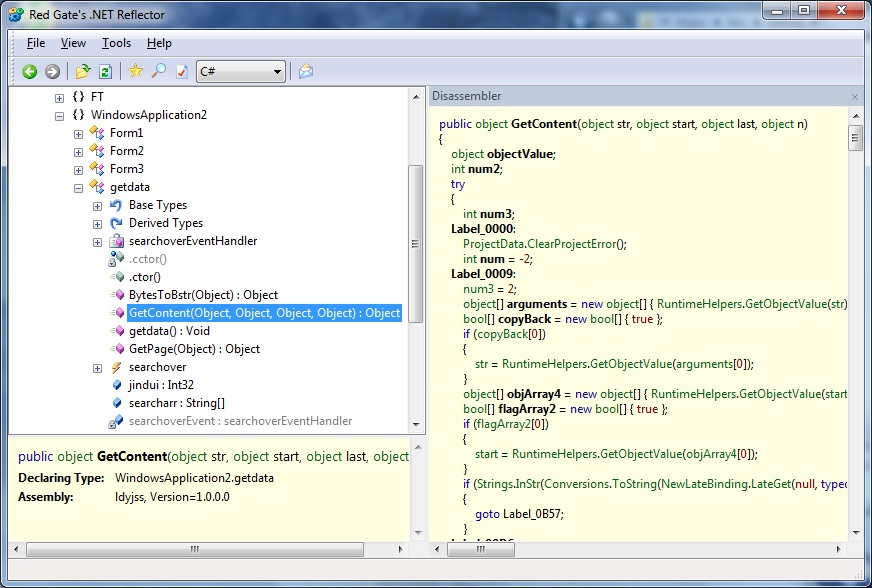

谢谢2位这么热情的关注.我下午用rocky4自己加了个NET程序,可以脱壳.

步骤是,直接运行程序.然后DUMP下来,用Reflector打开可以看到资源都解密了。然后反编译成IL,去掉里面的狗调用.然后在编译可以直接运行。但rocky2的我也按照这样搞的,但DUMP下来的资源还是加密的.

|

能力值:

( LV12,RANK:2670 )

( LV12,RANK:2670 )

|

-

-

20 楼

rockey * 对donet二次加密就是这样的

先把目标donet程序分解成il代码文件,然后write rockey 调用代码,然后再编译回去

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

21 楼

先把目标donet程序分解成il代码文件.分解成IL后,不能编译回去了。

附上脱壳后的EXE和IL文件.

新建文件夹.rar

|

能力值:

( LV3,RANK:20 )

( LV3,RANK:20 )

|

-

-

22 楼

革命快成功了......................

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

23 楼

tease是不是需要去掉DUMP下来的IL文件里的读狗的代码才可以编译回去?我看IL文件里有很多无效的指令代码

|

能力值:

( LV3,RANK:20 )

( LV3,RANK:20 )

|

-

-

24 楼

既然有二次加密,当然需要二次解密,老K不是已经把方法都说了嘛。

|

能力值:

( LV2,RANK:10 )

( LV2,RANK:10 )

|

-

-

25 楼

[QUOTE=tease;706054]既然有二次加密,当然需要二次解密,老K不是已经把方法都说了嘛。

[/QUOTE]

为什么我DUMP下来的那里没有代码呢?返回时机不对吗?

|

|

|