VB程序无壳。

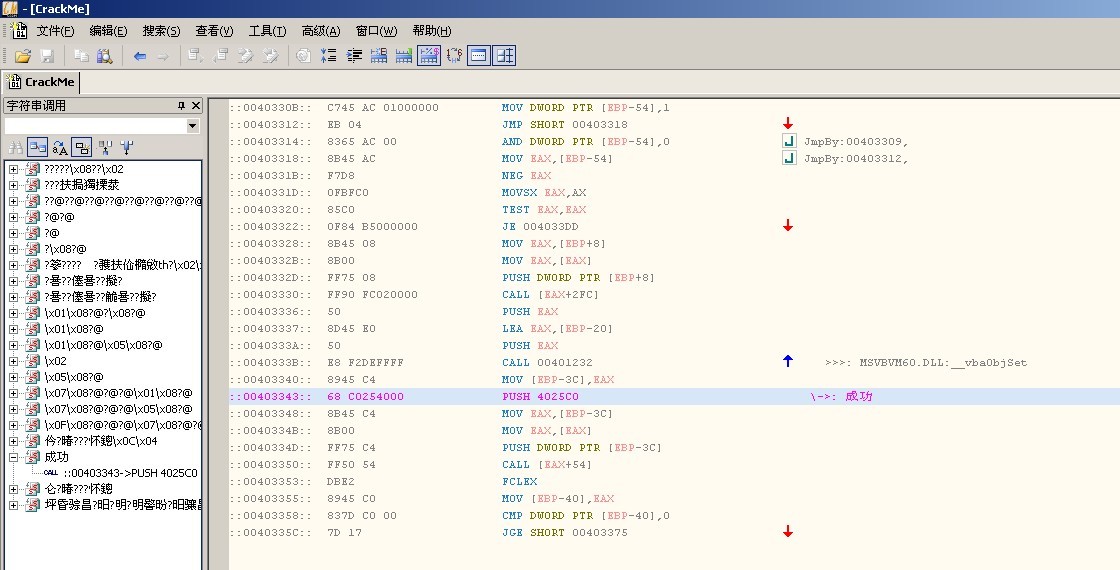

直接拿C32ASM动手,选上编辑中的"使用Unicode分析字符串",找到 “成功”字样,直接定位代码如下

然后用OD开始下断分析吧。

004032BB . E8 5ADFFFFF call <jmp.&MSVBVM60.__vbaStrMove>

004032C0 . 8D4D E0 lea ecx, dword ptr [ebp-20]

004032C3 . E8 70DFFFFF call <jmp.&MSVBVM60.__vbaFreeObj>

004032C8 . 8D4D D0 lea ecx, dword ptr [ebp-30]

004032CB . E8 AADFFFFF call <jmp.&MSVBVM60.__vbaFreeVar>

004032D0 . FF75 E8 push dword ptr [ebp-18]

004032D3 . E8 9CDFFFFF call <jmp.&MSVBVM60.#581>

004032D8 . DD5D C8 fstp qword ptr [ebp-38] ; st=11111.000000000000000

004032DB . FF75 E4 push dword ptr [ebp-1C] ; 堆栈 ss:[0012F4EC]=0015E104, (UNICODE "22222")

004032DE . E8 91DFFFFF call <jmp.&MSVBVM60.#581>

004032E3 . E8 86DFFFFF call <jmp.&MSVBVM60.__vbaFpR8>

004032E8 . DD5D B0 fstp qword ptr [ebp-50] ; 22222.00000000000

004032EB . DD45 C8 fld qword ptr [ebp-38] ; 堆栈 ss:[0012F4D0]=11111.00000000000

004032EE . DC05 38114000 fadd qword ptr [401138] ; +1

004032F4 . DFE0 fstsw ax

004032F6 . A8 0D test al, 0D

004032F8 . 0F85 2F010000 jnz 0040342D

004032FE . E8 6BDFFFFF call <jmp.&MSVBVM60.__vbaFpR8>

00403303 . DC5D B0 fcomp qword ptr [ebp-50] ; 比较计算结果st=11112.000000000000000 跟 输入内容22222.00000000000

00403306 DFE0 fstsw ax

00403308 . 9E sahf

00403309 . 75 09 jnz short 00403314 ; NOP 可暴力

0040330B . C745 AC 01000>mov dword ptr [ebp-54], 1

00403312 . EB 04 jmp short 00403318

00403314 > 8365 AC 00 and dword ptr [ebp-54], 0

00403318 > 8B45 AC mov eax, dword ptr [ebp-54]

0040331B . F7D8 neg eax

0040331D . 0FBFC0 movsx eax, ax

00403320 . 85C0 test eax, eax

00403322 . 0F84 B5000000 je 004033DD

00403328 . 8B45 08 mov eax, dword ptr [ebp+8]

用了浮点运算,命令都忘了,不过比较容易看过程。