-

-

[分享]谈谈我的某软件脱壳后的资源修复简单方法!

-

发表于:

2009-12-10 11:23

8418

-

这是我第一次写这种文章,不知排版如何。由于该软件为外挂,所以不能上传,只能给图片了。

一、用通用脱壳软件gupak0.5给它脱壳,成功。

二、用LordPe查看脱壳后的文件。显示入口点为125ac,基址为400000。

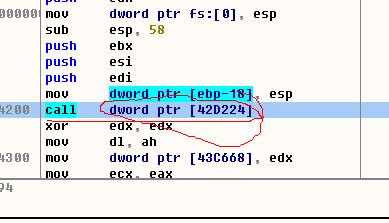

三、用OD打开脱壳后的软件,停在入口处4125ac,往下看看,按照《加密解密三版》中的定位IAT的方法,看到有一个函数调用"call dword ptr[42d224]"

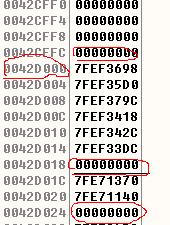

在数据窗口中来到42d224,后面都为7开头的地址,可能就是输入函数地址了。上下翻翻就可以确定IAT的VA为42d000.

四、现在就是输入函数的确定了,我的认为是不管加了什么壳的软件,只要它运行起来,那它的IAT就可以确定了,输入函数也可以确定(当然也有可能是动态的)。这里先运行脱壳前的软件,用InportRec打开这个进程,在RVA中输入42d000-400000=2d000.OEP不变,因为这个是脱壳前的OEP。点获取输入表。成功,看来我们开始确定的地址是对的。

然后删除无效函数指针。把OEP改为125ac,点转储到文件,打开脱壳后的软件存储。运行脱壳后的软件,成功了。这个方法是不是很简单呢,不用去手动修复了。

这里提供这么一个方法,可能也是这个软件有点简单罢了。不知其它软件是不是这样能形,还望各位高手去探索分享了。

[培训]科锐逆向工程师培训第53期2025年7月8日开班!