ADB好熟悉的概念,每个android屌丝都应该知道,如果不打开这个咚咚,就不能安装pc端下载的软件等。没有adb,对屌丝简直不可想象。试想通过GPRS下载要消耗多少流量啊!!!这可以买多少手纸了。。

开启关闭非常简单,就在settings中选项usb debugging,settings本来就是一个java应用,这儿开启状态就保存在/data/data/com.android.providers.settings/databases/settings.db里面。

开启了ADB,方便屌丝的同时,也带来了很大的风险,就是PC-手机相互攻击(专题介绍)。举几个例子:

1、pc端的病毒可以利用adb 悄悄的安装软件,也可以删除哦。adb install 女神呵呵.apk

2、手机下载一些**.exe,然后感染pc。类似于以前的U盘感染。

将来google能否关闭adb呢?既然这东西这么危险,不能!

1、google的软件入口短期估计很难控制;

2、程序猿也要通过adb debug

其实adb为啥这么吊!就是因为它的ID牛。他爹牛!

看看shell ID的permission吧:

<!-- Standard permissions granted to the shell. -->

<assign-permission name="android.permission.WRITE_EXTERNAL_STORAGE" uid="shell" />

<assign-permission name="android.permission.SEND_SMS" uid="shell" />

<assign-permission name="android.permission.CALL_PHONE" uid="shell" />

<assign-permission name="android.permission.READ_CONTACTS" uid="shell" />

<assign-permission name="android.permission.WRITE_CONTACTS" uid="shell" />

<assign-permission name="android.permission.READ_OWNER_DATA" uid="shell" />

<assign-permission name="android.permission.WRITE_OWNER_DATA" uid="shell" />

<assign-permission name="android.permission.READ_CALENDAR" uid="shell" />

<assign-permission name="android.permission.WRITE_CALENDAR" uid="shell" />

<assign-permission name="android.permission.READ_USER_DICTIONARY" uid="shell" />

<assign-permission name="android.permission.WRITE_USER_DICTIONARY" uid="shell" />

<assign-permission name="android.permission.ACCESS_FINE_LOCATION" uid="shell" />

<assign-permission name="android.permission.ACCESS_COARSE_LOCATION" uid="shell" />

<assign-permission name="android.permission.ACCESS_LOCATION_EXTRA_COMMANDS" uid="shell" />

<assign-permission name="android.permission.ACCESS_NETWORK_STATE" uid="shell" />

<assign-permission name="android.permission.ACCESS_WIFI_STATE" uid="shell" />

<assign-permission name="android.permission.BLUETOOTH" uid="shell" />

<!-- System tool permissions granted to the shell. -->

<assign-permission name="android.permission.GET_TASKS" uid="shell" />

<assign-permission name="android.permission.CHANGE_CONFIGURATION" uid="shell" />

<assign-permission name="android.permission.REORDER_TASKS" uid="shell" />

<assign-permission name="android.permission.SET_ANIMATION_SCALE" uid="shell" />

<assign-permission name="android.permission.SET_PREFERRED_APPLICATIONS" uid="shell" />

<assign-permission name="android.permission.WRITE_SETTINGS" uid="shell" />

<assign-permission name="android.permission.WRITE_SECURE_SETTINGS" uid="shell" />

<assign-permission name="android.permission.BROADCAST_STICKY" uid="shell" />

<!-- Development tool permissions granted to the shell. -->

<assign-permission name="android.permission.SET_DEBUG_APP" uid="shell" />

<assign-permission name="android.permission.SET_PROCESS_LIMIT" uid="shell" />

<assign-permission name="android.permission.SET_ALWAYS_FINISH" uid="shell" />

<assign-permission name="android.permission.DUMP" uid="shell" />

<assign-permission name="android.permission.SIGNAL_PERSISTENT_PROCESSES" uid="shell" />

<!-- Internal permissions granted to the shell. -->

<assign-permission name="android.permission.FORCE_BACK" uid="shell" />

<assign-permission name="android.permission.BATTERY_STATS" uid="shell" />

<assign-permission name="android.permission.INTERNAL_SYSTEM_WINDOW" uid="shell" />

<assign-permission name="android.permission.INJECT_EVENTS" uid="shell" />

<assign-permission name="android.permission.SET_ACTIVITY_WATCHER" uid="shell" />

<assign-permission name="android.permission.READ_INPUT_STATE" uid="shell" />

<assign-permission name="android.permission.SET_ORIENTATION" uid="shell" />

<assign-permission name="android.permission.INSTALL_PACKAGES" uid="shell" />

<assign-permission name="android.permission.CLEAR_APP_USER_DATA" uid="shell" />

<assign-permission name="android.permission.DELETE_CACHE_FILES" uid="shell" />

<assign-permission name="android.permission.DELETE_PACKAGES" uid="shell" />

<assign-permission name="android.permission.ACCESS_SURFACE_FLINGER" uid="shell" />

<assign-permission name="android.permission.READ_FRAME_BUFFER" uid="shell" />

<assign-permission name="android.permission.DEVICE_POWER" uid="shell" />

<assign-permission name="android.permission.INSTALL_LOCATION_PROVIDER" uid="shell" />

<assign-permission name="android.permission.BACKUP" uid="shell" />

这就是他牛逼的原因啊。

静默安装这么牛的权限他都有:<assign-permission name="android.permission.INSTALL_PACKAGES" uid="shell" />

这不正是广大黑产的兄弟萌妹以求的!!

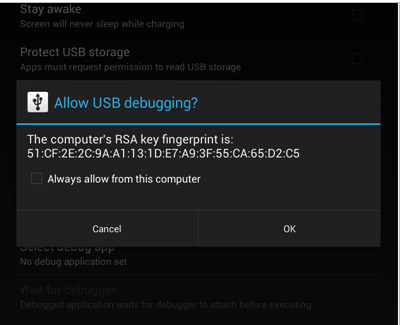

但也不能坐视ADB的问题不管啊。于是在4.2.2.google做了一点点工作。。

本质就是在手机里面维护了可以访问的PC白名单。有兄弟可能会问,我丢了手机,别人插到电脑,也会弹出来这个框,点一下确认不就行了吧,有何价值!

价值就是你必须设置device pin。。。你要是不设置,那就辜负了google的期望了。

也就是说如果这个框必须认证完pin后才弹出,认证通过的你就无需再输入pin码了,你的电脑加入白名单了,以后你操作手机就不要求你认证pin码了!要不然很烦的!!!

再分析就是涉及到ADB server, adbd以及adb三个程序了和具体的认证过程了,其实就是简单的SHA1withRSA 签名了。

认证过程如下:

1. 连上,手机发送认证消息AUTH给电脑。

2. PC使用私钥对这个消息SHA1withRSA 签名

3. 手机验证签名,如果成功,则歇菜。

由于签名的密钥对是PC产生的,因此第一次手机认证总是失败(第一次总是很难的!),他没有公钥的。那就发一个呗!~

弹出框上面的一串数字就是发过来的公钥hash值。。。google啥体验啊,给用户发这玩意谁看得懂啊!!!

既然密钥是pc端产生的,那到此存在哪儿呢?估计也没人有兴趣,算了!

还需补充,如何修改白名单!!

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课