-

-

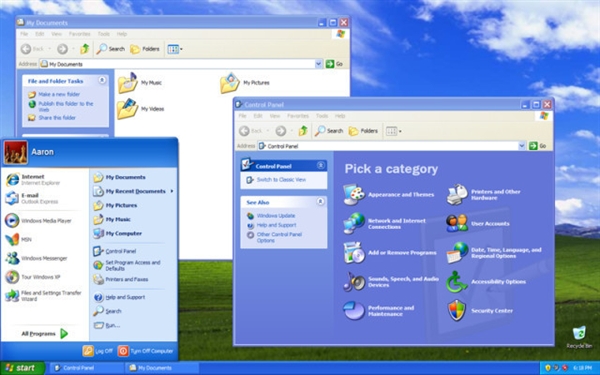

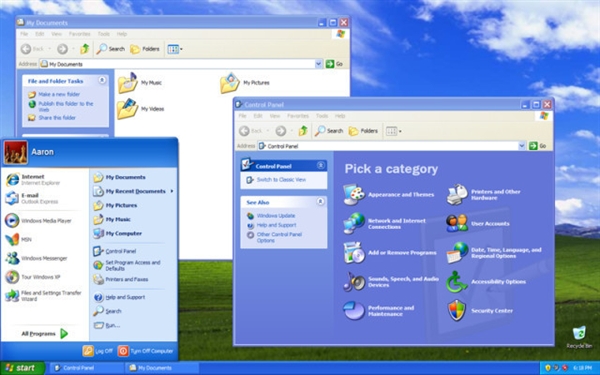

微软自曝XP本地EoP漏洞 补丁正在开发中

-

发表于: 2013-12-1 08:58 2292

-

新闻链接:7afK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3S2^5z5e0g2Q4x3X3g2U0L8$3#2Q4x3V1k6z5k6i4N6K6i4K6u0r3d9r3q4U0K9#2)9J5c8U0t1H3x3e0x3I4x3g2)9J5c8U0M7#2z5e0f1%4i4K6u0W2K9s2c8E0L8l9`.`.

新闻时间:2013-11-28

新闻正文:

还剩不到5个月的时候,微软将要停止对Windows XP的技术支持,但是在这之前,微软还是要对XP负责的。今天,微软发布了一则安全公告2914486,向Windows XP和Server 2003用户报告了一个本地权限提升(EoP)问题。Windows Vita和之后系统不受这个本地EoP问题影响。

微软表示,他们已经发现该问题被第三方远程利用进行远程代码攻击,不过目前影响范围较小。只有当用户不小心打开一个含恶意代码的PDF文件,才会引发这样的攻击。

微软当前正在开发安全补丁以解决这个问题,建议Windows XP和Server 2003用户通过部署安全公告中提供的方案暂时避免受到攻击:删除NDProxy.sys并重新定向Null.sys。对于非默认、用户权限有限的环境,微软发现这样做可以有效地阻止目前已经发现的攻击。

具体做法:

1、从高级命令提示符(elevated command prompt)中执行以下命令:

sc stop ndproxy

reg add HKLMSystemCurrentControlSetServicesndproxy /v ImagePath /t REG_EXPAND_SZ /d system32driversnull.sys /f

2、重启系统

更多详情可查阅微软安全公告2914486:c9cK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4c8W2j5$3S2F1k6i4c8Q4x3X3g2E0K9h3y4J5L8%4y4G2k6Y4c8Q4x3X3g2U0L8$3#2Q4x3V1k6W2L8W2)9J5k6s2g2K6i4K6u0r3M7$3g2U0N6i4u0A6N6s2W2Q4x3V1k6S2k6s2k6A6M7$3!0J5P5g2)9J5c8U0t1&6x3e0b7@1z5o6j5`.

新闻时间:2013-11-28

新闻正文:

还剩不到5个月的时候,微软将要停止对Windows XP的技术支持,但是在这之前,微软还是要对XP负责的。今天,微软发布了一则安全公告2914486,向Windows XP和Server 2003用户报告了一个本地权限提升(EoP)问题。Windows Vita和之后系统不受这个本地EoP问题影响。

微软表示,他们已经发现该问题被第三方远程利用进行远程代码攻击,不过目前影响范围较小。只有当用户不小心打开一个含恶意代码的PDF文件,才会引发这样的攻击。

微软当前正在开发安全补丁以解决这个问题,建议Windows XP和Server 2003用户通过部署安全公告中提供的方案暂时避免受到攻击:删除NDProxy.sys并重新定向Null.sys。对于非默认、用户权限有限的环境,微软发现这样做可以有效地阻止目前已经发现的攻击。

具体做法:

1、从高级命令提示符(elevated command prompt)中执行以下命令:

sc stop ndproxy

reg add HKLMSystemCurrentControlSetServicesndproxy /v ImagePath /t REG_EXPAND_SZ /d system32driversnull.sys /f

2、重启系统

更多详情可查阅微软安全公告2914486:c9cK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4c8W2j5$3S2F1k6i4c8Q4x3X3g2E0K9h3y4J5L8%4y4G2k6Y4c8Q4x3X3g2U0L8$3#2Q4x3V1k6W2L8W2)9J5k6s2g2K6i4K6u0r3M7$3g2U0N6i4u0A6N6s2W2Q4x3V1k6S2k6s2k6A6M7$3!0J5P5g2)9J5c8U0t1&6x3e0b7@1z5o6j5`.

赞赏

谁下载

赞赏

雪币:

留言: