-

-

警惕多媒体文件暗藏杀机

-

发表于: 2013-12-7 08:58 838

-

新闻链接:b00K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3&6W2N6s2y4W2j5%4g2J5K9i4c8&6i4K6u0W2y4e0q4U0N6r3!0Q4x3X3g2U0L8$3#2Q4x3V1k6S2M7Y4c8Q4x3V1j5J5x3o6p5K6x3e0q4Q4x3V1j5@1x3e0M7%4x3U0q4Q4x3X3g2Z5N6r3@1`.

新闻时间:2013-11-18 10:01

新闻正文:当下载了X老师的电影,下了XX门套图后迫不及待的打开文件后,计算机可能就被安装了恶意木马,今天跟乌云君学点姿势,做好自我保护。。。

漏洞出现在使用了各种第三方媒体工具的用户(XX影音、XX看图等),攻击方式就是我们下载回来的“教学文件”其实还包含一些诡异的DLL文件。

当用户使用第三方多媒体工具对文件进行关联后,双击打开文件就会触发漏洞执行DLL内的恶意代码。

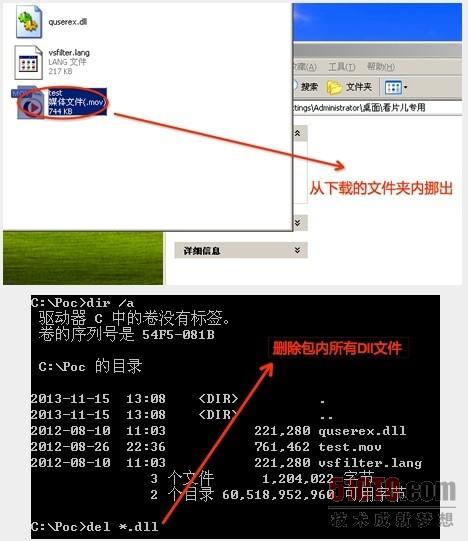

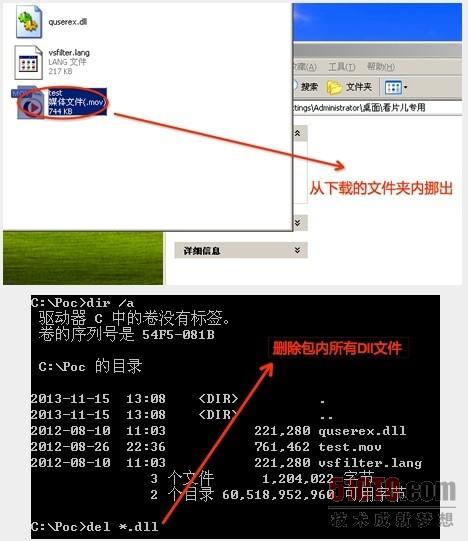

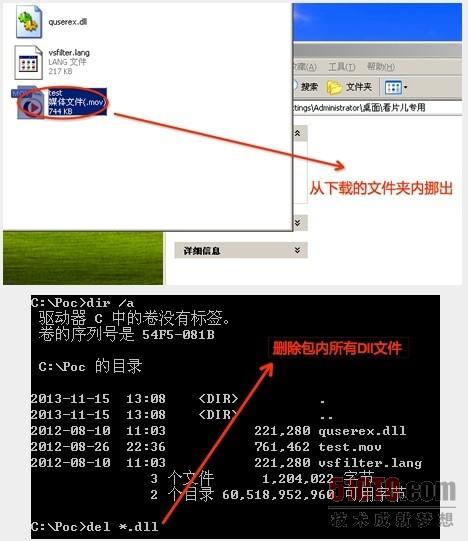

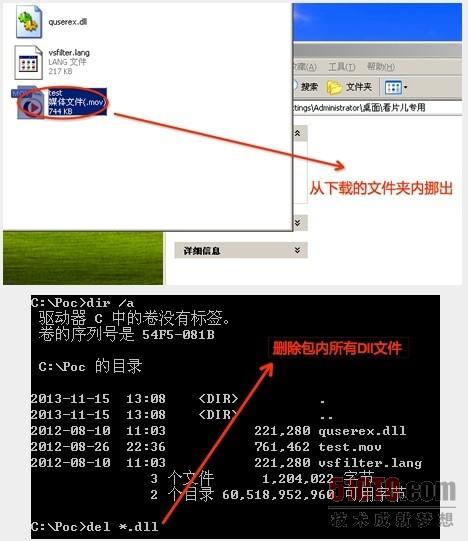

乌云君建议,在一些不可信公共社区共享种子文件下载后的视频或照片等文件需要从文件夹内单独提取到一个干净的目录(或删除下载内容里所有dll文件),同时删除下载回来的文件夹(因漏洞触发机制,可能会绕过一些安全防护工具)。

乌云白帽给软件开发商的建议是:使用LoadLibrary API加载DLL时需要使用绝对路径,其他多媒体类应用要重视该安全隐患,提早预防。

新闻时间:2013-11-18 10:01

新闻正文:当下载了X老师的电影,下了XX门套图后迫不及待的打开文件后,计算机可能就被安装了恶意木马,今天跟乌云君学点姿势,做好自我保护。。。

漏洞出现在使用了各种第三方媒体工具的用户(XX影音、XX看图等),攻击方式就是我们下载回来的“教学文件”其实还包含一些诡异的DLL文件。

当用户使用第三方多媒体工具对文件进行关联后,双击打开文件就会触发漏洞执行DLL内的恶意代码。

乌云君建议,在一些不可信公共社区共享种子文件下载后的视频或照片等文件需要从文件夹内单独提取到一个干净的目录(或删除下载内容里所有dll文件),同时删除下载回来的文件夹(因漏洞触发机制,可能会绕过一些安全防护工具)。

乌云白帽给软件开发商的建议是:使用LoadLibrary API加载DLL时需要使用绝对路径,其他多媒体类应用要重视该安全隐患,提早预防。

赞赏

赞赏

雪币:

留言: