-

-

五月,渗透师不得不知的微软更新

-

发表于: 2014-5-26 15:03 758

-

新闻链接:88bK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3k6J5k6h3g2T1N6h3k6Q4x3X3g2U0L8$3#2Q4x3V1k6S2M7Y4c8A6j5$3I4W2M7#2)9J5c8Y4y4&6M7%4c8W2L8g2)9J5c8U0x3#2x3U0p5I4i4K6u0W2K9s2c8E0L8l9`.`.

新闻时间: 2014-05-26

新闻正文:

5月,微软在13日发布月度安全更新,其中 有KB2871997和 KB2928120 两个知识库文章Knowledgeased(而KB2871997甚至不是Security Bulletin)。对于无论是作为攻击的渗透测试人员还是作为防守的管理员都不容忽视这两个更新。 KB2871997针对大名鼎鼎的PTH(pass the hash攻击方式), KB2928120针对GPP(Group Policy Preference)可参考freebuf以前的报道。下面看看安全研究人员Craig对此分析。

KB2871997

这个被称为“PTH杀手”的更新,将使本地帐号不再可以用于远程接入系统,不管是 network logon 还是 interactive login,这就包括像使用 PSEXEC工具甚至IPC远程浏览 C$ ,从表面上看这就有效的降低了一些攻击场景下的威胁。例如一台机器被攻陷后,dump出所有hash,找到本地管理员的hash,再拿着去攻击网络内其他使用相同密码的机器,往往整个网络就这样被控制下来了。

然而,在 Craig 的测试中发现,所有以上的情况都是没说错,但是唯独默认的 Administrator (SID 500)帐号例外,请注意把administrator改名了,它的SID仍然是500,只要它还是 SID 500那么以前的攻击方法还是有效。

所以作为防守方的管理员应该要禁用默认的 local admin帐号,然后重新新建常规的 local user帐号,再把它加进去管理员组。如果管理员做到这样了,那么黑客dump到的本地hash将不再在网络重放中有效,不管是hash还是实际的 credentials。Windows 7默认是禁用 Administrator帐号的,但是 Craig 发现往往在有些企业环境里,这个 Administrator帐号又会被启用起来,只是改了个名字, 也就是说仍然是SID 500,那么这个补丁将帮不了你。

Craig在MSF和powershell里用WMI和psexec_command测试过,都有同样的结果——所有 local account访问都被deny了,除了 SID 500。 Domain hashes和SID 500 的hash仍然可以 pass the hash。

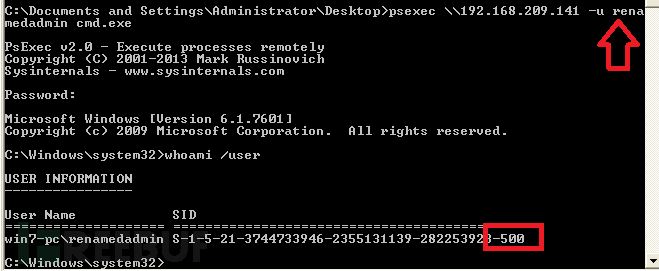

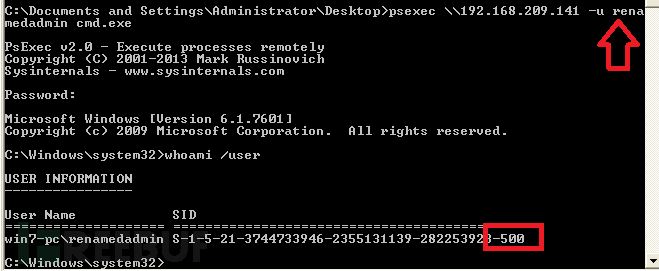

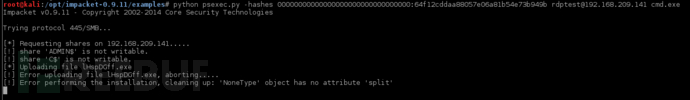

在下图可以看到仍然可以在测试的域环境里一个成员中执行PSEXEC,使用的就是一个SID还是500的帐号,虽然它已经名为renamedAdmin,

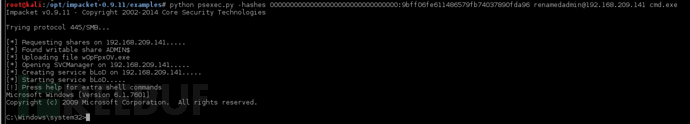

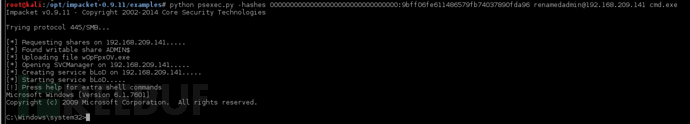

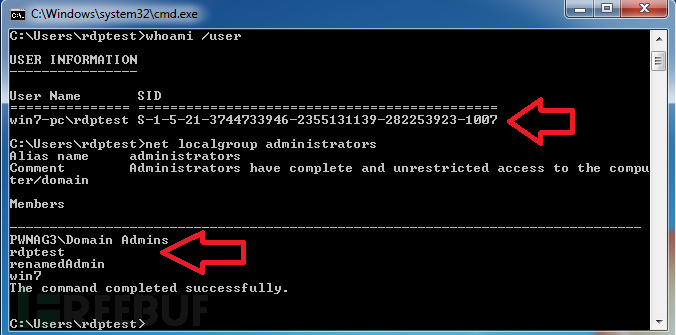

如下图所示针对 renamedAdmin, pass the hash攻击仍然有效,但是rdptest就不行了。

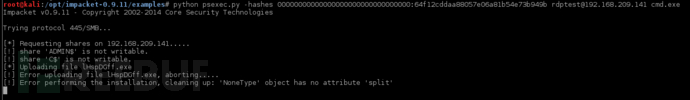

下图你可以看到rdptest在本地管理员组,但是已经不是SID 500了。

mimikatz

提到 KB2871997不得不说的还有 mimikatz,它通常已经攻陷了管理员用RDP连接过系统后,就可以用 mimikatz拿到管理员的明文密码了。在 KB2871997补丁以前,即便管理员是正确的退出RDP连接,而不只是关掉连接窗口,仍然可以随时使用mimikatz拿到明文密码。 KB2871997补丁以后,只要你是正常的log off你的RDP连接,那么就会清除内存中的 credentials,但是如果比只是关掉连接的窗口,那么mimikatz的攻击仍然是有效的。 Craig的测试发现,系统并不会立即清除内存中的 credentials,但是大约30秒左右credentials就没有了。

针对Craig的这个说法,小编发现在Craig测试几天后, mimikatz就发布了一个更新的版本mimikatz 2.0 alpha

f06K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6Y4k6h3&6@1K9h3I4C8K9i4N6A6i4K6u0r3L8h3W2E0K9h3E0S2N6s2A6Q4x3V1k6J5k6h3I4W2j5i4y4W2M7#2)9J5c8W2)9J5y4X3&6T1M7%4m8Q4x3@1u0Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4b7U0W2Q4b7U0k6Q4c8e0c8Q4b7U0S2Q4z5e0c8Q4c8e0k6Q4z5f1u0Q4b7U0c8Q4c8e0k6Q4z5e0k6Q4b7U0m8Q4c8e0W2Q4z5o6N6Q4z5p5y4Q4c8e0S2Q4b7f1k6Q4b7U0c8Q4c8e0k6Q4z5e0S2Q4z5p5g2Q4c8e0g2Q4z5p5k6Q4b7f1k6Q4c8e0c8Q4b7V1u0Q4b7e0g2Q4c8e0g2Q4b7V1q4Q4z5e0c8Q4c8e0g2Q4b7f1k6Q4b7U0W2Q4x3U0k6F1j5Y4y4H3i4K6y4n7d9@1t1J5z5o6M7I4z5e0V1%4i4@1f1K6i4K6R3H3i4K6R3J5

“Pass-The-eKeys now also working on Windows 7/8 if KB2871997 installed”

是不是生活顿时又充满了希望呢!

KB2928120

再说说GPP,来自官方说法是”某些组策略首选项可以存储密码。此功能将被删除,因为通过这种方式存储的密码不安全“。

以下组策略首选项将不再允许保存用户名和密码:

1,驱动器映射

2,本地用户和组

3,计划任务

4,服务

5,数据源

这将影响环境中依赖于这些首选项中包含的密码的任何现有组策略对象 (GPO) 的行为。此外,它还会阻止通过使用此功能创建新的组策略首选项。

对于“驱动器映射”、“本地用户和组”和“服务”,您也许能够通过 Windows 中其他更加安全的功能实现相似的目标。

对于“计划任务”和“数据源”,您将无法达到通过不安全的组策略首选项密码功能所能实现的目标。

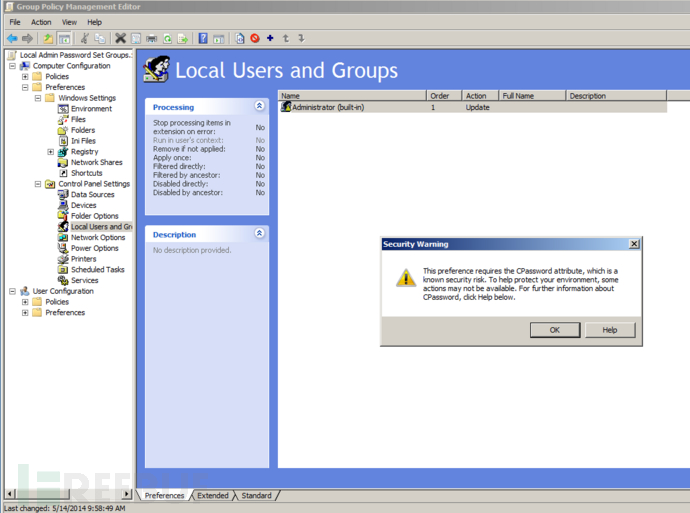

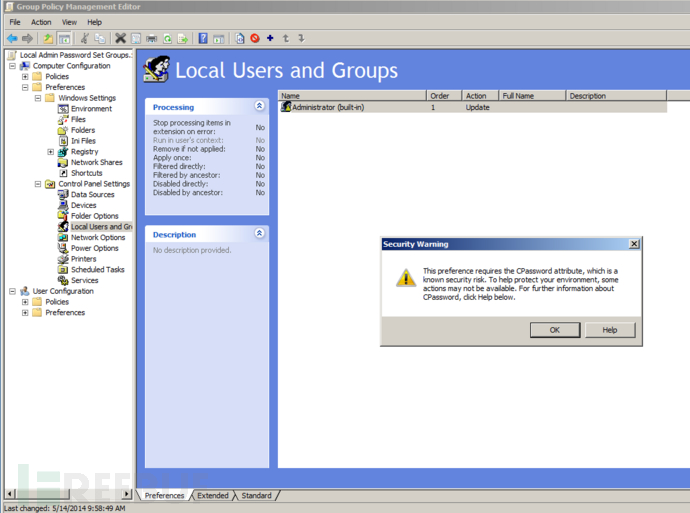

Craig测试发现如果打完这个补丁后,再去之前创建的 admin account,双击他就会出行一个警告消息

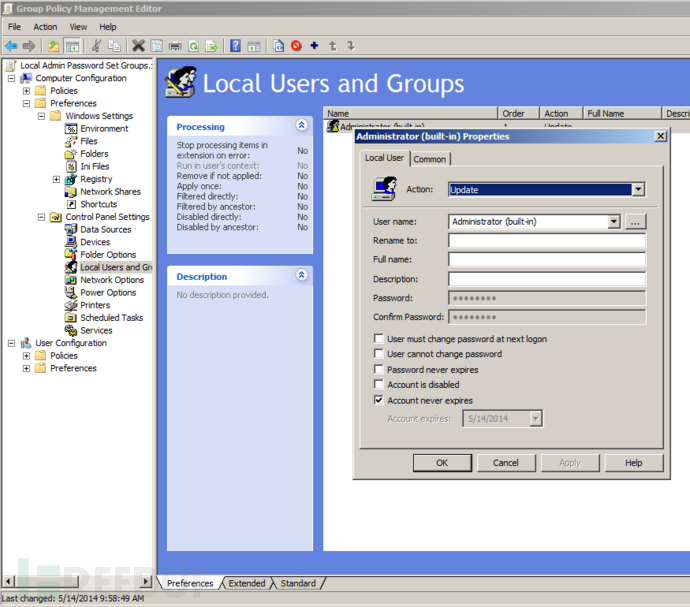

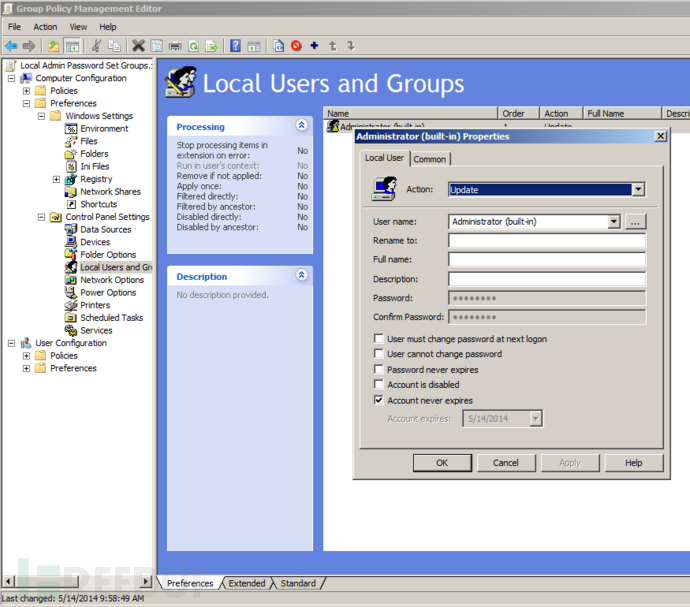

点继续就会看到密码仍然在那里,但是已经不能被修改了。密码部分已经灰了。

当再新建帐号时,已经不能再设置密码了。

原文:

d02K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4m8%4L8X3q4Y4x3#2)9J5k6h3y4G2L8g2)9J5c8U0t1H3x3e0c8Q4x3V1j5H3y4g2)9J5c8Y4N6Z5j5i4c8Q4x3X3c8V1K9h3c8Q4x3X3c8E0K9h3y4J5L8%4y4G2k6Y4c8Q4x3X3c8B7N6i4y4@1i4K6u0V1j5Y4u0W2j5h3E0Q4x3X3c8%4K9i4c8Z5i4K6u0W2K9s2c8E0L8l9`.`.

如文中未特别声明转载请注明出自:FreebuF.COM

新闻时间: 2014-05-26

新闻正文:

5月,微软在13日发布月度安全更新,其中 有KB2871997和 KB2928120 两个知识库文章Knowledgeased(而KB2871997甚至不是Security Bulletin)。对于无论是作为攻击的渗透测试人员还是作为防守的管理员都不容忽视这两个更新。 KB2871997针对大名鼎鼎的PTH(pass the hash攻击方式), KB2928120针对GPP(Group Policy Preference)可参考freebuf以前的报道。下面看看安全研究人员Craig对此分析。

KB2871997

这个被称为“PTH杀手”的更新,将使本地帐号不再可以用于远程接入系统,不管是 network logon 还是 interactive login,这就包括像使用 PSEXEC工具甚至IPC远程浏览 C$ ,从表面上看这就有效的降低了一些攻击场景下的威胁。例如一台机器被攻陷后,dump出所有hash,找到本地管理员的hash,再拿着去攻击网络内其他使用相同密码的机器,往往整个网络就这样被控制下来了。

然而,在 Craig 的测试中发现,所有以上的情况都是没说错,但是唯独默认的 Administrator (SID 500)帐号例外,请注意把administrator改名了,它的SID仍然是500,只要它还是 SID 500那么以前的攻击方法还是有效。

所以作为防守方的管理员应该要禁用默认的 local admin帐号,然后重新新建常规的 local user帐号,再把它加进去管理员组。如果管理员做到这样了,那么黑客dump到的本地hash将不再在网络重放中有效,不管是hash还是实际的 credentials。Windows 7默认是禁用 Administrator帐号的,但是 Craig 发现往往在有些企业环境里,这个 Administrator帐号又会被启用起来,只是改了个名字, 也就是说仍然是SID 500,那么这个补丁将帮不了你。

Craig在MSF和powershell里用WMI和psexec_command测试过,都有同样的结果——所有 local account访问都被deny了,除了 SID 500。 Domain hashes和SID 500 的hash仍然可以 pass the hash。

在下图可以看到仍然可以在测试的域环境里一个成员中执行PSEXEC,使用的就是一个SID还是500的帐号,虽然它已经名为renamedAdmin,

如下图所示针对 renamedAdmin, pass the hash攻击仍然有效,但是rdptest就不行了。

下图你可以看到rdptest在本地管理员组,但是已经不是SID 500了。

mimikatz

提到 KB2871997不得不说的还有 mimikatz,它通常已经攻陷了管理员用RDP连接过系统后,就可以用 mimikatz拿到管理员的明文密码了。在 KB2871997补丁以前,即便管理员是正确的退出RDP连接,而不只是关掉连接窗口,仍然可以随时使用mimikatz拿到明文密码。 KB2871997补丁以后,只要你是正常的log off你的RDP连接,那么就会清除内存中的 credentials,但是如果比只是关掉连接的窗口,那么mimikatz的攻击仍然是有效的。 Craig的测试发现,系统并不会立即清除内存中的 credentials,但是大约30秒左右credentials就没有了。

针对Craig的这个说法,小编发现在Craig测试几天后, mimikatz就发布了一个更新的版本mimikatz 2.0 alpha

f06K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6Y4k6h3&6@1K9h3I4C8K9i4N6A6i4K6u0r3L8h3W2E0K9h3E0S2N6s2A6Q4x3V1k6J5k6h3I4W2j5i4y4W2M7#2)9J5c8W2)9J5y4X3&6T1M7%4m8Q4x3@1u0Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4b7U0W2Q4b7U0k6Q4c8e0c8Q4b7U0S2Q4z5e0c8Q4c8e0k6Q4z5f1u0Q4b7U0c8Q4c8e0k6Q4z5e0k6Q4b7U0m8Q4c8e0W2Q4z5o6N6Q4z5p5y4Q4c8e0S2Q4b7f1k6Q4b7U0c8Q4c8e0k6Q4z5e0S2Q4z5p5g2Q4c8e0g2Q4z5p5k6Q4b7f1k6Q4c8e0c8Q4b7V1u0Q4b7e0g2Q4c8e0g2Q4b7V1q4Q4z5e0c8Q4c8e0g2Q4b7f1k6Q4b7U0W2Q4x3U0k6F1j5Y4y4H3i4K6y4n7d9@1t1J5z5o6M7I4z5e0V1%4i4@1f1K6i4K6R3H3i4K6R3J5

“Pass-The-eKeys now also working on Windows 7/8 if KB2871997 installed”

是不是生活顿时又充满了希望呢!

KB2928120

再说说GPP,来自官方说法是”某些组策略首选项可以存储密码。此功能将被删除,因为通过这种方式存储的密码不安全“。

以下组策略首选项将不再允许保存用户名和密码:

1,驱动器映射

2,本地用户和组

3,计划任务

4,服务

5,数据源

这将影响环境中依赖于这些首选项中包含的密码的任何现有组策略对象 (GPO) 的行为。此外,它还会阻止通过使用此功能创建新的组策略首选项。

对于“驱动器映射”、“本地用户和组”和“服务”,您也许能够通过 Windows 中其他更加安全的功能实现相似的目标。

对于“计划任务”和“数据源”,您将无法达到通过不安全的组策略首选项密码功能所能实现的目标。

Craig测试发现如果打完这个补丁后,再去之前创建的 admin account,双击他就会出行一个警告消息

点继续就会看到密码仍然在那里,但是已经不能被修改了。密码部分已经灰了。

当再新建帐号时,已经不能再设置密码了。

原文:

d02K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4m8%4L8X3q4Y4x3#2)9J5k6h3y4G2L8g2)9J5c8U0t1H3x3e0c8Q4x3V1j5H3y4g2)9J5c8Y4N6Z5j5i4c8Q4x3X3c8V1K9h3c8Q4x3X3c8E0K9h3y4J5L8%4y4G2k6Y4c8Q4x3X3c8B7N6i4y4@1i4K6u0V1j5Y4u0W2j5h3E0Q4x3X3c8%4K9i4c8Z5i4K6u0W2K9s2c8E0L8l9`.`.

如文中未特别声明转载请注明出自:FreebuF.COM

赞赏

赞赏

雪币:

留言: