-

-

隐藏在分享按钮中的漏洞:Blogger.com曝高危CSRF(跨站请求伪造)漏洞

-

发表于: 2014-12-16 17:41 1424

-

新闻链接:6c3K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3k6J5k6h3g2T1N6h3k6Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3y4e0b7K6x3K6W2Q4x3X3g2Z5N6r3#2D9

新闻时间:2014-12-16

新闻正文:

埃及安全专家Mazen Gamal Mesbah在Blogger.com中发现了一个高危CSRF(跨站请求伪造)漏洞。 该漏洞可以使攻击者在博主不知情的情况下撰写和发布博客,同时可以把私密博客公开。Blogger是Google旗下的大型博客服务网站,也是全球第一家提供大规模博客服务的提供商

隐藏在分享按钮中CSRF漏洞

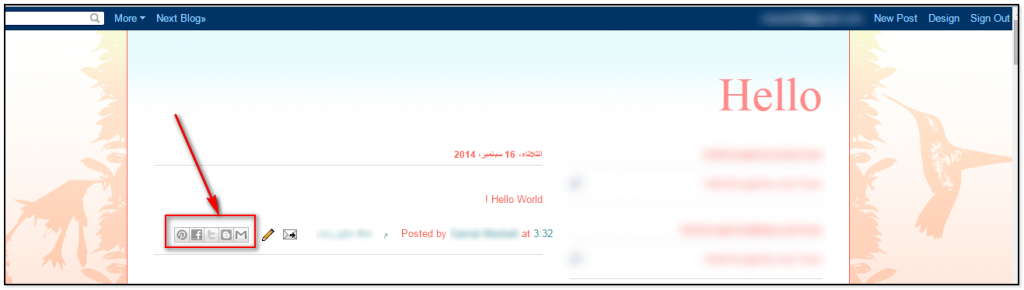

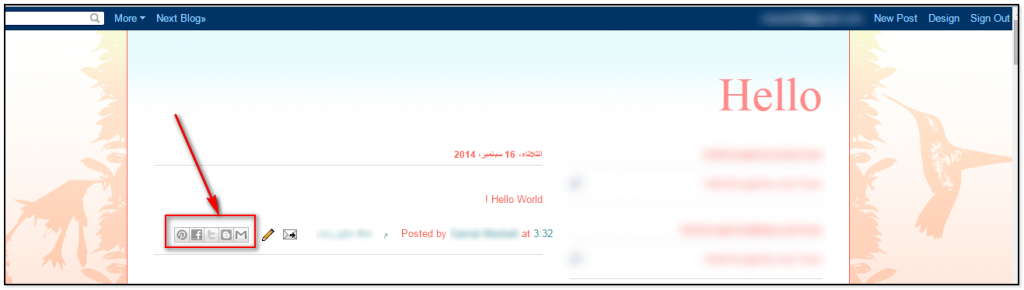

Blogger的主页上有一个按钮,叫做Blogger Share(博客分享)按钮,漏洞就是隐藏在这个按钮中。点击这个按钮你就会发出一个跨站请求伪造(CSRF)请求。攻击者可以很容易的利用该漏洞发起攻击,因为他可以随意的撰写博客,至于撰写的内容也完全由他掌控。

安全研究人员提供了一个漏洞概念验证视频:

546K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4m8D9j5i4W2W2M7W2)9J5k6i4W2G2N6h3E0#2i4K6u0W2j5$3!0E0i4K6u0r3k6h3#2T1k6h3c8Q4x3V1k6j5e0@1c8c8y4f1!0f1c8i4S2a6g2r3y4&6

视频源地址:

360K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2&6L8%4g2@1N6h3u0W2i4K6u0W2j5$3!0E0i4K6u0r3N6$3q4@1j5$3S2Q4x3@1k6$3i4K6y4p5g2%4N6$3x3g2y4Q4y4h3k6v1L8V1g2$3g2b7`.`.

目前谷歌的安全专家已经修复这一漏洞。但还是建议博主们赶紧更新Blogger并时刻留意自己的博客内容,以防被攻击者用来散布不良言论。

新闻时间:2014-12-16

新闻正文:

埃及安全专家Mazen Gamal Mesbah在Blogger.com中发现了一个高危CSRF(跨站请求伪造)漏洞。 该漏洞可以使攻击者在博主不知情的情况下撰写和发布博客,同时可以把私密博客公开。Blogger是Google旗下的大型博客服务网站,也是全球第一家提供大规模博客服务的提供商

隐藏在分享按钮中CSRF漏洞

Blogger的主页上有一个按钮,叫做Blogger Share(博客分享)按钮,漏洞就是隐藏在这个按钮中。点击这个按钮你就会发出一个跨站请求伪造(CSRF)请求。攻击者可以很容易的利用该漏洞发起攻击,因为他可以随意的撰写博客,至于撰写的内容也完全由他掌控。

安全研究人员提供了一个漏洞概念验证视频:

546K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4m8D9j5i4W2W2M7W2)9J5k6i4W2G2N6h3E0#2i4K6u0W2j5$3!0E0i4K6u0r3k6h3#2T1k6h3c8Q4x3V1k6j5e0@1c8c8y4f1!0f1c8i4S2a6g2r3y4&6

视频源地址:

360K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2&6L8%4g2@1N6h3u0W2i4K6u0W2j5$3!0E0i4K6u0r3N6$3q4@1j5$3S2Q4x3@1k6$3i4K6y4p5g2%4N6$3x3g2y4Q4y4h3k6v1L8V1g2$3g2b7`.`.

目前谷歌的安全专家已经修复这一漏洞。但还是建议博主们赶紧更新Blogger并时刻留意自己的博客内容,以防被攻击者用来散布不良言论。

赞赏

赞赏

雪币:

留言: