-

-

全球最大域名提供商GoDaddy存在跨站请求伪造(CSRF)漏洞

-

发表于: 2015-1-21 15:01 1682

-

新闻链接:a29K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3k6J5k6h3g2T1N6h3k6Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3y4e0M7H3x3e0q4Q4x3X3g2Z5N6r3#2D9

新闻时间:2015-01-21

新闻正文:

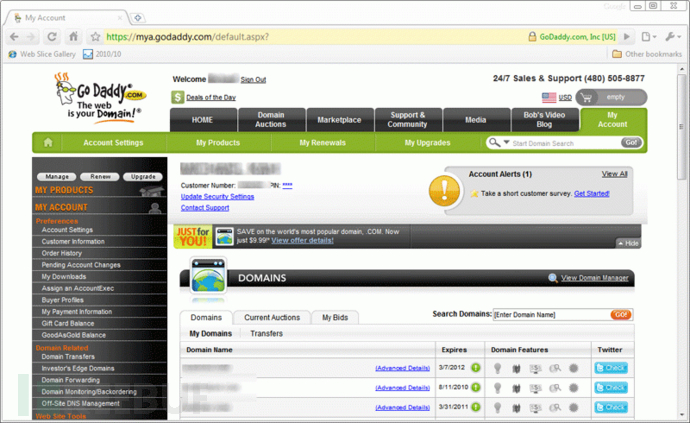

安全工程师Dylan Saccomanni近日在GoDaddy域名管理控制台上发现一个跨站请求伪造(CSRF)漏洞,攻击者利用该漏洞可以控制用户在GoDaddy上注册的域名。Godaddy是全球目前最大的域名提供商,拥有全球域名市场的百分之三十的份额。

漏洞详情

该漏洞是Saccomanni1月17号在管理域名时发现的。攻击者可以利用该漏洞编辑域名服务,更改自动更新设置或者编辑域名内容。

跨站请求伪造类似于跨站脚本漏洞(XSS),大多数时候,这类漏洞需要结合一些欺骗或者社会工程学方法才能造成危害。但这个漏洞由于牵扯到域名管理,所以相对来说比较严重。攻击者可以利用跨站请求伪造(CSRF)漏洞在用户不知情的情况下控制域名。

下面是一个保存域名服务器设置的POST请求:

POST/dcc50/Modals/DomainActions/NSManageWS.asmx/ValidateNameserver HTTP/1.1

Host: dcc.godaddy.com

User-Agent:Mozilla/5.0 (Macintosh; Intel Mac OS X 10.10; rv:34.0) Gecko/20100101Firefox/34.0

Accept:application/json, text/javascript, */*; q=0.01

Accept-Language:en-US,en;q=0.5

Accept-Encoding:gzip, deflate

Content-Type:application/json; charset=utf-8

X-Requested-With:XMLHttpRequest

Content-Length: 175

Cookie: [REDACTED]

Connection: keep-alive

Pragma: no-cache

Cache-Control:no-cache

{'request':'{"isall":false,"nsobjs":[{"ns":"foo.example.com","ips":[],"index":0,"add":1,"status":""},{"ns":"bar.example.com","ips": [],"index":1,"add":1,"status":""}]}'}

白帽子18日把报告提交给GoDaddy团队,19日他们就修复了,漏洞响应速度真的着实惊人。

新闻时间:2015-01-21

新闻正文:

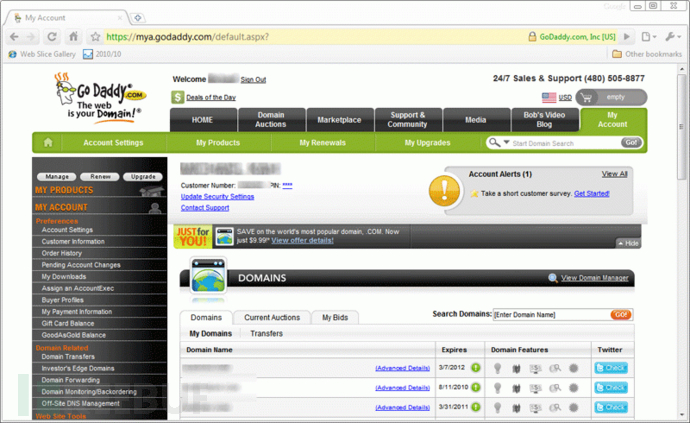

安全工程师Dylan Saccomanni近日在GoDaddy域名管理控制台上发现一个跨站请求伪造(CSRF)漏洞,攻击者利用该漏洞可以控制用户在GoDaddy上注册的域名。Godaddy是全球目前最大的域名提供商,拥有全球域名市场的百分之三十的份额。

漏洞详情

该漏洞是Saccomanni1月17号在管理域名时发现的。攻击者可以利用该漏洞编辑域名服务,更改自动更新设置或者编辑域名内容。

跨站请求伪造类似于跨站脚本漏洞(XSS),大多数时候,这类漏洞需要结合一些欺骗或者社会工程学方法才能造成危害。但这个漏洞由于牵扯到域名管理,所以相对来说比较严重。攻击者可以利用跨站请求伪造(CSRF)漏洞在用户不知情的情况下控制域名。

下面是一个保存域名服务器设置的POST请求:

POST/dcc50/Modals/DomainActions/NSManageWS.asmx/ValidateNameserver HTTP/1.1

Host: dcc.godaddy.com

User-Agent:Mozilla/5.0 (Macintosh; Intel Mac OS X 10.10; rv:34.0) Gecko/20100101Firefox/34.0

Accept:application/json, text/javascript, */*; q=0.01

Accept-Language:en-US,en;q=0.5

Accept-Encoding:gzip, deflate

Content-Type:application/json; charset=utf-8

X-Requested-With:XMLHttpRequest

Content-Length: 175

Cookie: [REDACTED]

Connection: keep-alive

Pragma: no-cache

Cache-Control:no-cache

{'request':'{"isall":false,"nsobjs":[{"ns":"foo.example.com","ips":[],"index":0,"add":1,"status":""},{"ns":"bar.example.com","ips": [],"index":1,"add":1,"status":""}]}'}

白帽子18日把报告提交给GoDaddy团队,19日他们就修复了,漏洞响应速度真的着实惊人。

赞赏

赞赏

雪币:

留言: