-

-

手段更加高明:微软Outlook在中国再遭中间人劫持

-

发表于: 2015-1-21 15:09 1855

-

新闻链接:e10K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3k6J5k6h3g2T1N6h3k6Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3y4e0j5&6y4K6S2Q4x3X3g2Z5N6r3#2D9

新闻时间:2015-01-20

新闻正文:

去年10月,微软Live、苹果iCloud、Yahoo相继在中国遭受中间人(MITM)攻击。2015年1月17日,有用户反映微软Outlook邮件系统的IMAP/SMTP服务器受到攻击,相比去年,这次攻击者的手段更加隐蔽和高明。屡屡遭遇劫持,国内用户的隐私恐怕不保。

只针对IMAP和SMTP服务,更不易察觉

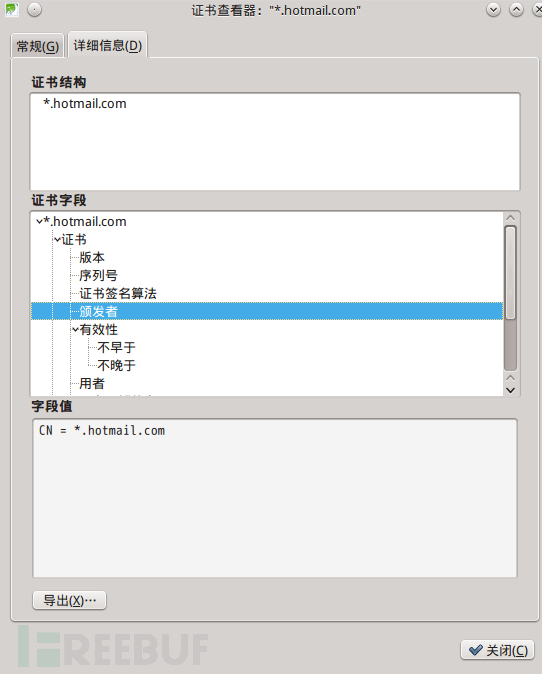

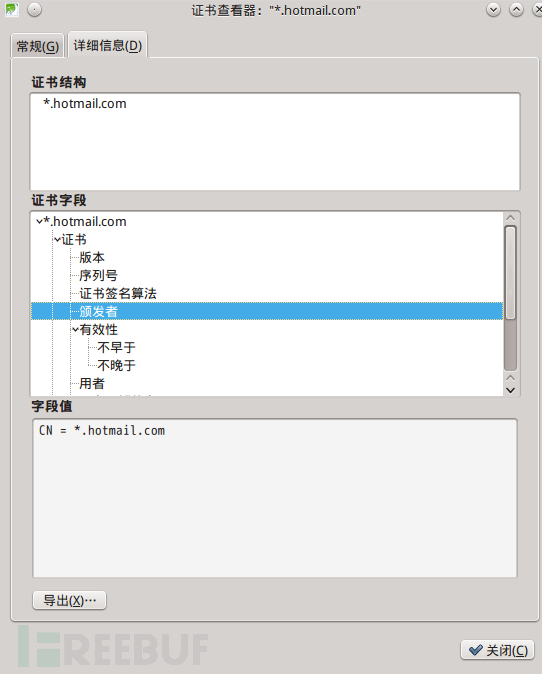

下图就是以为用户通过email客户端(Ice-dove)访问Outlook时的情况:

经过测试,Outlook的IMAP和SMTP服务在中国遭到了中间人攻击(MITM),好在网页端的Outlook(525K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6G2N6i4c8D9L8$3!0C8i4K6u0W2j5$3!0E0i4@1f1#2i4K6V1J5i4K6S2o6K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6D9L8$3N6A6L8W2)9J5k6h3I4A6N6X3g2Q4x3X3g2U0L8$3#2Q4x3V1k6Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8e0c8Q4b7U0S2Q4z5p5c8Q4c8e0g2Q4z5p5k6Q4z5e0N6Q4c8e0g2Q4b7V1c8Q4b7U0q4Q4c8e0g2Q4z5e0y4Q4z5p5c8Q4c8e0y4Q4z5o6m8Q4z5o6u0Q4c8e0k6Q4z5e0c8Q4b7V1u0Q4c8e0g2Q4z5o6N6Q4b7V1u0Q4c8e0k6Q4z5p5y4Q4z5o6q4Q4c8e0N6Q4b7V1u0Q4b7f1c8Q4c8e0c8Q4b7V1q4Q4z5o6k6Q4c8e0c8Q4b7U0S2Q4z5o6m8Q4c8e0g2Q4b7e0c8Q4b7e0W2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0N6Q4z5p5g2Q4b7U0m8Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0g2Q4b7U0N6Q4b7U0u0Q4c8e0N6Q4b7V1u0Q4z5p5k6Q4c8e0g2Q4z5o6q4Q4z5f1y4Q4c8e0k6Q4b7f1c8Q4b7e0u0Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

这种形式的攻击方式非常高明,因为客户端警告信息不如浏览器(上次是SSL中间人攻击)的警告信息那么明显。

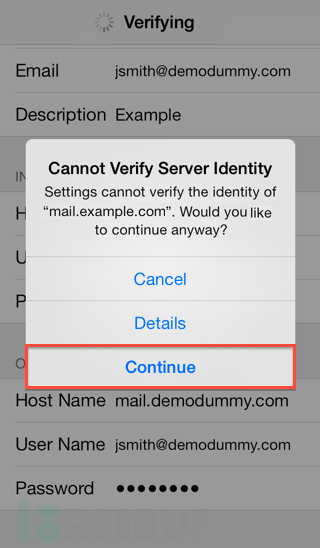

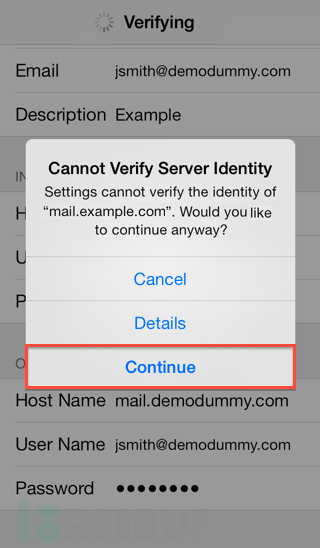

(iPhone默认邮件客户端的错误信息)

一般来说,用户发现警告信息,发现客户端没有开始查收邮件,大多数用户都会点击"继续",而忽略警告信息。用户会认为这是网络问题。一旦点击了继续,所有的邮件、联系人和密码都会被攻击者一览无余。

去年10月,微软Live、苹果iCloud、Yahoo相继在中国遭受中间人,苹果甚至专门为此建了帮助页面,指导用户安全地连接到iCloud。

FreeBuf科普:中间人攻击

IMAP/SMTP是手机邮件客户端、和电脑客户端(如Thunderbird)所使用的协议。互联网邮件访问协议(IMAP,Internet Message Access Protocol)是让邮件客户端从邮件服务器上获取邮件信息,下载邮件的协议。而简单邮件传输协议(Simple Mail Transfer Protocol,SMTP)则是用于传输邮件信息并提供来信有关的通知。

中间人(man-in-the-middle,MITM)攻击是指:攻击者与通讯的两端分别建立独立的联系,并交换其所收到的数据,使通讯的两端认为他们正在通过一个私密的连接与对方直接对话,但事实上整个会话都被攻击者完全控制。

攻击测试

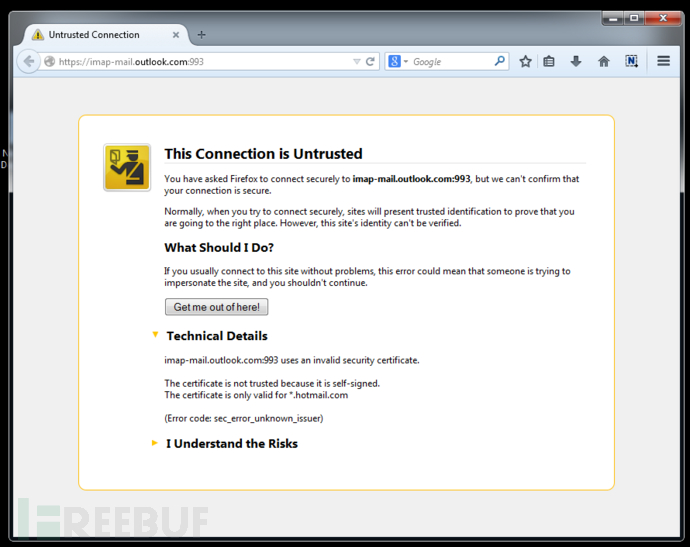

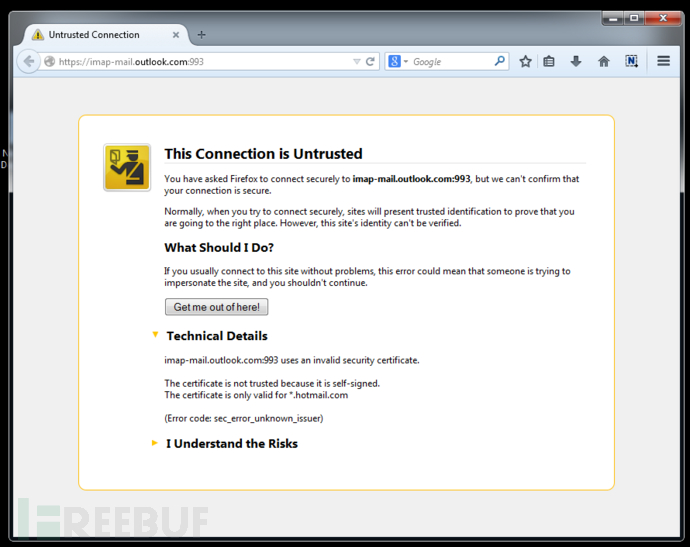

要想在Firefox上重现攻击,我们首先得设置Firefox,使其能够访问IMAP所使用的993端口。然后我们访问https://imap-mail.outlook.com:993。结果如图所示,与之前的中间人攻击一样,证书是自签名的。

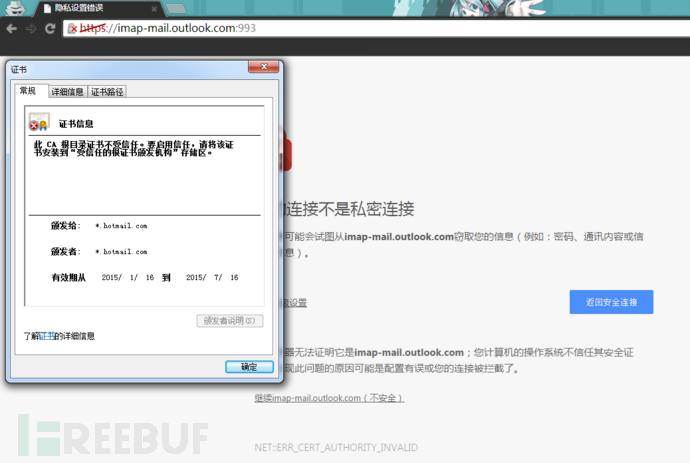

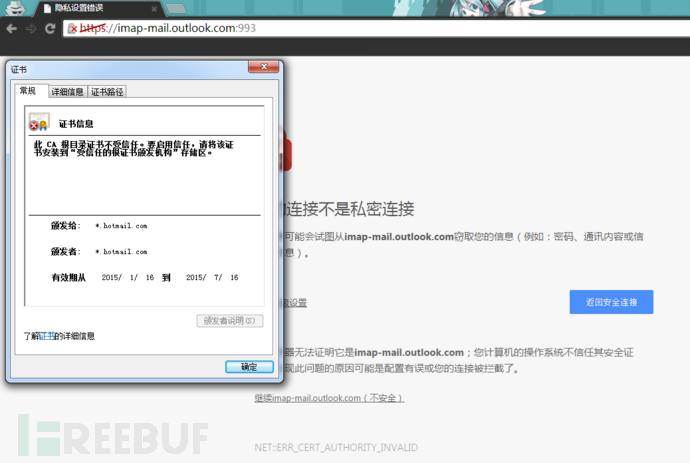

Chrome中的证书错误信息。

新闻时间:2015-01-20

新闻正文:

去年10月,微软Live、苹果iCloud、Yahoo相继在中国遭受中间人(MITM)攻击。2015年1月17日,有用户反映微软Outlook邮件系统的IMAP/SMTP服务器受到攻击,相比去年,这次攻击者的手段更加隐蔽和高明。屡屡遭遇劫持,国内用户的隐私恐怕不保。

只针对IMAP和SMTP服务,更不易察觉

下图就是以为用户通过email客户端(Ice-dove)访问Outlook时的情况:

经过测试,Outlook的IMAP和SMTP服务在中国遭到了中间人攻击(MITM),好在网页端的Outlook(525K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6G2N6i4c8D9L8$3!0C8i4K6u0W2j5$3!0E0i4@1f1#2i4K6V1J5i4K6S2o6K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6D9L8$3N6A6L8W2)9J5k6h3I4A6N6X3g2Q4x3X3g2U0L8$3#2Q4x3V1k6Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8e0c8Q4b7U0S2Q4z5p5c8Q4c8e0g2Q4z5p5k6Q4z5e0N6Q4c8e0g2Q4b7V1c8Q4b7U0q4Q4c8e0g2Q4z5e0y4Q4z5p5c8Q4c8e0y4Q4z5o6m8Q4z5o6u0Q4c8e0k6Q4z5e0c8Q4b7V1u0Q4c8e0g2Q4z5o6N6Q4b7V1u0Q4c8e0k6Q4z5p5y4Q4z5o6q4Q4c8e0N6Q4b7V1u0Q4b7f1c8Q4c8e0c8Q4b7V1q4Q4z5o6k6Q4c8e0c8Q4b7U0S2Q4z5o6m8Q4c8e0g2Q4b7e0c8Q4b7e0W2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0N6Q4z5p5g2Q4b7U0m8Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0g2Q4b7U0N6Q4b7U0u0Q4c8e0N6Q4b7V1u0Q4z5p5k6Q4c8e0g2Q4z5o6q4Q4z5f1y4Q4c8e0k6Q4b7f1c8Q4b7e0u0Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

这种形式的攻击方式非常高明,因为客户端警告信息不如浏览器(上次是SSL中间人攻击)的警告信息那么明显。

(iPhone默认邮件客户端的错误信息)

一般来说,用户发现警告信息,发现客户端没有开始查收邮件,大多数用户都会点击"继续",而忽略警告信息。用户会认为这是网络问题。一旦点击了继续,所有的邮件、联系人和密码都会被攻击者一览无余。

去年10月,微软Live、苹果iCloud、Yahoo相继在中国遭受中间人,苹果甚至专门为此建了帮助页面,指导用户安全地连接到iCloud。

FreeBuf科普:中间人攻击

IMAP/SMTP是手机邮件客户端、和电脑客户端(如Thunderbird)所使用的协议。互联网邮件访问协议(IMAP,Internet Message Access Protocol)是让邮件客户端从邮件服务器上获取邮件信息,下载邮件的协议。而简单邮件传输协议(Simple Mail Transfer Protocol,SMTP)则是用于传输邮件信息并提供来信有关的通知。

中间人(man-in-the-middle,MITM)攻击是指:攻击者与通讯的两端分别建立独立的联系,并交换其所收到的数据,使通讯的两端认为他们正在通过一个私密的连接与对方直接对话,但事实上整个会话都被攻击者完全控制。

攻击测试

要想在Firefox上重现攻击,我们首先得设置Firefox,使其能够访问IMAP所使用的993端口。然后我们访问https://imap-mail.outlook.com:993。结果如图所示,与之前的中间人攻击一样,证书是自签名的。

Chrome中的证书错误信息。

赞赏

赞赏

雪币:

留言: