-

-

Google漏洞可伪造域名邮箱钓鱼

-

发表于: 2015-3-10 21:01 2593

-

新闻链接:115K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3k6J5k6h3g2T1N6h3k6Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3y4U0l9@1x3K6c8Q4x3X3g2Z5N6r3#2D9

新闻时间:2015-03-10

新闻正文:

近日Google Apps for Work曝出一个漏洞,攻击者可以利用该漏洞伪造任意网站的域名邮箱,冒充公司雇员给受害人发送钓鱼邮件。

Google的域名邮箱服务

如果你想弄一个类似admin@ooxx.com的DIY邮箱来代替Gmail,那么你就可以试试在Google Apps for Work注册个账户。

从Google服务中获取一个自定义的域名电子邮箱,只需要注册一个gmail账户。一旦创建账户以后,你可以通过Google应用提供的相应接口,直接操作你的域名管理面板。当然,只有你从在Google那里取得域名认证后,才能正常使用域名邮箱服务。

伪造域名邮箱钓鱼

安全研究人员Patrik fehrenbach和Behrouz sadeghipour发现,攻击者可以通过Google任意注册一个域名邮箱,只要它没有在Google应用服务中使用过。

正常情况下,在你域名认证完成之前,Google不会让你正常使用admin@ooxx.com之类的DIY邮箱。但Google应用的某个页面存在一个漏洞:Google上注册的域名管理者无论是否进行了域名认证,都可以发送一个“登录指令”(Sign in Instructions)给域名邮箱成员,比如info@ooxx.com。

先决条件就是该域名邮箱用户必须是在此之前注册的,构造的url请求如下:

765K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3#2A6L8W2)9J5k6h3N6G2L8$3N6D9k6g2)9J5k6h3y4G2L8g2)9J5c8V1g2E0j5h3W2D9e0r3!0Y4K9h3&6u0L8Y4y4@1M7Y4g2U0N6r3W2G2L8Y4y4Q4x3@1k6#2M7$3g2J5c8h3#2S2K9h3I4Q4x3@1c8A6L8X3k6G2i4K6b7H3L8$3!0^5P5q4)9J5k6h3y4G2L8b7`.`.

利用该特定的email接口,攻击者可以伪造域名邮箱,发送任意包含恶意链接的钓鱼邮件给受害目标,然后骗取他们的私密信息诸如密码、商业信息等等。

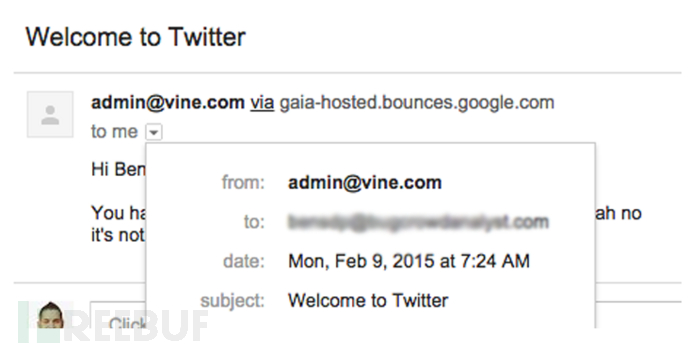

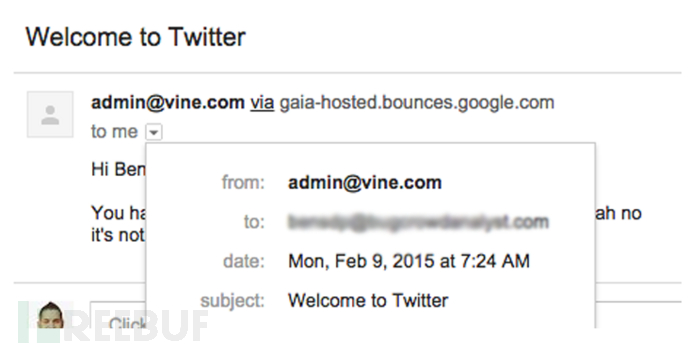

如下图所示,攻击者成功冒充admin@vine.com(现已被Twitter收购)发送钓鱼邮件给受害人,骗取他们点进钓鱼网站,提交Twitter的账户信息。

我们认为,Google应该自动帮助用户识别垃圾邮件,或者是警示从伪造的合法来源(如Google官方或者银行)发来的钓鱼信息,但是他们没有做到这些。

黑客通过利用这个漏洞可以就地取材,直接利用Google的服务器,给受害人发送没有任何警示信息的钓鱼邮件。(转自freebuf)

新闻时间:2015-03-10

新闻正文:

近日Google Apps for Work曝出一个漏洞,攻击者可以利用该漏洞伪造任意网站的域名邮箱,冒充公司雇员给受害人发送钓鱼邮件。

Google的域名邮箱服务

如果你想弄一个类似admin@ooxx.com的DIY邮箱来代替Gmail,那么你就可以试试在Google Apps for Work注册个账户。

从Google服务中获取一个自定义的域名电子邮箱,只需要注册一个gmail账户。一旦创建账户以后,你可以通过Google应用提供的相应接口,直接操作你的域名管理面板。当然,只有你从在Google那里取得域名认证后,才能正常使用域名邮箱服务。

伪造域名邮箱钓鱼

安全研究人员Patrik fehrenbach和Behrouz sadeghipour发现,攻击者可以通过Google任意注册一个域名邮箱,只要它没有在Google应用服务中使用过。

正常情况下,在你域名认证完成之前,Google不会让你正常使用admin@ooxx.com之类的DIY邮箱。但Google应用的某个页面存在一个漏洞:Google上注册的域名管理者无论是否进行了域名认证,都可以发送一个“登录指令”(Sign in Instructions)给域名邮箱成员,比如info@ooxx.com。

先决条件就是该域名邮箱用户必须是在此之前注册的,构造的url请求如下:

765K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2k6r3#2A6L8W2)9J5k6h3N6G2L8$3N6D9k6g2)9J5k6h3y4G2L8g2)9J5c8V1g2E0j5h3W2D9e0r3!0Y4K9h3&6u0L8Y4y4@1M7Y4g2U0N6r3W2G2L8Y4y4Q4x3@1k6#2M7$3g2J5c8h3#2S2K9h3I4Q4x3@1c8A6L8X3k6G2i4K6b7H3L8$3!0^5P5q4)9J5k6h3y4G2L8b7`.`.

利用该特定的email接口,攻击者可以伪造域名邮箱,发送任意包含恶意链接的钓鱼邮件给受害目标,然后骗取他们的私密信息诸如密码、商业信息等等。

如下图所示,攻击者成功冒充admin@vine.com(现已被Twitter收购)发送钓鱼邮件给受害人,骗取他们点进钓鱼网站,提交Twitter的账户信息。

我们认为,Google应该自动帮助用户识别垃圾邮件,或者是警示从伪造的合法来源(如Google官方或者银行)发来的钓鱼信息,但是他们没有做到这些。

黑客通过利用这个漏洞可以就地取材,直接利用Google的服务器,给受害人发送没有任何警示信息的钓鱼邮件。(转自freebuf)

赞赏

赞赏

雪币:

留言: