-

-

Dropbox SDK存在远程利用漏洞 已紧急修复

-

发表于: 2015-3-16 17:34 1863

-

新闻链接:d02K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3&6W2N6s2y4W2j5%4g2J5K9i4c8&6i4K6u0W2y4e0q4U0N6r3!0Q4x3X3g2U0L8$3#2Q4x3V1k6S2M7Y4c8Q4x3V1j5J5x3o6p5#2x3o6y4Q4x3V1j5@1y4U0R3J5y4o6y4Q4x3X3g2Z5N6r3@1`.

新闻时间:2015-03-13 19:15

新闻正文:Dropbox的开发人员近日修复了安卓版Dropbox SDK存储应用程序上的一个远程利用漏洞,攻击者利用该漏洞可未经用户同意直接把应用程序和Dropbox账户连接。只要用户安装的应用程序使用了含有漏洞的Dropbox SDK,则其敏感信息就可能被攻击者窃取。

漏洞描述

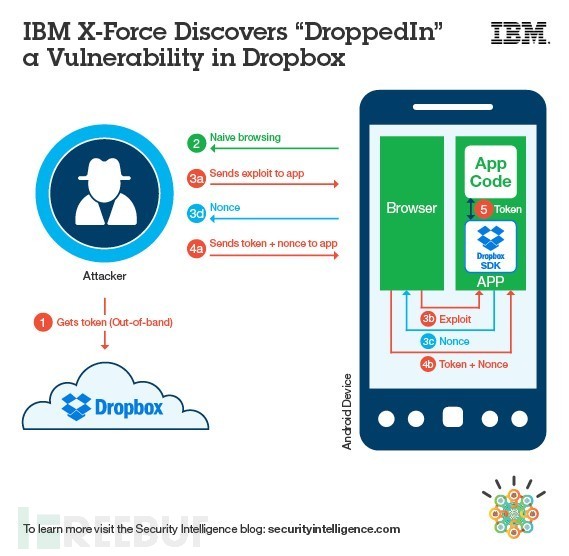

该漏洞是IBM的研究员发现,按他的原话就是:SDK的认证机制上存在一个严重漏洞。攻击者可在SDK代码中任意写入一个访问标记,绕过随机数防护。

IBM X-Force 应用程序安全研究小组组长Roee Hay在其博客中深入分析了这一漏洞。他指出该漏洞是“特定执行漏洞(CVE-2014-8889)”,攻击者可以强制SDK泄露随机数到攻击者的服务器上,进而使防护失效。

利用获得的nonce,攻击者可把受害者设备上应用程序连接到自己的账户上(注意:不是受害者账户哦),然后欺骗他们上传敏感数据或者下载恶意数据。

Dropbox是通过OAuth请求来认证应用程序,通常情况下SDK会释放出一个很长且很复杂的加密字符或者随机数。只有在SDK产生的随机数和另一应用程序通过API返回的随机数匹配时,这两个应用程序才能互相访问。

成功利用此漏洞的条件:

1.获得访问标记;

2.诱骗受害者到一个恶意网站;

3.泄露受害者的nonce到他们的服务器;

4.冒充nonce访问Dropbox;

5.在目标应用程序中注入他们自己的标记。

IBM的研究人员提供了该漏洞的相关POC,其中杜撰了一个名叫DroppedIn的漏洞。视频中研究者详细介绍了怎样利用该漏洞把受害者的应用程序连接到自己的Dropbox账户或者旧版本的1Password上。一旦受害者错误的访问了受攻击者控制的网站,1Password上的Dropbox SDK代码就会被攻击者利用,然后攻击者就可访问受害者的vault。

许多应用程序都使用了存在漏洞的SDK,像1Password和Microsoft Office Mobile;当然这些应用程序的用户现在也不必惊慌,因为自IBM提交了这一漏洞之后,它们就及时更新了自己的应用程序;但还需提醒用户的是,要确保你们的使用的是最新版本的应用程序才行。

受影响的SDK版本:

1.5.4-1.6.1版本的Dropbox SDK都存在安全漏洞,而1.6.3版本的DropboxSDK不存在该漏洞。

POC视频地址:944K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4k6Q4x3X3g2&6L8%4g2C8N6g2)9J5k6h3y4G2L8g2)9J5c8Y4k6Q4y4h3k6K6K9r3!0%4i4K6u0r3K9h3c8Q4y4h3k6j5e0#2c8q4N6@1#2B7b7i4W2z5g2q4V1H3i4K6u0W2K9s2c8E0L8l9`.`.

新闻时间:2015-03-13 19:15

新闻正文:Dropbox的开发人员近日修复了安卓版Dropbox SDK存储应用程序上的一个远程利用漏洞,攻击者利用该漏洞可未经用户同意直接把应用程序和Dropbox账户连接。只要用户安装的应用程序使用了含有漏洞的Dropbox SDK,则其敏感信息就可能被攻击者窃取。

漏洞描述

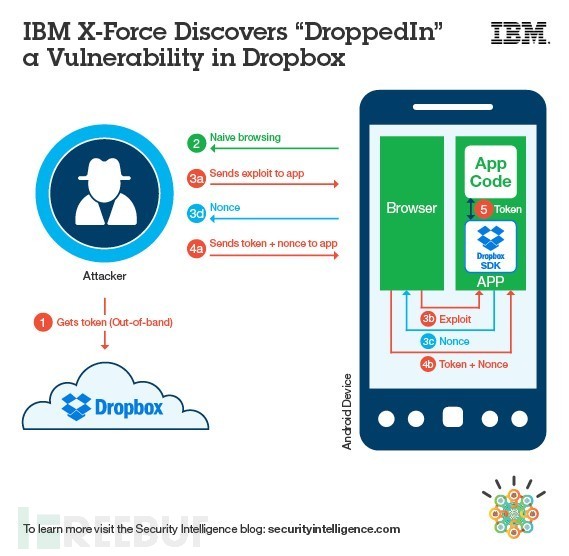

该漏洞是IBM的研究员发现,按他的原话就是:SDK的认证机制上存在一个严重漏洞。攻击者可在SDK代码中任意写入一个访问标记,绕过随机数防护。

IBM X-Force 应用程序安全研究小组组长Roee Hay在其博客中深入分析了这一漏洞。他指出该漏洞是“特定执行漏洞(CVE-2014-8889)”,攻击者可以强制SDK泄露随机数到攻击者的服务器上,进而使防护失效。

利用获得的nonce,攻击者可把受害者设备上应用程序连接到自己的账户上(注意:不是受害者账户哦),然后欺骗他们上传敏感数据或者下载恶意数据。

Dropbox是通过OAuth请求来认证应用程序,通常情况下SDK会释放出一个很长且很复杂的加密字符或者随机数。只有在SDK产生的随机数和另一应用程序通过API返回的随机数匹配时,这两个应用程序才能互相访问。

成功利用此漏洞的条件:

1.获得访问标记;

2.诱骗受害者到一个恶意网站;

3.泄露受害者的nonce到他们的服务器;

4.冒充nonce访问Dropbox;

5.在目标应用程序中注入他们自己的标记。

IBM的研究人员提供了该漏洞的相关POC,其中杜撰了一个名叫DroppedIn的漏洞。视频中研究者详细介绍了怎样利用该漏洞把受害者的应用程序连接到自己的Dropbox账户或者旧版本的1Password上。一旦受害者错误的访问了受攻击者控制的网站,1Password上的Dropbox SDK代码就会被攻击者利用,然后攻击者就可访问受害者的vault。

许多应用程序都使用了存在漏洞的SDK,像1Password和Microsoft Office Mobile;当然这些应用程序的用户现在也不必惊慌,因为自IBM提交了这一漏洞之后,它们就及时更新了自己的应用程序;但还需提醒用户的是,要确保你们的使用的是最新版本的应用程序才行。

受影响的SDK版本:

1.5.4-1.6.1版本的Dropbox SDK都存在安全漏洞,而1.6.3版本的DropboxSDK不存在该漏洞。

POC视频地址:944K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4k6Q4x3X3g2&6L8%4g2C8N6g2)9J5k6h3y4G2L8g2)9J5c8Y4k6Q4y4h3k6K6K9r3!0%4i4K6u0r3K9h3c8Q4y4h3k6j5e0#2c8q4N6@1#2B7b7i4W2z5g2q4V1H3i4K6u0W2K9s2c8E0L8l9`.`.

赞赏

谁下载

赞赏

雪币:

留言: