-

-

专业窃取能源行业机密的木马Laziok

-

发表于: 2015-4-1 17:25 1781

-

新闻链接:347K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3k6J5k6h3g2T1N6h3k6Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3y4U0t1#2y4e0g2Q4x3X3g2Z5N6r3#2D9

新闻时间:2015-03-31

新闻正文:

安全研究人员在今年1月份至2月份期间发现一款专门窃取全球能源企业机密的木马Laziok,它们的目标主要是中东地区。

源自美国、英国或保加利亚

赛门铁克安全研究人员表示,Laziok的目的是搜集被感染系统的信息,利用对威胁发动者有用的详细信息,然后再决定行动的最佳路线。

在感染阶段,Laziok会通过手机配置信息来判断攻击者会对哪些被感染计算机感兴趣。如果不感兴趣,感染会停止;反之,Laziok会发送功能各不相同的其他恶意软件(Cyberat及Zbot的定制变体),途径是从美国、英国及保加利亚服务器下载。

Laziok收集的信息包括计算机名称、安装的软件、RAM以及硬盘大小、GPU及CPU的详细情况、以及防病毒解决方案。

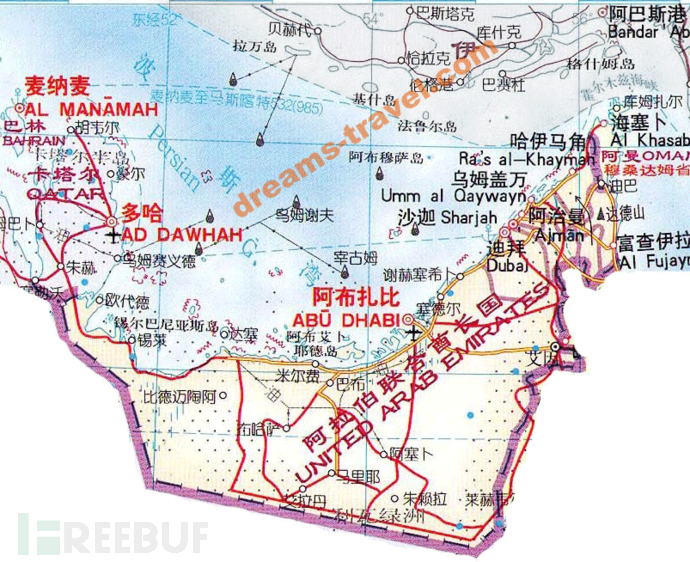

多数感染出现在阿拉伯联合酋长国

赛门铁克表示,多数被攻击的目标与石油、天然气及氦行业有关,这说明攻击幕后黑手可能与受影响企业有战略利益关系。

从目前所掌握的数据来看,受影响的地区多数是阿拉伯联合酋长国,约占总感染数的25%。其它地区包括巴基斯坦、沙特阿拉伯以及科威特,分别占感染总数的10%。Laziok还曾出现在卡塔尔、阿曼、美国、英国、印度、印度尼西亚、哥伦比亚、喀麦隆、及乌干达等地区,可见感染范围之广泛。

影响2003至2010版本的Office

赛门铁克表示,据知原始的攻击向量是来自发送(SMTP)服务器使用的moneytrans[.]eu域名。发送的信息中附着一个恶意Excel文件,以及CVE-2012-0158漏洞利用程序。该漏洞利用程序是MSCOMCTL.OCX库ListView/TreeView ActiveX控制中的一个缓冲区溢出漏洞,攻击者可利用这一漏洞远程执行代码。

之前的一些恶意活动中就发现了这一漏洞,并且影响2003至2010版本的Microsoft Office。

安全研究人员指出,Laziok拥有着非常高级的攻击方法,也在黑市上广为流传,进而其所引发的风险也不容小觑;还有一个间接导致这一严重问题的原因,就是厂商经常不会修复老旧漏洞,所以才慢慢的积累,导致问题变得越来越严重。

新闻时间:2015-03-31

新闻正文:

安全研究人员在今年1月份至2月份期间发现一款专门窃取全球能源企业机密的木马Laziok,它们的目标主要是中东地区。

源自美国、英国或保加利亚

赛门铁克安全研究人员表示,Laziok的目的是搜集被感染系统的信息,利用对威胁发动者有用的详细信息,然后再决定行动的最佳路线。

在感染阶段,Laziok会通过手机配置信息来判断攻击者会对哪些被感染计算机感兴趣。如果不感兴趣,感染会停止;反之,Laziok会发送功能各不相同的其他恶意软件(Cyberat及Zbot的定制变体),途径是从美国、英国及保加利亚服务器下载。

Laziok收集的信息包括计算机名称、安装的软件、RAM以及硬盘大小、GPU及CPU的详细情况、以及防病毒解决方案。

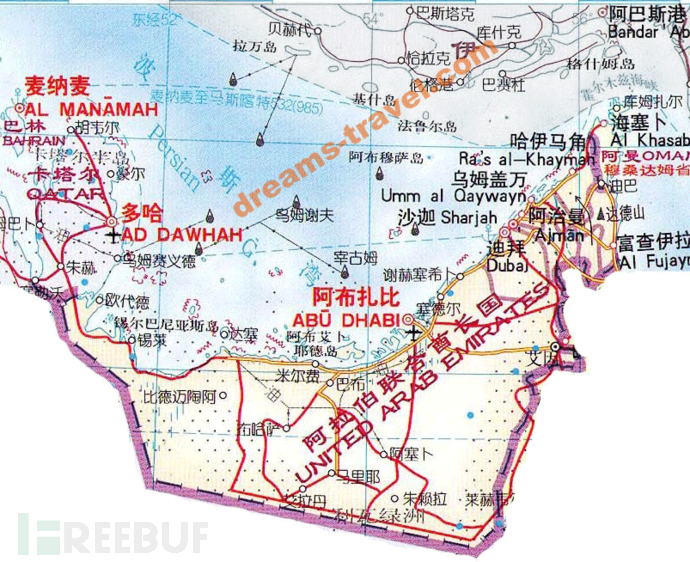

多数感染出现在阿拉伯联合酋长国

赛门铁克表示,多数被攻击的目标与石油、天然气及氦行业有关,这说明攻击幕后黑手可能与受影响企业有战略利益关系。

从目前所掌握的数据来看,受影响的地区多数是阿拉伯联合酋长国,约占总感染数的25%。其它地区包括巴基斯坦、沙特阿拉伯以及科威特,分别占感染总数的10%。Laziok还曾出现在卡塔尔、阿曼、美国、英国、印度、印度尼西亚、哥伦比亚、喀麦隆、及乌干达等地区,可见感染范围之广泛。

影响2003至2010版本的Office

赛门铁克表示,据知原始的攻击向量是来自发送(SMTP)服务器使用的moneytrans[.]eu域名。发送的信息中附着一个恶意Excel文件,以及CVE-2012-0158漏洞利用程序。该漏洞利用程序是MSCOMCTL.OCX库ListView/TreeView ActiveX控制中的一个缓冲区溢出漏洞,攻击者可利用这一漏洞远程执行代码。

之前的一些恶意活动中就发现了这一漏洞,并且影响2003至2010版本的Microsoft Office。

安全研究人员指出,Laziok拥有着非常高级的攻击方法,也在黑市上广为流传,进而其所引发的风险也不容小觑;还有一个间接导致这一严重问题的原因,就是厂商经常不会修复老旧漏洞,所以才慢慢的积累,导致问题变得越来越严重。

赞赏

他的文章

赞赏

雪币:

留言: