-

-

Android SecureRandom漏洞详解

-

发表于: 2015-7-5 11:38 1528

-

Android SecureRandom漏洞详解(转载 717K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8J5L8%4m8K6i4K6u0W2N6$3!0G2P5i4g2F1i4K6u0W2L8%4u0Y4i4K6u0r3M7r3q4H3k6i4u0K6i4K6u0r3y4e0p5$3y4q4!0q4c8W2!0n7b7#2)9^5z5b7`.`.

0x00 漏洞概述

________________________________________

Android 4.4之前版本的Java加密架构(JCA)中使用的Apache Harmony 6.0M3及其之前版本的SecureRandom实现存在安全漏洞,具体位于

classlib/modules/security/src/main/java/common/org/apache/harmony/security/provider/crypto/SHA1PRNG_SecureRandomImpl.java

类的engineNextBytes函数里,当用户没有提供用于产生随机数的种子时,程序不能正确调整偏移量,导致PRNG生成随机序列的过程可被预测。

漏洞文件见文后链接1。

0x01 漏洞影响

________________________________________

2013年8月份的比特币应用被攻击也与这个漏洞相关。比特币应用里使用了ECDSA 算法,这个算法需要一个随机数来生成签名,然而生成随机数的算法存在本文提到的安全漏洞。同时这个ECDSA算法本身也有漏洞,在这个事件之前索尼的PlayStation 3 master key事件也是利用的这个算法漏洞。

本文主要介绍SecureRandom漏洞,关于ECDSA算法漏洞可以自行阅读下面的资料。

ECDSA算法的细节:

272K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3g2F1i4K6u0W2N6$3W2C8K9i4m8W2k6r3W2S2i4K6u0W2L8%4u0Y4i4K6u0r3N6$3W2C8K9g2)9J5c8V1g2D9L8r3W2H3N6r3W2U0i4K6g2X3b7%4g2J5N6X3g2Q4y4h3k6p5K9h3N6A6N6r3q4D9i4K6g2X3f1$3W2Y4L8X3q4@1N6i4u0W2i4K6g2X3b7h3I4Y4L8%4u0A6N6r3S2E0i4K6t1K6f1$3g2U0N6i4u0A6N6s2V1`.

防范措施:73fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4c8G2L8$3I4K6i4K6u0W2K9h3g2@1k6W2)9J5k6h3!0J5k6#2)9J5c8X3S2@1L8h3I4Q4x3V1k6J5k6X3x3$3z5e0M7&6

Google group上关于PlayStation 3 master key事件如何利用ECDSA算法漏洞获取私钥的讨论:

417K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4M7X3!0#2M7s2y4Q4x3X3g2Y4L8$3!0Y4L8r3g2Q4x3X3g2U0L8$3#2Q4x3V1k6X3L8%4u0#2L8g2)9J5c8W2)9K6c8X3k6J5L8$3#2Y4M7X3!0#2M7s2y4Q4x3@1c8Q4x3U0y4Q4x3U0q4@1L8%4m8A6j5#2)9J5c8Y4y4U0K9g2)9J5k6h3y4J5P5i4m8@1i4K6u0r3x3$3W2K6d9X3H3J5z5q4y4D9M7Y4M7`.

0x02 SecureRandom技术实现

________________________________________

在java里,随机数是通过一个初始化种子来生成的。两个伪随机数噪声生成器(PRNG)实例,如果使用相同的种子来初始化,就会得到相同的随机序列。Java Cryptography Architecture里提供了几个加密强度更大的PRNGs,这些PRNGs是通过SecureRandom接口实现的。

java.security.SecureRandom这个类本身并没有实现伪随机数生成器,而是使用了其他类里的实现。因此SecureRandom生成的随机数的随机性、安全性和性能取决于算法和熵源的选择。

控制SecureRandom API的配置文件位于$JAVA_HOME/jre/lib/security/java.security。比如我们可以配置该文件里的securerandom.source属性来指定SecureRandom中使用的seed的来源。比如使用设备相关的源,可以这样设置:

securerandom.source=file:/dev/urandom

securerandom.source=file:/dev/random

关于SecureRandom具体技术细节可参看文章最后参考链接2。

现在重点看下SecureRandomSpi抽象类。参考链接3。该抽象类为SecureRandom类定义了功能接口,里面有三个抽象方法engineSetSeed,engineGenerateSeed,and engineNextBytes。如果Service Provider希望提供加密强度较高的伪随机数生成器的功能,就必须实现这三个方法。

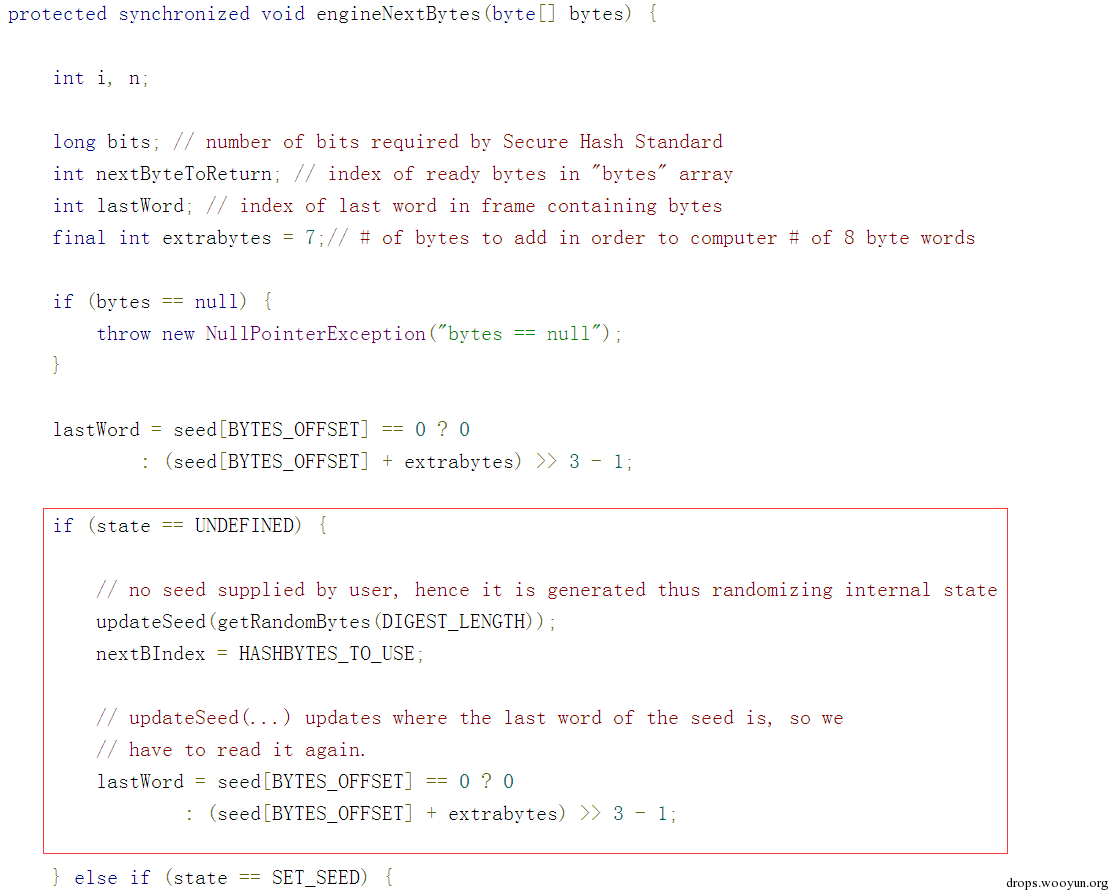

然而Apache Harmony 6.0M3及其之前版本的SecureRandom实现中engineNextBytes函数存在安全漏洞。

0x03 Apache Harmony’s SecureRandom实现

________________________________________

Apache Harmony 是2005年以Apache License发布的一个开源的java核心库。虽然2011年以后已宣布停产,但是这个项目作为Google Android platform的一部分继续被开发维护。

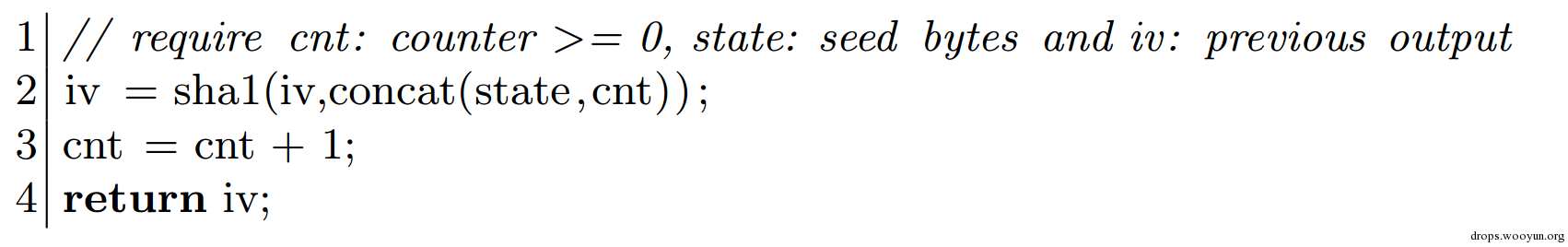

Apache Harmony's SecureRandom实现算法如下:

http://bbs.pediy.com/attachment.php?attachmentid=98758&stc=1&d=1436067356

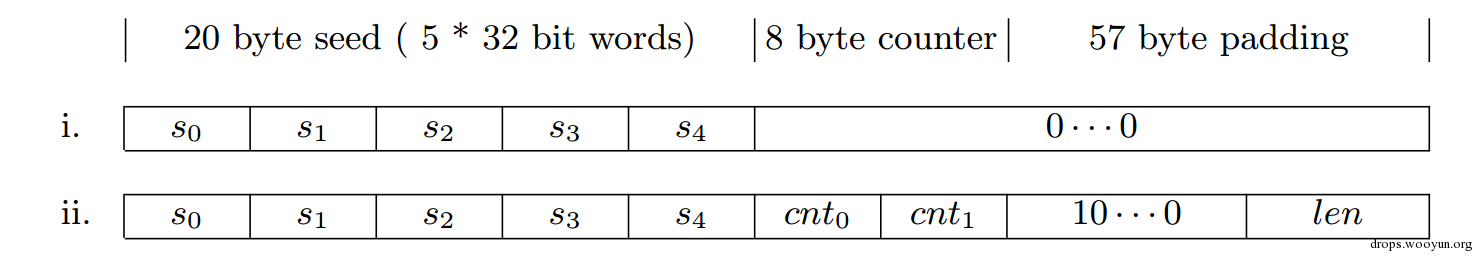

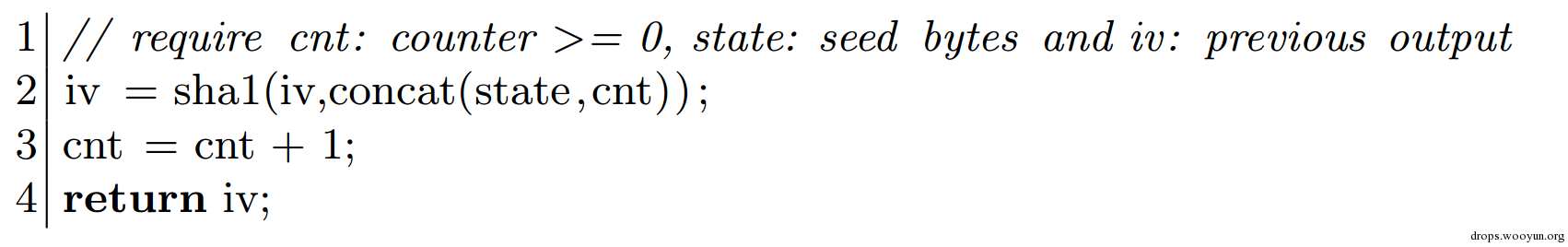

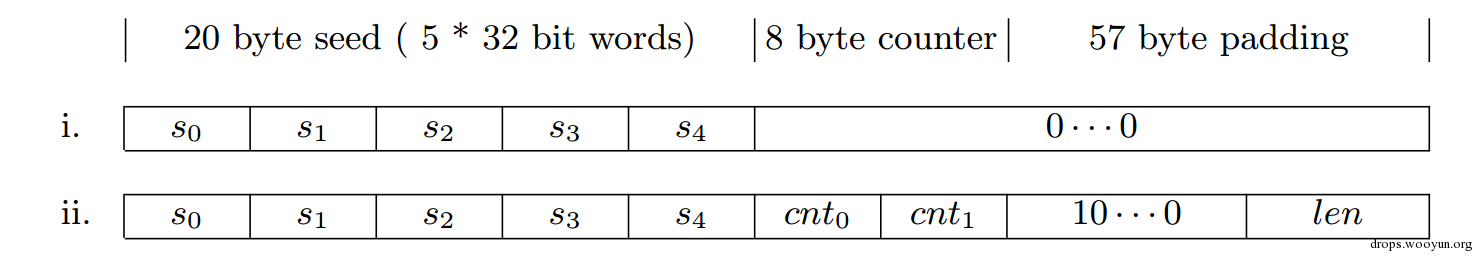

Android里的PRNG使用SHA-1哈希算法、操作系统提供的设备相关的种子来产生伪随机序列。随机数是通过三部分(internal state即seed+counter+ padding)反复哈希求和计算产生的。如下图

http://bbs.pediy.com/attachment.php?attachmentid=98759&stc=1&d=1436067356

其中计数器counter从0开始,算法每运行一次自增一。counter和padding部分都可以称为buffer。Padding遵守SHA-1的填充格式:最后的8 byte存放要hash的值的长度len,剩下的部分由一个1,后面跟0的格式进行填充。最后返回Hash后的结果,也就是生成的伪随机序列。

0x04 Apache Harmony’s SecureRandom漏洞细节

________________________________________

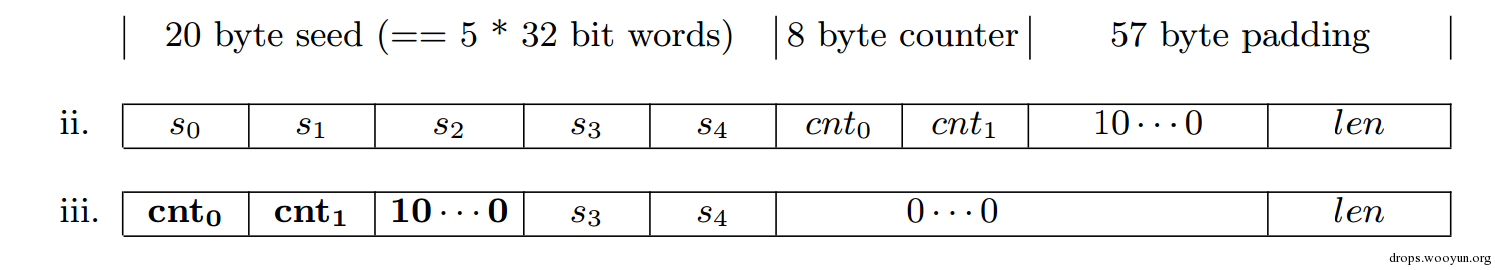

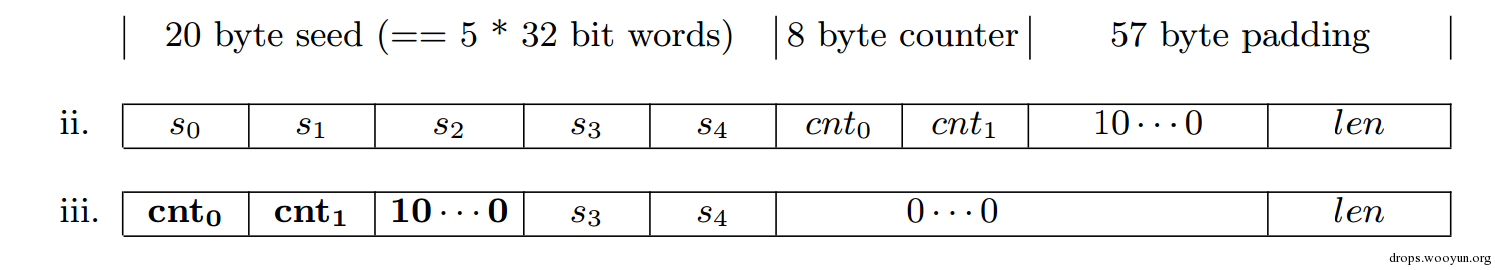

当使用无参构造函数创建一个SecureRandom实例,并且在随后也不使用setSeed()进行初始化时,插入一个起始值后,代码不能正确的调整偏移量(byte offset,这个offset是指向state buffer的指针)。这导致本该附加在种子后面的计数器(8 byte)和padding(起始4 byte)覆盖了种子的起始12 byte。熵的剩下8 byte(20 byte的种子中未被覆盖部分),使得PRNG加密应用无效。

在信息论中,熵被用来衡量一个随机变量出现的期望值。熵值越低越容易被预测。熵值可以用比特来表示。关于熵的知识请参考:87eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4A6Z5i4K6u0W2N6$3W2C8K9i4m8W2k6r3W2S2i4K6u0W2L8%4u0Y4i4K6u0r3N6$3W2C8K9g2)9J5c8W2!0q4y4#2)9^5y4W2!0n7y4g2)9#2k6W2)9J5z5q4!0q4y4q4!0n7c8W2!0m8x3g2!0q4y4W2)9^5x3g2!0m8c8W2!0q4z5q4!0m8c8g2!0n7b7g2)9J5z5b7`.`.

下面这张图可以形象的表述这个过程:

http://bbs.pediy.com/attachment.php?attachmentid=98760&stc=1&d=1436067356

0x05 漏洞修复

________________________________________

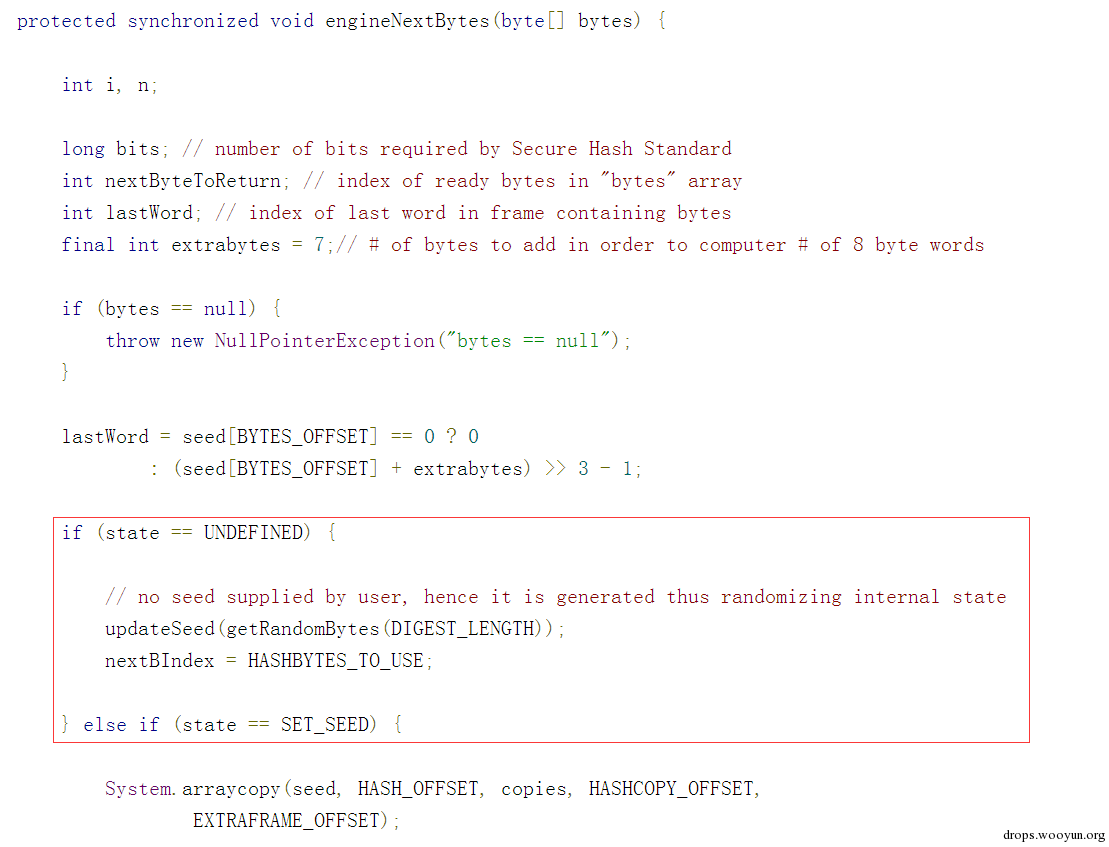

Google已经发布了patch,看下Diff文件:

b26K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2L8X3c8J5L8$3W2V1i4K6u0W2k6$3!0G2k6$3I4W2M7$3!0#2M7X3y4W2i4K6u0W2j5$3!0E0i4K6u0r3M7r3I4S2N6r3k6G2M7X3#2Q4x3V1k6D9K9h3u0U0L8%4u0W2i4K6u0r3i4K6u0n7i4K6u0r3j5h3t1$3k6o6M7%4x3e0c8T1y4o6N6U0x3o6c8U0j5K6c8T1k6o6R3I4x3X3t1K6x3X3f1$3j5e0j5K6y4K6l9I4z5o6q4S2x3o6k6W2y4q4)9J5y4e0g2q4i4K6t1#2x3U0q4Q4x3V1k6Q4x3U0y4r3x3l9`.`.

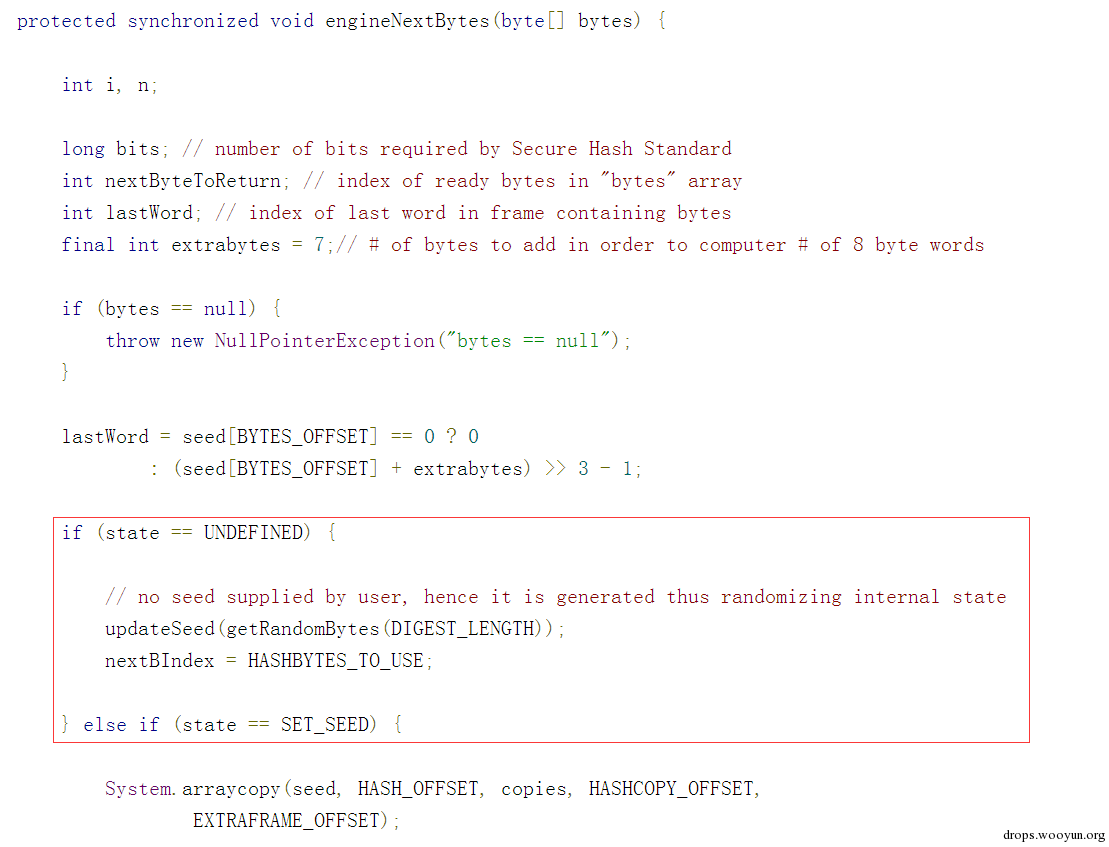

修复前:

http://bbs.pediy.com/attachment.php?attachmentid=98761&stc=1&d=1436067356

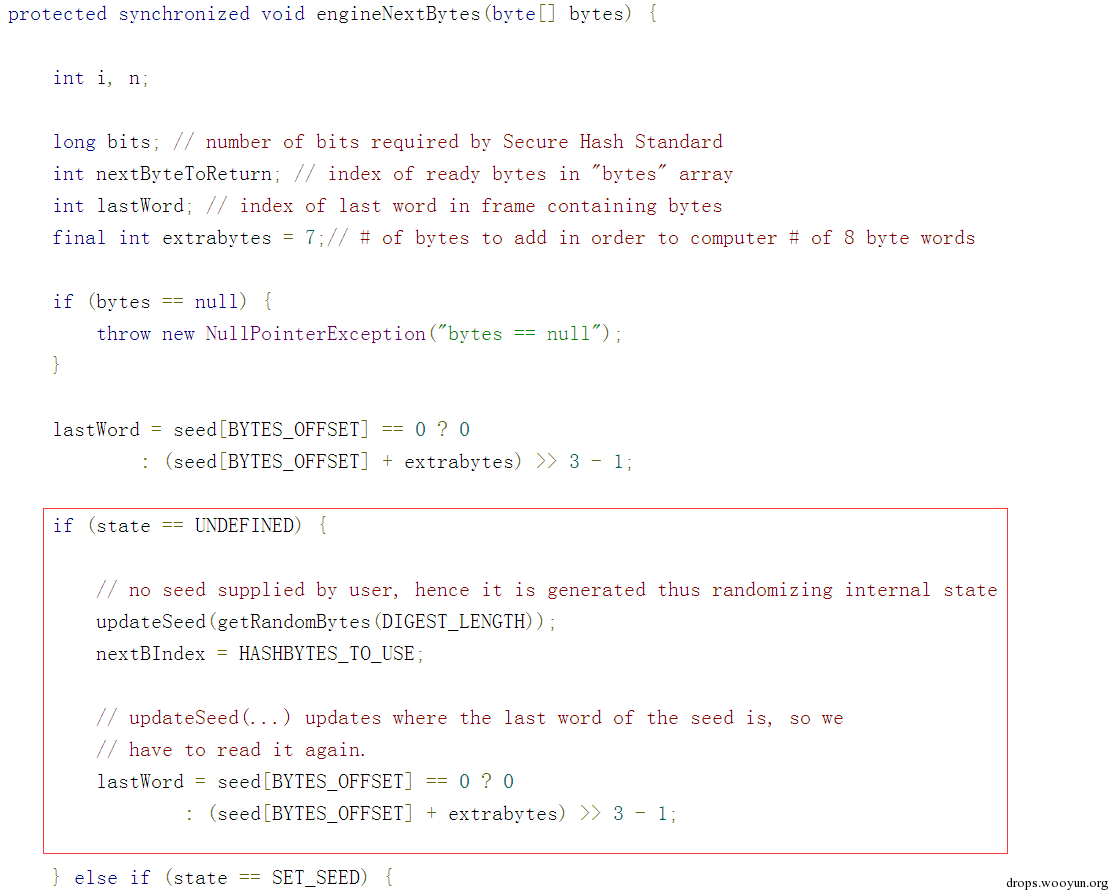

修复后:

http://bbs.pediy.com/attachment.php?attachmentid=98762&stc=1&d=1436067356

对于普通开发者来讲,可以使用下面链接中的方式进行修复。

9f9K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4F1k6s2u0G2K9h3c8Q4x3X3c8V1k6i4k6W2L8r3!0H3k6i4u0K6i4K6u0W2j5X3I4G2k6%4y4H3L8%4c8Q4x3X3g2U0L8$3#2Q4x3X3g2S2N6g2)9J5c8U0t1H3x3e0y4Q4x3V1j5H3z5q4)9J5c8Y4y4G2L8h3g2Q4x3X3c8K6k6h3y4#2M7X3g2J5j5h3&6V1L8$3#2Q4x3X3c8@1K9r3!0#2k6$3S2@1M7#2)9J5k6h3S2@1L8h3H3`.

0x06 参考链接

________________________________________

94dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2L8X3c8J5L8$3W2V1i4K6u0W2k6$3!0G2k6$3I4W2M7$3!0#2M7X3y4W2i4K6u0W2j5$3!0E0i4K6u0r3M7r3I4S2N6r3k6G2M7X3#2Q4x3V1k6D9K9h3u0U0L8%4u0W2i4K6u0r3i4K6u0n7i4K6u0r3K9$3W2@1K9$3q4@1i4K6u0V1M7X3g2D9k6h3q4K6k6g2)9J5c8X3I4#2L8X3W2Q4x3V1k6K6M7X3y4Q4x3V1k6E0j5h3W2F1i4K6u0r3K9X3q4$3j5g2)9J5c8X3!0J5k6#2)9J5c8X3q4H3j5h3y4Z5k6g2)9J5c8X3S2S2M7X3#2G2L8Y4W2Q4x3V1k6K6k6h3y4#2M7X3W2@1P5g2)9J5c8Y4m8J5L8%4k6A6k6r3g2J5i4K6u0r3j5%4u0&6M7s2c8G2i4K6u0r3f1@1S2m8x3g2m8d9e0V1N6Q4y4h3k6e0k6h3y4#2M7X3g2d9j5h3&6V1L8$3#2u0L8i4m8D9i4K6u0W2K9X3q4$3j5b7`.`.

3dfK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0W2M7$3!0#2M7X3y4W2M7#2)9J5k6h3W2F1k6X3!0K6k6h3y4A6L8Y4y4@1K9i4c8#2N6r3g2Q4x3X3g2U0L8$3#2Q4x3V1k6J5j5h3&6V1L8$3#2Q4x3X3c8F1N6h3#2T1k6i4u0Q4x3X3c8Y4k6h3&6W2M7X3q4@1K9h3!0F1i4K6u0V1K9X3q4$3j5g2)9J5c8R3`.`.

0bcK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8W2N6X3g2D9L8%4m8W2M7W2)9J5k6h3q4F1k6s2u0G2K9h3c8Q4x3X3g2U0L8$3#2Q4x3V1k6J5k6h3k6W2M7X3g2F1j5$3g2Q4x3V1k6B7j5i4k6S2i4K6u0r3M7$3g2U0N6i4u0A6N6s2W2Q4x3V1k6e0k6h3y4#2M7X3g2d9j5h3&6V1L8$3#2e0M7r3W2Q4x3X3g2Z5N6r3#2D9

27eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3y4$3k6g2)9J5k6h3#2A6N6s2u0W2i4K6u0W2L8%4u0Y4i4K6u0r3j5$3N6A6i4K6u0V1j5X3W2F1i4K6u0r3j5%4k6W2L8X3q4E0k6g2)9J5k6h3y4Y4K9g2)9K6c8X3&6S2L8h3g2Q4x3@1c8o6g2V1g2Q4x3X3b7J5x3o6p5K6i4K6u0V1y4K6x3%4x3R3`.`.

773K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4F1k6s2u0G2K9h3c8Q4x3X3c8V1k6i4k6W2L8r3!0H3k6i4u0K6i4K6u0W2j5X3I4G2k6%4y4H3L8%4c8Q4x3X3g2U0L8$3#2Q4x3X3g2S2N6g2)9J5c8U0t1H3x3e0y4Q4x3V1j5H3z5q4)9J5c8Y4y4G2L8h3g2Q4x3X3c8K6k6h3y4#2M7X3g2J5j5h3&6V1L8$3#2Q4x3X3c8@1K9r3!0#2k6$3S2@1M7#2)9J5k6h3S2@1L8h3H3`.

0x00 漏洞概述

________________________________________

Android 4.4之前版本的Java加密架构(JCA)中使用的Apache Harmony 6.0M3及其之前版本的SecureRandom实现存在安全漏洞,具体位于

classlib/modules/security/src/main/java/common/org/apache/harmony/security/provider/crypto/SHA1PRNG_SecureRandomImpl.java

类的engineNextBytes函数里,当用户没有提供用于产生随机数的种子时,程序不能正确调整偏移量,导致PRNG生成随机序列的过程可被预测。

漏洞文件见文后链接1。

0x01 漏洞影响

________________________________________

2013年8月份的比特币应用被攻击也与这个漏洞相关。比特币应用里使用了ECDSA 算法,这个算法需要一个随机数来生成签名,然而生成随机数的算法存在本文提到的安全漏洞。同时这个ECDSA算法本身也有漏洞,在这个事件之前索尼的PlayStation 3 master key事件也是利用的这个算法漏洞。

本文主要介绍SecureRandom漏洞,关于ECDSA算法漏洞可以自行阅读下面的资料。

ECDSA算法的细节:

272K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3g2F1i4K6u0W2N6$3W2C8K9i4m8W2k6r3W2S2i4K6u0W2L8%4u0Y4i4K6u0r3N6$3W2C8K9g2)9J5c8V1g2D9L8r3W2H3N6r3W2U0i4K6g2X3b7%4g2J5N6X3g2Q4y4h3k6p5K9h3N6A6N6r3q4D9i4K6g2X3f1$3W2Y4L8X3q4@1N6i4u0W2i4K6g2X3b7h3I4Y4L8%4u0A6N6r3S2E0i4K6t1K6f1$3g2U0N6i4u0A6N6s2V1`.

防范措施:73fK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4c8G2L8$3I4K6i4K6u0W2K9h3g2@1k6W2)9J5k6h3!0J5k6#2)9J5c8X3S2@1L8h3I4Q4x3V1k6J5k6X3x3$3z5e0M7&6

Google group上关于PlayStation 3 master key事件如何利用ECDSA算法漏洞获取私钥的讨论:

417K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4M7X3!0#2M7s2y4Q4x3X3g2Y4L8$3!0Y4L8r3g2Q4x3X3g2U0L8$3#2Q4x3V1k6X3L8%4u0#2L8g2)9J5c8W2)9K6c8X3k6J5L8$3#2Y4M7X3!0#2M7s2y4Q4x3@1c8Q4x3U0y4Q4x3U0q4@1L8%4m8A6j5#2)9J5c8Y4y4U0K9g2)9J5k6h3y4J5P5i4m8@1i4K6u0r3x3$3W2K6d9X3H3J5z5q4y4D9M7Y4M7`.

0x02 SecureRandom技术实现

________________________________________

在java里,随机数是通过一个初始化种子来生成的。两个伪随机数噪声生成器(PRNG)实例,如果使用相同的种子来初始化,就会得到相同的随机序列。Java Cryptography Architecture里提供了几个加密强度更大的PRNGs,这些PRNGs是通过SecureRandom接口实现的。

java.security.SecureRandom这个类本身并没有实现伪随机数生成器,而是使用了其他类里的实现。因此SecureRandom生成的随机数的随机性、安全性和性能取决于算法和熵源的选择。

控制SecureRandom API的配置文件位于$JAVA_HOME/jre/lib/security/java.security。比如我们可以配置该文件里的securerandom.source属性来指定SecureRandom中使用的seed的来源。比如使用设备相关的源,可以这样设置:

securerandom.source=file:/dev/urandom

securerandom.source=file:/dev/random

关于SecureRandom具体技术细节可参看文章最后参考链接2。

现在重点看下SecureRandomSpi抽象类。参考链接3。该抽象类为SecureRandom类定义了功能接口,里面有三个抽象方法engineSetSeed,engineGenerateSeed,and engineNextBytes。如果Service Provider希望提供加密强度较高的伪随机数生成器的功能,就必须实现这三个方法。

然而Apache Harmony 6.0M3及其之前版本的SecureRandom实现中engineNextBytes函数存在安全漏洞。

0x03 Apache Harmony’s SecureRandom实现

________________________________________

Apache Harmony 是2005年以Apache License发布的一个开源的java核心库。虽然2011年以后已宣布停产,但是这个项目作为Google Android platform的一部分继续被开发维护。

Apache Harmony's SecureRandom实现算法如下:

http://bbs.pediy.com/attachment.php?attachmentid=98758&stc=1&d=1436067356

Android里的PRNG使用SHA-1哈希算法、操作系统提供的设备相关的种子来产生伪随机序列。随机数是通过三部分(internal state即seed+counter+ padding)反复哈希求和计算产生的。如下图

http://bbs.pediy.com/attachment.php?attachmentid=98759&stc=1&d=1436067356

其中计数器counter从0开始,算法每运行一次自增一。counter和padding部分都可以称为buffer。Padding遵守SHA-1的填充格式:最后的8 byte存放要hash的值的长度len,剩下的部分由一个1,后面跟0的格式进行填充。最后返回Hash后的结果,也就是生成的伪随机序列。

0x04 Apache Harmony’s SecureRandom漏洞细节

________________________________________

当使用无参构造函数创建一个SecureRandom实例,并且在随后也不使用setSeed()进行初始化时,插入一个起始值后,代码不能正确的调整偏移量(byte offset,这个offset是指向state buffer的指针)。这导致本该附加在种子后面的计数器(8 byte)和padding(起始4 byte)覆盖了种子的起始12 byte。熵的剩下8 byte(20 byte的种子中未被覆盖部分),使得PRNG加密应用无效。

在信息论中,熵被用来衡量一个随机变量出现的期望值。熵值越低越容易被预测。熵值可以用比特来表示。关于熵的知识请参考:87eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4A6Z5i4K6u0W2N6$3W2C8K9i4m8W2k6r3W2S2i4K6u0W2L8%4u0Y4i4K6u0r3N6$3W2C8K9g2)9J5c8W2!0q4y4#2)9^5y4W2!0n7y4g2)9#2k6W2)9J5z5q4!0q4y4q4!0n7c8W2!0m8x3g2!0q4y4W2)9^5x3g2!0m8c8W2!0q4z5q4!0m8c8g2!0n7b7g2)9J5z5b7`.`.

下面这张图可以形象的表述这个过程:

http://bbs.pediy.com/attachment.php?attachmentid=98760&stc=1&d=1436067356

0x05 漏洞修复

________________________________________

Google已经发布了patch,看下Diff文件:

b26K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2L8X3c8J5L8$3W2V1i4K6u0W2k6$3!0G2k6$3I4W2M7$3!0#2M7X3y4W2i4K6u0W2j5$3!0E0i4K6u0r3M7r3I4S2N6r3k6G2M7X3#2Q4x3V1k6D9K9h3u0U0L8%4u0W2i4K6u0r3i4K6u0n7i4K6u0r3j5h3t1$3k6o6M7%4x3e0c8T1y4o6N6U0x3o6c8U0j5K6c8T1k6o6R3I4x3X3t1K6x3X3f1$3j5e0j5K6y4K6l9I4z5o6q4S2x3o6k6W2y4q4)9J5y4e0g2q4i4K6t1#2x3U0q4Q4x3V1k6Q4x3U0y4r3x3l9`.`.

修复前:

http://bbs.pediy.com/attachment.php?attachmentid=98761&stc=1&d=1436067356

修复后:

http://bbs.pediy.com/attachment.php?attachmentid=98762&stc=1&d=1436067356

对于普通开发者来讲,可以使用下面链接中的方式进行修复。

9f9K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4F1k6s2u0G2K9h3c8Q4x3X3c8V1k6i4k6W2L8r3!0H3k6i4u0K6i4K6u0W2j5X3I4G2k6%4y4H3L8%4c8Q4x3X3g2U0L8$3#2Q4x3X3g2S2N6g2)9J5c8U0t1H3x3e0y4Q4x3V1j5H3z5q4)9J5c8Y4y4G2L8h3g2Q4x3X3c8K6k6h3y4#2M7X3g2J5j5h3&6V1L8$3#2Q4x3X3c8@1K9r3!0#2k6$3S2@1M7#2)9J5k6h3S2@1L8h3H3`.

0x06 参考链接

________________________________________

94dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6S2L8X3c8J5L8$3W2V1i4K6u0W2k6$3!0G2k6$3I4W2M7$3!0#2M7X3y4W2i4K6u0W2j5$3!0E0i4K6u0r3M7r3I4S2N6r3k6G2M7X3#2Q4x3V1k6D9K9h3u0U0L8%4u0W2i4K6u0r3i4K6u0n7i4K6u0r3K9$3W2@1K9$3q4@1i4K6u0V1M7X3g2D9k6h3q4K6k6g2)9J5c8X3I4#2L8X3W2Q4x3V1k6K6M7X3y4Q4x3V1k6E0j5h3W2F1i4K6u0r3K9X3q4$3j5g2)9J5c8X3!0J5k6#2)9J5c8X3q4H3j5h3y4Z5k6g2)9J5c8X3S2S2M7X3#2G2L8Y4W2Q4x3V1k6K6k6h3y4#2M7X3W2@1P5g2)9J5c8Y4m8J5L8%4k6A6k6r3g2J5i4K6u0r3j5%4u0&6M7s2c8G2i4K6u0r3f1@1S2m8x3g2m8d9e0V1N6Q4y4h3k6e0k6h3y4#2M7X3g2d9j5h3&6V1L8$3#2u0L8i4m8D9i4K6u0W2K9X3q4$3j5b7`.`.

3dfK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4u0W2M7$3!0#2M7X3y4W2M7#2)9J5k6h3W2F1k6X3!0K6k6h3y4A6L8Y4y4@1K9i4c8#2N6r3g2Q4x3X3g2U0L8$3#2Q4x3V1k6J5j5h3&6V1L8$3#2Q4x3X3c8F1N6h3#2T1k6i4u0Q4x3X3c8Y4k6h3&6W2M7X3q4@1K9h3!0F1i4K6u0V1K9X3q4$3j5g2)9J5c8R3`.`.

0bcK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8W2N6X3g2D9L8%4m8W2M7W2)9J5k6h3q4F1k6s2u0G2K9h3c8Q4x3X3g2U0L8$3#2Q4x3V1k6J5k6h3k6W2M7X3g2F1j5$3g2Q4x3V1k6B7j5i4k6S2i4K6u0r3M7$3g2U0N6i4u0A6N6s2W2Q4x3V1k6e0k6h3y4#2M7X3g2d9j5h3&6V1L8$3#2e0M7r3W2Q4x3X3g2Z5N6r3#2D9

27eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3y4$3k6g2)9J5k6h3#2A6N6s2u0W2i4K6u0W2L8%4u0Y4i4K6u0r3j5$3N6A6i4K6u0V1j5X3W2F1i4K6u0r3j5%4k6W2L8X3q4E0k6g2)9J5k6h3y4Y4K9g2)9K6c8X3&6S2L8h3g2Q4x3@1c8o6g2V1g2Q4x3X3b7J5x3o6p5K6i4K6u0V1y4K6x3%4x3R3`.`.

773K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3q4F1k6s2u0G2K9h3c8Q4x3X3c8V1k6i4k6W2L8r3!0H3k6i4u0K6i4K6u0W2j5X3I4G2k6%4y4H3L8%4c8Q4x3X3g2U0L8$3#2Q4x3X3g2S2N6g2)9J5c8U0t1H3x3e0y4Q4x3V1j5H3z5q4)9J5c8Y4y4G2L8h3g2Q4x3X3c8K6k6h3y4#2M7X3g2J5j5h3&6V1L8$3#2Q4x3X3c8@1K9r3!0#2k6$3S2@1M7#2)9J5k6h3S2@1L8h3H3`.

赞赏

谁下载

赞赏

雪币:

留言: