-

-

安卓预装插件成为攻击入口,可控制整个设备

-

发表于: 2015-8-13 21:13 2213

-

新闻链接:0b9K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0u0U0N6r3!0Q4x3X3g2U0L8$3#2Q4x3V1k6z5k6i4N6K6i4K6u0r3x3U0l9I4y4e0l9^5i4K6u0r3y4o6x3I4x3U0x3^5i4K6u0W2K9s2c8E0L8l9`.`.

新闻时间:2015-08-12

新闻正文:

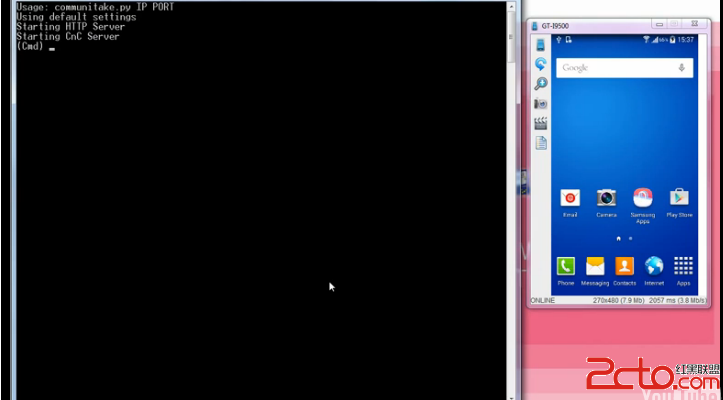

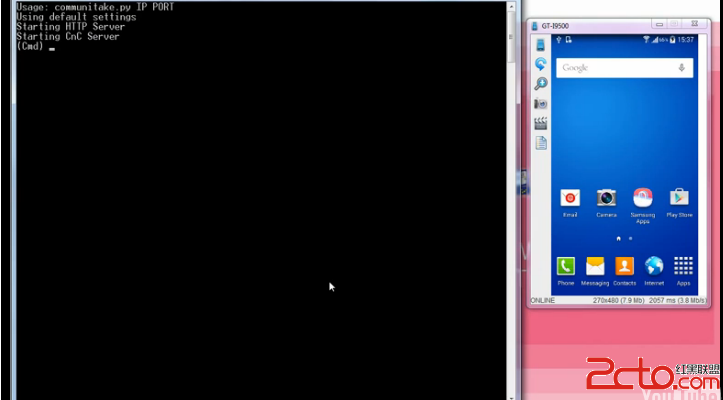

Stagefright可以说是安卓设备的灾难,然而最近真是屋漏偏逢连夜雨。安全研究人员又在安卓设备上发现了一个名为Certifi-Gate的安全漏洞,攻击者可以通过安卓预装插件控制整个安卓设备。

几乎所有的厂商都会预装“远程支持工具(Remote Support Tool)”插件,通过使用某些工具,如 TeamViewer、RSupport,帮助用户远程解决紧急事项。该漏洞利用mRST插件作为一个入侵端口部署恶意应用程序。

安卓预装插件成入侵突破口

Check Point研究员解释称Certifi-Gate漏洞存在于安卓设备厂商用证书签名mRST工具的过程中。即使设备没有被root,这种类型的应用程序也是有root权限的,可进行如下操作:

屏幕抓取

键盘记录

窃取个人隐私信息

安装恶意app

该漏洞可影响数百万的安卓用户,其中最为可怕的是,用户没办法决定不安装mRST插件,因为该插件是核心系统的一部分。

攻击者可以利用mRAT窃取设备上的敏感信息,如地理位置、联系人、照片、屏幕截图、甚至是记录附近的声音。通过对mRAT进行分析和分类,我们的安全研究团队发现了一些app和特征和mRST一样。

安全检测

Check Point发布了一个移动app,如下:

e34K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3L8r3q4&6i4K6u0W2k6$3!0G2k6$3I4W2i4K6u0W2j5$3!0E0i4K6u0r3M7%4c8G2M7X3g2Q4x3V1k6S2M7s2m8K6i4K6u0r3k6r3g2@1j5h3W2D9M7#2)9K6c8X3W2V1i4K6y4p5j5$3!0E0i4K6u0W2j5$3S2W2j5$3E0H3L8$3W2F1N6q4)9J5k6h3y4S2M7s2y4#2L8r3g2K6j5$3q4F1L8X3g2J5

该app可以检测安卓设备是否存在漏洞,是否存在Certifi-Gate漏洞,甚至还可以检测设备是否在受黑客攻击。

新闻时间:2015-08-12

新闻正文:

Stagefright可以说是安卓设备的灾难,然而最近真是屋漏偏逢连夜雨。安全研究人员又在安卓设备上发现了一个名为Certifi-Gate的安全漏洞,攻击者可以通过安卓预装插件控制整个安卓设备。

几乎所有的厂商都会预装“远程支持工具(Remote Support Tool)”插件,通过使用某些工具,如 TeamViewer、RSupport,帮助用户远程解决紧急事项。该漏洞利用mRST插件作为一个入侵端口部署恶意应用程序。

安卓预装插件成入侵突破口

Check Point研究员解释称Certifi-Gate漏洞存在于安卓设备厂商用证书签名mRST工具的过程中。即使设备没有被root,这种类型的应用程序也是有root权限的,可进行如下操作:

屏幕抓取

键盘记录

窃取个人隐私信息

安装恶意app

该漏洞可影响数百万的安卓用户,其中最为可怕的是,用户没办法决定不安装mRST插件,因为该插件是核心系统的一部分。

攻击者可以利用mRAT窃取设备上的敏感信息,如地理位置、联系人、照片、屏幕截图、甚至是记录附近的声音。通过对mRAT进行分析和分类,我们的安全研究团队发现了一些app和特征和mRST一样。

安全检测

Check Point发布了一个移动app,如下:

e34K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3L8r3q4&6i4K6u0W2k6$3!0G2k6$3I4W2i4K6u0W2j5$3!0E0i4K6u0r3M7%4c8G2M7X3g2Q4x3V1k6S2M7s2m8K6i4K6u0r3k6r3g2@1j5h3W2D9M7#2)9K6c8X3W2V1i4K6y4p5j5$3!0E0i4K6u0W2j5$3S2W2j5$3E0H3L8$3W2F1N6q4)9J5k6h3y4S2M7s2y4#2L8r3g2K6j5$3q4F1L8X3g2J5

该app可以检测安卓设备是否存在漏洞,是否存在Certifi-Gate漏洞,甚至还可以检测设备是否在受黑客攻击。

赞赏

赞赏

雪币:

留言: