-

-

上传隐私照片?百度全系App被曝严重漏洞!!

-

发表于: 2015-11-1 11:14 1547

-

新闻链接:1b9K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0M7%4x3e0j5&6i4K6u0W2j5$3!0E0i4K6u0r3L8X3g2%4M7#2)9J5c8V1S2f1e0f1I4Q4x3V1j5J5x3o6p5#2x3e0l9J5z5e0l9^5x3o6b7#2x3g2)9J5k6i4y4Z5N6r3@1`.

新闻时间:2015/10/29

新闻正文:最近火热火热的乌云平台又曝重大漏洞,这次中枪的是百度。

根据漏洞概要,百度全系安卓App全军覆没。

网上流传的的漏洞演示视频

根据这个名为“fgdgf”的ID上传的漏洞演示可以看出,这个漏洞可造成的伤害值很大,黑客在不接触用户手机的情况下,就可以:

1、对手机实现远程操控

2、安装指定应用

3、启动任意程序

4、上传隐私短信和羞羞的照片

5、弹对话框显示广告或者钓鱼链接

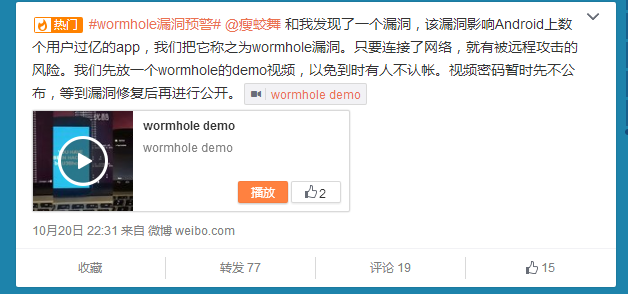

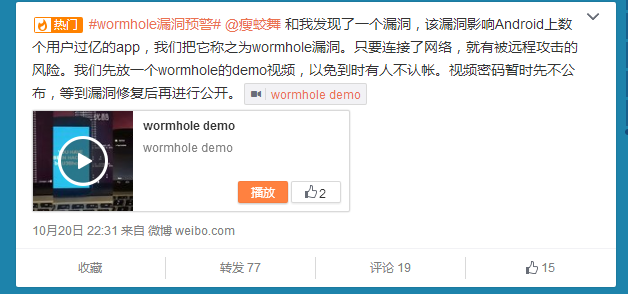

安全研究员 @蒸米spark 的微博截图

几乎在同一时刻,来自阿里的研究院兼白帽子“瘦蛟舞”和“蒸米spark”在微博上爆料,称“发现了一个漏洞,会影响Android上数个用户过亿的App”,并且给这个漏洞命名为“wormhole(虫洞)”贴出了演示视频。虽然视频中该App被打上了马赛克,但从视频里还是可以看出,链接里有“baidu”的字样。

对此,华盟网联系了漏洞的发现者蒸米,他表示:“这个漏洞确实是存在的,可能产生的危害很大。由于厂商还没有修复,所以不方便透露更多的技术细节。不过这些有漏洞的App基本上是一个厂家的。”

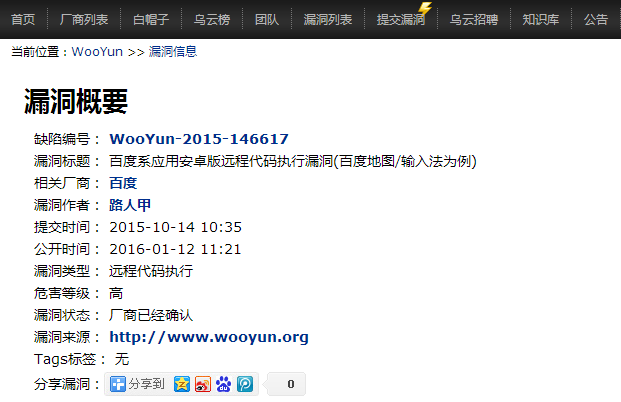

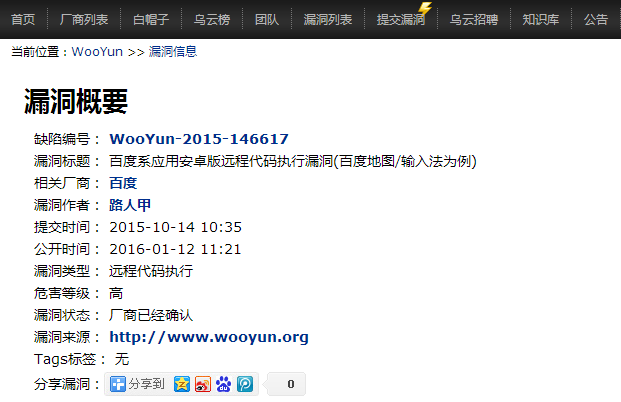

提交乌云的漏洞概要

乌云上提交的漏洞概要显示,漏洞作者是匿名账号“路人甲”,漏洞的状态为“厂商已经确认”。根据乌云的规则,漏洞的细节只有在厂商修复或者一段时间之后才能公布,所以暂时无法得知漏洞的详情。

根据熟悉Android漏洞挖掘的业内人士透露,这个漏洞是基于百度的广告端口存在身份验证和权限控制缺陷而产生的。而此端口本来是用于广告网页、升级下载、推广App的用途。黑客拿下这个端口的权限,便可以获得手机近乎全部的控制权。

前述业内人士还透露,目前百度可能已经紧急修复了这个漏洞,并不需要过度恐慌。

所以手机里存有羞羞照片的童鞋们,似乎不用急着删掉百度App了。

打赏

新闻时间:2015/10/29

新闻正文:最近火热火热的乌云平台又曝重大漏洞,这次中枪的是百度。

根据漏洞概要,百度全系安卓App全军覆没。

网上流传的的漏洞演示视频

根据这个名为“fgdgf”的ID上传的漏洞演示可以看出,这个漏洞可造成的伤害值很大,黑客在不接触用户手机的情况下,就可以:

1、对手机实现远程操控

2、安装指定应用

3、启动任意程序

4、上传隐私短信和羞羞的照片

5、弹对话框显示广告或者钓鱼链接

安全研究员 @蒸米spark 的微博截图

几乎在同一时刻,来自阿里的研究院兼白帽子“瘦蛟舞”和“蒸米spark”在微博上爆料,称“发现了一个漏洞,会影响Android上数个用户过亿的App”,并且给这个漏洞命名为“wormhole(虫洞)”贴出了演示视频。虽然视频中该App被打上了马赛克,但从视频里还是可以看出,链接里有“baidu”的字样。

对此,华盟网联系了漏洞的发现者蒸米,他表示:“这个漏洞确实是存在的,可能产生的危害很大。由于厂商还没有修复,所以不方便透露更多的技术细节。不过这些有漏洞的App基本上是一个厂家的。”

提交乌云的漏洞概要

乌云上提交的漏洞概要显示,漏洞作者是匿名账号“路人甲”,漏洞的状态为“厂商已经确认”。根据乌云的规则,漏洞的细节只有在厂商修复或者一段时间之后才能公布,所以暂时无法得知漏洞的详情。

根据熟悉Android漏洞挖掘的业内人士透露,这个漏洞是基于百度的广告端口存在身份验证和权限控制缺陷而产生的。而此端口本来是用于广告网页、升级下载、推广App的用途。黑客拿下这个端口的权限,便可以获得手机近乎全部的控制权。

前述业内人士还透露,目前百度可能已经紧急修复了这个漏洞,并不需要过度恐慌。

所以手机里存有羞羞照片的童鞋们,似乎不用急着删掉百度App了。

打赏

赞赏

赞赏

雪币:

留言: