-

-

黑客溯源:“领跑吧”广告木马追踪 原文出自[比特网],转载请保留原文链接:http://sec.chinabyte.com/200/13621700.shtml

-

发表于: 2015-11-18 16:46 2191

-

黑客溯源:“领跑吧”广告木马追踪 原文出自[比特网],转载请保留原文链接:http://sec.chinabyte.com/200/13621700.shtml

2015-11-18 16:46

2191

新闻链接:4adK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3k6J5k6h3g2T1N6h3k6Q4x3X3g2U0L8$3#2Q4x3V1k6S2M7Y4c8A6j5$3I4W2M7#2)9J5c8Y4y4&6M7%4c8W2L8g2)9J5c8U0R3#2y4e0f1&6i4K6u0W2K9s2c8E0L8l9`.`.

新闻时间:2015-11-17

新闻正文:

0×00 概要

原文出自【比特网】,转载请保留原文链接:cc4K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4W2j5#2)9J5k6h3y4Z5K9h3&6S2j5Y4W2@1k6g2)9J5k6h3y4G2L8g2)9J5c8U0t1H3x3q4)9J5c8U0p5K6y4U0t1I4y4K6l9H3i4K6u0W2M7$3S2@1L8h3H3`.

近期安天追影团队通过追影监控平台发现黑客以各种手段传播广告获利木马,受害主机感染木马后,会自动访问“领跑网吧广告传媒(域名为lingpao8.com)”的计费广告链接,该公司的业务是广告传媒、浏览首页、开机广告等,领跑按照推广流量分给下家收益,其中一个广告样本还具有Rootkit隐藏功能。通过追踪发现放马服务器和域名注册地都在山东。

0×01 样本分析

一、广告母体释放nvsvc.exe的分析

MD5:b07f778a215e2c88a9c2b5ea26a178bb

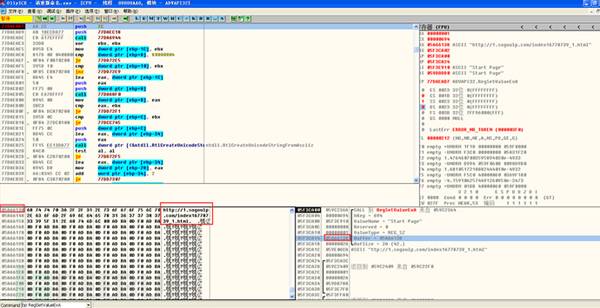

其主要功能是创建互斥量、请求广告计费,下载广告安装包,设置IE主页等。

1.创建互斥量 GlobalLPSYNCG

2.向领跑吧发送计费统计ID

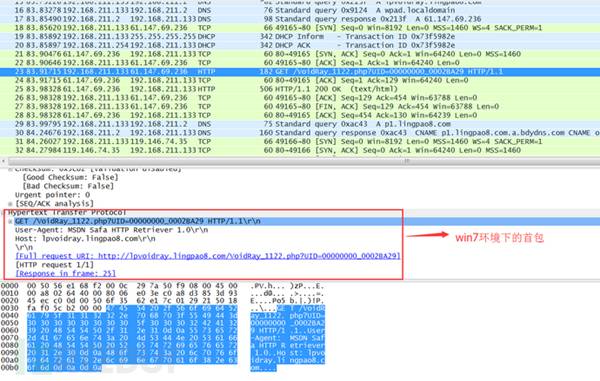

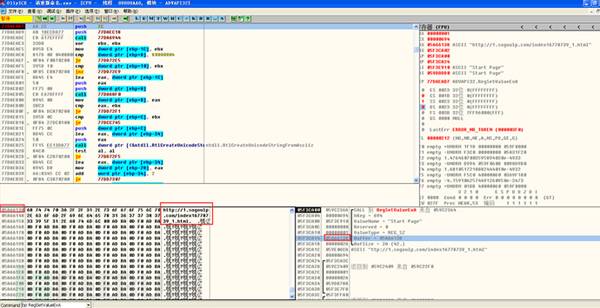

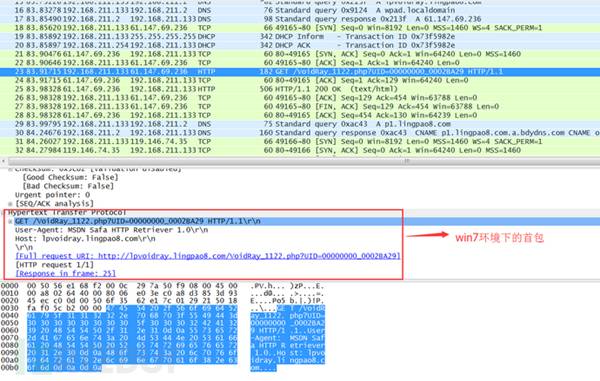

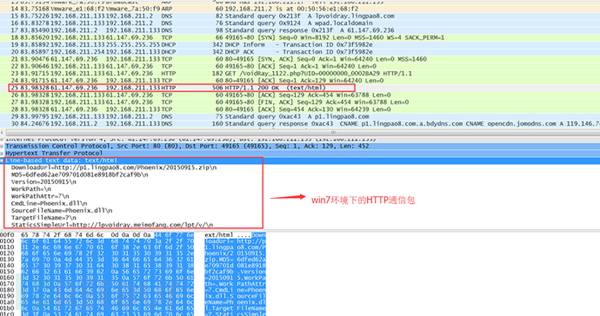

与目的IP进行HTTP通信,发送GET信息。从通信内容可以得知,是向带UID = 00000000_0002BA29的URL发起请求。该UID为目的领跑客户端推荐人的UID。该通信行为是告诉lpvoidray.lingpao8.com这台机器是UID为00000000_0002BA29的用户,其访问的流量计入其UID名下。

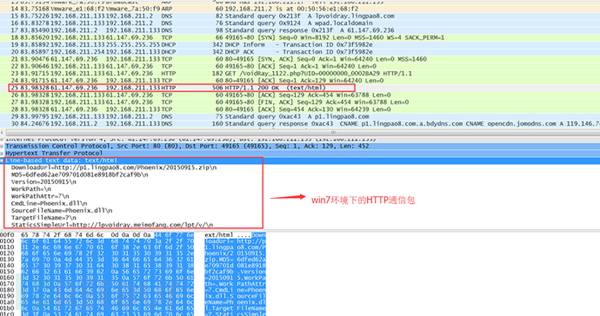

目的IP收到首包后,回复一个HTTP包,如下图所示。先回复200 OK,表示请求成功。后又跟着以文本为单位的数据,其中含有一个下载地址DownloadUrl = 632K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4l9I4i4K6u0W2L8r3W2F1k6%4m8S2L8K6S2Q4x3X3g2U0L8$3#2Q4x3V1k6b7K9r3!0W2L8X3W2^5i4K6u0r3x3U0l9I4y4e0l9&6x3e0g2Q4x3X3g2*7K9i4m8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4c8e0W2Q4b7e0u0Q4z5o6k6Q4c8e0S2Q4b7U0N6Q4z5e0q4Q4c8e0g2Q4b7f1g2Q4b7e0u0Q4c8e0k6Q4z5o6S2Q4b7U0N6Q4c8e0N6Q4b7f1u0Q4b7f1k6Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0N6Q4b7V1u0Q4z5o6c8Q4c8e0c8Q4b7V1u0Q4b7U0k6Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0S2Q4b7V1c8Q4b7V1c8Q4c8e0g2Q4z5f1y4Q4b7U0m8Q4c8e0g2Q4z5f1c8Q4z5o6m8Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

设置IE的首页“2f1K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0q4Q4x3X3g2K6L8$3N6G2N6h3I4H3i4K6u0W2j5$3!0E0i4K6u0r3K9h3&6V1k6i4R3I4y4U0M7%4z5o6M7K6z5g2)9#2k6U0q4Q4x3X3g2Z5N6r3#2D9i4@1f1J5i4K6R3H3i4K6W2p5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6S2p5i4@1t1K6i4@1f1@1i4@1t1^5i4@1u0m8i4@1f1#2i4K6W2n7i4@1u0q4y4q4)9J5k6e0u0Q4x3X3f1J5i4@1f1@1i4@1t1^5i4@1q4p5i4@1f1^5i4@1q4q4i4@1u0q4i4@1f1%4i4@1u0p5i4@1q4q4i4@1f1J5i4K6R3H3i4K6W2o6i4@1f1$3i4K6V1H3i4K6W2o6i4@1f1%4i4K6S2n7i4K6V1%4i4@1f1$3i4@1t1#2i4K6S2r3i4@1f1^5i4@1p5%4i4K6R3^5i4@1f1#2i4K6V1&6i4@1p5^5i4@1f1J5i4K6R3H3i4K6W2p5i4@1f1@1i4@1t1^5i4@1u0m8i4@1f1@1i4@1t1^5i4@1u0n7i4@1f1&6i4@1p5I4i4@1t1#2i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1@1i4@1u0n7i4K6V1^5i4@1f1^5i4@1t1@1i4@1t1&6i4@1f1#2i4@1t1&6i4@1u0r3i4@1f1#2i4K6V1I4i4K6S2m8i4@1f1&6i4K6V1K6i4@1u0q4i4@1f1$3i4K6S2q4i4@1p5#2i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4@1q4r3i4@1p5#2i4@1f1&6i4K6V1K6i4@1u0q4i4@1f1$3i4K6S2q4i4@1p5#2i4@1f1^5i4@1p5J5i4@1q4n7i4@1f1$3i4K6W2o6i4K6R3&6i4@1f1$3i4K6V1#2i4K6R3^5i4@1f1^5i4@1q4q4i4@1u0r3i4@1f1$3i4@1q4r3i4K6S2r3x3e0l9H3x3q4!0q4y4W2!0m8b7#2!0m8x3g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5q4!0m8c8W2!0m8y4g2!0q4z5g2)9&6x3#2!0n7c8g2!0q4y4W2)9^5c8g2!0m8y4g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4W2)9&6b7#2)9^5z5g2!0q4z5q4)9^5x3q4)9^5y4g2!0q4y4q4!0n7b7#2)9&6b7g2!0q4y4g2!0n7c8g2)9&6y4#2!0q4y4g2)9^5z5q4!0n7x3o6t1H3i4@1f1#2i4K6R3#2i4K6R3K6i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4K6V1@1i4@1t1$3i4@1f1%4i4K6W2n7i4K6S2m8

二、广告母体释放

**MD5:692809fc6cd80e11e86a88f27ffe1a9f

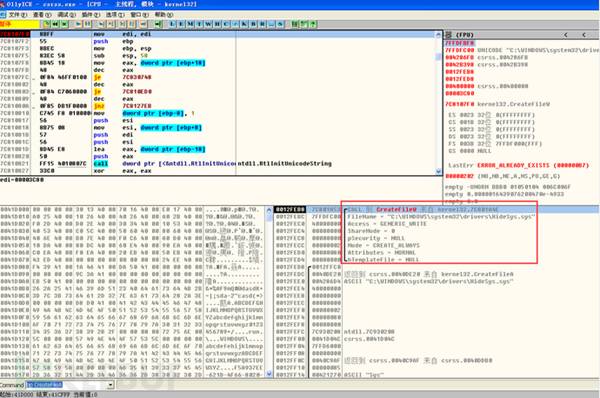

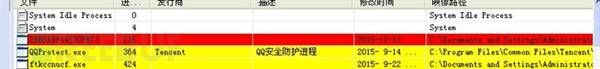

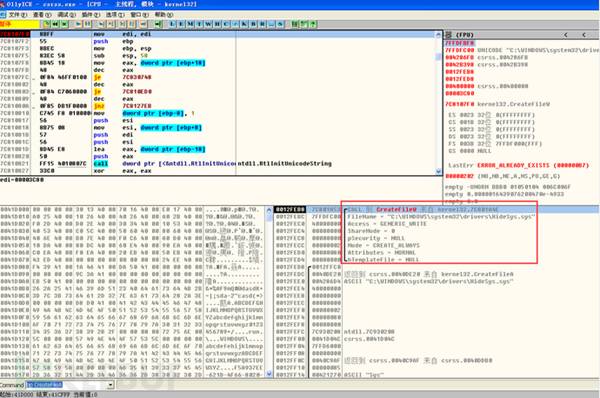

**其主要功能是创建HideSys.sys并写入相应的PE信息,然后创建相应的服务EProcess、如下图所示:

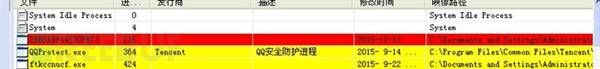

使用Atool或者Xutr等工具均可查看到隐藏的广告木马进程。

0×02 网络架构

最早可以追溯到2014年6月,放马站主要的IP地址如下:

221.215.123.*60.209.124.*221.215.160.*119.167.*.*124.129.3.*124.129.149.*放马服务器所在山东近期活跃记录。

uup.chao*.net域名注册地址

邮箱:li***@126.com

注册时间:2014-03-03

过期时间:2016-03-03

所有者位置:山东省青岛市城阳区正阳路491号

0×03 总结

广告类木马以利益为趋势,随着广告联盟推波助澜,不断变更技术,增强对抗能力,包括利用最新公布的漏洞进行传播,利用Rootkit技术隐藏自身,广告类木马一个典型特征是获利资金链条相对清晰,可以利用计费ID去追踪受益者。

*作者:安天追影团队,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

新闻时间:2015-11-17

新闻正文:

0×00 概要

原文出自【比特网】,转载请保留原文链接:cc4K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4W2j5#2)9J5k6h3y4Z5K9h3&6S2j5Y4W2@1k6g2)9J5k6h3y4G2L8g2)9J5c8U0t1H3x3q4)9J5c8U0p5K6y4U0t1I4y4K6l9H3i4K6u0W2M7$3S2@1L8h3H3`.

近期安天追影团队通过追影监控平台发现黑客以各种手段传播广告获利木马,受害主机感染木马后,会自动访问“领跑网吧广告传媒(域名为lingpao8.com)”的计费广告链接,该公司的业务是广告传媒、浏览首页、开机广告等,领跑按照推广流量分给下家收益,其中一个广告样本还具有Rootkit隐藏功能。通过追踪发现放马服务器和域名注册地都在山东。

0×01 样本分析

一、广告母体释放nvsvc.exe的分析

MD5:b07f778a215e2c88a9c2b5ea26a178bb

其主要功能是创建互斥量、请求广告计费,下载广告安装包,设置IE主页等。

1.创建互斥量 GlobalLPSYNCG

2.向领跑吧发送计费统计ID

与目的IP进行HTTP通信,发送GET信息。从通信内容可以得知,是向带UID = 00000000_0002BA29的URL发起请求。该UID为目的领跑客户端推荐人的UID。该通信行为是告诉lpvoidray.lingpao8.com这台机器是UID为00000000_0002BA29的用户,其访问的流量计入其UID名下。

目的IP收到首包后,回复一个HTTP包,如下图所示。先回复200 OK,表示请求成功。后又跟着以文本为单位的数据,其中含有一个下载地址DownloadUrl = 632K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4l9I4i4K6u0W2L8r3W2F1k6%4m8S2L8K6S2Q4x3X3g2U0L8$3#2Q4x3V1k6b7K9r3!0W2L8X3W2^5i4K6u0r3x3U0l9I4y4e0l9&6x3e0g2Q4x3X3g2*7K9i4m8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4c8e0W2Q4b7e0u0Q4z5o6k6Q4c8e0S2Q4b7U0N6Q4z5e0q4Q4c8e0g2Q4b7f1g2Q4b7e0u0Q4c8e0k6Q4z5o6S2Q4b7U0N6Q4c8e0N6Q4b7f1u0Q4b7f1k6Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0N6Q4b7V1u0Q4z5o6c8Q4c8e0c8Q4b7V1u0Q4b7U0k6Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0S2Q4b7V1c8Q4b7V1c8Q4c8e0g2Q4z5f1y4Q4b7U0m8Q4c8e0g2Q4z5f1c8Q4z5o6m8Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

设置IE的首页“2f1K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0q4Q4x3X3g2K6L8$3N6G2N6h3I4H3i4K6u0W2j5$3!0E0i4K6u0r3K9h3&6V1k6i4R3I4y4U0M7%4z5o6M7K6z5g2)9#2k6U0q4Q4x3X3g2Z5N6r3#2D9i4@1f1J5i4K6R3H3i4K6W2p5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6S2p5i4@1t1K6i4@1f1@1i4@1t1^5i4@1u0m8i4@1f1#2i4K6W2n7i4@1u0q4y4q4)9J5k6e0u0Q4x3X3f1J5i4@1f1@1i4@1t1^5i4@1q4p5i4@1f1^5i4@1q4q4i4@1u0q4i4@1f1%4i4@1u0p5i4@1q4q4i4@1f1J5i4K6R3H3i4K6W2o6i4@1f1$3i4K6V1H3i4K6W2o6i4@1f1%4i4K6S2n7i4K6V1%4i4@1f1$3i4@1t1#2i4K6S2r3i4@1f1^5i4@1p5%4i4K6R3^5i4@1f1#2i4K6V1&6i4@1p5^5i4@1f1J5i4K6R3H3i4K6W2p5i4@1f1@1i4@1t1^5i4@1u0m8i4@1f1@1i4@1t1^5i4@1u0n7i4@1f1&6i4@1p5I4i4@1t1#2i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1@1i4@1u0n7i4K6V1^5i4@1f1^5i4@1t1@1i4@1t1&6i4@1f1#2i4@1t1&6i4@1u0r3i4@1f1#2i4K6V1I4i4K6S2m8i4@1f1&6i4K6V1K6i4@1u0q4i4@1f1$3i4K6S2q4i4@1p5#2i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4@1q4r3i4@1p5#2i4@1f1&6i4K6V1K6i4@1u0q4i4@1f1$3i4K6S2q4i4@1p5#2i4@1f1^5i4@1p5J5i4@1q4n7i4@1f1$3i4K6W2o6i4K6R3&6i4@1f1$3i4K6V1#2i4K6R3^5i4@1f1^5i4@1q4q4i4@1u0r3i4@1f1$3i4@1q4r3i4K6S2r3x3e0l9H3x3q4!0q4y4W2!0m8b7#2!0m8x3g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5q4!0m8c8W2!0m8y4g2!0q4z5g2)9&6x3#2!0n7c8g2!0q4y4W2)9^5c8g2!0m8y4g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4W2)9&6b7#2)9^5z5g2!0q4z5q4)9^5x3q4)9^5y4g2!0q4y4q4!0n7b7#2)9&6b7g2!0q4y4g2!0n7c8g2)9&6y4#2!0q4y4g2)9^5z5q4!0n7x3o6t1H3i4@1f1#2i4K6R3#2i4K6R3K6i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4K6V1@1i4@1t1$3i4@1f1%4i4K6W2n7i4K6S2m8

二、广告母体释放

**MD5:692809fc6cd80e11e86a88f27ffe1a9f

**其主要功能是创建HideSys.sys并写入相应的PE信息,然后创建相应的服务EProcess、如下图所示:

使用Atool或者Xutr等工具均可查看到隐藏的广告木马进程。

0×02 网络架构

最早可以追溯到2014年6月,放马站主要的IP地址如下:

221.215.123.*60.209.124.*221.215.160.*119.167.*.*124.129.3.*124.129.149.*放马服务器所在山东近期活跃记录。

uup.chao*.net域名注册地址

邮箱:li***@126.com

注册时间:2014-03-03

过期时间:2016-03-03

所有者位置:山东省青岛市城阳区正阳路491号

0×03 总结

广告类木马以利益为趋势,随着广告联盟推波助澜,不断变更技术,增强对抗能力,包括利用最新公布的漏洞进行传播,利用Rootkit技术隐藏自身,广告类木马一个典型特征是获利资金链条相对清晰,可以利用计费ID去追踪受益者。

*作者:安天追影团队,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

赞赏

赞赏

雪币:

留言: