-

-

[转]两款披着色情外衣的恶意软件分析

-

发表于: 2015-11-30 13:47 1527

-

新闻链接:606K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3k6J5k6h3g2T1N6h3k6Q4x3X3g2U0L8$3#2Q4x3V1k6S2M7Y4c8A6j5$3I4W2M7#2)9J5c8Y4c8W2M7X3#2A6L8X3q4D9i4K6u0r3z5o6M7I4y4U0m8Q4x3X3g2Z5N6r3#2D9

新闻时间:2015-11-29

新闻正文:

统计显示在互联网中约有30%的流量都直接或者间接的与色情相关,这就使得许多恶意软件的作者都会将其作为感染大量用户的首要选择。

在最近的数据挖掘中,我们发现移动端恶意软件使用色情(伪装成色情应用)来引诱受害者从而实施诈骗、获取个人数据,以及通过锁定手机来敲诈赎金的数量在不断的增加。本文中我们将主要针对我们最近发现的两款成人主题的恶意程序进行分析。

一、 SMS木马

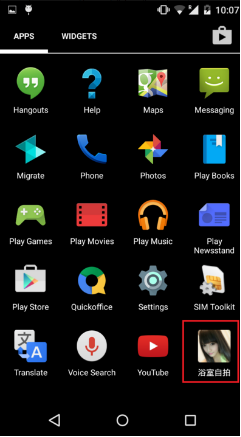

下面我们来看看中国的SMS木马伪装成的色情App。在安装时,该恶意软件会通过显示随机的成人网站来欺骗用户,从而窃取用户信息并通过后台发送短信到预先设定好的号码上。

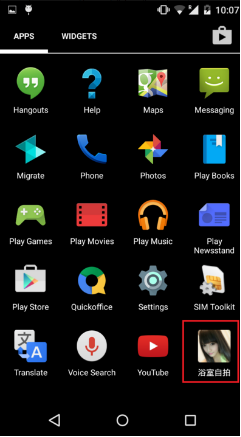

· Name : 浴室自拍

· URL: bbbK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4W2Y4i4K6u0V1k6X3W2D9k6g2)9J5k6e0V1I4N6$3q4H3j5X3q4F1k6#2)9#2b7W2)9J5k6g2)9#2c8r3y4G2L8g2)9J5c8X3q4H3K9#2)9J5c8X3q4H3M7r3q4V1i4K6u0r3x3e0b7@1y4U0p5%4y4K6p5^5y4o6p5@1y4U0M7I4x3o6y4Q4x3X3g2S2M7r3E0Q4x3@1k6#2K9h3c8Q4x3@1c8W2k6U0t1#2z5e0u0X3x3U0u0S2k6U0S2U0y4e0j5^5k6U0u0T1x3U0V1&6x3K6b7$3y4$3p5I4k6e0t1I4j5b7`.`.

· Package Name : com.uryioen.lkhgonsd

· Flagged by 6/53 AVs on VirusTotal at the time of analysis

该恶意软件的图标显示如下:

一旦用户点击了这个图标,用户就会被定向到一个随机的URL。有趣的是,所有的URL都是用base64格式加密的。

Base64 URLs

URL列表:

· bbbK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0b7@1z5e0y4Q4y4f1u0Q4x3X3g2Q4y4f1c8U0L8$3#2Q4x3V1k6K6N6r3q4J5i4K6u0r3M7$3W2X3j5h3&6Y4i4K6u0r3i4K6t1^5j5f1S2d9x3r3y4p5L8%4k6x3x3$3b7K6k6s2V1@1x3p5&6p5K9%4A6x3L8f1&6$3j5W2x3&6P5X3c8s2c8Y4W2x3x3@1&6H3h3X3#2r3N6g2A6&6z5q4)9K6c8q4)9J5z5b7`.`.

· 13dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3#2Q4x3X3g2E0L8Y4y4X3P5W2)9#2b7W2)9J5k6g2)9#2c8r3y4G2L8g2)9J5c8X3S2Q4x3V1k6E0k6h3W2Z5N6h3!0Q4x3V1k6Q4x3U0S2S2d9q4t1H3j5@1c8G2N6V1H3J5x3s2g2T1g2K6g2*7h3X3&6G2N6g2V1J5z5i4c8x3x3X3N6$3j5W2N6h3M7r3q4t1g2Y4k6x3N6#2)9K6c8q4)9K6c8q4)9J5z5b7`.`.

· 140K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3#2Q4x3X3f1@1y4o6V1K6i4K6g2n7i4K6u0W2i4K6g2p5j5$3!0E0i4K6u0r3k6$3q4G2M7h3W2F1k6$3#2W2K9h3&6$3i4K6u0r3i4K6t1^5j5f1S2d9x3r3y4p5L8%4k6x3x3U0m8#2e0V1c8c8y4f1#2&6y4h3A6T1x3U0m8$3h3U0u0r3N6X3y4i4L8s2g2K9x3U0q4D9j5g2M7#2x3V1I4%4i4K6y4p5i4K6y4p5i4K6t1&6

· f65K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3#2E0x3e0x3I4i4K6g2n7i4K6u0W2i4K6g2p5j5$3!0E0i4K6u0r3P5r3W2F1k6$3N6S2L8W2)9J5c8W2)9J5z5r3q4t1f1U0m8U0c8r3!0$3e0o6y4V1x3$3c8&6y4i4c8T1g2p5g2*7e0g2x3#2K9X3t1J5x3s2k6W2c8$3I4#2h3U0u0V1K9r3u0A6z5q4)9K6c8q4)9J5z5b7`.`.

· f15K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0f1#2y4o6u0Q4y4f1u0Q4x3X3g2Q4y4f1c8U0j5#2)9J5c8Y4S2A6L8X3N6Y4j5h3&6E0k6h3W2F1N6W2)9J5c8W2)9J5z5r3q4t1f1U0m8U0c8r3!0$3e0o6y4V1x3$3c8&6y4o6q4z5g2q4q4&6e0r3#2z5K9V1H3K6K9s2m8T1L8h3c8F1h3g2M7#2N6q4A6i4L8s2g2V1K9e0S2Q4x3@1c8Q4x3U0V1`.

· a71K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0p5H3x3r3#2*7i4K6g2n7i4K6u0W2i4K6g2p5j5$3!0E0i4K6u0r3j5g2)9J5c8Y4S2A6L8X3N6Y4j5h3&6E0k6h3W2F1N6W2)9J5c8W2)9J5z5r3q4t1f1U0m8U0c8r3!0$3e0o6y4V1x3$3c8&6y4s2S2y4c8p5u0@1k6h3V1#2K9X3t1J5x3s2k6k6f1K6V1@1j5g2M7#2L8W2Z5J5c8Y4g2T1g2#2k6H3j5X3&6k6N6W2)9J5z5b7`.`.

· f5eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3#2Q4x3X3g2^5k6$3#2@1N6g2)9#2b7W2)9J5k6g2)9#2c8r3y4G2L8g2)9J5c8W2)9J5z5q4)9J5y4X3&6T1M7%4m8Q4x3@1u0S2d9q4t1H3j5@1c8G2N6V1H3J5x3s2g2W2c8$3c8@1k6p5S2g2N6g2V1J5z5i4c8x3N6#2)9K6c8q4)9K6c8q4)9J5z5b7`.`.

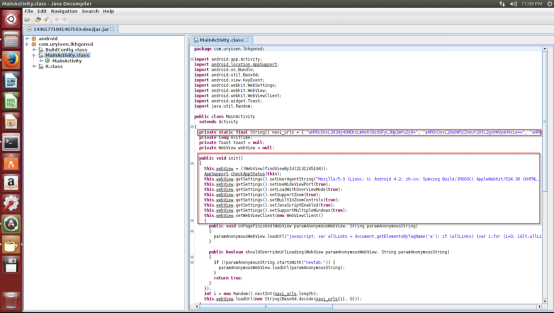

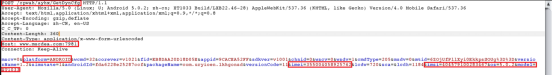

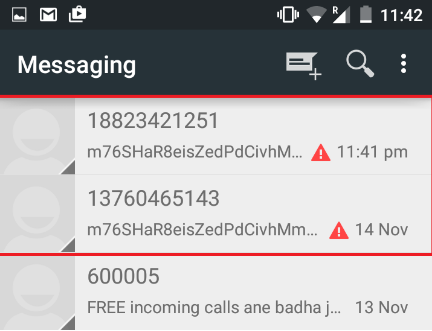

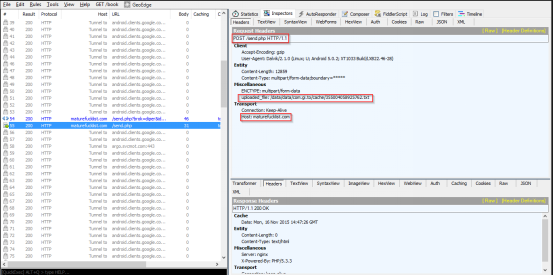

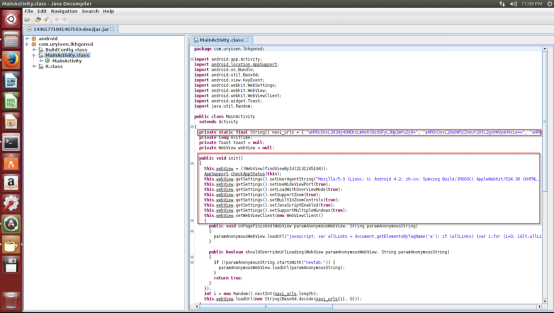

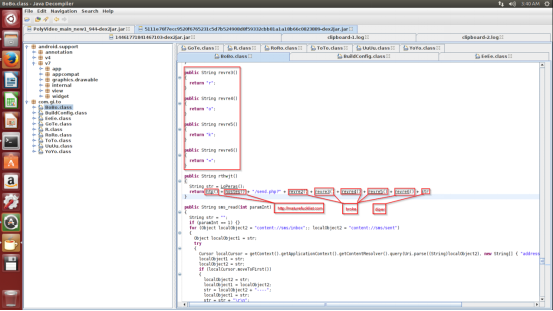

该恶意软件会收集用户在后台的所有设备信息,并将其发送到远程C&C(指挥与控制)服务器,如下所示:

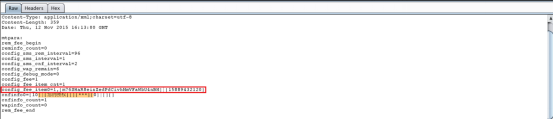

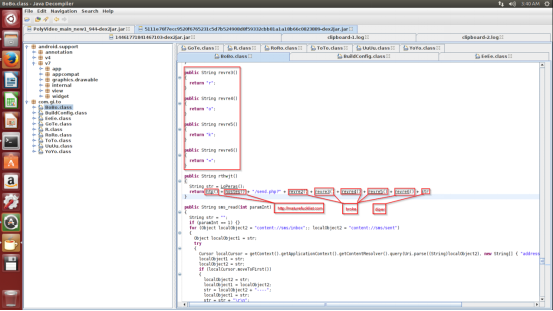

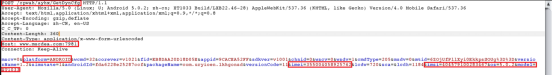

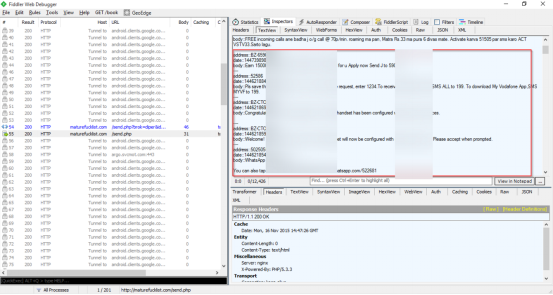

C&C服务器发送进一步的指令返回响应如下图所示:

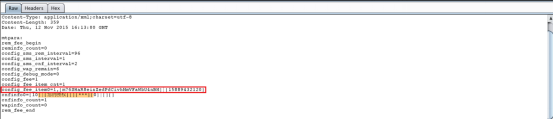

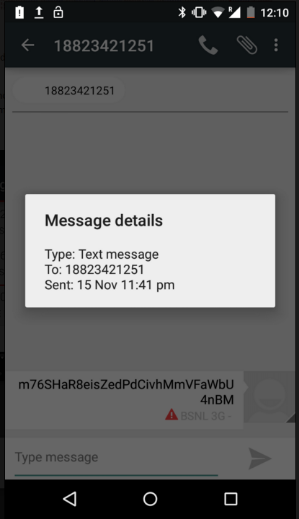

截图中C&C服务器响应显示了恶意软件通过短信发送到该号码时所接收的内容。下面的代码显示出了该恶意软件如何解析这个响应,并开始发送短信的过程:

发送消息后, 该恶意软件会发送另一个POST请求通知C&C服务器这一发送SMS的活动。

· C&C 服务器 – http[:]//www[.]mscdea[.]com:7981

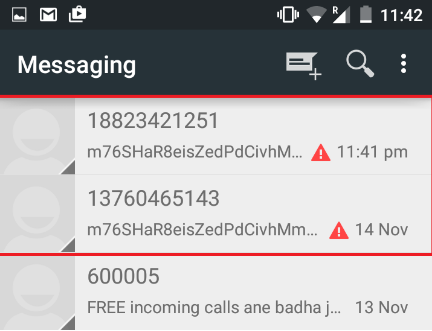

该恶意软件会以每天一次的频率将短信数据POST到C&C服务器。

最后你的手机就会收到各种额外的付费信息。

二、伪装勒索窃取个人信息

该恶意软件会通过向用户显示”儿童色情警告”画面来对某些用户进行恐吓威胁(经常看小电影的大叔),并窃取用户在后台的个人数据,发送到C&C服务器上。

· URL: dceK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3#2S2N6s2g2J5k6h3k6#2j5$3E0H3L8%4u0F1i4K6g2n7i4K6u0W2i4K6g2p5K9h3&6X3L8#2)9J5c8X3c8G2N6$3&6D9L8$3q4V1i4K6u0r3K9%4W2$3j5%4g2%4j5#2)9J5c8X3c8A6M7r3g2J5i4K6u0r3N6X3W2V1k6h3!0Q4x3X3g2S2M7r3E0Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6t1^5k6r3!0%4L8W2)9J5y4X3&6T1M7%4m8Q4x3@1u0S2M7#2)9J5y4X3&6T1M7%4m8Q4x3@1u0G2k6W2)9J5y4X3&6T1M7%4m8Q4x3@1u0F1L8%4N6Q4x3U0V1`.

· App Name : video

· Package Name : com.gi.to

· Flagged by 12/53 AV vendors on VirusTotal

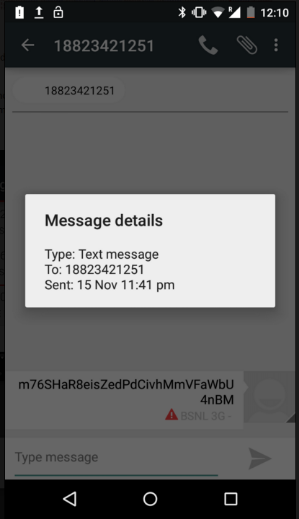

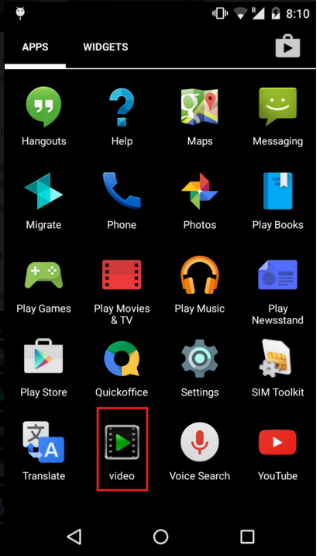

安装了该恶意软件后,屏幕上会出现一个播放器的图标。

一旦用户点击该图标,该恶意软件就会显示如下图的警告页面(该页面伪装成了与经典的FBI/警察勒索页不同的工业控制系统-网络应急响应小组(ICS-CERT)的警告页面):

在该软件中我们并没有发现与锁定设备相关的代码(恶意应用程序如果没有要求管理员权限去锁定设备的话很容易清除的)。

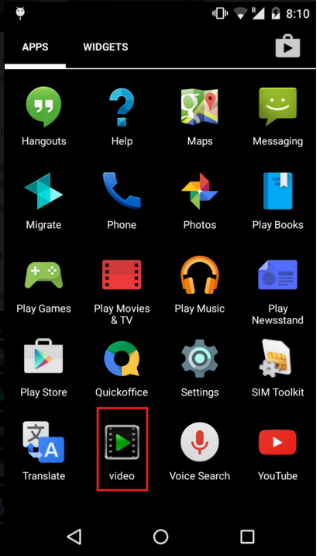

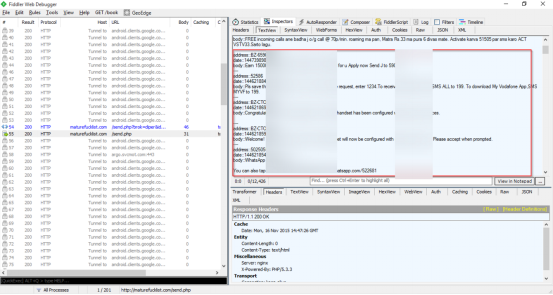

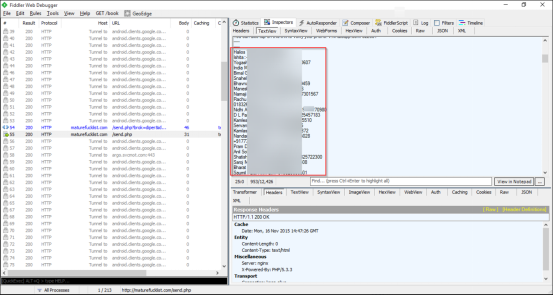

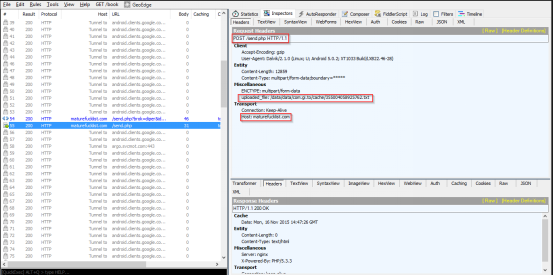

该恶意软件会窃取用户的电子邮箱的收件箱内容、联系人、电子邮箱等内容将其转发到后台的远程C&C服务器。

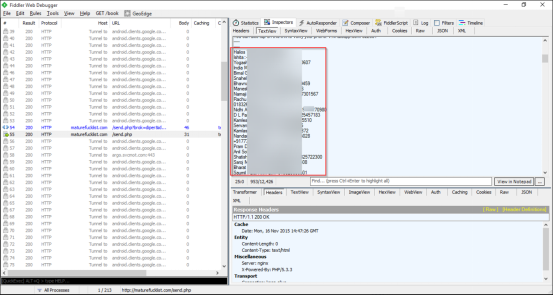

上面的截图显示了C&C的URI结构代码,文件中包含被盗的数据被发送到远程C&C服务器。如下图所示:

被盗的SMS消息被发送到C&C服务器的一个文件中。

被盗的联系人和电子邮件地址被发送到C&C服务器的一个文件中。

C&C server – http[:]//maturefucklist[.]com

三、总结

目前越来越多的安卓恶意软件利用色情成人主题来引诱受害者,想要要避免此类危害,那么你需要将设置中的“未知源”选项勾选去掉,并始终选择来自可信任的应用商店的应用程序。当然,最重要的还是要能够去分辨这些色情应用背后的真相,不要觉得点开就能撸哦—。—(严肃脸)

新闻时间:2015-11-29

新闻正文:

统计显示在互联网中约有30%的流量都直接或者间接的与色情相关,这就使得许多恶意软件的作者都会将其作为感染大量用户的首要选择。

在最近的数据挖掘中,我们发现移动端恶意软件使用色情(伪装成色情应用)来引诱受害者从而实施诈骗、获取个人数据,以及通过锁定手机来敲诈赎金的数量在不断的增加。本文中我们将主要针对我们最近发现的两款成人主题的恶意程序进行分析。

一、 SMS木马

下面我们来看看中国的SMS木马伪装成的色情App。在安装时,该恶意软件会通过显示随机的成人网站来欺骗用户,从而窃取用户信息并通过后台发送短信到预先设定好的号码上。

· Name : 浴室自拍

· URL: bbbK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4W2Y4i4K6u0V1k6X3W2D9k6g2)9J5k6e0V1I4N6$3q4H3j5X3q4F1k6#2)9#2b7W2)9J5k6g2)9#2c8r3y4G2L8g2)9J5c8X3q4H3K9#2)9J5c8X3q4H3M7r3q4V1i4K6u0r3x3e0b7@1y4U0p5%4y4K6p5^5y4o6p5@1y4U0M7I4x3o6y4Q4x3X3g2S2M7r3E0Q4x3@1k6#2K9h3c8Q4x3@1c8W2k6U0t1#2z5e0u0X3x3U0u0S2k6U0S2U0y4e0j5^5k6U0u0T1x3U0V1&6x3K6b7$3y4$3p5I4k6e0t1I4j5b7`.`.

· Package Name : com.uryioen.lkhgonsd

· Flagged by 6/53 AVs on VirusTotal at the time of analysis

该恶意软件的图标显示如下:

一旦用户点击了这个图标,用户就会被定向到一个随机的URL。有趣的是,所有的URL都是用base64格式加密的。

Base64 URLs

URL列表:

· bbbK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0b7@1z5e0y4Q4y4f1u0Q4x3X3g2Q4y4f1c8U0L8$3#2Q4x3V1k6K6N6r3q4J5i4K6u0r3M7$3W2X3j5h3&6Y4i4K6u0r3i4K6t1^5j5f1S2d9x3r3y4p5L8%4k6x3x3$3b7K6k6s2V1@1x3p5&6p5K9%4A6x3L8f1&6$3j5W2x3&6P5X3c8s2c8Y4W2x3x3@1&6H3h3X3#2r3N6g2A6&6z5q4)9K6c8q4)9J5z5b7`.`.

· 13dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3#2Q4x3X3g2E0L8Y4y4X3P5W2)9#2b7W2)9J5k6g2)9#2c8r3y4G2L8g2)9J5c8X3S2Q4x3V1k6E0k6h3W2Z5N6h3!0Q4x3V1k6Q4x3U0S2S2d9q4t1H3j5@1c8G2N6V1H3J5x3s2g2T1g2K6g2*7h3X3&6G2N6g2V1J5z5i4c8x3x3X3N6$3j5W2N6h3M7r3q4t1g2Y4k6x3N6#2)9K6c8q4)9K6c8q4)9J5z5b7`.`.

· 140K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3#2Q4x3X3f1@1y4o6V1K6i4K6g2n7i4K6u0W2i4K6g2p5j5$3!0E0i4K6u0r3k6$3q4G2M7h3W2F1k6$3#2W2K9h3&6$3i4K6u0r3i4K6t1^5j5f1S2d9x3r3y4p5L8%4k6x3x3U0m8#2e0V1c8c8y4f1#2&6y4h3A6T1x3U0m8$3h3U0u0r3N6X3y4i4L8s2g2K9x3U0q4D9j5g2M7#2x3V1I4%4i4K6y4p5i4K6y4p5i4K6t1&6

· f65K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3#2E0x3e0x3I4i4K6g2n7i4K6u0W2i4K6g2p5j5$3!0E0i4K6u0r3P5r3W2F1k6$3N6S2L8W2)9J5c8W2)9J5z5r3q4t1f1U0m8U0c8r3!0$3e0o6y4V1x3$3c8&6y4i4c8T1g2p5g2*7e0g2x3#2K9X3t1J5x3s2k6W2c8$3I4#2h3U0u0V1K9r3u0A6z5q4)9K6c8q4)9J5z5b7`.`.

· f15K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0f1#2y4o6u0Q4y4f1u0Q4x3X3g2Q4y4f1c8U0j5#2)9J5c8Y4S2A6L8X3N6Y4j5h3&6E0k6h3W2F1N6W2)9J5c8W2)9J5z5r3q4t1f1U0m8U0c8r3!0$3e0o6y4V1x3$3c8&6y4o6q4z5g2q4q4&6e0r3#2z5K9V1H3K6K9s2m8T1L8h3c8F1h3g2M7#2N6q4A6i4L8s2g2V1K9e0S2Q4x3@1c8Q4x3U0V1`.

· a71K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0p5H3x3r3#2*7i4K6g2n7i4K6u0W2i4K6g2p5j5$3!0E0i4K6u0r3j5g2)9J5c8Y4S2A6L8X3N6Y4j5h3&6E0k6h3W2F1N6W2)9J5c8W2)9J5z5r3q4t1f1U0m8U0c8r3!0$3e0o6y4V1x3$3c8&6y4s2S2y4c8p5u0@1k6h3V1#2K9X3t1J5x3s2k6k6f1K6V1@1j5g2M7#2L8W2Z5J5c8Y4g2T1g2#2k6H3j5X3&6k6N6W2)9J5z5b7`.`.

· f5eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3#2Q4x3X3g2^5k6$3#2@1N6g2)9#2b7W2)9J5k6g2)9#2c8r3y4G2L8g2)9J5c8W2)9J5z5q4)9J5y4X3&6T1M7%4m8Q4x3@1u0S2d9q4t1H3j5@1c8G2N6V1H3J5x3s2g2W2c8$3c8@1k6p5S2g2N6g2V1J5z5i4c8x3N6#2)9K6c8q4)9K6c8q4)9J5z5b7`.`.

该恶意软件会收集用户在后台的所有设备信息,并将其发送到远程C&C(指挥与控制)服务器,如下所示:

C&C服务器发送进一步的指令返回响应如下图所示:

截图中C&C服务器响应显示了恶意软件通过短信发送到该号码时所接收的内容。下面的代码显示出了该恶意软件如何解析这个响应,并开始发送短信的过程:

发送消息后, 该恶意软件会发送另一个POST请求通知C&C服务器这一发送SMS的活动。

· C&C 服务器 – http[:]//www[.]mscdea[.]com:7981

该恶意软件会以每天一次的频率将短信数据POST到C&C服务器。

最后你的手机就会收到各种额外的付费信息。

二、伪装勒索窃取个人信息

该恶意软件会通过向用户显示”儿童色情警告”画面来对某些用户进行恐吓威胁(经常看小电影的大叔),并窃取用户在后台的个人数据,发送到C&C服务器上。

· URL: dceK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3#2S2N6s2g2J5k6h3k6#2j5$3E0H3L8%4u0F1i4K6g2n7i4K6u0W2i4K6g2p5K9h3&6X3L8#2)9J5c8X3c8G2N6$3&6D9L8$3q4V1i4K6u0r3K9%4W2$3j5%4g2%4j5#2)9J5c8X3c8A6M7r3g2J5i4K6u0r3N6X3W2V1k6h3!0Q4x3X3g2S2M7r3E0Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6t1^5k6r3!0%4L8W2)9J5y4X3&6T1M7%4m8Q4x3@1u0S2M7#2)9J5y4X3&6T1M7%4m8Q4x3@1u0G2k6W2)9J5y4X3&6T1M7%4m8Q4x3@1u0F1L8%4N6Q4x3U0V1`.

· App Name : video

· Package Name : com.gi.to

· Flagged by 12/53 AV vendors on VirusTotal

安装了该恶意软件后,屏幕上会出现一个播放器的图标。

一旦用户点击该图标,该恶意软件就会显示如下图的警告页面(该页面伪装成了与经典的FBI/警察勒索页不同的工业控制系统-网络应急响应小组(ICS-CERT)的警告页面):

在该软件中我们并没有发现与锁定设备相关的代码(恶意应用程序如果没有要求管理员权限去锁定设备的话很容易清除的)。

该恶意软件会窃取用户的电子邮箱的收件箱内容、联系人、电子邮箱等内容将其转发到后台的远程C&C服务器。

上面的截图显示了C&C的URI结构代码,文件中包含被盗的数据被发送到远程C&C服务器。如下图所示:

被盗的SMS消息被发送到C&C服务器的一个文件中。

被盗的联系人和电子邮件地址被发送到C&C服务器的一个文件中。

C&C server – http[:]//maturefucklist[.]com

三、总结

目前越来越多的安卓恶意软件利用色情成人主题来引诱受害者,想要要避免此类危害,那么你需要将设置中的“未知源”选项勾选去掉,并始终选择来自可信任的应用商店的应用程序。当然,最重要的还是要能够去分辨这些色情应用背后的真相,不要觉得点开就能撸哦—。—(严肃脸)

赞赏

赞赏

雪币:

留言: