-

-

ARRIS解调器CSRF漏洞-将你的设备恢复成出厂设置

-

发表于: 2016-4-10 13:32 2109

-

新闻链接:224K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0G2j5X3q4G2i4K6u0W2x3K6j5H3i4K6u0W2j5$3&6Q4x3V1k6F1k6i4N6K6i4K6u0r3k6r3g2@1j5h3W2D9i4K6u0r3x3U0V1I4z5q4)9J5k6h3S2@1L8h3H3`.

新闻时间:2016-04-08 13:19:53

新闻正文: 安全研究人员在大量ARRIS调制解调器中发现了CSRF漏洞,攻击者可以利用这个漏洞将用户的设备恢复成出厂设置。

全世界热衷于恶作剧的黑客在发现了这个漏洞之后,都会非常的兴奋。这个存在于ARRIS的SURFboard SB6141模块中的漏洞将允许他们把他人的设备恢复成出厂设置。而且值得注意的是,这个漏洞的利用过程非常的简单。

这个漏洞虽然只会影响SURFboard SB6141模块,但是由于目前市场上大量设备(估计有超过一亿三千五百万的ARRIS调制解调器会受到这个漏洞的影响)都使用了这个型号的模块,所以这个漏洞的严重性不言而喻。

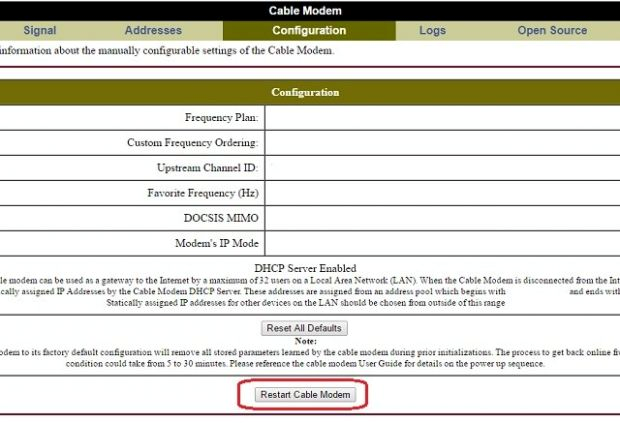

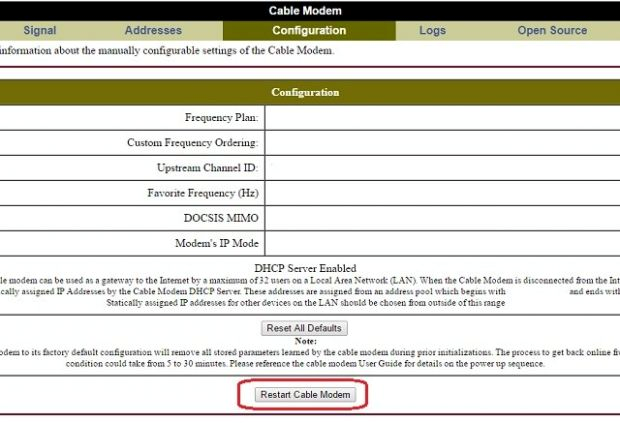

正如安全研究人员David Longenecker所解释的那样,我们需要通过Web管理界面来控制这些调制解调器,但是在这个基于网页的控制系统中却没有任何的安全保障措施。这也就意味着,任何一个本地网络中的用户都可以通过地址“192.168.100.1”来访问设备。

攻击者不需要进行任何形式的用户交互,就可以重置调制解调器

在不需要任何密码的情况下,我们就可以访问到调制解调器最核心的部分,这也就意味着攻击者可以将管理员的操作界面IP嵌入到脚本之中,然后再编写相应的代码,就可以实现自动化的攻击了。

但是,攻击者的攻击目标到底是什么呢?当然了,通过修改调制解调器的设置来提升安全性也是一个不错的选择,但是通常情况下这种行为也只是徒劳。

调制解调器的管理员面板中存在两种控制功能。一种是“重置调制解调器”,另一种是“将设备恢复为默认设置”。

如果选择了第一种设置,调制解调器将会重启。这并不是什么非常严重的问题,重启过程只需要三分钟左右的时间。但是如果用户正在观看电影或者下载文件,那这就非常让人讨厌了。

相对于第一种设置而言,第二种设置就有一些危险了。因为它会将调制解调器的所有设置恢复成默认设置,而调制解调器就需要重新与互联网服务提供商的网络系统进行交互和更新,整个过程将持续三十分钟左右。

攻击者可以利用这个漏洞来进行自动化攻击

安全研究人员表示,通过一个简单的CSRF攻击,攻击者便可以制作一条恶意链接,当用户点击了这条链接之后,便会触发这个漏洞。

比如说,攻击者可以将一个图片文件的原地址设置成(src=“malicious_link”),具体如下所示:

192.168.100.1/reset.htm

2e5K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0p5H3x3q4)9J5k6e0q4Q4x3V1k6U0L8f1y4G2L8X3k6A6k6@1c8S2N6r3q4Q4x3X3g2Z5N6r3#2Q4x3@1k6n7g2g2c8f1e0@1&6Q4y4h3k6u0e0W2m8g2g2o6q4Q4x3@1c8d9k6i4y4W2N6q4)9J5b7V1q4D9L8q4)9J5b7V1c8W2k6X3q4#2L8s2c8K6

因为浏览器并不会关心HTML图片标签内的“src”参数是什么,浏览器只会自动处理这些请求参数。

利用HTML的图片标签,攻击者就可以将恶意链接嵌入至Web页面的图片源地址中。当用户访问了这个页面之后,用户的ARRIS SURFboard SB6141调制解调器就会被重置,而且有时还会导致用户的本地网络连接直接崩溃。值得注意的是,整个攻击过程并不需要任何形式的用户交互。

厂商目前仍然没有提供固件更新

安全研究人员在一月初就发现了这个漏洞,然后便将漏洞信息提交给了ARRIS。但是截止至这篇文章发稿时,该公司既没有提供可用的固件更新程序,也没有修复这个漏洞。

由于这是一个自动化的攻击过程,所以安全防护软件是很难检测到这类攻击的,用户也没有办法来进行防御。

本文由 360安全播报 翻译,转载请注明“转自360安全播报”,并附上链接。

原文链接:df8K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3&6W2N6%4y4Q4x3X3g2K6L8$3k6@1M7r3g2V1K9h3q4Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3j5%4y4J5k6W2)9J5k6r3u0#2k6#2)9J5k6r3W2F1i4K6u0V1L8%4k6W2M7W2)9J5k6o6p5K6y4g2)9J5k6r3#2A6L8r3I4A6L8$3&6Q4x3X3c8S2M7Y4u0A6M7#2)9J5k6r3#2G2k6r3g2E0M7#2)9J5k6r3I4W2N6s2y4Q4x3X3c8S2L8Y4W2G2L8X3g2Q4x3X3c8X3j5h3y4@1L8%4u0&6i4K6u0V1M7X3g2K6k6i4c8Q4x3X3c8@1K9r3g2Q4x3X3c8V1k6i4k6A6j5$3g2K6i4K6u0V1y4e0l9J5y4U0M7J5i4K6u0W2M7$3S2@1L8h3H3`.

新闻时间:2016-04-08 13:19:53

新闻正文: 安全研究人员在大量ARRIS调制解调器中发现了CSRF漏洞,攻击者可以利用这个漏洞将用户的设备恢复成出厂设置。

全世界热衷于恶作剧的黑客在发现了这个漏洞之后,都会非常的兴奋。这个存在于ARRIS的SURFboard SB6141模块中的漏洞将允许他们把他人的设备恢复成出厂设置。而且值得注意的是,这个漏洞的利用过程非常的简单。

这个漏洞虽然只会影响SURFboard SB6141模块,但是由于目前市场上大量设备(估计有超过一亿三千五百万的ARRIS调制解调器会受到这个漏洞的影响)都使用了这个型号的模块,所以这个漏洞的严重性不言而喻。

正如安全研究人员David Longenecker所解释的那样,我们需要通过Web管理界面来控制这些调制解调器,但是在这个基于网页的控制系统中却没有任何的安全保障措施。这也就意味着,任何一个本地网络中的用户都可以通过地址“192.168.100.1”来访问设备。

攻击者不需要进行任何形式的用户交互,就可以重置调制解调器

在不需要任何密码的情况下,我们就可以访问到调制解调器最核心的部分,这也就意味着攻击者可以将管理员的操作界面IP嵌入到脚本之中,然后再编写相应的代码,就可以实现自动化的攻击了。

但是,攻击者的攻击目标到底是什么呢?当然了,通过修改调制解调器的设置来提升安全性也是一个不错的选择,但是通常情况下这种行为也只是徒劳。

调制解调器的管理员面板中存在两种控制功能。一种是“重置调制解调器”,另一种是“将设备恢复为默认设置”。

如果选择了第一种设置,调制解调器将会重启。这并不是什么非常严重的问题,重启过程只需要三分钟左右的时间。但是如果用户正在观看电影或者下载文件,那这就非常让人讨厌了。

相对于第一种设置而言,第二种设置就有一些危险了。因为它会将调制解调器的所有设置恢复成默认设置,而调制解调器就需要重新与互联网服务提供商的网络系统进行交互和更新,整个过程将持续三十分钟左右。

攻击者可以利用这个漏洞来进行自动化攻击

安全研究人员表示,通过一个简单的CSRF攻击,攻击者便可以制作一条恶意链接,当用户点击了这条链接之后,便会触发这个漏洞。

比如说,攻击者可以将一个图片文件的原地址设置成(src=“malicious_link”),具体如下所示:

192.168.100.1/reset.htm

2e5K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0p5H3x3q4)9J5k6e0q4Q4x3V1k6U0L8f1y4G2L8X3k6A6k6@1c8S2N6r3q4Q4x3X3g2Z5N6r3#2Q4x3@1k6n7g2g2c8f1e0@1&6Q4y4h3k6u0e0W2m8g2g2o6q4Q4x3@1c8d9k6i4y4W2N6q4)9J5b7V1q4D9L8q4)9J5b7V1c8W2k6X3q4#2L8s2c8K6

因为浏览器并不会关心HTML图片标签内的“src”参数是什么,浏览器只会自动处理这些请求参数。

利用HTML的图片标签,攻击者就可以将恶意链接嵌入至Web页面的图片源地址中。当用户访问了这个页面之后,用户的ARRIS SURFboard SB6141调制解调器就会被重置,而且有时还会导致用户的本地网络连接直接崩溃。值得注意的是,整个攻击过程并不需要任何形式的用户交互。

厂商目前仍然没有提供固件更新

安全研究人员在一月初就发现了这个漏洞,然后便将漏洞信息提交给了ARRIS。但是截止至这篇文章发稿时,该公司既没有提供可用的固件更新程序,也没有修复这个漏洞。

由于这是一个自动化的攻击过程,所以安全防护软件是很难检测到这类攻击的,用户也没有办法来进行防御。

本文由 360安全播报 翻译,转载请注明“转自360安全播报”,并附上链接。

原文链接:df8K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3&6W2N6%4y4Q4x3X3g2K6L8$3k6@1M7r3g2V1K9h3q4Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3j5%4y4J5k6W2)9J5k6r3u0#2k6#2)9J5k6r3W2F1i4K6u0V1L8%4k6W2M7W2)9J5k6o6p5K6y4g2)9J5k6r3#2A6L8r3I4A6L8$3&6Q4x3X3c8S2M7Y4u0A6M7#2)9J5k6r3#2G2k6r3g2E0M7#2)9J5k6r3I4W2N6s2y4Q4x3X3c8S2L8Y4W2G2L8X3g2Q4x3X3c8X3j5h3y4@1L8%4u0&6i4K6u0V1M7X3g2K6k6i4c8Q4x3X3c8@1K9r3g2Q4x3X3c8V1k6i4k6A6j5$3g2K6i4K6u0V1y4e0l9J5y4U0M7J5i4K6u0W2M7$3S2@1L8h3H3`.

赞赏

他的文章

- 使vmp生成较干净的解释器 17780

- 一秒钟让windows pc端微信开启自杀模式,理论支持windows的全平台以及所有版本 11779

- vmp是如何修复api的 18229

- [原创]od反汇编插件 Oudis86 7710

- 提交题目:第八题 二向箔 7196

谁下载

赞赏

雪币:

留言: