-

-

曾经“心脏出血”的OpenSSL又出事儿了

-

发表于: 2016-4-11 13:08 1818

-

新闻链接:a1aK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4S2k6X3g2Q4x3X3g2*7L8$3I4Q4x3X3g2U0L8$3#2Q4x3X3g2U0L8W2)9J5c8U0f1%4x3g2)9J5c8U0f1%4x3e0l9@1y4o6q4Q4x3X3g2Z5N6r3#2D9

新闻时间:2016-03-02

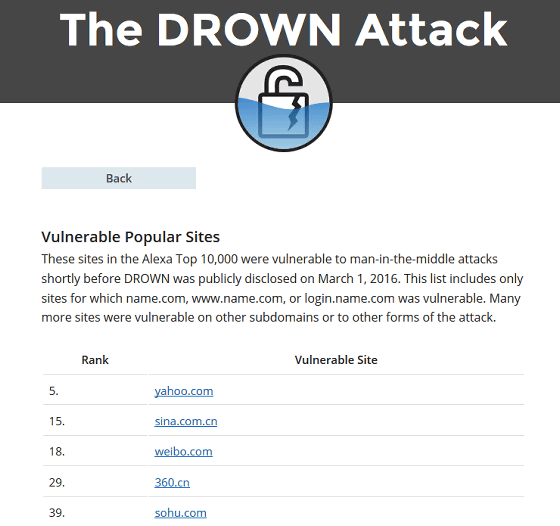

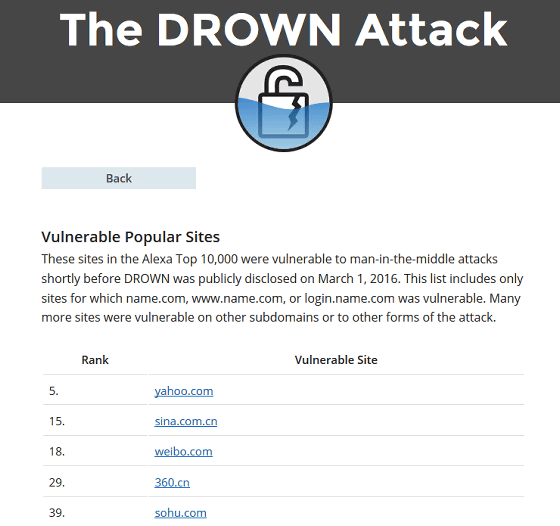

新闻正文:近日,安全研究人员发现了OpenSSL的一个新漏洞,可能导致约1150万台HTTPS服务器瘫痪,超过总数的33%。

据悉,DROWN是一种跨协议攻击,如果服务器使用了SSLv2协议和EXPORT加密套件,攻击者就能利用这项技术破解服务器的TLS会话信息。

2015年12月29日,安全研究人员Nimrod Aviram和Sebastian Schinzel首次将该问题报告给了OpenSSL团队,后者随即推送了安全补丁。

需要注意的是,客户端与不存在漏洞的服务器进行通信时,攻击者可以利用其他使用了SSLv2协议和EXPORT加密套件(即使服务器使用了不同的协议,例如SMTP,IMAP或者POP等协议)的服务器RSA密钥,对二者的通信数据进行破解。

目前,OpenSSL已经对这一漏洞进行了修补,OpenSSL默认禁用了SSLv2协议,并移除了SSLv2协议的EXPORT系列加密算法。OpenSSL强烈建议,用户停止使用SSLv2协议。

新闻时间:2016-03-02

新闻正文:近日,安全研究人员发现了OpenSSL的一个新漏洞,可能导致约1150万台HTTPS服务器瘫痪,超过总数的33%。

据悉,DROWN是一种跨协议攻击,如果服务器使用了SSLv2协议和EXPORT加密套件,攻击者就能利用这项技术破解服务器的TLS会话信息。

2015年12月29日,安全研究人员Nimrod Aviram和Sebastian Schinzel首次将该问题报告给了OpenSSL团队,后者随即推送了安全补丁。

需要注意的是,客户端与不存在漏洞的服务器进行通信时,攻击者可以利用其他使用了SSLv2协议和EXPORT加密套件(即使服务器使用了不同的协议,例如SMTP,IMAP或者POP等协议)的服务器RSA密钥,对二者的通信数据进行破解。

目前,OpenSSL已经对这一漏洞进行了修补,OpenSSL默认禁用了SSLv2协议,并移除了SSLv2协议的EXPORT系列加密算法。OpenSSL强烈建议,用户停止使用SSLv2协议。

赞赏

赞赏

雪币:

留言: