本周五,一次迄今为止最大规模的勒索病毒网络攻击席卷全球。只有缴纳高额赎金(有的要比特币)才能解密资料和数据,英国多家医院中招,病人资料威胁外泄。

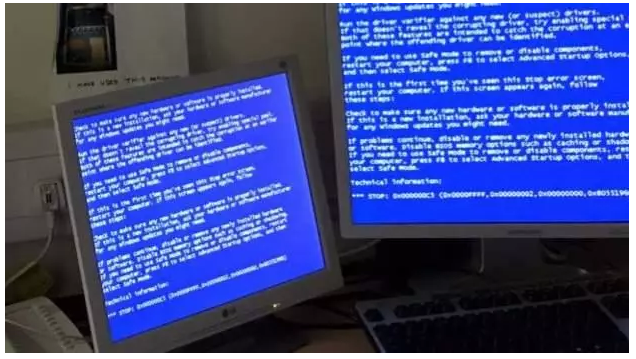

全英国上下16家医院遭到大范围网络攻击:医院内网被攻陷,电脑被锁定,电话也不通。黑客索要每家医院 300 比特币(接近400万人民币)的赎金,否则将删除所有资料。现在这 16家机构对外联系基本中断,内部恢复使用纸笔进行紧急预案。英国国家网络安全部门正在调查,现在攻击仍在进行中...

我国也未能幸免。昨晚我国多所大学的教学系统、学生个人计算机被攻击,中了勒索病毒,被索要比特币。

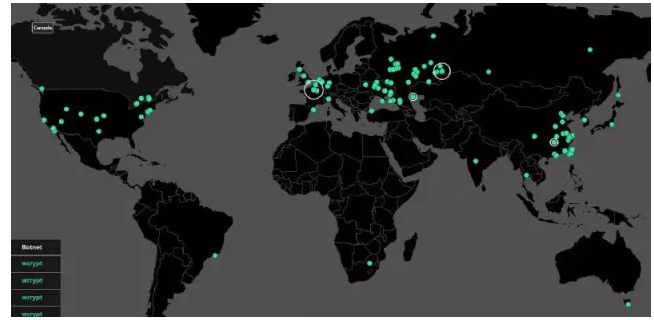

据卡巴斯基统计,在过去的十几个小时里,全球共有74个国家的至少4.5万电脑中招。而杀毒软件 Avast 统计的数据更为惊人:病毒已感染全球至少5.7万台电脑,并仍在迅速蔓延中。

截至13日凌晨,全球被该病毒感染的国家与地区。

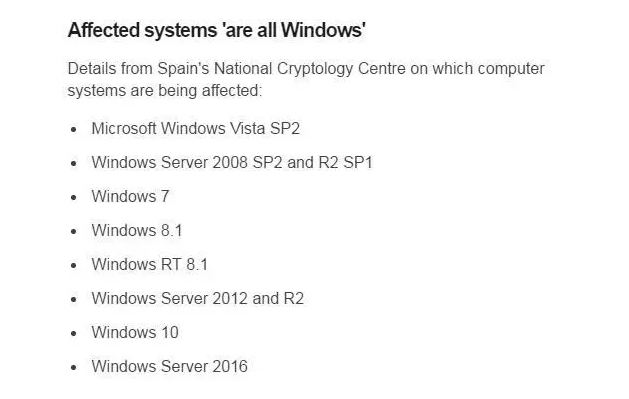

不法分子利用 NSA 黑客武器库泄漏的“永恒之蓝”发起的病毒攻击事件。“永恒之蓝”会扫描开放 445 文件共享端口的 Windows 机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

由于以前国内多次爆发利用 445 端口传播的蠕虫,运营商对个人用户已封掉 445 端口,但是教育网并没有此限制,仍然存在大量暴露 445 端口的机器。据有关机构统计,目前国内平均每天有 5000 多台机器遭到NSA“永恒之蓝”黑客武器的远程攻击,教育网是受攻击的重灾区。

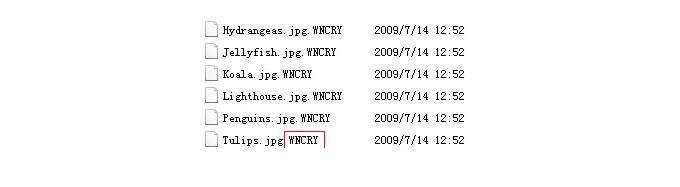

国内多所院校出现勒索软件感染情况,磁盘文件会被病毒加密,加密使用了高强度的加密算法对难以破解,被攻击者除了支付高额赎金外,往往没有其他办法解密文件,只有支付高额赎金才能解密恢复文件,对学习资料和个人数据造成严重损失。

加密系统中的照片、图片、文档、压缩包、音频、视频、可执行程序等几乎所有类型的文件,被加密的文件后缀名被统一修改为“.WNCRY”。

为计算机安装最新的安全补丁

微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快安装此安全补丁,网址为becK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6@1k6h3y4Z5L8X3g2@1i4K6u0W2L8h3W2U0M7X3!0K6L8$3k6@1i4K6u0W2j5$3!0E0i4K6u0r3P5X3S2Q4x3X3c8U0L8W2)9J5c8X3I4A6j5Y4u0S2M7Y4W2Q4x3V1k6K6k6h3y4#2M7X3W2@1P5g2)9J5c8V1#2e0x3e0N6Q4x3X3b7H3x3e0m8Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

关闭445、135、137、138、139端口,关闭网络共享。

打开控制面板---网络和共享中心---更改适配器设置---右键点击正在使用的网卡然后点击属性---取消勾选 Microsoft 网络文件和打印机共享---确定---重启系统。

强化网络安全意识

不明链接不要点击,不明文件不要下载,不明邮件不要打开。

备份

尽快(今后定期)备份自己电脑中的重要文件资料到移动硬盘、U盘,备份完后脱机保存该磁盘。

升级

建议仍在使用windows xp, windows 2003操作系统的用户尽快升级到window 7/windows 10,或windows 2008/2012/2016操作系统。

安装正版操作系统、Office软件等。

自 2005 年以来,勒索软件已经成为最普遍的网络威胁。根据资料显示,在过去 12 年间,勒索软件感染已经涉及超过 7694 到 6013 起数据泄露事故。

多年来,主要有两种勒索软件:基于加密和基于locker的勒索软件。

下面介绍一下几个比较有特点的勒索软件(按照时间排序)

第一个勒索软件病毒AIDS Trojan由哈佛大学毕业的Joseph L.Popp在1989年创建。2万张受感染的软盘被分发给国际卫生组织国际艾滋病大会的与会者。该木马的主要武器是对称加密,解密工具很快可恢复文件名称,但这开启了近30年的勒索软件攻击。

2013年9月是勒索软件历史的关键时刻,因为CryptoLocker诞生了。CryptoLocker是第一款通过受感染网站下载或者发送给商务人士的电子邮件附件形式的加密恶意软件。

Sypeng可被认为是第一款锁定用户屏幕并显示FBI处罚警告消息的基于Android的勒索软件。Sypeng通过短消息中假的Adobe Flash更新来传播,需要支付MonkeyPak 200美元。

Koler勒索软件与Sypeng非常类似,它也是用假冒警察处罚,并要求MoneyPak支付赎金。Koler被认为是第一个Lockerworm,因为它包含自我繁殖技术,它可发送自定义消息到每个人的联系人列表,指引他们到特定网址再次下载勒索软件,然后锁定其系统。

与过去其他变体不同,CTB-Locker直接与Tor中C2服务器通信,而不是具有多层基础设施。它也是第一个开始删除windows中Shadow Volume副本的勒索软件变体。在2016年,CTB-Locker更新为针对目标网站。

SimplLocker也在2014年被发现,它被认为是第一款针对Android移动设备的基于Crypto的勒索软件,它会简单地加密文件和文件夹,而不是锁定用户手机。

ESET安全研究人员发现第一个可重置手机PIN以永久锁定设备的真实恶意软件,被称为LockerPin,该恶意软件会修改受感染设备的锁屏Pin码,让受害者无法进入屏幕。LockerPin随后需要500美元来解锁设备。

勒索软件即服务(RaaS)在2015年开始出现,这些服务通常包含用户友好型勒索软件工具包,这可在黑市购买,售价通常为1000到3000美元,购买者还需要与卖方分享10%到20%的利润。Tox通常被认为是第一款以及最广泛分布的RaaS工具包/勒索软件。

Chimera勒索软件在2015年年底被发现,它被认为是第一款doxing勒索软件,它会威胁称在网上公开发布敏感或私人文件。Chimera使用BitMessage的P2P协议用于进行C2通信,这些C2只是Bitmessage节点。

Ransom32 被认为是第一个使用 JavaScript 编写的勒索软件。该恶意软件本身比其他软件要大,达到22MB,它使用NW.js,这允许它处理和执行与其他C++或Delphi编写的勒索软件相类似的操作。Ransom32被认为具有革命性,因为它理论上可在多个平台运行,例如Linux、Mac OSX以及windows。

臭名昭著的Locky勒索软件也在2016年被发现,Locky快速通过网络钓鱼活动以及利用Dridex基础设施传播。Locky也因为感染美国多个地区的医院而登上新闻头条。攻击者很快发现受感染医疗机构快速支付赎金,从而导致包含勒索软件下载的网络钓鱼电子邮件在医疗行业广泛传播。

SamSam或者SAMAS勒索软件被发现专门分发给易受攻击的JBoss服务器。起初,攻击者会通过JexBoss工具对JBoss服务器执行侦查,随后利用漏洞并安装SamSam。与其他勒索软件不同,SamSam包含一个通道,让攻击者可实时通过.onion网站与受害者通信。

第一个正式基于Mac OSX的勒索软件KeRanger在2016年被发现,它通过针对OSX的Transmission BitTorrent客户端来交付。该勒索软件使用MAC开发证书签名,让其可绕过苹果公司的GateKeeper安全软件。

Maktub也是在2016年被发现,它表明勒索软件开发人员在试图创建非常先进的变体。Maktub是第一个使用Crypter的勒索软件,这是用来隐藏或加密恶意软件源代码的软件。Maktub利用windows CryptoAPI执行离线加密,而不是使用C2来检索和存储加密密钥。

微软发表文章详细介绍了一种新型勒索软件变体ZCryptoer。除了调整的功能(例如加密文件、添加注册表项等),Zcryptoer还被认为是第一个Crypto蠕虫病毒。它通过垃圾邮件分发,它有自我繁殖技术来感染外部设备以及其他系统,同时加密每台机器和共享驱动器。

勒索软件编写者还在继续其开发工作,更新预先存在的勒索软件或者制造新的勒索软件。增强灵活性和持久性将会成为勒索软件标准。

根据最近使用crypter的勒索软件表明,勒索软件编写者知道很多研究人员试图逆向工程其软件,这种逆向工程和分析可能导致勒索软件开发人员改进其勒索软件变体。如果勒索软件具有这种能力,这将会是全球性的噩梦。

[培训]科锐逆向工程师培训第53期2025年7月8日开班!