编号: TB-2017-0006 报告置信度:90

TAG:勒索软件 WannaCry CVE-2017-0144蠕虫 NSA 秘密开关域名

TLP: 白 (报告转发及使用不受限制)

日期: 2017-05-13

近日,微步在线捕获到一款新型勒索软件用于对全球范围内的目标发起大范围的攻击,多家安全公司将该勒索软件命名为“WannaCry”。微步在线对该事件中收集到的样本进行了紧急的分析,发现当前攻击样本中存在一个开关:样本启动后会首先请求域名一个秘密开关域名(具体见附录IOC),请求失败后即开始执行加密,相反,请求成功后立即退出,不执行加密。根据微步在线的威胁分析平台,该域名目前已经被安全公司接管,因此新感染的机器如果能够访问外网,请求该域名会返回成功,随即直接退出,不会执行加密操作,危害性有所降低。是的,被蠕虫感染的机器如果能够成功连通秘密开关域名,反而不会被加密!其他发现还有:

WannaCry家族同时具有勒索加密功能和蠕虫传播功能,一旦内网某台机器失陷,且内网其他机器没有外网访问权限,则整个内网机器仍旧很有可能被攻陷并被执行加密勒索。

鉴于该勒索软件需要连通上述开关域名,才会停止加密。因此,如果企业内网机器没有互联网访问权限,则建议客户在内网修改此开关域名(fc0K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3W2#2M7h3g2J5k6Y4y4G2k6s2l9&6K9h3k6B7j5i4m8G2M7$3c8X3K9X3S2Y4L8%4y4#2M7X3W2B7k6X3q4W2N6%4u0%4k6i4u0Y4N6$3g2S2i4K6u0W2j5$3!0E0i4K6t1&6i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1#2i4K6R3$3i4K6R3#2i4@1f1%4i4@1u0p5i4K6V1I4i4@1f1^5i4@1p5%4i4@1p5K6i4@1f1$3i4K6W2q4i4K6V1H3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4@1t1&6i4@1t1$3i4@1f1@1i4@1t1^5i4K6V1@1i4@1f1#2i4@1t1H3i4K6R3$3i4@1f1^5i4@1p5%4i4@1p5K6i4@1f1$3i4K6W2q4i4K6V1H3d9g2m8Q4c8e0k6Q4z5p5y4Q4z5o6N6Q4c8e0g2Q4z5e0m8Q4z5e0q4Q4c8e0c8Q4b7V1y4Q4z5o6q4Q4c8e0c8Q4b7U0S2Q4z5f1q4Q4c8e0g2Q4z5o6k6Q4z5o6g2Q4c8e0W2Q4z5o6y4Q4b7e0S2Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0N6Q4b7V1q4Q4b7V1k6Q4c8e0N6Q4z5f1q4Q4z5o6c8%4k6h3u0Q4c8e0k6Q4z5f1y4Q4z5p5c8Q4c8e0g2Q4z5p5q4Q4b7e0q4Q4c8e0g2Q4z5e0W2Q4b7e0S2Q4c8f1k6Q4b7V1y4Q4z5f1u0Q4c8e0g2Q4b7e0k6Q4z5o6u0Q4c8e0k6Q4z5f1g2Q4z5f1y4Q4c8e0g2Q4z5o6k6Q4z5o6g2Q4c8e0N6Q4b7V1c8Q4z5e0q4Q4c8e0k6Q4z5f1y4Q4b7V1q4Q4c8e0g2Q4z5e0W2Q4b7e0S2Q4c8e0g2Q4z5o6g2Q4b7U0N6Q4c8e0k6Q4z5f1y4Q4z5o6W2Q4c8e0c8Q4b7V1q4Q4z5e0u0Q4c8e0S2Q4z5o6q4Q4z5e0c8Q4c8e0N6Q4b7V1c8Q4z5e0q4Q4c8e0S2Q4b7f1g2Q4b7V1k6Q4c8e0W2Q4z5e0N6Q4b7f1g2Q4c8e0k6Q4z5f1c8Q4z5o6y4Q4c8e0W2Q4z5e0W2Q4z5e0m8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4z5o6S2Q4z5e0W2Q4c8e0k6Q4z5e0N6Q4b7e0m8Q4c8e0W2Q4b7e0q4Q4b7V1u0Q4c8e0W2Q4z5o6N6Q4z5o6N6Q4c8e0g2Q4z5p5k6Q4z5e0k6Q4c8e0W2Q4b7e0u0Q4z5f1c8Q4c8e0g2Q4b7e0c8Q4z5e0k6Q4c8e0k6Q4z5p5g2Q4b7f1q4Q4c8e0k6Q4z5e0k6Q4b7V1c8Q4c8e0y4Q4z5o6m8Q4z5o6u0Q4c8e0g2Q4b7V1g2Q4b7f1g2Q4c8e0k6Q4b7f1c8Q4b7e0g2Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0N6Q4b7V1q4Q4b7V1k6Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0N6Q4b7f1y4Q4b7f1y4Q4c8e0c8Q4b7U0S2Q4z5o6m8Q4c8e0k6Q4z5e0N6Q4b7U0k6Q4c8e0W2Q4z5e0N6Q4b7U0c8Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4c8e0c8Q4b7V1y4Q4z5o6q4Q4c8e0c8Q4b7U0S2Q4z5f1q4Q4c8e0g2Q4b7f1g2Q4z5o6W2Q4c8e0g2Q4z5o6g2Q4b7e0S2Q4c8e0g2Q4z5e0u0Q4z5p5y4u0g2q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4z5q4)9^5x3q4)9^5y4g2!0q4y4W2)9^5c8W2)9&6x3q4!0q4y4q4!0n7c8g2)9&6b7W2!0q4y4q4!0n7b7g2)9^5y4W2!0q4z5q4!0m8x3g2)9^5b7#2!0q4y4g2)9^5b7g2!0m8z5q4!0q4y4W2)9^5b7#2)9^5y4#2!0q4y4g2!0n7b7#2)9&6y4g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5y4g2!0n7y4#2!0q4y4q4!0n7c8q4)9&6x3#2!0q4y4g2!0n7b7g2)9&6y4q4!0q4y4g2!0m8c8W2!0n7z5g2!0q4y4W2)9^5c8g2!0m8b7g2!0q4y4W2)9&6y4W2!0n7c8q4!0q4z5q4!0m8c8W2!0n7y4#2!0q4y4g2)9^5c8W2)9^5x3W2!0q4z5q4!0m8y4#2)9^5x3g2!0q4y4q4!0n7z5q4)9^5b7W2!0q4y4W2)9&6y4W2)9^5y4#2!0q4x3W2)9^5x3q4)9&6b7#2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2!0m8y4W2)9^5x3W2!0q4y4q4!0n7c8q4)9&6y4g2!0q4y4g2!0n7b7g2)9&6y4q4!0q4y4g2!0m8c8W2!0n7z5g2!0q4x3W2)9^5x3q4)9&6c8q4!0q4z5g2)9^5x3#2!0m8z5q4!0q4y4g2)9^5z5q4)9^5y4W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

根据微步在线的情报监测网显示,此次攻击已经对我国造成较大危害,已知包括教育、医疗、能源等行业损失惨重。此外,国外包括英国、俄罗斯、台湾、乌克兰等国家也被攻击。

微步在线对此次事件中的样本进行了快速的分析,提取了相关IOC,可用于失陷检测。具体IOC列表见附录。

此次攻击虽然开关域名已经被安全公司接管,不会造成更进一步的危害,但类似的攻击仍然随时会再次袭来。因此,微步在线建议客户参考本报告的详情部分采取进一步的防护措施。

微步在线的威胁情报平台也已支持相关攻击的检测。如需微步在线协助检测,请与我们联系 contactus@threatbook.cn

攻击目标 | 所有存在MS17-010漏洞主机 |

时间跨度 | 2017年5月12日 |

攻击复杂度 | 丰富的编程经验和基础资源 |

后勤资源 | 丰富的基础资源及开发能力 |

攻击向量 | 高危漏洞 |

风险承受力 | 高 |

最终目标 | 加密敏感数据,勒索赎金 |

北京时间2017年5月12日,多家国外媒体披露了一起大规模的勒索软件攻击事件。关于此次事件我们带着以下几个问题,进行了对应的分析和解答:

此次攻击影响范围多大?

此次攻击有包括中国在内的90多个国家受到相关攻击,其中俄罗斯、台湾、乌克兰等国家受影响最大。此次攻击事件的主角即名为“WannaCry”的勒索软件。该勒索软件同时具备加密勒索功能和内网蠕虫传播能力,属于新型的勒索软件家族,危害极大。目前监测到的受感染IP大约为75000个,下面是全球范围内的受害者的实时监控图:

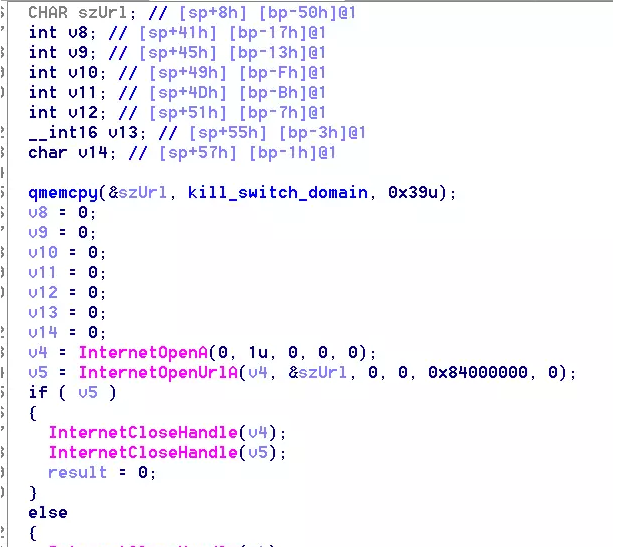

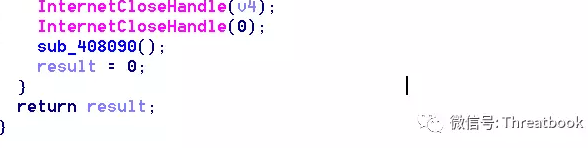

什么是秘密开关域名?

我们对该勒索样本进行分析后发现,样本启动后会首先请求如下域名:

5feK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3W2#2M7h3g2J5k6Y4y4G2k6s2l9&6K9h3k6B7j5i4m8G2M7$3c8X3K9X3S2Y4L8%4y4#2M7X3W2B7k6X3q4W2N6%4u0%4k6i4u0Y4N6$3g2S2i4K6u0W2j5$3!0E0

请求失败后,才会执行加密;否则,则放弃进一步加密,并直接退出,我们将该域名称之为“开关域名”:

企业应该如何应对?

微步在线建议的应对措施如下:

利用微步在线提供的威胁情报或者威胁情报平台进行检测,发现内网实现主机,防止该木马进一步在内网传播,对其他主机造成威胁。

鉴于该勒索软件需要连通上述开关域名,才会停止加密。因此,如果内网机器没有外网访问权限,则建议客户在内网修改此开关域名的内网解析,并且将解析IP指向在线的内部web服务器;如果内网机器具有外网访问权限,则无须采取额外措施。

微软已于2017年3月份修复了此次三个高危的零日漏洞,建议客户及时更新系统,安装最新的升级补丁[1],修复相关漏洞。

WindowsXP、WindowsServer 2003微软官方已经紧急发布针对此次事件的特殊补丁[2],因此建议相关客户及时使用该补丁修复系统或者使用防火墙关闭TCP137、139、445、3389端口的互联网访问。

目前公开的被攻击案例有哪些?

俄罗斯内政部披露,其内部系统被该勒索软件攻击,造成内部约1%的机器被攻陷。

英国国家卫生服务机构被该勒索软件攻击,医院的正常就诊流程被打断。

包括浙江传媒大学、中国计量学院等多所国内大学的校园网内攻击,文档资料被加密,被勒索300美元的比特币。

为什么目前仍有大量机器被继续加密勒索?

上述开关域名早在2017年5月12日即被安全机构接管,但根据微步在线的监测显示,仍有大量的机器随后被执行加密,微步在线分析其中的原因,是由于大量内部机器没有外网的访问权限,因此勒索样本执行后请求开关域名失败,随后被执行加密。因此,微步在线建议客户参考【企业如何应对】问题进行紧急处置。

攻击者目前收到了多少赎金?

微步在线对样本中的三个Bitcoin地址监测显示,目前已经有受害者开始支付赎金,目前的已经累计11.5比特币,即人民币138000元。由于目前大量被勒索的客户刚刚被攻击,并没有来得及支付赎金,我们预计明后两天是赎金支付的高峰期。

背后的攻击者是谁?

微步在线进行溯源后发现,有疑似名为SpamTech的Twitter生成对此次攻击事件负责,但具体真伪我们仍在进一步分析中:

总结

微步在线对该事件进行了快速的响应,依托于微步在线的威胁分析平台,我们对捕获到的数十个攻击样本进行了快速的分析,提取了相关的IOC,可用于内网的失陷检测。鉴于该勒索软件攻陷内网某台机器后,能够快速的利用内置的蠕虫传播功能感染内网其他机器,微步在线建议,相关客户使用微步在线威胁情报平台进行失陷检测,并及时参考行动建议部分采取进一步措施。

网络流量:

建议直接部署微步在线威胁情报平台进行检测,或者使用附录的IOC结合日志检测:

如,通过防火墙检查与IP 144.217.254.3的连接。

C&C

d5dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3W2#2M7h3g2J5k6Y4y4G2k6s2l9&6K9h3k6B7j5i4m8G2M7$3c8X3K9X3S2Y4L8%4y4#2M7X3W2B7k6X3q4W2N6%4u0%4k6i4u0Y4N6$3g2S2i4K6u0W2j5$3!0E0i4@1g2r3i4@1u0o6i4K6R3^5i4@1f1%4i4@1p5%4i4K6V1^5i4@1f1#2i4@1q4r3i4K6R3$3i4@1f1#2i4@1u0o6i4K6R3H3i4@1f1#2i4K6R3#2i4@1t1K6i4@1f1#2i4K6W2r3i4K6W2r3i4@1f1#2i4K6V1H3i4K6S2p5i4@1g2r3i4@1u0o6i4K6R3&6

144.217.254.3

(重要提示:请不要在防火墙、IPS等设备拦截上述域名和IP的访问,否则会造成失陷机器被加密勒索!!!)

木马hash

22ccdf145e5792a22ad6349aba37d960db77af7e0b6cae826d228b8246705092

a50d6db532a658ebbebe4c13624bc7bdada0dbf4b0f279e0c151992f7271c726

043e0d0d8b8cda56851f5b853f244f677bd1fd50f869075ef7ba1110771f70c2

11011a590796f6c52b046262f2f60694310fa71441363d9116ada7248e58509a

11d0f63c06263f50b972287b4bbd1abe0089bc993f73d75768b6b41e3d6f6d49

16493ecc4c4bc5746acbe96bd8af001f733114070d694db76ea7b5a0de7ad0ab

201f42080e1c989774d05d5b127a8cd4b4781f1956b78df7c01112436c89b2c9

57c12d8573d2f3883a8a0ba14e3eec02ac1c61dee6b675b6c0d16e221c3777f4

5ad4efd90dcde01d26cc6f32f7ce3ce0b4d4951d4b94a19aa097341aff2acaec

5d26835be2cf4f08f2beeff301c06d05035d0a9ec3afacc71dff22813595c0b9

5d8123db7094540954061ab1fbc56eedcd9e01110b62d0f54206e3e75a39776a

78e3f87f31688355c0f398317b2d87d803bd87ee3656c5a7c80f0561ec8606df

8321dfdf54fa41c6ef19abe98df0f5ef80387790e8df000f6fd6dc71ea566c07

9b60c622546dc45cca64df935b71c26dcf4886d6fa811944dbc4e23db9335640

a3900daf137c81ca37a4bf10e9857526d3978be085be265393f98cb075795740

a50d6db532a658ebbebe4c13624bc7bdada0dbf4b0f279e0c151992f7271c726

aee20f9188a5c3954623583c6b0e6623ec90d5cd3fdec4e1001646e27664002c

b47e281bfbeeb0758f8c625bed5c5a0d27ee8e0065ceeadd76b0010d226206f0

b66db13d17ae8bcaf586180e3dcd1e2e0a084b6bc987ac829bbff18c3be7f8b4

dff26a9a44baa3ce109b8df41ae0a301d9e4a28ad7bd7721bbb7ccd137bfd696

e14f1a655d54254d06d51cd23a2fa57b6ffdf371cf6b828ee483b1b1d6d21079

e8450dd6f908b23c9cbd6011fe3d940b24c0420a208d6924e2d920f92c894a96

eeb9cd6a1c4b3949b2ff3134a77d6736b35977f951b9c7c911483b5caeb1c1fb

f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85

fc626fe1e0f4d77b34851a8c60cdd11172472da3b9325bfe288ac8342f6c710a

[1] 3ceK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6@1k6h3y4Z5L8X3g2@1i4K6u0W2L8h3W2U0M7X3!0K6L8$3k6@1i4K6u0W2j5$3!0E0i4K6u0r3k6h3&6Q4x3X3c8#2M7#2)9J5c8X3I4A6j5Y4u0S2M7Y4W2Q4x3V1k6K6k6h3y4#2M7X3W2@1P5g2)9J5c8X3#2K6x3e0N6Q4x3X3b7H3x3e0m8Q4x3X3g2S2M7%4m8^5

[2]5c0K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4M7#2)9J5k6i4c8W2j5$3S2F1k6i4c8Q4x3X3g2E0K9h3y4J5L8%4y4G2k6Y4c8Q4x3X3g2U0L8$3#2Q4x3V1k6E0M7%4u0U0i4K6u0r3x3U0l9I4y4#2)9J5c8U0l9#2i4K6u0r3x3e0u0Q4x3V1k6U0N6i4y4@1L8$3#2W2M7W2)9J5k6r3N6#2K9h3c8S2L8X3y4W2i4K6u0V1k6X3!0J5i4K6u0V1N6$3q4F1L8X3q4U0M7Y4W2H3N6q4)9J5k6r3q4@1N6r3q4U0K9%4y4Q4x3V1j5`.

来源:安全威胁情报

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课