这次事件真是惊动了国内各界人士,安全界更是“爆”刷朋友圈,嘿嘿,谁让WannaCry来的这么不是时候呢~! 一路一带、学校毕业季... ....

Pr0.S个人原因这两天错过了最热闹的发文时机,手头没有电脑,只靠一部手机,来看各种消息,今天“出关”后,一方面分析样本,一方面冷静思考,这次事件注定影响巨大,有些“非盈利”观点与童鞋分享(估计会得罪人吧 O(∩_∩)O~):

技术层面与目前各类文章雷同的细节不再重复,发一些MalwareBenchmark的S、一行、Peter和MX等分析的结果吧!重点再后面,嘻嘻

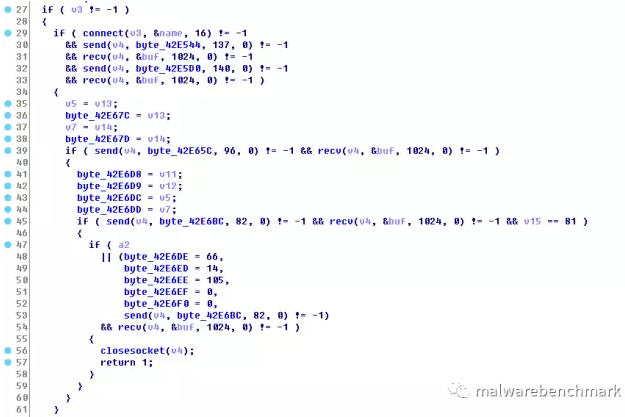

0X1 漏洞利用

众所周知,该勒索软件是通过445端口并利用SMB服务漏洞而进行的攻击,基本确定是基于此前“Shadow Brokers”披露多款涉及Windows SMB服务漏洞而产生的勒索攻击,对应微软的漏洞公告是MS17-010。具体:

MS17-010攻击代码定位。

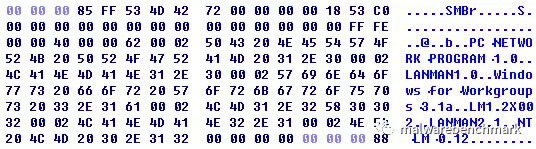

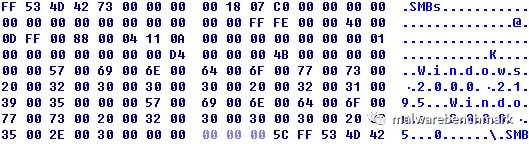

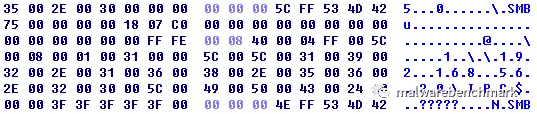

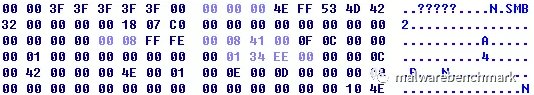

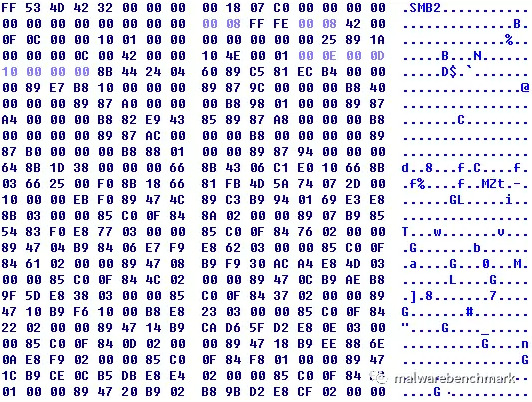

SMB数据包发送和交互过程

在此过程中,一共发送了五个数据包,且这些数据包的数据都是硬编码,可查看的。

包1

包2

包3

包4

包5

有理由相信,这些是漏洞利用代码,正在持续分析中。

0X2 域名开关问题

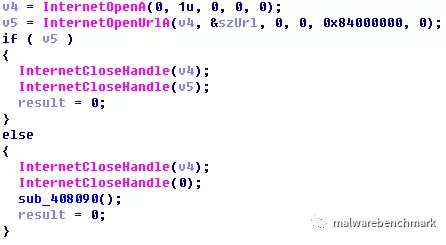

众所周知,在程序执行的最开始,WanaCry会访问一个很长很奇怪的域名:

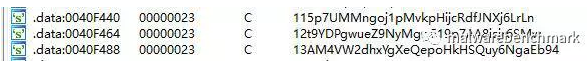

3baK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3W2#2M7h3g2J5k6Y4y4G2k6s2l9&6K9h3k6B7j5i4m8G2M7$3c8X3K9X3S2Y4L8%4y4#2M7X3W2B7k6X3q4W2N6%4u0%4k6i4u0Y4N6$3g2S2i4K6u0W2j5$3!0E0

如果这个域名访问成功,那么程序自动退出。如果域名访问失败,则会开始传播。

但是在验证时,却发生了奇怪的一幕:MalwareBenchmark的一行在mac系统中的VMware虚拟机运行了WanaCry,没有任何动机,此时笔者检查了正在抓包的Wireshark,居然发现请求该域名的DNS记录得到了回复!!!IP地址是127.0.0.1。笔者反复尝试,发现在无论是linux虚拟机或是windows虚拟机能ping通这个域名(不仅能通过DNS获得IP,还能得到回复)。笔者转到windows物理机尝试时就没有这个现象。

对于这个现象笔者甚为不解,是笔者的笔记本犯迷糊了吗?还是有什么特殊含义?这个域名是VMware用于做网络测试的吗?如果是的话,WanaCry的作者是怎样知道的呢?和Vmware有什么关系么?笔者不敢妄下结论,还请技术更高的同仁来验证和解答。

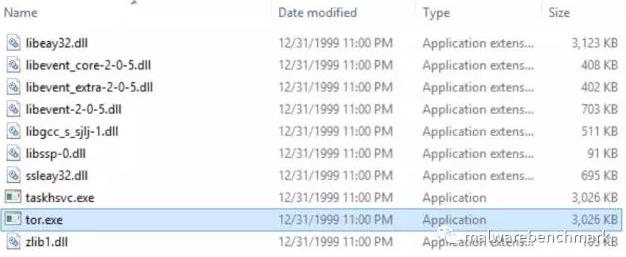

0X3 TOR通信与溯源

近来,从APT到勒索软件利用TOR通信越发常见。例如:CTB-Locker。用户被感染后CTB-Locker利用不可破解的EllipticCurve Diffie-Hellman算法对文件进行加密,所有通信和数据传递都通过Tor网络来进行,C&C服务器使用Hidden Service,使其更加难以追踪和关停。如CryptoWall3.0和PETYA ransomware,勒索信息里会包含一条以“.onion”结尾的链接地址,告知用户交易地址,这样很难被追踪。

Tor利用

WannaCry也使用了TOR通信。

收钱的“地方”

那么我们通过区块链浏览器看看:

b47K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0U0K9$3y4Z5j5h3W2F1i4K6u0W2K9h3&6X3L8#2)9J5c8X3q4V1k6s2u0W2M7%4y4Q4x3V1j5I4x3@1q4y4y4q4k6i4x3X3c8Z5P5q4W2Y4h3r3g2c8k6i4m8G2d9r3E0t1f1#2q4#2P5e0k6z5k6$3q4q4j5U0V1@1

771K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0U0K9$3y4Z5j5h3W2F1i4K6u0W2K9h3&6X3L8#2)9J5c8X3q4V1k6s2u0W2M7%4y4Q4x3V1j5I4x3Y4b7&6h3f1c8b7k6%4N6#2k6g2Z5&6e0Y4W2y4k6%4M7#2x3e0W2H3y4@1q4m8z5r3W2K6K9Y4t1$3f1@1#2%4

befK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0U0K9$3y4Z5j5h3W2F1i4K6u0W2K9h3&6X3L8#2)9J5c8X3q4V1k6s2u0W2M7%4y4Q4x3V1j5I4x3e0g2H3y4#2g2y4e0h3&6Y4L8$3Z5I4M7p5#2$3K9%4m8t1K9h3A6U0f1X3c8X3d9V1&6j5K9U0k6x3M7V1I4F1

还可以以通过比特币客户端命令行importaddress命令来自动监控

Importaddress 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94 “watch-only” ture

也可以去下个app来监控下:

d4eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6A6N6s2g2F1k6i4y4Q4x3X3g2S2M7s2m8D9k6g2)9J5k6h3y4G2L8g2)9J5c8Y4g2K6i4K6u0r3j5i4m8H3i4K6u0r3j5X3I4G2j5$3E0U0K9r3q4A6L8W2)9J5k6r3u0A6N6r3y4G2K9h3&6Q4x3X3c8%4j5h3I4D9k6i4c8Q4x3V1k6A6k6o6b7&6x3K6t1#2x3K6x3H3z5g2)9K6c8X3#2@1i4K6y4p5z5l9`.`.

773K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3L8r3q4&6i4K6u0W2k6$3!0G2k6$3I4W2i4K6u0W2j5$3!0E0i4K6u0r3M7%4c8G2M7X3g2Q4x3V1k6S2M7s2m8K6i4K6u0r3k6r3g2@1j5h3W2D9M7#2)9K6c8X3W2V1i4K6y4p5M7r3W2#2K9#2)9J5k6h3u0D9L8$3y4C8j5$3S2S2K9h3&6Q4x3X3g2S2L8X3c8J5L8$3W2V1

安装完以后注册个账号,菜单进入后点“地址”,导入前面三个地址就行了。好了,下面的大家脑洞吧, 如:等待交易兑换时,呵呵

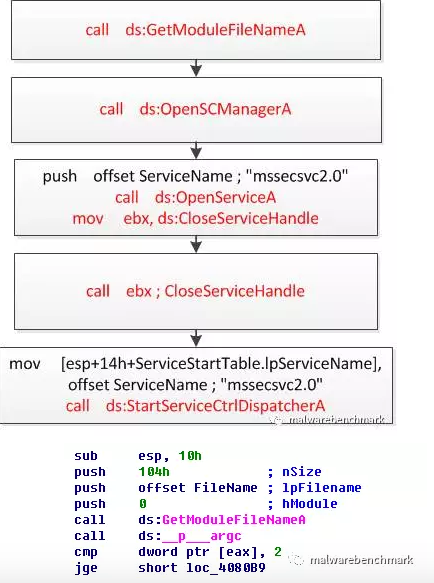

0X4 自身服务等

初始文件 mssecsvc.exe 会释放并执行 tasksche.exe 文件,然后检查 kill switch 域名。之后它会创建 mssecsvc2.0 服务。该服务会使用与初次执行不同的入口点执行 mssecsvc.exe 文件。第二次执行会检查被感染电脑的IP地址,并尝试联接到相同子网内每个 IP 地址的 TCP 445 端口。具体:

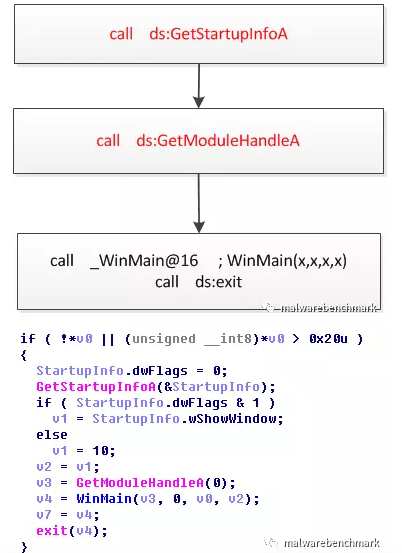

获取系统信息,进入主程序

GetStartupInfo 函数取得在进程启动时被指定的STARTUPINFO 结构

GetModuleHandleA是一种用于电脑系统的函数,获取一个应用程序或 动态链接库的模块句柄

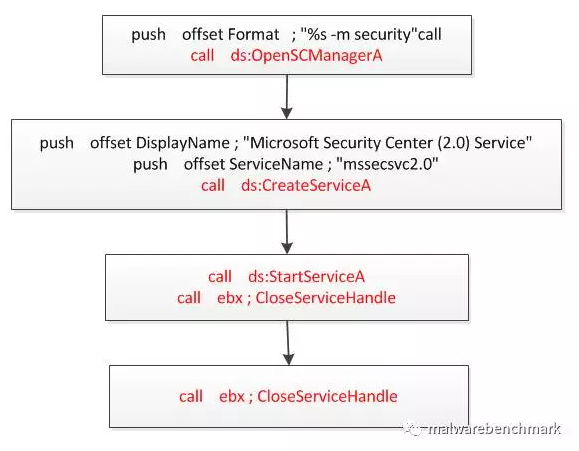

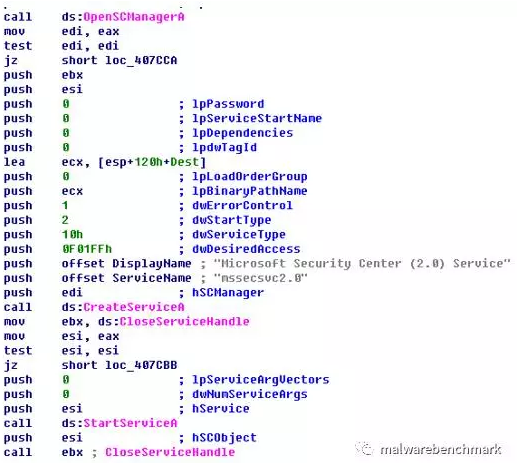

创建服务,源程序创建的服务,作为服务启动mssecsvc2.0,利用漏洞,传播勒索软件恶意样本

服务名称:mssecsvc2.0

服务说明:(Microsoft安全中心(2.0)服务)

服务参数:“-m security”

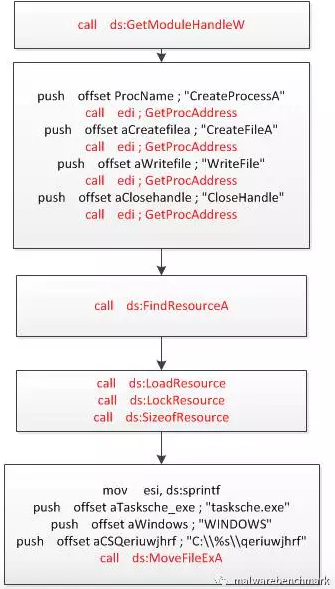

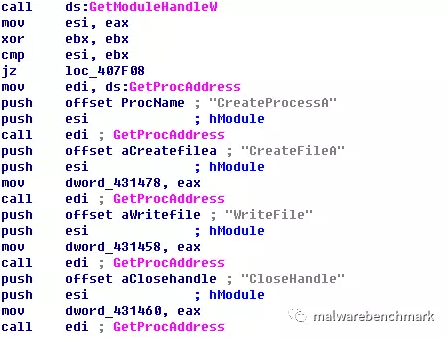

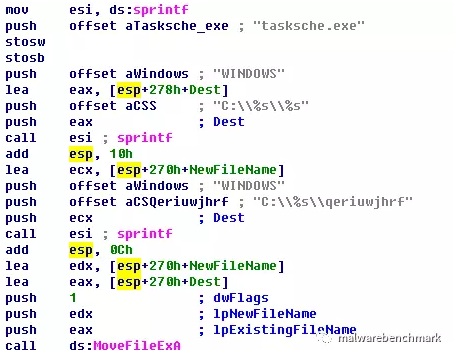

动态获取所需的API地址。从资源中释放PE文件taskdl.exe、taskse.exe,源程序释放的勒索软件,启动参数为C:/WINDOWS/tasksche.exe /i。生成通知文件以及勒索文件,并执行勒索软件加密行为;其中安装了服务,服务名称为hnjrymny ,启动的路径名为:

C:\ProgramData\***********\tasksche.exe

0X5 模块化设计

笔者在搜集样本的过程中发现了WanaCry的不同形式(变种)。其中一个版本利用MS17-010漏洞进行入侵,并对机器中的各类文件进行加密;但还有一个版本,相对传统一些,虽和前面样本一样具有一致的加密算法和界面,但是不具有渗透的功能!

这也就说明,该勒索软件相关的可执行文件由不同的攻击者编写,而非开发服务模块的人员编写。这意味着该恶意软件的结构可能被用于提供和运行不同的恶意载荷。

勒索软件正在走向产业化、结构化。黑客在制作勒索软件时,加密算法和勒索界面是不需要时常更换的,可以作为一个编写框架,减少开发成本。而不同黑客在不同时期只要加入不同的渗透模块,利用不同的漏洞,即可发起新的攻击。

0X6 小结

(1)国家网络空间安全现状不容乐观

仅仅一个来自维基解密曝光的美NSA永恒之蓝,就造成了国内如此巨大的影响,甚至是“恐慌”... ... 真是在意料之中也在意料之外,这次事件至少可以让我们清醒认识到:

我们的网络安全现状以及技术水平实在不容乐观,某些国家的网络“攻击”能力不容小觑,满足与我们在某些竞赛中获奖,所谓几秒攻破XXX,完全是种“自恋”,有百害而无一利;

试图通过“微软中国化”“X86、ARM国内授权”“引进消化吸收”等解决国家基础软硬件安全可控问题是“痴人说梦”“与虎谋皮”,最后只能是让“当代买办”牟利,必须坚定不移的加速国产自主可控基础软硬件的研制应用和推广工作;

(2)国家网络空间安全应急响应机制亟待完善

此次事件一出,国内各类机构源于“行政命令”“商业目的”等纷纷及时响应,各种媒体也积极参与,确实体现了国内各界对网络安全的重视程度达到了空间高度,估计也是全国范围内首次规模如此之大的“大集体行动”。

但冷静下来其实,WannaCry的最大受害国并非我国,反观国外即使是最大的受害国也并没有如同我们“一样”。国内一时间:

各种消息漫天飞舞,“开机就中招”、“传播问题通过域名机制解决了”、“正在向移动和工控领域发展”,这些消息准确吗?是不是增加了普通非专业机构和民众的恐慌?

各类工具也层出不穷“加固工具”、“恢复工具”、“免疫工具”... ...这些工具是否如宣传般有效,工具本身安全吗?如果有恶意者利用这个时机进行“社工攻击”呢?

其实,各种机构的非理性参与和助推反而冲淡了国家权威机构的“公信力”,国家网络空间应急响应机制需要全社会参与,但不应“由全社会主导”!

(3)业界需要承担更多的“社会责任”,甚至“国家安全责任”

事件中,国内主流安全企业及时响应,给出了解决方案和相关工具,一定程度上缓解了“危机”。但冷静思考:

这个事件最早曝光和分析的并非国内安全企业,大家“早干嘛去了?”是不是“忙着挖漏洞”呢?呵呵,我们的安全企业是不是要调整心态,把更多精力投入到解决“如何更安全”的问题上,而不是“如何更不安全”上(学学 卡巴斯基之类的 行吗?人家做漏洞秀吗?)

此次事件中国内大部分媒体的内容“同质化”严重,什么问题?跟上一个问题一样,其实我们的理论、技术基础还真的很薄弱,不容我们不承认,更不能不“直视”自己的问题。

真心希望产业界少些浮躁、少些功利,多些潜心深研,要知道做“网络空间安全”产业,跟其他产业是有所不同的,这一行注定要承担更多的“社会责任”,甚至“国家安全责任”。

其实,我们有些安全企业已经不缺钱了,为什么不想把自己做个“伟大的企业”呢?如果我们目前的国家网络空间安全还需要依赖一些“惟利是图”的企业结构,把“网络空间安全”做好离不开市场化的支撑,但不是把“国家网络空间安全”做成一个片面市场化的东西,否则全社会将人人自危~! 知道目前我们遍地的网络安全培训和XXF竞赛,都在弄什么吗?全社会都在攻防,那最终谁还能有安全感呢?

有些声音更加可笑“希望这次事件弄得更大一点,引起更多人重视网络安全”,这简直是... ... 好吧终结为“心理不健康”。其实持这类心理的人在产业界还真不少,理解下就像修车的在不远的路上撒钉子,做雨伞的希望天天下雨一样。旦还是那句话多承担些“社会责任”好吗?唯利是图者请远离... ...

有些声音“这次事件注定成为近十年来网络安全届的里程碑事件,同时也是划分网络安全公司的分水岭和试金石,你比我的反应慢了10个小时,是因为你落后了我10年。”那好吧,国内安全界将全部“沦陷”,不要“五十笑百”吧~本来就low,这就显得更low了

(4)技术层面的若干观点

恶意代码利用Tor进行传输将成为常态主流,通过网络行为分析将更加难以追踪、溯源和阻断;因此,研究Tor、或研究新的有效检测方法十分必要;

恶意代码开源,或利用开源代码(包括漏洞的shellcode、POC、EXP等)快速构建恶意代码未来将层出不断,现有信息基础设施将面临越来越大的运维和应急响应压力;因此,构建新型快速应急响应机制(包括:应急响应专用信息基础设施)十分必要;

杀软、FireWall、IDS等传统的安全防护设备,本质均是“事后响应”,防护能力在层出不穷的网络安全威胁面前将逐渐弱化,且呈加速下降趋势;因此,研究新型安全防护产品和机制十分必要;

网络安全问题是国家化的问题是全世界面临的问题,国家间协同将是有效解决目前,网络空间犯罪追踪溯源,有效处置的解决之道。要使得网络罪犯跟现实社会罪犯一样付出代价,在高代价面前将有效阻止网络犯罪的发案率,否则成本低获利高,谁都想干~!因此,在国际合作机制上进行探索十分必要。

最后,真心感到这次事件的处置过程中各类机构、各界参与、协同、互动还是十分有效的,大家的努力和付出也是十分有成果的哦~!O(∩_∩)O~,虽然S说了很多“亟待解决和十分必要关切”的问题,但也需指出这是任何一个事务在发展中都面临的,希望我们共同网络空间安全事业快速发展中,直视问题,越做越好。

来源:malwarebenchmark

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课