-

-

[翻译]Google Play 商店上发现了 BankBot 银行木马变体,其目标列表中新加入十个阿联酋银行应用

-

发表于: 2017-10-16 19:02 4392

-

安卓BankBot银行木马(所有的变体由Trend Micro首先发现并命名为ANDROIDOS_BANKBOT)今年1月首次出现,变体的开源代码被泄漏于某地下黑客论坛。BankBot非常危险,因为它将自己伪装成合法的银行APP,通常通过在屏幕上覆盖一层以模仿已有的银行APP,并盗取用户密码。BankBot也可以劫持并拦截SMS消息,这意味着它可以绕过基于SMS的双重认证。

这一年里,BankBot一直作为一种良好的程序进行发布,这使得他们得以进行流行的应用商店。在2017年4月以及7月,被BankBot感染的APP在Google Play中被发现以娱乐和在线银行APP的形式出现。在这两个月中发现了20个以上的BankBot木马。

最近我们发现5个新的BankBot APP,其中4个伪装成通用APP混进了Google Play商店。其中两个马上被移除了,而另两个待了足够长时间才被移除,长到足够少量用户下载它们。其中一个特殊的BankBot APP被下载了5000-10000次。

这个新的BankBot变体针对27个不同国家的合法银行APP。当然,针对的APP的总数从150上升到160。10个阿联酋银行APP新加入到列表上。

BankBot的最新版本只会在设备满足下列三个条件时生效:

当BankBot被安装并运行时,它会检查设备上的APP包信息。如果有某个目标银行APP,BankBot会试图连接到它的C&C服务器并上传目标的包名和标签。C&C服务器将发送一个URL给BankBot,这样它就能下载用于覆盖web页面的库文件。这个页面会显示在合法的银行APP的上面,并用于盗取用户的信息。

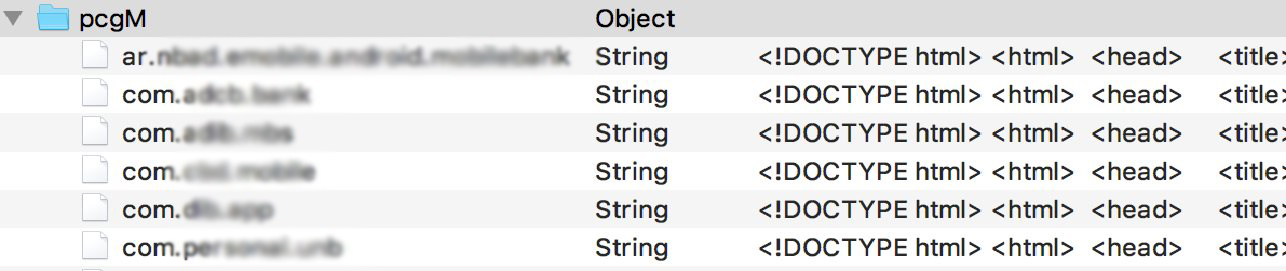

在BankBot从URL中下载了库文件后,它会将它解压到APK目录下(/data/data/packagename/files).下列代码展示了BankBot的给银行APP的发送列表。

图1. C&C 回应的库文件URL

C&C服务器会使用"success"消息在一个小时后进行确认。这种延迟可能是用于规避反病毒软件检测的一种策略,也有可能仅仅是用于生成为设备令牌准备的假web页面。

当服务器准备好后,或者说它完成了web页面的准备后,它会发送另一个URL给BankBot以获取假web页面的数据。

图2. BankBot下载的覆盖页面

在web页面被下载后,BankBot控制设备,在目标银行应用程序运行时,将这个页面显示在银行APP页面的屏幕上。这个页面会使受害者认为他们正在使用他们日常使用的银行APP,欺骗他们在BankBot的假页面上输入他们的密码。

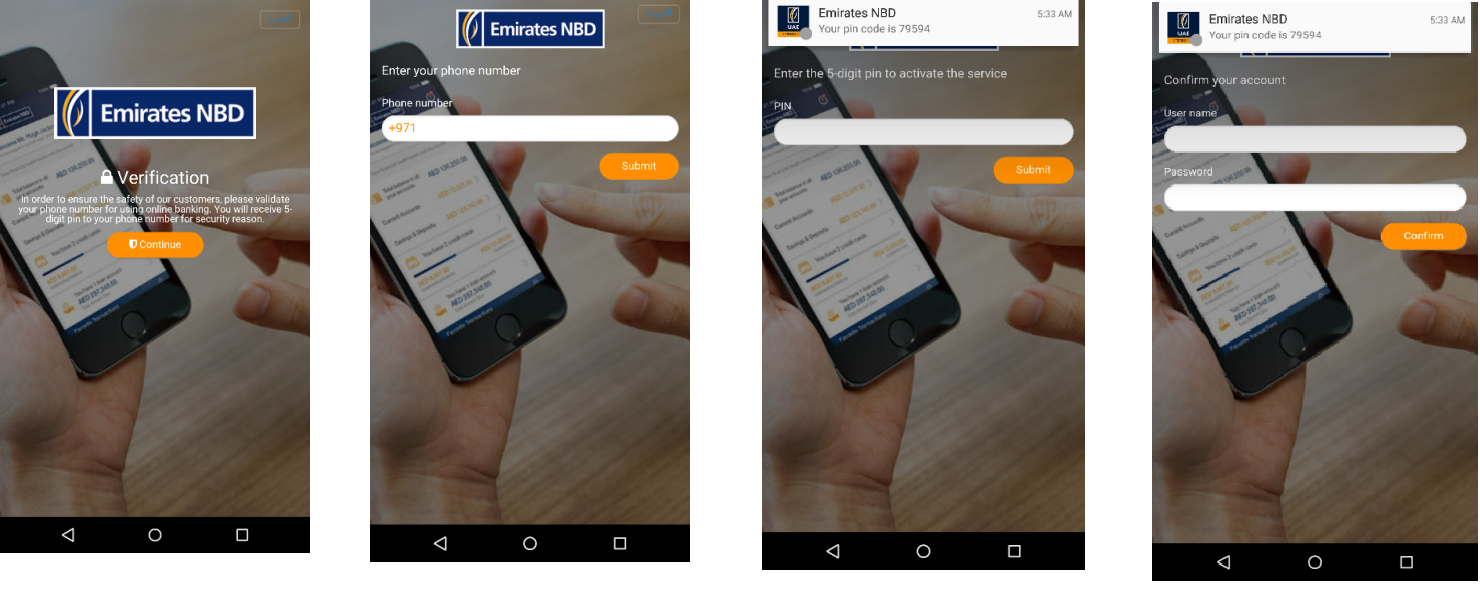

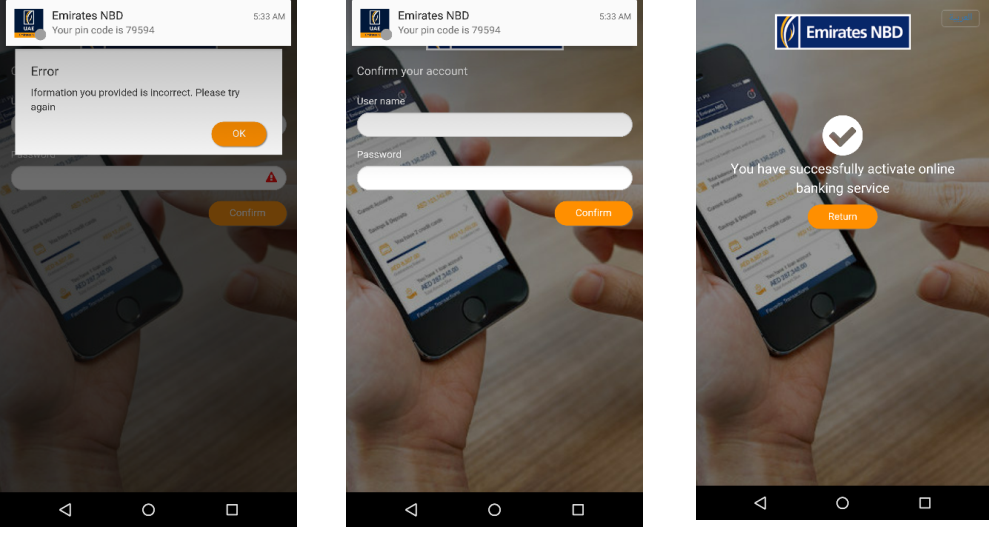

当面对阿联酋银行APP,BankBot的新变体就会有额外的步骤。并不是直接显示虚拟的页面,而是提示用户输入他们的手机号。然后C&C服务器就会通过Firebase消息发送一个pin码给受害者。在输入了pin码后,受害者会被要求输入银行细节信息。接下来,BankBot将会显示一个"错误页面"(尽管信息是正确的)并再次要求输入细节。

图3. 虚假的阿联酋航空公司银行APP的屏幕

下列细节描述上面图片中的每一步:

BankBot似乎想要扩大的覆盖范围,并试验他们的新技术,这一问题值得受到关注,因为银行APP正在变得无处不在。根据最近的研究,在中东和非洲的移动银行用户在2017年之前已经超过了8千万,另一份来自于ArabNet的报告指出,阿联酋的用户在中东和北非地区有着非常高的移动银行APP使用率。随着越来越多的人采用了这一技术,这些APP会吸引更多的网络罪犯。

为了和这一威胁作斗争,用户应该进行适当的移动安全和网络账户的练习。任何持有银行账号的设备都应该受到有效的保护,且应拥有多重安全保护。用户可以使用综合的反病毒软件增强他们的防御,比如 Trend Micro Mobile Security for Android(可以在Google Play上下载到),这些APP可以在木马或病毒被安装并造成威胁之前,将这些威胁阻拦在APP商店之外。Trend Micro的 Mobile App Reputation Service (MARS)已经在安卓平台和IOS平台都上线了,它使用沙盒和机器学习技术来防御这些威胁。它能使用户防御恶意软件,0day漏洞和已知的各种漏洞,隐私泄漏和应用漏洞。

拥有下列hash值的文件与这些威胁相关:

赞赏

- [原创]分享一个基本不可能被检测到的hook方案 46912

- [翻译]利用Qiling框架实现带有代码覆盖率信息的PE文件模拟执行 24069

- [翻译]android11中的系统加固 18960

- [翻译]使用hook绕过EDR内存保护 18846

- [翻译]SATURN反混淆框架 16309