-

-

[原创]美国断网元凶Mirai再升级 新型僵尸网络感染设备已达200万台

-

发表于: 2017-10-27 17:44 2890

-

美国断网元凶Mirai再升级 新型僵尸网络感染设备已达200万台

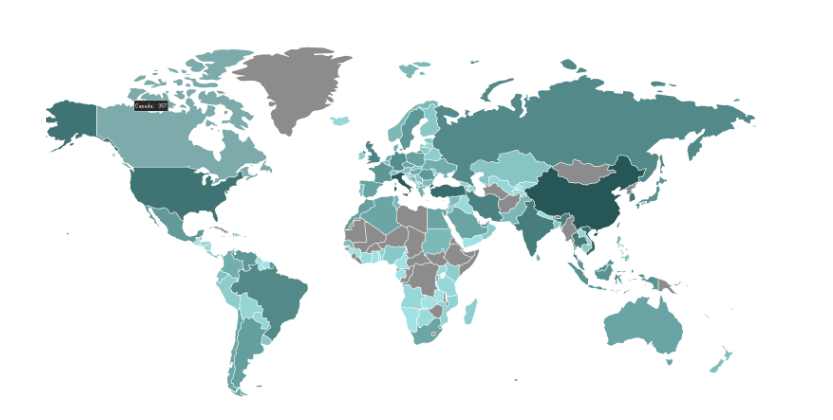

近日,360安全研究人员率先发现一个新的针对IoT设备的僵尸网络,并将其命名为“IoT_reaper”。据悉,该僵尸网络利用路由器、摄像头等设备的漏洞,将僵尸程序传播到互联网,感染并控制大批在线主机,从而形成具有规模的僵尸网络。截至目前,IoT_reaper感染量达到近200万台设备,且每天新增感染量达2300多次。

360安全研究人员介绍:该恶意程序脱胎于此前曾导致美国断网的僵尸网络mirai,但比mirami的感染途径更广,如果照目前速度继续肆意扩张,其造成的后果将不堪设想。广大用户应及时为IOT设备升级版本,增强设备密码,关闭共享端口,避免被此类僵尸网络感染。

僵尸网络危害极大 曾使美国网络瘫痪 所谓僵尸网络,就是攻击者通过各种途径传播僵尸程序,并感染互联网上的大量主机。被感染的主机将通过一个控制信道接收攻击者的指令,组成一个僵尸网络。之所以被称之为“僵尸网络”,是因为众多被感染的计算机在不知不觉中被人驱赶和指挥,成为被人利用的一种工具,如同中国古老传说中的僵尸群一样。

不要小看这些被控制的“僵尸”设备,在2016年10月21日,造成半个美国互联网都瘫痪的罪魁祸首,就是Mirai僵尸网络控制下的数以十万计的物联网设备。在美国断网事件中,美国域名解析服务提供商Dyn公司遭到了峰值达到1.1Tbps 的DDoS攻击,美国东部出现大面积网络瘫痪,包括Twitter、Facebook在内的多家美国网站无法通过域名访问。 IoT_reaper“青胜于蓝” 扩张速度令人担忧 本次发现的IoT_reaper借用了部分mirai的源代码,但是在几个关键行为上有显著区别,且比mirai更加“高明”:恶意代码投入时不再使用弱口令猜测、而是使用iot设备漏洞,扫描发现效率大大提高;主动抑制了扫描速度,被安全研究者发现的几率大大降低。

目前很多厂商的公开漏洞都已经被IoT_reaper病毒所利用,其中包括Dlink(路由器)、Netgear(路由器)、Linksys(路由器)、Goahead(摄像头)、JAWS(摄像头)、AVTECH(摄像头)、Vacron(NVR)等共9个漏洞。 目前来看,IoT_reaper规模较大且正在积极扩张,根据360安全中心提供的最近数据显示,IoT_reaper恶意软件已经感染了近200万台设备,日活量已达到10,000台。此外,研究人员指出,恶意软件中还包含100多个DNS解析服务器,能够发动DNS放大攻击。

所幸目前该僵尸网络除了下载样本的指令以外,没有看到实际的DDoS攻击指令,这反映出该僵尸网络仍然处在早期扩张阶段。“但作者在修改代码,因此需要警惕。”360安全研究人员表示。 鉴于该僵尸网络的创建者以及创建目的还未可知,360安全卫士提醒广大用户,一定要及时升级版本安装补丁,修复系统漏洞;给自己的设备及各个账户设置高强度密码,避免被恶意软件轻易破解;并且要关闭不必要的共享端口,防止被恶意程序入侵后变成“僵尸”。

附:以下是目前9个IoT设备漏洞的补丁地址: Dlink 005K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4M7#2)9J5k6i4y4W2j5%4g2J5K9i4c8W2j5h3#2Q4x3X3g2U0L8$3#2Q4x3V1k6A6L8X3c8W2P5q4)9J5k6i4m8Z5M7q4)9J5c8X3q4J5j5$3S2A6N6X3g2K6i4K6u0r3x3K6x3$3y4q4)9J5y4X3&6T1M7%4m8Q4x3@1t1`.

Goahead da5K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3K9h3g2J5M7X3g2C8K9h3#2Q4x3X3g2Y4K9i4c8Z5N6h3u0Q4x3X3g2A6L8#2)9J5c8X3u0D9L8$3N6Q4x3V1j5J5x3o6p5%4i4K6u0V1x3o6y4Q4x3X3b7H3z5q4)9J5k6r3y4S2L8h3g2J5j5g2)9J5k6r3N6G2j5h3S2W2j5h3c8Q4x3X3b7H3k6r3q4&6i4K6u0W2K9s2c8E0L8l9`.`.

JAWS 106K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2H3k6h3&6@1k6i4y4@1M7r3q4J5N6r3&6W2M7Y4y4Q4x3X3g2U0L8$3#2Q4x3V1k6T1L8r3!0Y4i4K6u0r3M7s2N6F1K9h3&6Y4i4K6u0V1j5$3y4@1N6W2)9J5k6r3y4S2L8h3g2J5j5i4y4Q4x3V1k6Q4x3U0k6F1j5Y4y4H3i4K6y4n7

Netgear a39K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4M7#2)9J5k6i4y4W2j5%4g2J5K9i4c8W2j5h3#2Q4x3X3g2U0L8$3#2Q4x3V1k6A6L8X3c8W2P5q4)9J5k6i4m8Z5M7q4)9J5c8X3q4J5j5$3S2A6N6X3g2K6i4K6u0r3x3K6b7H3z5g2)9J5y4X3&6T1M7%4m8Q4x3@1t1`.

Vacron NVR d69K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4M7#2)9J5k6i4y4W2j5%4g2J5K9i4c8W2j5h3#2Q4x3X3g2U0L8$3#2Q4x3V1k6A6L8X3c8W2P5q4)9J5k6i4m8Z5M7q4)9J5c8X3q4J5j5$3S2A6N6X3g2K6i4K6u0r3x3K6b7@1y4g2)9J5y4X3&6T1M7%4m8Q4x3@1t1`.

Netgear 92aK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4W2j5$3I4A6M7%4c8K6i4K6u0W2L8%4u0Y4i4K6u0r3j5Y4g2Y4N6s2u0S2M7g2)9J5c8U0t1H3x3e0y4Q4x3V1k6v1N6h3&6Q4x3V1j5^5

Linksys cf7K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4x3K6j5%4g2J5x3i4c8&6i4K6u0W2k6r3g2Q4x3V1k6E0x3h3q4V1N6U0t1H3x3e0y4Q4x3X3b7H3x3o6c8Q4x3U0k6F1j5Y4y4H3i4K6y4n7

dlink ad2K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4x3K6j5%4g2J5x3i4c8&6i4K6u0W2k6r3g2Q4x3V1k6E0x3h3q4V1N6U0t1H3x3e0y4Q4x3X3b7H3x3o6x3`.

AVTECH fe1K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6f1M7X3W2W2N6s2m8@1L8g2)9J5k6r3!0F1i4K6u0V1f1$3g2U0N6i4u0A6N6s2W2Q4x3V1k6m8g2W2c8q4b7@1R3`.