-

-

[分享]zbot变种木马wsnpoem脱壳笔记 part1

-

发表于: 2017-12-19 00:42 4700

-

wsnpoem恶意程序是zbot木马家族的变种,经过加壳保护,我们接下来就来脱壳。

本文程序可以到附件下载,附件解压密码: 4dbK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4m8W2k6r3W2&6i4K6u0W2j5$3!0E0

注意:附件是恶意木马样本,本文提供附件仅供学习使用,学习过程务必要放在虚拟机内运行!

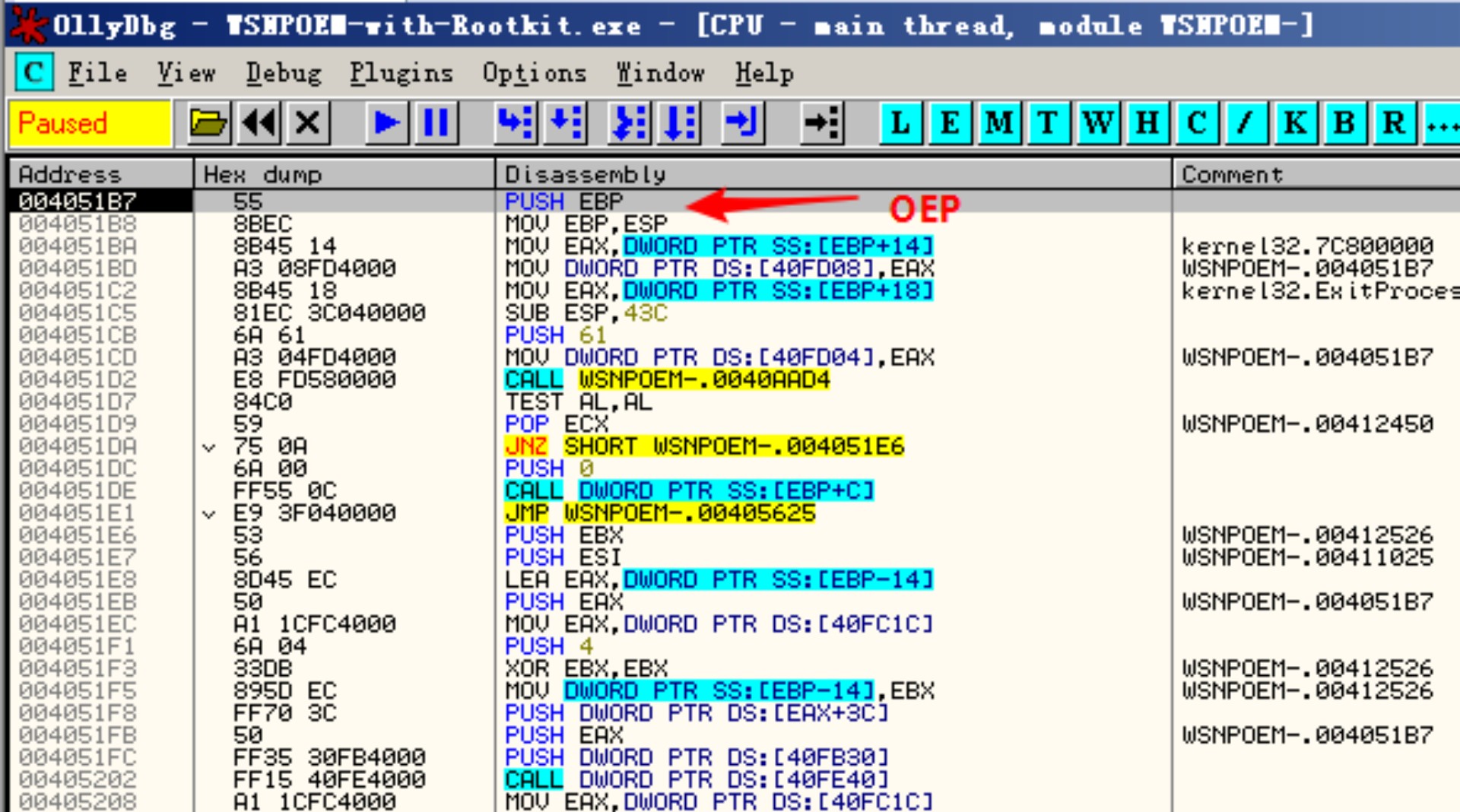

OD载入wsnpoem-with-rootkit.exe

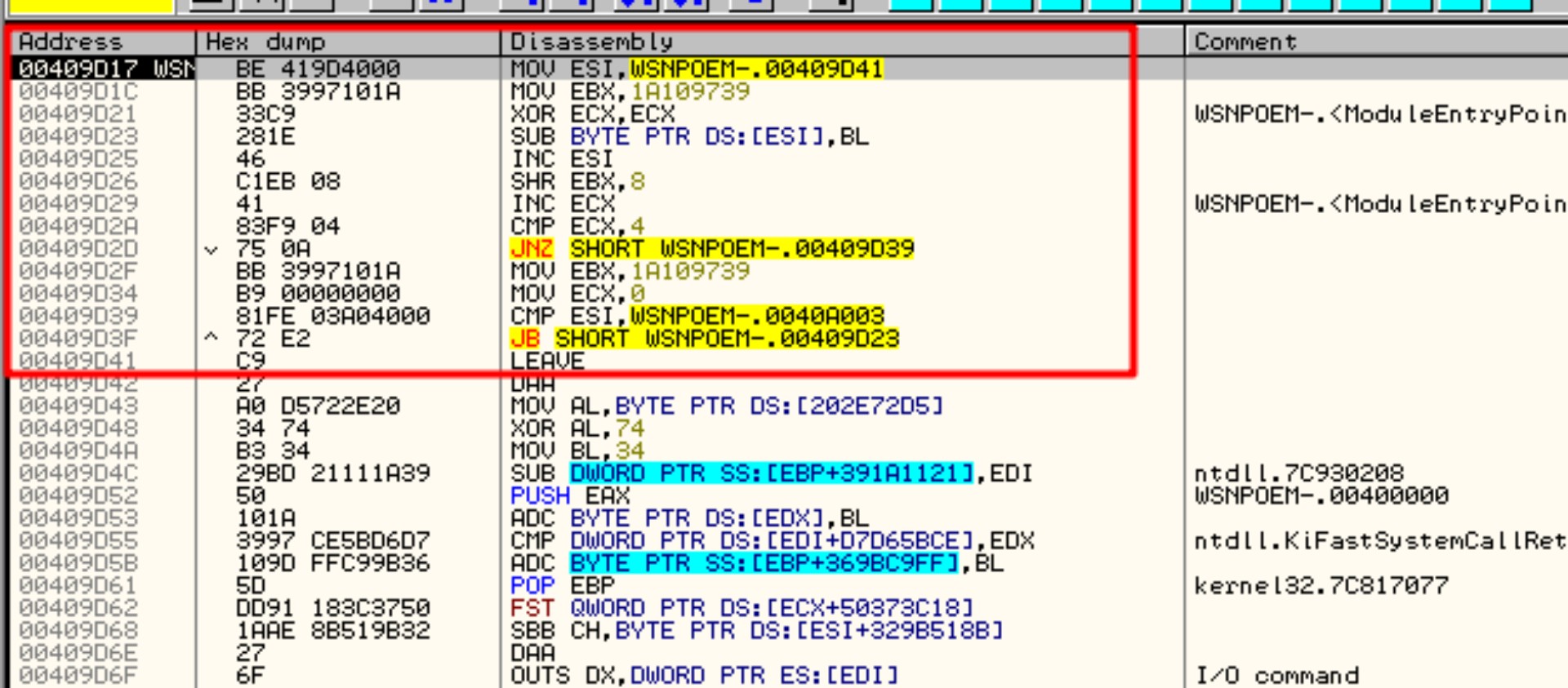

这是wsnpoem解密的第一阶段,我们直接在00409D41的LEAVE处右键设下硬件执行断点,然后运行

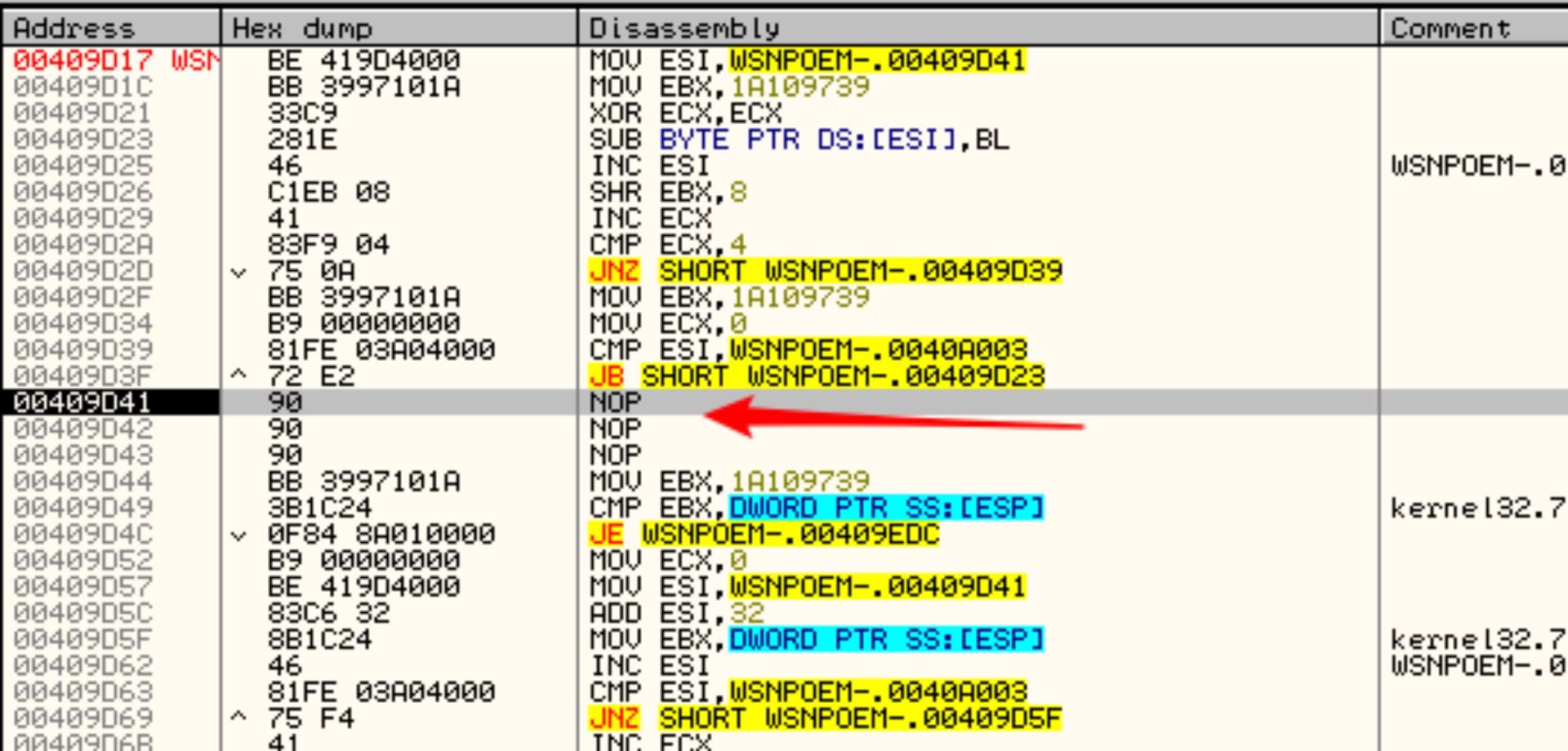

然后我们选择菜单Debug->Hardware Breakpoint移除刚才设下的断点,向下翻到00409EDA处

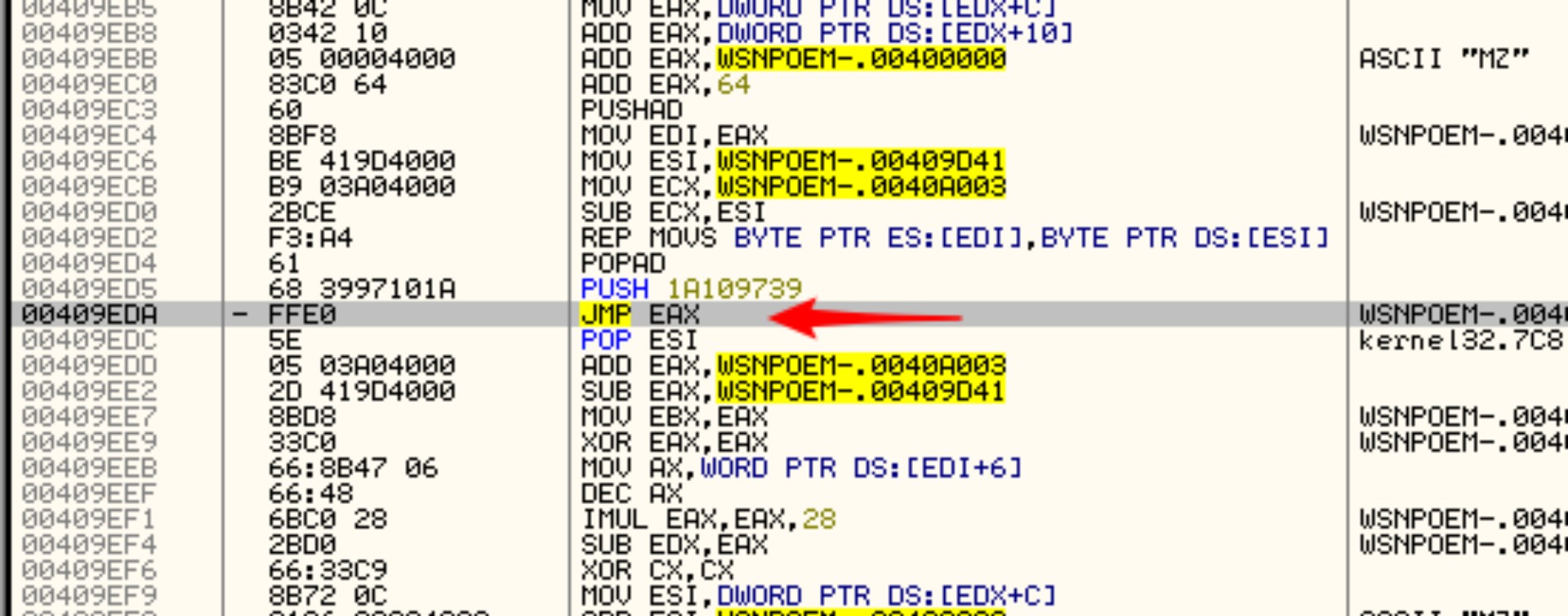

我们在这行设下软件断点(F2)然后运行,停在断点处,我们取消掉这行的断点,按下Enter进入到跳转的分支去,向下翻到00412449处

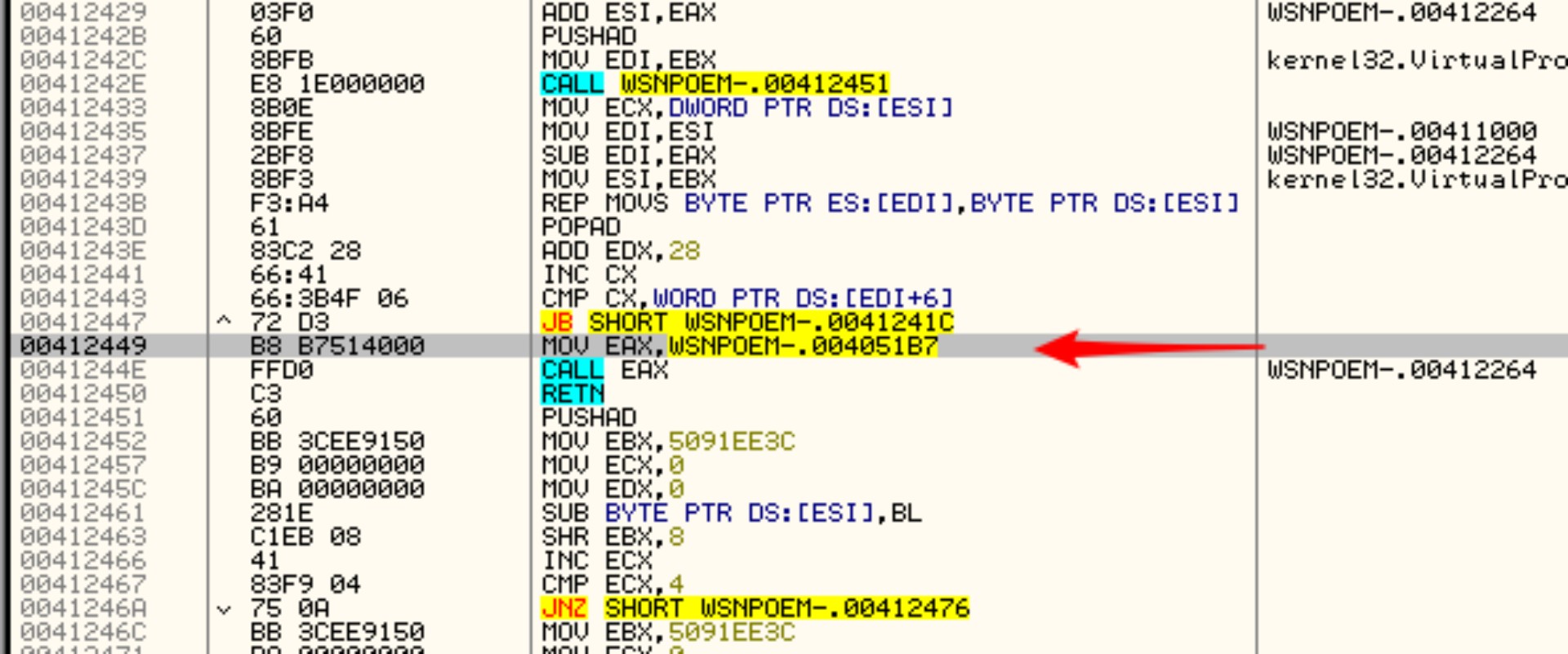

在翻过了第2层解密后,00412449处所指向的004051B7便是我们的OEP,同样设下一个软件断点(F2),然后运行,停在断点处,我们取消掉这行的断点,然后步入OEP

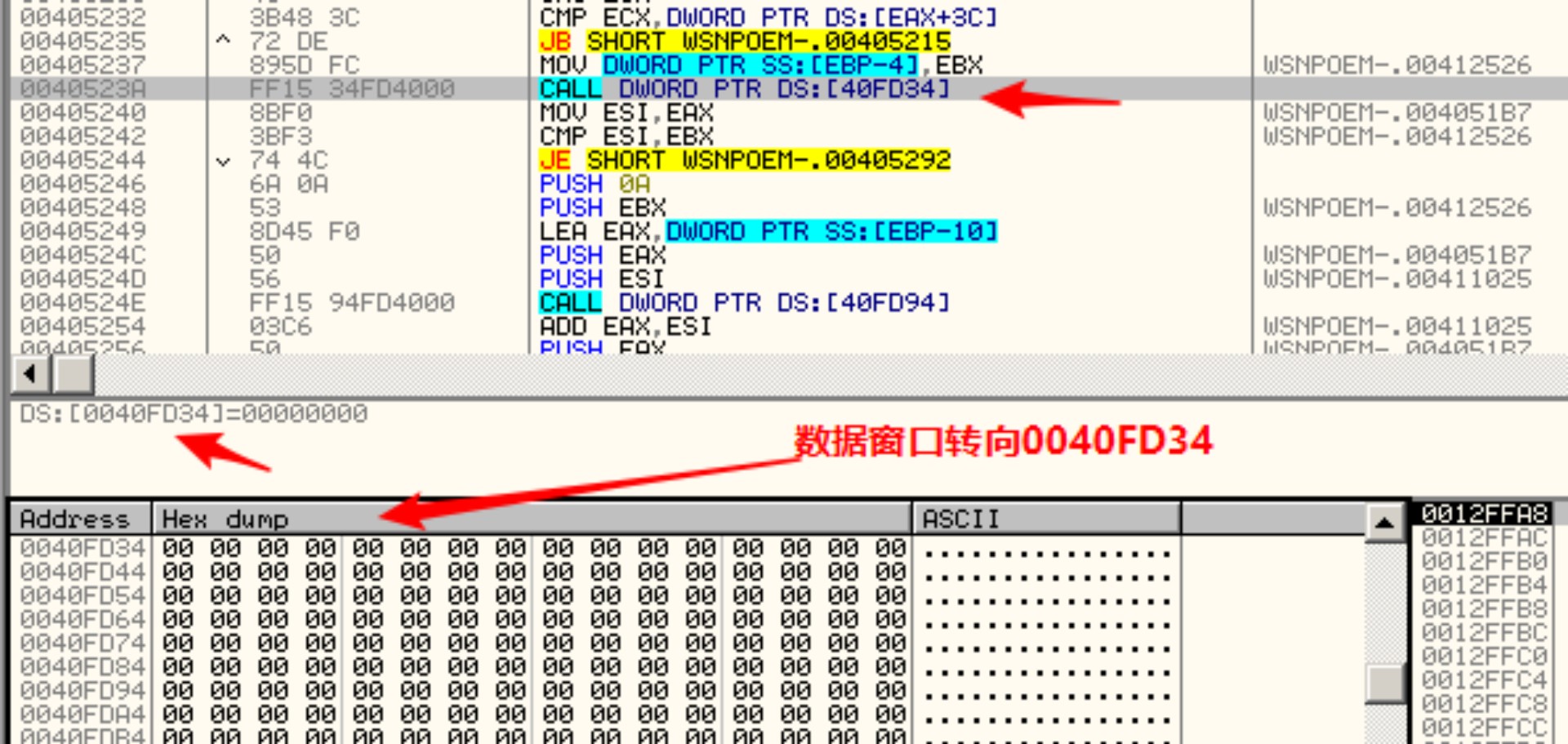

然后向下一点,看到0040523A处,在数据窗口中转向0040FD34

可以看见,这里的这个call所调用的函数地址处是全零,这会造成程序的崩溃,因此我们可以推测在call以上的代码中有填充这个空间

我们现在边步过,边观察数据窗口中的0040FD34,看什么时候向该处填充了数据,可以很容易发现,在步过004051D2处的Call 0040AAD4后,数据窗口中填充了许多的数据

赞赏

他的文章

谁下载

赞赏

雪币:

留言: