-

-

[推荐][原创]【一周时讯技评】安全厂商揭示APT组织人面狮移动端的间谍活动|安卓手机病毒瞄准全球2200家银行用户进行“屏幕覆盖攻击”

-

发表于: 2017-12-27 10:18 2867

-

本期安全时讯包括:安全厂商揭示APT组织人面狮移动端的间谍活动;安卓手机病毒瞄准全球2200家银行用户进行“屏幕覆盖攻击”;新型安卓病毒Loapi爆发:绑架你的手机来挖矿;北京市公安局破获一起特大非法获取公民个人信息案;斯诺登团队推出Haven应用,把你的手机变成迷你监控站;2018年网络安全趋势展望:垂直行业成主要目标;工控安全公司提出2018年ICS安全预测。

一周时讯

安全厂商揭示APT组织人面狮移动端的间谍活动(更多解析可见文末#一周技评# 版块)

国外安全厂商趋势科技近日在一些应用商店中发现了7款带有网络间谍功能的恶意应用。他们将这个间谍软件命名为“AnubisSpy”,AnubisSpy的文件结构、命令控制服务器以及攻击目标表明,其主要针对使用阿拉伯语的国家或中东地区,并与之前APT-C-15组织发起的Sphinx(人面狮)活动存在联系。该间谍软件伪装成社交、新闻、购物、医疗和娱乐应用程序,其传播不仅利用了Google Play商店,还包括一些第三方应用商店。研究人员认为,攻击者这样运作很可能是为了扩大攻击覆盖范围。

详情链接:

f63K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0D9L8$3N6Q4x3X3g2@1M7X3g2F1k6r3#2A6j5%4u0G2i4K6u0W2j5$3!0E0i4K6u0r3N6s2u0W2L8X3c8D9j5h3u0K6i4K6u0V1M7$3g2U0N6i4u0A6N6s2W2Q4x3X3c8A6L8Y4c8W2L8r3I4A6k6$3g2F1j5$3g2Q4x3V1k6U0P5h3u0W2M7X3g2K6M7r3W2G2L8X3q4Y4k6g2)9J5k6r3y4S2L8i4m8S2K9h3N6F1i4K6u0V1M7%4m8Z5K9h3&6^5i4K6u0V1k6$3!0W2M7#2)9J5k6r3#2G2j5X3W2D9k6g2)9J5k6r3q4F1N6h3u0A6M7%4y4H3P5g2)9J5c8R3`.`.

安卓手机病毒瞄准全球2200家银行用户进行“屏幕覆盖攻击”

国外软件公司Avast近日发现,一款新型安卓恶意软件Catelites Bot伪装成2200多家银行应用软件,利用“屏幕覆盖攻击”窃取用户银行账户与密码信息。该恶意软件主要通过第三方应用商店进行传播。 Catelites Bot 首先会尝试获取管理员权限,然后自动并交互式地从 Google Play 商店中提取其他 Android 银行应用程序的图标和名称,之后再利用“屏幕覆盖攻击”,即伪造的银行 APP 登录界面覆盖正规应用程序登录界面的方式来欺骗用户,从而获取用户名、密码和信用卡信息。

详情链接:adfK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2j5i4y4&6j5i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3x3U0l9@1x3K6x3$3y4o6M7@1y4g2)9J5k6i4y4Z5N6r3#2D9

新型安卓病毒Loapi爆发:绑架你的手机来挖矿

卡巴斯基实验室最近发现一款新型的恶意软件Loapi,它通过一些恶意广告进行传播,攻击者可以把它隐藏在仿冒的防毒软件或是色情软件内,让不知情的用户下载。该恶意软件除了资费消耗、广告弹出等恶意行为外,还内建了挖矿模组,一旦启动之后,用户手机就会在其不知情的情况下,被Loapi作为门罗币的挖矿机,占用手机CPU。

详情链接:

360K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2j5i4y4&6j5i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3x3U0l9K6y4o6x3^5x3o6V1%4y4W2)9J5k6i4y4Z5N6r3#2D9

北京市公安局破获一起特大非法获取公民个人信息案

本月初,北京市公安局海淀分局宣布破获一起新型特大非法获取公民个人信息案,查获包括手机号在内的公民信息100余万条。恶意攻击者通过在一些网站植入恶意代码抓取用户的手机号、IP地址、访问时间、搜索时输入的关键词等信息,进而开展精准营销甚至电信诈骗,多出现在医疗、教育、贷款等网站。有关方面表示,既要打击下游买家,也要从源头制止泄露,既要治标,也要治本。

详情链接:

9d1K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3W2@1i4K6u0W2M7r3g2G2M7r3I4W2i4K6u0W2j5$3!0E0i4K6u0W2j5$3&6Q4x3V1k6F1x3g2)9J5c8U0t1H3x3e0N6Q4x3V1j5I4x3U0t1I4i4K6u0r3j5K6p5H3x3o6W2Q4x3X3b7J5z5e0M7J5x3o6b7J5y4#2)9J5k6h3S2@1L8h3H3`.

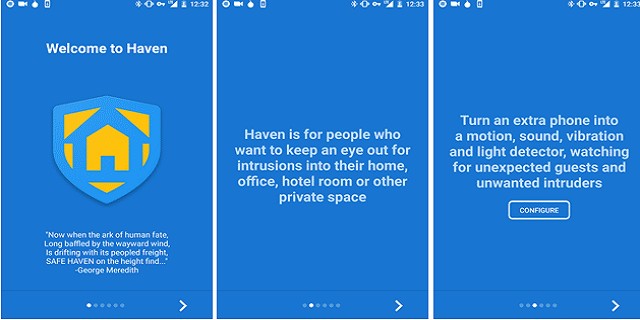

斯诺登团队推出Haven应用,把你的手机变成迷你监控站

美国时间12月22日报道,斯诺登所在的新闻基金会、守卫者项目推出了一款名为“避难所”(Haven)的全新安卓应用程序,该应用程序可以将手机变成一个迷你监视工具包,用于记录周围环境,以防入侵。Haven 可以调用摄像头、麦克风等手机传感器,对用户所处的环境进行识别感应,并可将 Haven 安装在备用手机上,当用户离开家或者酒店时,可通过光感、声音感应等方式监测是否有人偷偷来过,并将记录发送到主机或网站上。

详情链接:2bfK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2T1L8r3g2W2M7r3W2F1k6$3y4G2L8i4m8#2N6r3g2J5i4K6u0W2j5$3!0E0i4K6u0r3L8X3g2%4M7#2)9J5c8Y4c8W2j5$3S2F1L8$3I4G2k6%4W2Q4x3V1k6K6L8X3!0%4k6r3g2F1i4K6u0V1N6r3g2S2L8g2)9J5k6r3I4S2N6h3&6U0K9r3g2K6i4K6u0V1j5i4m8H3i4K6u0V1N6r3S2S2N6q4)9J5k6s2c8#2M7X3&6K6i4K6u0V1P5h3!0#2M7W2)9J5k6s2m8Z5L8$3&6W2i4K6u0V1K9h3&6@1L8#2)9J5k6r3#2A6L8X3W2Q4x3X3c8K6N6i4u0$3k6h3W2D9L8r3q4F1j5$3g2Q4x3X3c8K6N6r3q4@1K9h3!0F1i4K6u0r3

2018年网络安全趋势展望:垂直行业成主要目标

据国外调研公司Gartner最新预测数据显示,2018年全球信息安全产品与服务支出总额将增长到930亿美元,2018年可能出现的一些广泛性网络安全趋势有:网络安全技能不断演进;网络安全工作从预防转向应对;数字化系统驱动下一代安全机制;威胁规模更大、复杂程度更高;新兴技术是把双刃剑。此外,尽管网络威胁值得各个行业加以关注,但银行等金融业、医疗行业、零售行业、电信行业、制造业、政府机构的安全形势显得尤为关键。

详情链接:

8fcK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2j5i4y4&6j5i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3x3e0V1@1z5e0p5$3y4o6M7K6y4#2)9J5k6i4y4Z5N6r3#2D9

工控安全公司提出2018年ICS安全预测

国外工控安全公司Nozomi Networks发布了关于2018年关键基础设施(ICS)的5个预测,主要包括:进步的工业组织将与互联网连接,通过安全技术和程序保护ICS免受网络威胁;工业组织将采用AI的网络安全解决方案;ICS网络安全服务将会激增;针对可操控的设备软件(PLC)的恶意代码将随着windows相关攻击的加剧而开始出现;安全设计将开始改善ICS安全性。

详情链接:

313K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2F1L8%4A6G2L8h3W2F1k6i4c8%4L8%4u0C8M7#2)9J5k6h3y4G2L8g2)9J5c8U0t1H3x3e0N6Q4x3V1j5I4x3W2)9J5c8U0p5J5i4K6u0r3j5X3I4G2k6#2)9J5c8U0t1H3x3e0S2Q4x3X3c8H3M7X3g2V1K9h3y4@1K9h3!0F1M7#2)9J5k6r3W2U0M7#2)9J5k6r3y4&6j5X3g2J5M7$3g2U0N6i4u0A6N6s2W2Q4x3X3c8Y4L8$3g2K6i4K6u0V1L8h3q4A6L8Y4y4@1M7X3g2S2L8g2)9J5c8R3`.`.

一周技评

安全厂商趋势科技近日发现7款带有网络间谍功能的恶意应用,疑似APT组织人面狮在移动端发起的间谍活动,对此,安天移动安全就APT(高级长期威胁)相关概念进行了说明,详情如下。

1、 什么是APT?

高级长期威胁(英语:advanced persistent threat,缩写:APT),又称高级持续性威胁、先进持续性威胁等,是指隐匿而持久的电脑入侵过程,通常由某些人员精心策划,针对特定的目标。其通常是出于商业或政治动机,针对特定组织或国家,并要求在长时间内保持高隐蔽性。

高级长期威胁包含三个要素:高级、长期、威胁。高级强调的是使用复杂精密的恶意软件及技术以利用系统中的漏洞;长期指攻击组织具有强大资源支撑和坚定的作业意志,通过连续不断的检测和侦查直到达成目的;威胁指有组织有目标的人为策划的攻击。

2、APT命名规范是怎样的?

APT组织的命名虽然并没有统一的规则或规范,但相关机构在命名过程一般会参考以下原则:

1)谁发现,谁命名;

2)APT组织攻击方式或C&C服务器的特点;

3)APT攻击组织可能的政治及地缘背景猜测。

APT的命名一般不会采用现实世界的真实人物来进行命名,安天自身的命名方式一般而言遵循以下几个命名偏好或规则:

1.根据攻击组织背景或者所属国家特点命名,如:白象(攻击组所属国家),魔幻熊(攻击组织所属国家);

2.根据受害目标的国家、行业、领域特性名,如:乌克兰停电事件(攻击目标);

3.根据组织作业模式、特性、IOC特殊字符等信息命名,如:APT-TOCS(攻击平台特性)、方程式(加密技术特性),女神事件(样本内特殊字符串)、“魔窟”勒索蠕虫事件(攻击特性)。

3、APT常用攻击手段有哪些?

1)水坑攻击

水坑攻击(英语:Watering hole)是一种计算机入侵手法,其针对的目标多为特定的团体(组织、行业、地区等)。攻击者首先通过猜测(或观察)确定这组目标经常访问的网站,然后入侵其中一个或多个,植入恶意软件,最后,达到感染该组目标中部分成员的目的。由于此种攻击借助了目标团体所信任的网站,攻击成功率很高,即便是那些对鱼叉攻击或其他形式的钓鱼攻击具有防护能力的团体也会被成功。

2)鱼叉式钓鱼攻击

钓鱼式攻击(英语:Spear phishing,又名网钓法或网络钓鱼,以下简称网钓)是一种企图从电子通信中,通过伪装成信誉卓著的法人媒体以获得如用户名、密码和信用卡明细等个人敏感信息的犯罪诈骗过程。普通的钓鱼攻击一般是为了获取用户的账号、密码等个人信息,通过模仿知名网站或者目标网站,窃取个人隐私等信息。而APT中的钓鱼攻击一般都是鱼叉式的,更加具有针对性。最常见的做法是,将恶意代码作为电子邮件的附件或在邮件正文插入恶意链接,并起上一个极具诱惑力的名称,发送给目标邮箱,诱使受害者打开附件或链接从而感染恶意代码。邮件内容或者附件一般是精心设计的,受害者点击相关链接或者打开附件时,往往会触发恶意程序,进而发起下一步的攻击。