-

-

【一周时讯技评】处理器现A级漏洞Meltdown和Spectre | GPS定位系统现漏洞,或泄露用户隐私

-

发表于: 2018-1-10 10:38 2445

-

一周时讯

本期安全时讯包括:处理器现A级漏洞Meltdown和Spectre;GPS定位系统出现Trackmageddon 漏洞,或泄露用户;工信部发布《工业控制系统信息安全行动计划(2018-2020年)》;Wi-Fi安全标准组织Wi-Fi联盟推出新安全协议WPA3;美国国家标准技术研究所(NIST)将与私营企业合作;谷歌移除36款带有恶意广告的虚假安卓安全应用;Android恶意软件仿冒Uber窃取用户密码。

处理器现A级漏洞Meltdown和Spectre(更多解析可见文末#一周技评# 版块)

近日Intel等被爆出处理器A级漏洞Meltdown(熔毁)和Spectre(幽灵),该漏洞存在于Intelx86-64的硬件中,1995年以来大部分量产的处理器均有可能受上述漏洞的影响,且涉及大部分通用操作系统。虽然是以Intel为主,但ARM、AMD等大部分主流处理器芯片也受到该漏洞影响。相应的,采用这些芯片的Windows、Linux、macOS、Android等主流操作系统和电脑、平板、手机、云服务器等终端设备都受上述漏洞的影响。目前Linux内核系统、安卓系统已发布更新。

详情链接:

495K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3#2H3i4K6u0W2N6$3g2A6P5r3W2F1i4K6u0W2M7i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6K6i4K6u0r3x3V1k6$3N6V1k6g2g2o6S2@1j5g2u0b7N6U0k6s2e0@1S2*7e0W2N6Q4x3X3c8Y4

GPS定位系统出现Trackmageddon 漏洞,或泄露用户隐私

国外安全研究人员发布了一系列Trackmageddon漏洞的报告,漏洞涉及多个方面,包括弱密码、暴露的文件夹、不安全的API端点以及不安全的直接对象引用(IDOR),这些漏洞会影响到众多位置跟踪(GPS)设备的在线服务。通过利用Trackmageddon 漏洞,攻击者可窃取设备的GPS坐标、电话号码、设备数据(IMEI,序列号,MAC地址等)以及其他个人数据。

详情链接:

e49K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2T1L8r3g2W2M7r3W2F1k6$3y4G2L8i4m8#2N6r3g2J5i4K6u0W2j5$3!0E0i4K6u0r3L8X3g2%4M7#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0r3i4K6u0V1N6s2u0S2j5$3E0E0j5h3N6W2k6r3c8G2L8W2)9J5k6s2k6#2L8r3&6W2M7X3q4T1K9h3I4A6N6r3W2W2M7#2)9J5k6r3c8A6M7$3y4G2N6X3g2J5k6h3c8Q4x3X3c8A6L8W2)9J5k6r3N6H3M7#2)9J5k6r3I4G2j5$3q4@1K9h3!0F1i4K6u0V1N6s2u0S2j5$3E0A6L8X3N6Q4x3X3c8K6k6i4u0$3K9h3y4W2M7#2)9J5c8R3`.`.

工信部发布《工业控制系统信息安全行动计划(2018-2020年)》

工信部发布《工业控制系统信息安全行动计划(2018-2020)》,该计划指出到2020年,全系统工控安全管理工作体系基本建立,全社会工控安全意识明显增强;建成全国在线监测网络,应急资源库,仿真测试、信息共享、信息通报平台(一网一库三平台),态势感知、安全防护、应急处置能力显著提升;培育一批影响力大、竞争力强的龙头骨干企业,创建3-5个国家新型工业化产业示范基地(工业信息安全),产业创新发展能力大幅提高。

详情链接:

611K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3#2A6K9i4c8Q4x3X3g2Y4L8%4k6Q4x3X3g2U0L8W2)9J5c8X3^5I4x3e0b7$3x3U0V1#2i4K6u0r3L8U0p5I4y4o6j5#2z5e0u0Q4x3V1k6F1x3K6V1I4y4K6p5K6x3W2)9J5c8X3^5@1x3o6j5J5x3o6f1$3i4K6u0r3j5K6f1&6z5e0f1H3y4U0q4Q4x3V1k6U0L8$3&6@1k6h3&6@1i4K6u0W2K9s2c8E0L8l9`.`.

Wi-Fi安全标准组织Wi-Fi联盟推出新安全协议WPA3

Wi-Fi安全标准组织WiFi联盟周一在CES上发布了一个名为WPA3的新安全协议,并透露了即将到来的WPA3 WiFi安全标准的四项新功能:一是会在几次失败登录的尝试后阻止WiFi身份验证过程,从而防止暴力破解;二是能够使用附近的WiFi设备作为其他无线设备的配置面板;三是个性化数据加密,对每个设备与路由器或接入点之间的连接进行加密;四是改进加密标准,进一步保护政府、国防和工业等更高安全要求的WiFi网络。据悉该标准将在2018年推出。

详情链接:

71aK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4c8G2N6i4c8A6j5h3!0Q4x3X3g2K6k6h3y4B7K9h3q4Q4x3X3g2U0L8$3#2Q4x3V1k6%4M7r3p5K6i4K6u0V1K9%4u0S2j5$3D9`.

美国国家标准技术研究所(NIST)将与私营企业合作

美国国家标准技术研究所(NIST)发布公告,邀请企业提供产品和专业技术知识,以支持“缓解基于物联网的DDoS构建模块”安全平台。这份公告是美国国家网络安全卓越中心与技术公司合作的第一步,旨在削弱网络攻击的传播能力,提升IoT设备抵御分布式攻击的弹性,并提高网络的可用性。

详情链接:

5e1K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2j5i4y4&6j5i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3z5o6b7J5z5o6j5$3y4e0b7&6i4K6u0W2M7$3S2@1L8h3H3`.

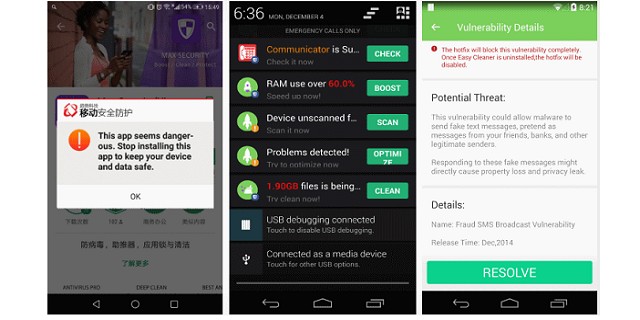

谷歌移除36款带有恶意广告的虚假安卓安全应用

近日谷歌移除了36款仿冒安全防护软件的Android应用程序,这些恶意应用潜入谷歌应用商店,伪装成安全防护和性能提升应用,诱导用户下载安装。而实际上,这些恶意应用会在其界面显示虚假的安全警报、入侵性的恶意广告,并秘密收集用户个人数据,比如操作系统的细节、硬件规格、地理位置信息、其他应用的详细信息等等。

详情链接:

a7dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2T1L8r3g2W2M7r3W2F1k6$3y4G2L8i4m8#2N6r3g2J5i4K6u0W2j5$3!0E0i4K6u0r3L8X3g2%4M7#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0r3k6$3!0G2k6$3I4W2i4K6u0V1M7X3g2E0L8%4k6W2M7#2)9J5k6o6x3$3i4K6u0V1k6X3q4C8k6g2)9J5k6r3q4F1k6s2u0G2K9h3c8Q4x3X3c8K6k6h3y4#2M7X3W2@1P5g2)9J5k6r3q4H3M7s2y4Q4x3X3c8H3j5h3y4C8k6h3c8Q4x3X3c8%4K9i4c8Z5i4K6u0V1j5h3c8%4j5i4u0W2i4K6u0r3

Android恶意软件仿冒Uber窃取用户密码

国外安全公司赛门铁克捕获一款Android恶意软件,该恶意软件仿冒打车软件Uber,诱骗用户下载安装,并在用户毫无感知的情况下窃取用户ID和密码并发送到其远程服务器。安全专家建议用户应避免从不熟悉的网站下载应用程序,只安装来自可信来源的应用程序并密切关注应用程序请求的权限。

详情链接:

addK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2K6P5h3#2S2L8Y4c8W2j5#2)9J5k6h3y4G2L8g2)9J5c8X3u0D9L8$3N6K6i4K6u0r3N6r3S2J5k6h3q4@1i4K6u0V1K9h3&6@1k6h3I4D9K9h3N6W2L8X3y4W2i4K6u0r3j5h3&6V1M7X3!0A6k6q4)9J5k6r3#2S2L8s2N6S2M7X3g2Q4x3X3c8#2j5X3g2J5i4K6u0V1j5%4u0W2k6r3g2F1N6r3W2S2L8s2y4Q4x3X3c8V1k6h3g2H3i4K6u0V1L8r3W2F1K9%4x3`.

一周技评

针对Google公司Project Zero安全团队披露的英特尔等处理器芯片存在的A级漏洞Meltdown(熔毁)和Spectre(幽灵),小编邀请安天移动安全技术专家就该漏洞及其对移动端造成的影响进行了专业分析,详情如下。

1、Meltdown(熔毁)和Spectre(幽灵)是什么?

2017年4月Google的Project Zero团队发现了Meltdown(熔毁)和Spectre(幽灵)漏洞,并在2017年6月和7月向厂商公布了Meltdown(熔毁)和Spectre(幽灵)的漏洞细节,在2018年1月3号向公众披露了英特尔等处理器芯片存在非常严重的安全漏洞。相关漏洞利用了芯片硬件层面执行加速机制的实现缺陷进行攻击,可以间接通过CPU缓存读取系统内存数据,实现信息窃取的目的。Meltdown(熔毁)涉及CVE编号CVE-2017-5754,而Spectre(幽灵)涉及CVE编号CVE-2017-5753和CVE-2017-5715。

2、Meltdown(熔毁)和Spectre(幽灵)对移动端设备的影响?

现代处理器(CPU)的运作机制中存在两个用于加速执行的特性:分支预测(Branch Prediction)和推测执行(Speculative Execution)。Meltdown(熔毁)利用分支预测的机制突破了用户和操作系统之间的内存隔离,可以泄露系统信息,而Spectre(幽灵)利用推测执行突破了不同应用程序之间的隔离。

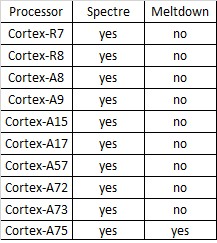

下面我们主要了解漏洞对arm平台和移动终端设备的影响:

下表是两个漏洞对arm各个处理器的影响,不在表中的处理器则不受漏洞影响。

ARM平台也会受到这两个漏洞影响,不过影响的范围相对较小,对于具体芯片平台,可以通过芯片说明文档确定芯片处理器是否在上述表格中。

在Android系统上,Google 在官方声明中表示:“Android尚未发现任何在基于ARM的Android设备之上重现上述漏洞以进行未授权的信息泄露的行为。为了提供额外的保护措施,本公告中包含的CVE-2017-13218更新减少了对高精度定时器的访问,旨在限制旁路攻击(例如CVE-2017-5715、CVE-2017-5753以及CVE-2017-5754)所有已知变种对ARM处理器的影响。”

3、移动端设备如何防范Meltdown(熔毁)和Spectre(幽灵)?

Meltdown(熔毁)和Spectre(幽灵)的攻击链是:将攻击者需要读得非法数据载入L1 cache,然后获取指令执行时间从而获得侧信道,最后通过相关机制如flush-reload将cache中的数据读取出来。因此只要处理攻击链上的一个点,让攻击链断开就可以缓解漏洞。

目前修复补丁的思路有两种,第一种是隔离用户空间和内核空间页表,使得用户空间无法读取内核数据,如Linux内核的KAISER机制;另一种是降低获得到的指令执行时间的精度,使攻击者无法获得侧信道,如火狐等浏览器做出的缓解。目前各个厂商已经推送相关补丁。

通过Meltdown(熔毁)和Spectre(幽灵)漏洞,我们发现即使一直相信并且依赖的处理器平台也可能会有严重的缺陷,也会爆出严重的漏洞。因此从信息保护的角度出发,安天移动安全建议厂商和用户及时推送补丁,更新系统,即使补丁会对系统造成一些性能影响,也应该以保证安全为优先考量。