-

-

[资讯](1.12)恶意软件LockPos使用了一种新的注入技术来逃避杀软的检测;首款由Kotlin编写的安卓恶意软件

-

发表于: 2018-1-12 09:46 2892

-

一个名为LockPos的恶意软件使用了一种新的注入技术来逃避杀软的检测

Pierluigi Paganini 2018.01.10

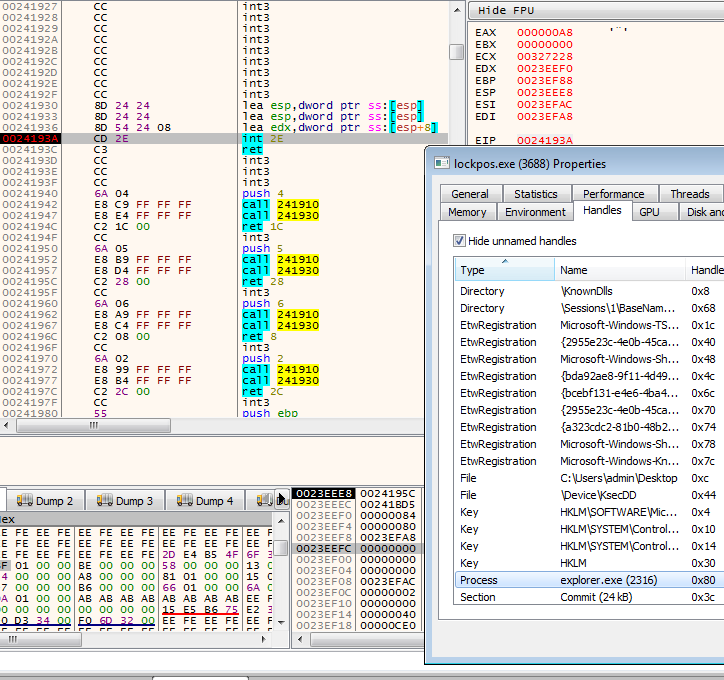

Cyberbit的安全研究人员发现了一种新的恶意软件注入技术,此技术被使用到一个名为LockPoS的恶意软件中,LockPoS是Flokibot恶意软件的一个变种。

销售终端(PoS)恶意软件是一种恶意的应用程序,它从连接到信用卡设备的计算机的内存中窃取信用卡数据。 一旦系统被感染, LockPoS恶意软件就会试图去获得访问权限并读取当前正在使用的进程的内存,并开始搜索信用卡信息数据,搜索到之后将这些数据发送到其命令和控制服务器(C&C)。

Cyberbit发布的分析中指出:“Cyberbit恶意软件研究人员最近发现了LockPoS,其使用了一种隐秘的新型恶意软件注入技术。而LockPos似乎是Flokibot恶意软件的新变种"。

“LockPoS是一种销售终端(PoS)恶意软件,其从信用卡扫描仪设备中的内嵌计算机的内存中窃取信用卡数据。 LockPos读取系统当前正在运行的进程的内存,搜索疑似信用卡信息的数据,然后将它们发送给C&C”。

被使用来传播Flokibot的僵尸网络也被使用来传播LockPoS。并且它们的源代码有一些相似之处,在这个层面上,需要注意到的是,此恶意软件有一些用来解压缩(unpack)和解密不同的技术和例程的行为(stage)来调用与Flokibot的注入相关的API。

CyberBit发现的PoS恶意软件有三个主要的API用于远程注入:NtCreateSection,NtMapViewOfSection和NtCreateThreadEx。 注入技术中使用了Windows系统原生的核心dll文件ntdll.dll。 与ntdll相关的(前缀为“NT”)Windows API被使用来分离用户空间和内核空间。 注入技术涉及使用NtCreateSection在内核中创建一个段对象(section object),然后调用NtMapViewOfSection来把其他进程中的段转化成一个映射来查看其他进程中的段内存,然后将代码复制到自己的某个段中,最后使用NtCreateThreadEx或CreateRemoteThread API创建一个远程线程来执行这些段中的代码。

一旦来自ntdll的例程被调用,系统调用编号的十六进制值就会被复制到EAX寄存器中,这是一条指令使线程跳转到内核模式。 然后内核根据EAX寄存器的值来执行相关例程,用户栈中的参数将会被复制到内核栈中并继续执行。

恶意软件不会调用ntdll中的API来注入代码,以避免反病毒软件的检测。而是将磁盘上ntdll的相关API函数代码映射到自己的虚拟地址空间。 通过这样做,恶意软件会保留一个干净的dll副本,而防病毒软件不会检测到这个副本。

而且,Cyberbit的研究人员注意到,恶意软件为explorer.exe进程调用NtMapViewOfSection函数(原文:a call to NtMapViewOfSection is handled by the malware for the process of explorer.exe.)。

分析总结道,“LockPoS恶意软件使用到的注入技术涉及使用NtCreateSection在内核中创建一个段对象(section object),调用NtMapViewOfSection将该段的代码映射到另一个进程,将代码复制到该段并使用NtCreateThreadEx或CreateRemoteThread 创建一个远程线程来执行映射的代码。 ”。

安全研究人员报告还指出,由于Windows 10内核函数调用无法被监控,所以改进内存分析是唯一有效的检测方法。

资料来源:

c1bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2U0P5h3u0W2M7X3u0A6N6q4)9J5k6h3y4G2L8g2)9J5c8X3&6W2N6#2)9J5k6r3I4G2j5$3E0H3L8%4y4Q4x3X3c8E0j5h3I4%4j5i4u0W2i4K6u0V1K9h3&6B7k6h3y4@1K9h3!0F1i4K6u0V1N6r3g2U0K9r3&6A6M7i4g2W2i4K6u0r3

518K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2K6j5$3#2S2k6$3q4*7K9h3&6W2i4K6u0W2j5$3!0E0i4K6u0r3L8r3!0U0K9%4m8G2M7#2)9J5k6r3#2S2L8s2N6S2M7X3g2Q4x3X3c8S2k6r3!0H3N6s2y4Q4x3X3c8A6L8X3A6W2j5%4c8A6L8$3&6Q4x3X3c8@1k6h3y4Z5L8X3W2I4N6h3g2Q4x3X3c8@1L8#2)9J5k6r3g2$3j5h3c8W2i4K6u0V1k6r3g2@1k6h3y4@1K9h3!0F1i4K6u0r3j5i4u0@1K9h3y4D9k6g2)9J5c8U0M7K6y4e0b7J5y4g2)9J5c8R3`.`.

a56K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2A6L8X3k6G2M7$3g2U0N6i4u0A6N6s2W2Q4x3X3c8E0j5h3N6S2P5X3W2F1k6g2)9J5k6h3y4G2L8g2)9J5c8X3&6W2N6%4y4Q4x3V1k6D9L8$3y4C8M7r3!0K6i4K6u0V1N6r3q4C8k6i4y4Q4x3X3c8S2i4K6u0V1M7r3q4Y4k6g2)9J5k6r3k6J5L8$3#2Q4x3X3c8X3L8r3!0C8K9h3u0G2N6q4)9J5c8R3`.`.

a8eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4y4W2j5%4g2J5K9i4c8&6N6$3g2W2K9#2)9J5k6h3y4G2L8g2)9J5c8X3I4G2j5$3E0H3L8%4y4Q4x3X3c8S2k6r3!0H3N6s2y4Q4x3X3c8F1k6i4N6Q4x3X3c8A6L8X3A6W2j5%4c8A6L8$3&6Q4x3X3c8@1k6h3y4Z5L8X3W2I4N6h3f1`.

834K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2K6j5$3#2S2k6$3q4*7K9h3&6W2N6h3E0Q4x3X3g2U0L8$3#2Q4x3V1k6D9L8$3y4C8M7r3!0K6i4K6u0V1L8h3q4D9N6$3q4J5k6g2)9J5k6r3q4V1L8%4m8@1M7#2)9J5k6r3W2F1K9X3g2U0N6r3W2G2L8W2)9J5k6s2c8W2j5$3S2F1K9i4q4#2k6g2)9J5k6s2c8G2i4K6u0V1k6i4k6S2k6r3g2Q4x3X3c8V1k6i4c8W2j5%4c8A6L8$3&6Q4x3V1k6S2M7Y4c8A6j5$3I4W2i4K6u0r3y4K6x3#2y4K6t1&6i4K6u0r3

8b9K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3&6W2N6%4y4J5L8$3!0E0i4K6u0W2N6s2u0W2L8X3c8E0K9h3y4J5L8#2)9J5k6h3y4G2L8g2)9J5c8X3&6W2N6%4y4Q4x3V1k6W2L8X3c8H3L8$3W2F1N6q4)9J5c8X3I4G2j5$3E0H3L8%4y4Q4x3X3c8E0j5h3I4%4j5i4u0W2i4K6u0V1M7$3&6W2j5h3E0K6i4K6u0V1L8$3&6@1L8#2)9J5k6r3E0W2M7X3&6W2L8q4)9J5k6s2k6A6j5g2)9J5k6r3&6W2N6#2)9J5k6r3W2F1K9X3g2U0N6r3W2G2L8W2)9J5k6s2c8W2j5$3S2F1K9i4q4#2k6g2)9J5c8X3c8Q4x3V1k6V1i4K6u0V1K9h3c8Q4x3V1j5I4x3K6x3H3y4K6f1%4

683K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6k6h3y4#2M7X3W2@1P5h3!0F1L8r3W2F1k6g2)9J5k6h3W2F1k6X3!0Q4x3V1k6D9L8$3y4C8M7r3!0K6i4K6u0V1L8h3q4D9N6$3q4J5k6g2)9J5k6s2g2K6k6g2)9J5k6r3&6W2N6#2)9J5k6r3W2F1K9X3g2U0N6r3W2G2L8W2)9J5k6s2c8W2j5$3S2F1L8$3I4G2k6%4W2Q4x3X3c8@1L8#2)9J5k6s2y4F1k6h3q4C8M7#2)9J5k6r3!0F1N6r3!0Q4x3X3c8C8k6i4u0F1k6h3I4Q4x3V1j5`.

502K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6$3N6h3I4F1k6i4u0K6i4K6u0W2j5$3!0E0i4K6u0r3N6r3S2J5k6h3q4@1M7r3!0K6N6q4)9J5c8V1&6q4g2#2)9J5k6q4m8a6d9f1&6f1i4K6u0V1e0@1k6Q4x3X3c8e0b7f1I4q4i4K6u0V1e0f1q4x3g2@1q4d9c8g2)9J5k6p5I4a6b7@1E0b7e0#2y4Q4x3X3c8t1d9g2c8o6d9p5g2e0i4K6u0V1f1V1W2p5c8g2)9J5k6q4N6u0g2p5S2Q4x3X3c8r3e0p5!0w2d9f1u0a6g2q4)9J5c8U0p5J5y4U0M7&6y4b7`.`.

7e4K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2V1j5i4u0C8M7X3g2S2k6r3W2F1k6#2)9J5k6h3y4G2L8g2)9J5c8X3g2F1k6s2m8G2K9h3&6@1i4K6u0r3L8r3!0U0K9%4m8G2M7#2)9J5k6r3#2S2L8s2N6S2M7X3g2Q4x3X3c8K6L8X3g2S2K9%4y4Q4x3X3c8G2L8Y4c8G2i4K6u0V1K9$3g2J5L8X3g2D9i4K6u0V1N6X3W2S2i4K6u0V1L8X3g2%4i4K6u0V1K9h3&6B7k6h3y4@1K9h3!0F1i4K6u0V1N6r3g2U0K9r3&6A6M7i4g2W2i4K6u0r3k6q4)9J5c8X3c8Q4x3X3c8A6k6q4)9J5c8U0p5K6x3K6l9%4y4e0M7`.

首款由Kotlin编写的安卓恶意软件

Trend Micro声称在Kotlin编程语言中发现了首款安卓恶意软件家族。

Kotlin是一种在Java虚拟机上运行的静态类型编程语言,它也可以被编译成为JavaScript源代码。它主要是由俄罗斯圣彼得堡的JetBrains开发团队所发展出来的编程语言,其名称来自于圣彼得堡附近的科特林岛。2012年1月,著名期刊《Dr. Dobb's Journal》中Kotlin被认定为该月的最佳语言。虽然与Java语法并不兼容,但Kotlin被设计成可以和Java代码相互运作,并可以重复使用如Java集合框架等的现有Java类库。

该恶意软件隐藏在Google Play官方商店的一款安卓应用中,伪装成一款手机优化清洁APP,成为Swift Cleaner。

目前还未给该恶意软件命名,不过其在恶意APP中,被发现时,表现为ANDROIDOS_BKOTKLIND.HRX。但是安全研究员发现在被感染的手机中,恶意软件以下列名字的方式出现:

- com.pho.nec.sg.app.cleanapplication

- com.pho.nec.pcs

- com.pho.nec.sg

目前谷歌已将携带有恶意软件的Swift Cleaner app从Google Play官方商店中移除。

广告点击和SMS诈骗

该恶意软件有很多特点,但是攻击者只用了几个。根据本周发布的报告显示,攻击者通过被感染的手机,点击广告,并秘密订阅该手机最高SMS消息数量。

最引人注意的是,该恶意软件还可以绕过由一些SMS服务商所设置的CAPCHA。

另外该恶意软件还可以远程执行命令、窃取信息、发送SMS和转接URL。

到目前为止,我们已经发现的所有安卓恶意软件都由Java编写。此次恶意软件由Kotlin编写并不很吃惊,因为Kotlin这款编程语言已成为第二大编程语言,许多专家都预测它将成为编写安卓APP的主流编程语言。

本文由看雪翻译小组 哆啦咪 编译

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

赞赏

- [话题] 9月10日 教师节到了,说说你记忆深刻的老师 4959

- [原创] 我和程序猿男朋友的爱恨情仇【结帖】 9105

- [推荐]看雪杯AFSRC造洞节,最棒的福利送给看雪的你! 6850

- [注意]某白帽未授权渗透测试政府网站被抓 9037

- [分享] 本周 安全类会议 大汇总 5082