-

-

[讨论]【一周时讯技评】国内主流安卓APP被曝存在“应用克隆”漏洞|研究人员发现第一款使用Kotlin语言开发的安卓恶意软件

-

发表于: 2018-1-17 10:13 2581

-

一周时讯

本期安全时讯包括:国内主流安卓APP被曝存在“应用克隆”漏洞;研究人员发现第一款使用Kotlin语言开发的安卓恶意软件;研究人员发现隐藏在游戏应用中的恶意代码AdultSwine;研究者披露工业控制系统供应商APP漏洞;尼泊尔电信称将从1月12号启用中国宽带互联网;美国《网络漏洞披露报告法案》已获得众议院通过;专家指出区块链技术将在网络安全中发挥重要作用。

国内主流安卓APP被曝存在“应用克隆”漏洞(更多解析可见文末#一周技评# 版块)

国内安全机构近日披露,部分安卓APP存在安全漏洞,这种漏洞易被攻击者采用“克隆”攻击。“应用克隆”与以往的攻击不同,它实际上并不依靠传统木马病毒,也不需要用户下载“李鬼”应用,而是可以利用漏洞直接“克隆”,用户账户信息可被复制并消费。目前,被曝出的“应用克隆”漏洞只对安卓系统有效,苹果手机目前不受影响,此外,尚未出现已知案例对用户发起“应用克隆”攻击。

详情链接:

674K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4S2A6L8X3S2#2j5h3&6W2N6q4)9J5k6h3y4G2L8g2)9J5c8X3I4W2k6$3q4D9i4K6u0r3x3U0l9I4z5q4)9J5k6o6l9I4i4K6u0r3x3e0k6Q4x3V1k6U0i4K6g2X3x3e0p5J5x3U0t1$3y4o6f1%4y4g2)9J5k6h3S2@1L8b7`.`.

研究人员发现第一款使用Kotlin语言开发的安卓恶意软件

国外安全厂商趋势科技在谷歌应用程序商店中发现一款首次使用Kotlin编程语言编写的Android恶意软件,该恶意软件可执行远程命令、信息窃取、短信发送和URL转发等恶意行为,其目的主要是获取广告点击和进行短信欺诈。由于Kotlin编程语言已经正式成为Android操作系统支持的第二种编程语言,所以恶意软件的语言从Java转向Kotlin也并不奇怪,不少人预测Kotlin将成为未来几年编写Android应用程序的主要语言。

详情链接:

349K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2T1L8r3g2W2M7r3W2F1k6$3y4G2L8i4m8#2N6r3g2J5i4K6u0W2j5$3!0E0i4K6u0r3L8X3g2%4M7#2)9J5c8Y4y4W2j5%4g2J5K9i4c8&6i4K6u0r3k6X3W2J5M7%4c8Q4x3X3c8S2L8X3c8J5L8$3W2V1i4K6u0V1L8h3q4D9N6$3q4J5k6g2)9J5k6r3c8W2N6X3g2D9L8%4m8W2k6q4)9J5k6r3W2F1i4K6u0V1K9$3!0@1L8r3W2F1i4K6u0V1M7s2u0G2k6%4u0S2L8h3#2A6L8X3N6Q4x3X3c8D9j5h3&6Y4N6h3q4Y4k6g2)9J5k6r3c8A6M7$3y4G2N6X3g2J5k6h3c8Q4x3V1j5`.

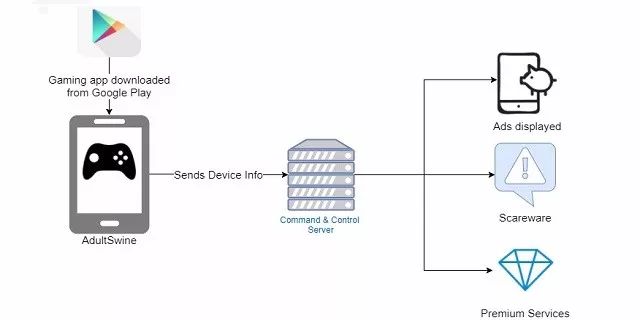

研究人员发现隐藏在游戏应用中的恶意代码AdultSwine

国外安全厂商check point在谷歌应用商店发现新的恶意代码AdultSwine,该恶意代码隐藏在约60个游戏应用中,其中几款应用旨在供儿童使用,该恶意代码的恶意活动包括投放色情广告、诱导受害者安装伪造的安全应用、诱使用户安装付费服务以及窃取凭证等。根据Google Play商店的数据,这些应用目前已经被下载了300万至700万次。

详情链接:

e89K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1L8r3!0Y4i4K6u0W2j5$3S2W2j5$3E0H3L8$3W2F1N6q4)9J5k6h3y4G2L8g2)9J5c8U0t1H3x3e0S2Q4x3V1j5H3x3g2)9J5c8U0p5J5i4K6u0r3j5$3S2A6L8r3c8J5k6h3&6K6i4K6u0V1j5i4m8H3M7#2)9J5k6r3N6G2L8$3N6D9k6g2)9J5k6s2m8D9j5i4W2Q4x3X3c8V1K9i4y4H3L8r3q4&6i4K6u0V1M7r3!0J5L8W2)9J5k6r3q4V1M7#2)9J5c8R3`.`.

国外专家披露工业控制系统供应商APP漏洞

国外安全研究人员Alexander Bolshev和Ivan Yushkevich去年从Google Play里选择34款工业控制系统企业应用进行研究,发现了 147 个安全漏洞,其中大部分漏洞允许攻击者在移动设备上植入恶意代码,向控制机器的服务器发出恶意指令,甚至可能会造成流水线的混乱或导致炼油厂发生爆炸。研究人员表示他们已经联系了相关企业,其中一些已经修复漏洞,另一些则没有回应。

详情链接:

1d2K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3y4F1j5X3g2@1j5g2)9J5k6h3y4G2L8g2)9J5c8X3q4J5N6r3W2U0L8r3g2K6i4K6u0r3N6r3g2U0K9q4)9J5c8U0j5^5z5o6R3H3x3g2)9J5k6h3S2@1L8b7`.`.

尼泊尔电信称将从1月12号启用中国宽带互联网

尼泊尔电信发言人普拉提瓦·拜德雅表示,从中国获得宽带互联网的过程已经完成,尼泊尔-中国光纤连接将从周五(1月12号)开始运营,正式启用后相关细节将向公众披露。随着尼泊尔国内互联网使用率的迅速增长,中国宽带互联网被尼泊尔视作另外一个满足国内日益增长的宽带需求的来源。中国宽带项目的商业运营也将结束尼泊尔完全依赖印度获得宽带互联网的历史。

详情链接:

287K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3y4F1j5X3g2@1j5g2)9J5k6h3y4G2L8g2)9J5c8X3q4J5N6r3W2U0L8r3g2K6i4K6u0r3N6r3g2U0K9q4)9J5c8U0j5^5z5o6V1^5y4#2)9J5k6h3S2@1L8b7`.`.

美国《网络漏洞披露报告法案》已获得众议院通过

美国众议院将于当地时间2018年1月9日讨论了一项法案,要求美国国土安全部(DHS)提交网络漏洞披露报告,描述网络漏洞披露的政策和程序,即美国政府如何决定是否利用新发现的计算机软件漏洞攻击美国对手或向制造商披露漏洞。这项名为“网络漏洞披露报告法案”于2017年9月通过美国国土委员会的投票表决,它将为特朗普政府计划发布的“漏洞公平裁决程序(Vulnerabilities Equities Process,VEP)”年度报告提供法律保障。

详情链接:

873K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2U0L8$3&6Y4M7X3g2K6M7#2)9J5k6h3N6G2N6W2)9J5c8X3u0A6L8r3I4Q4x3V1j5I4x3e0g2@1K9q4)9J5k6r3y4G2L8X3N6J5k6i4y4K6i4K6u0r3K9r3!0#2M7$3g2Q4x3X3c8T1K9h3I4D9i4K6u0r3x3K6t1H3x3W2)9J5c8Y4c8W2P5s2b7`.

专家指出区块链技术将在网络安全中发挥重要作用

网络安全专家们认为,作为比特币背后的核心技术,区块链方案将成为打击网络攻击活动的有力武器。区块链技术在不久的未来将迅速改变管理数据的方式,帮助组织机构更好地保护身份信息,企业与政府能够更有效地捍卫其高价值数据,网络安全专业人士则能够利用区块链作为抵御网络间谍威胁的强大工具。

详情链接:

fdeK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2j5i4y4&6j5i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6F1k6i4N6K6i4K6u0r3x3U0p5J5z5o6p5%4y4K6M7&6i4K6u0W2M7$3S2@1L8h3H3`.

一周技评

针对近日爆出的“国内主流安卓APP被曝存在‘应用克隆’漏洞”一则资讯,小编邀请安天移动安全技术专家就该“应用克隆”漏洞的危害、应对以及反思进行点评,详情如下。

1、“应用克隆”漏洞的危害有哪些?

2017年12月7日,国家信息安全漏洞共享平台(CNVD)接收到腾讯玄武实验室报送的Android WebView存在跨域访问漏洞(CNVD-2017-36682)。攻击者利用该漏洞,可远程获取用户隐私数据,还可窃取用户登录凭证,在受害者毫无察觉的情况下实现对APP用户账户的完全控制甚至“克隆”用户账户,盗取账号及资金等,故该漏洞又被称为“应用克隆”漏洞。由于该漏洞组件广泛应用于Android平台,导致大量APP受影响,构成较为严重的攻击威胁。据腾讯方面的研究,国内约10%的主流APP受到漏洞影响,市面上200多款安卓应用中,27款App有此漏洞。

2、如何判断APP是否受影响, 以及如何缓解 ?

“应用克隆”漏洞的攻击链条中,需要利用多个漏洞才能实现,因此可有多种途径来截断该攻击链的实现。“应用克隆”漏洞攻击模型中主要涉及到WebView的跨源攻击,因为Android沙盒的存在,两个应用之间一般情况下是不可以进行文件的相互访问的,但不正确的使用WebView可能会打破这种隔离。WebView未禁用file域访问,允许file域访问http域,且未对file域的路径进行严格限制的情况下,攻击者通过URL Scheme或者导出的Activity等方式来调用WebView打开并加载恶意HTML文件,以此获取APP中包括用户登录凭证在内的所有本地敏感数据。

针对上述几个问题,只要从任何一点截断,即可极大程度上杜绝该漏洞攻击的实现,建议开发者严格遵守Google的Android开发安全规范:

- 禁用file域访问,禁止file协议调用javascript

- 对需要使用file域时,设置file路径的白名单,严格控制file域的访问范围

- 对于不必要对外导出的组件,设置exported=false

- 对需要导出的组件,根据业务严格控制过滤和校验intent中的内容

- 过滤intent,对intent做严格的安全限制,避免Intent Scheme URLs攻击

3、“应用克隆”漏洞引发了我们怎样的思考?

“应用克隆”漏洞整套攻击中涉及的风险点其实都是已知的,涉及的知识点单个来看其实全是早就公开、已知的信息,而这些并不新鲜的风险点却长久广泛的存在,无论是厂商自己还是安全研究者们都没注意到。移动设备普遍使用了可信计算、漏洞缓解、权限隔离等安全技术,但移动技术自身的各种特点又给安全引入了更多的新变量,新变量可能耦合出新风险。或许A点只是一个小问题,B点看上去问题也不大,但是A和B组合起来就成了一个大问题,这正是多点耦合产生了可怕漏洞,所以无论是厂商还是安全研究者们都应该尽量注意避免此类问题的产生。

转载时请注明来源:6ecK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3#2H3i4K6u0W2N6$3g2A6P5r3W2F1i4K6u0W2M7i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6K6i4K6u0r3i4K6g2X3h3r3W2w2b7X3H3K6f1%4S2K6N6h3W2d9h3r3k6c8g2h3u0m8h3p5g2%4

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课