这篇文章主要分析一下Cryptoshield, 来自于RITEST RIG EK的一个勒索病毒。病毒样本可以从这里得到:

283K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3#2S2L8s2N6S2M7X3g2Q4x3X3c8@1M7X3q4X3k6X3W2U0i4K6u0V1j5h3&6S2L8s2W2K6K9i4y4Q4x3X3g2F1k6i4c8Q4x3V1j5J5x3o6p5%4i4K6u0r3x3o6q4Q4x3V1j5K6x3g2)9J5c8X3W2F1k6r3g2^5x3W2)9J5k6h3S2@1L8h3H3`.

此文我曾经发在自己的博客上,不过是英文版本,原文地址:

0b8K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4S2V1M7$3S2S2L8#2)9J5k6h3y4G2L8g2)9J5c8U0t1H3x3e0S2Q4x3V1j5H3x3g2)9J5c8U0l9%4i4K6u0r3e0h3q4D9N6$3q4J5k6g2)9J5k6r3q4F1j5h3I4&6M7$3W2K6i4K6u0V1b7%4u0&6M7s2c8G2M7$3S2A6k6h3I4V1i4K6u0r3

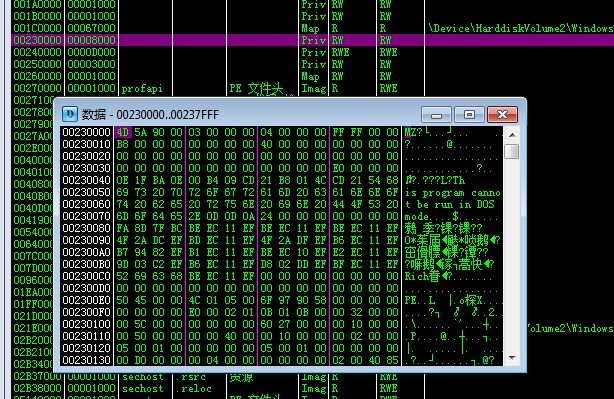

首先,给病毒脱壳。在Ollydbg中打开病毒,调试设置处设置在每个新的dll处下断。按F9直到我们看到内存视图中出现了两个新的节。这个时候如果我们点击这两个节就会发现是PE格式的内容。猜测应该是payload,后面分析验证了这个猜测。

将这部分内容存储起来,然后在IDA中打开进行分析。

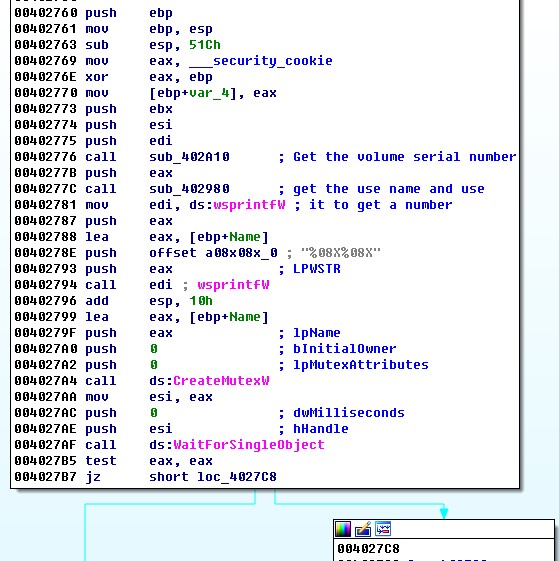

在最初,我们可以看到两个函数 sub_402A10 和sub_402980。

第一个函数获得了磁盘的序列号(serial number)。如果我们进入这个函数,我们可以发现他从’A’循环到’Z’,当它循环到’C’的时候,GetVolumeInformation 这个API成功获得了C盘的序列号并且跳出了循环。在我的虚拟机里面,’C’盘的序列号是EC4EBD1D。在第二个函数里面,它用了GetUserName这个API并且用用户名称来计算出一个数字。

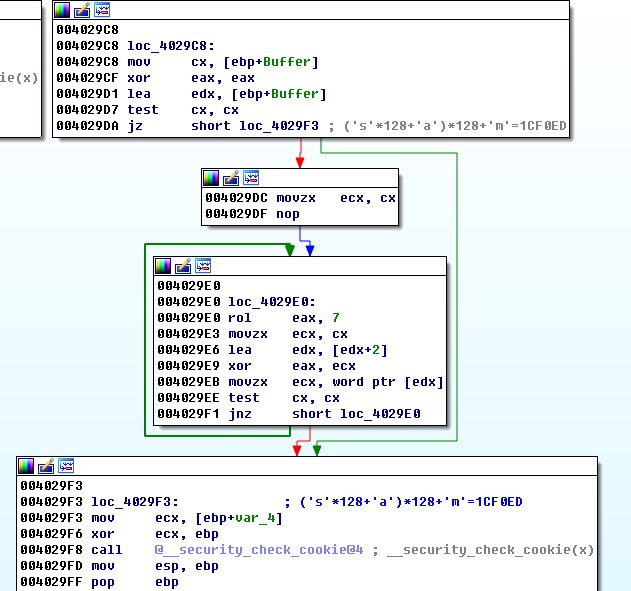

分析一下大致的算法就是,把每个字母的ascii值乘以128然后加下一个字母,一直循环下去。所以我的用户名’sam’就得到了1CF0ED。

在此之后,我们看到两个API分别是CreateMutex和WaitForSingleObject。他们是用来保证不重复感染的。Mutex的名字就是我们先前那两个函数获得的数字链接在一起。

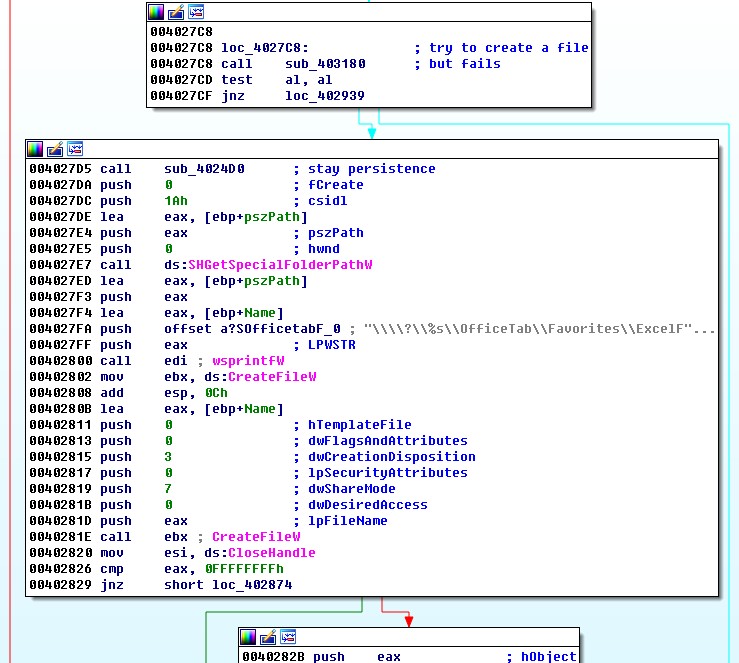

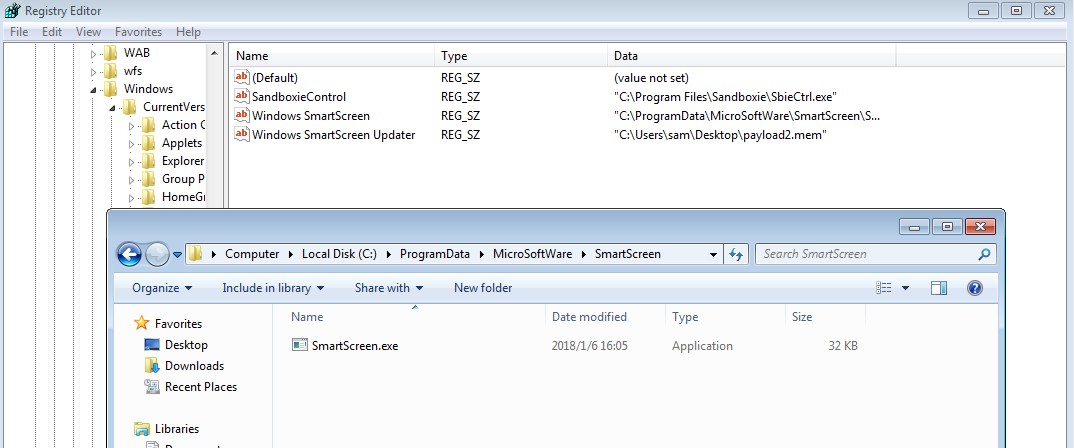

在函数sub_403180这个地方,它创建了一个文件C://Users/sam/AppData/Roaming/1FAAXB2.tmp 但是失败了。在此之后,是函数sub_4024D0。这是病毒用来永驻系统的。它复制了自身,并且通过设置注册表来达到这个目的。看下注册表的改变。

好了,我们继续。

[培训]科锐逆向工程师培训第53期2025年7月8日开班!