-

-

[翻译]恶意软件"TSCookie"介绍

-

发表于: 2018-3-6 22:46 5254

-

2018年1月17日左右, 社交媒体上开始出现一些关于恶意邮件的报道, 这些邮件声称来自日本的教育部, 文化部, 体育部和科技部. 这些邮件里包含有指向恶意软件"TSCookie"的URL链接(趋势科技将其称为为PLEAD恶意软件, 因为PLEAD取自趋势科技过往捕获到的一次APT攻击活动, 故本文中我们将该恶意软件命名为"TSCookie"). TSCookie在2015年在野外被发现, 并且怀疑黑客组织"BlackTech"与此次攻击活动有关. JPCERT/CC证实称, 使用恶意软件的敌对团伙已经对日本组织进行了针对性的攻击. 本文将介绍我们在分析TSCookie后的成果.

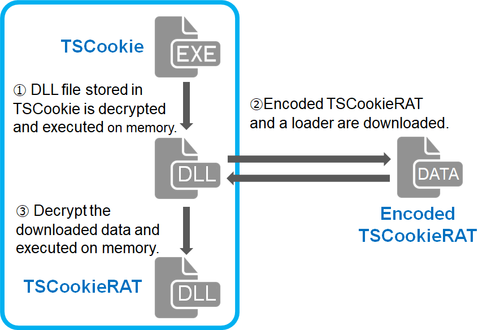

下图描述了TSCookie的执行流程:

TSCookie本身只是用作一个下载器, 通过从C&C服务器下载模块来扩展功能. 我们所检查的样本下载了一个具有传出信息和其他功能的DLL文件(以下简称"TSCookieRAT"). 下载的模块仅在内存上运行

TSCookie和TSCookieRAT的行为将在下面的章节中详细解释.

TSCookie使用HTTP协议与C&C服务器进行通信, 并下载用于加载模块的"模块"和"加载程序". 恶意软件的资源中有一个加密的DLL文件. 当恶意软件被执行时, DLL文件被加载进内存并执行. DLL文件会执行一些主要功能, 例如与C&C服务器进行通信. (在某些情况下, 主要功能部分并未经过加密并且存储在恶意软件中, 还有一些样本会启动另一个进程并注入解密后的DLL文件.) 恶意软件的配置信息包括有C&C服务器信息且同时使用RC4进行加密. 有关配置的详细信息, 请参阅附录A.

以下是TSCookie在开始时发送的HTTP GET请求的示例. 出站消息被编码包含在Cookie头信息中.

包含在Cookie头中的数据经RC4加密(密钥是Date标头值). 数据格式请参考附录B表B-1.

通过这个HTTP GET请求获得的数据使用一个8字节值进行RC4加密, 这个8字节值由配置中的一个固定值(附录A, 表A-1)和发送数据中的一个值(在附录B表B-1中, "根据系统信息生成的4字节值")组成. 这些数据还包括有模块的加载程序.

TSCookie随后下载一个模块. 以下是下载模块的HTTP POST请求示例.

发送的数据也同样是由RC4加密的(密钥是Date标头值). 数据格式请参考附录B表B-2. 通过该HTTP POST请求获得的数据也经过RC4加密, 使用的密钥与HTTP GET请求中密钥相同. 下载下来的模块可以先载入到内存中, 然后调用由HTTP GET请求获得的加载程序来得到执行.

TSCookie在加载TSCookieRAT时提供一些参数比如C&C服务器信息. 程序一旦执行后, 感染主机的信息将通过HTTP POST请求发送到外部服务器.(HTTP头信息格式与TSCookie相同.)

数据从开头到0x14(密钥为Date标头值)都有经RC4加密, 紧跟着的是感染主机的信息(主机名, 用户名, 操作系统版本等等). 数据格式请参考附录C表C-1.

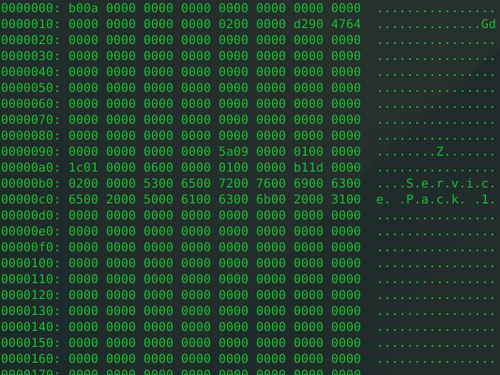

下图是发送感染主机信息(已解码)的示例.

之后, TSCookieRAT发送一个HTTP GET请求.(HTTP头信息依旧与TSCookie相同.) 通过该请求, C&C服务器发出命令, 而TSCookieRAT执行下列功能. (关于接收到的数据, 请参阅附录C, 表C-2, 关于命令列表, 请参阅附录D, 表D-1.)

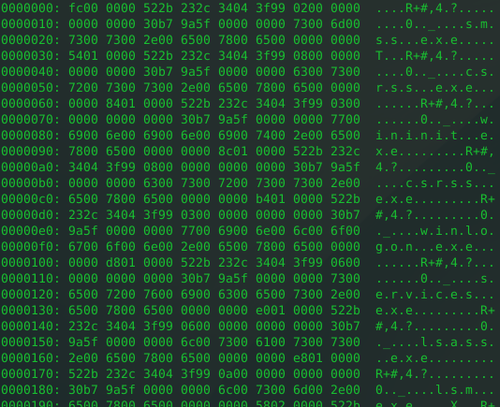

命令执行的结果以第一个HTTP POST请求同样的格式发送出去(发送感染主机信息). 从C&C服务器发出的命令并未经过编码. 以下是执行列举进程和模块信息的命令时, 发送数据(已解码)的示例。

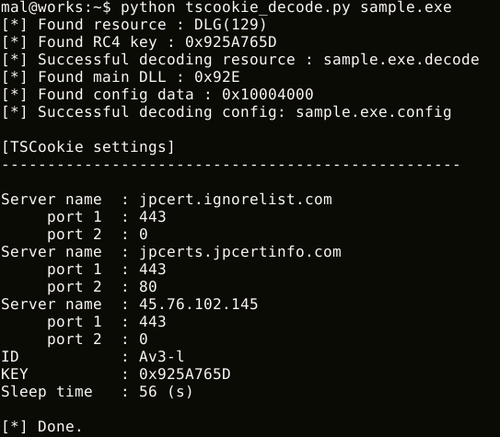

JPCERT/CC制作了一个工具, 用于解码和提取TSCookie的配置信息. 你可以访问Github使用该工具:

使用TSCookie的敌对团伙一直在利用各种类型的恶意软件对日本组织进行攻击. 由于这次攻击行动很可能持续下去. JPCERT/CC将继续谨慎地观察这一趋势.

附录E列出了为本文所检查的样本的散列值. 附录F中还列出了与TSCookie相关的一些目标主机. 请确保您的设备没有与这些主机通信.

如有任何疑问,请联系global-cc [at] jpcert.or.jp

Shusei Tomonaga

[1] piyolog: Summary on Ministry of Education, Culture, Sports, Science and Technology Scam in January 2018 (Japanese)

[2] Trend Micro: Following the Trail of BlackTech’s Cyber Espionage Campaigns

[3] Trend Micro: Following the Trail of BlackTech’s Cyber Espionage Campaigns

表A: 配置信息清单

表 B-1: Cookie头中包含的数据的格式

(*) 表示是用固定值(0x925A765D)加密的RC4值

表 B-2: HTTP POST的数据格式

表 C-1: HTTP POST的数据格式

表 C-2: 接收到的数据格式

表 D-1: 命令清单

TSCookie

TSCookieRAT

原文地址: a9eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0D9L8$3N6Q4x3X3g2B7M7r3y4W2M7Y4c8Q4x3X3g2G2M7W2)9J5k6h3A6H3i4K6u0r3x3U0l9I4z5q4)9J5c8U0l9K6i4K6u0r3L8h3q4D9N6$3q4J5k6g2)9J5k6s2c8K6j5$3!0G2K9$3W2Q4x3X3b7%4j5h3p5H3i4K6u0W2K9s2c8E0L8l9`.`.

本文由 看雪翻译小组 Vancir 翻译

GET /Default.aspx HTTP/1.1 Cache-Control: no-cache Connection: Keep-Alive Date: Thu, 18 Jan 2018 10:20:55 GMT Pragma: no-cache Accept: */* Cookie: 1405D7CD01C6978E54E86DA9525E1395C4DD2F276DD28EABCC3F6201ADAA66F55C15352D29D0FFE51BC9D431EB23E8E58959653D9366E372B5CFCC49BB User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Win32) Host:[host name]:443

POST /Default.aspx HTTP/1.1 Connection: Keep-Alive Date: Thu, 18 Jan 2018 10:30:55 GMT Content-Type: application/x-www-form-urlencoded Accept: */* User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Win32) Content-Length: 34 Host: [host name]:443 [data]