-

-

[原创]针对钢铁行业的定向攻击分析报告

-

发表于: 2018-8-7 17:38 3296

-

0x1 概况

7月份腾讯御见威胁情报中心在日常监测网络攻击行为时,发现了多起针对钢铁行业的邮件钓鱼攻击,黑客在攻击中大量使用钢铁行业相关的诱饵文档,比如销售合同、商品价位表、规格书及图片等等。这些诱饵文档实际上为CVE-2017-11882漏洞文档。

一旦运行这些诱饵文档,用户电脑会自动触发CVE-2017-11882漏洞,进而下载病毒文件。据统计,整个7月份网络上类似的邮件钓鱼高达10万余次,借此传播的远控木马类型多达10余种,包括RemcosRAT、NetWire、AgentTesla、LokiBot、HawkEye、Formbook等等。

这些远控木马不仅会窃取用户的敏感信息,包括键盘记录、窃取邮箱帐号密码和几乎所有浏览器记录的网站帐号密码等,同时还支持多平台远程控制,根据黑客下发的指令下载和执行恶意程序,控制受害者电脑,使之成为僵尸网络的组成部分。

受害用户主要是钢铁行业的海外业务拓展人员。出于业务拓展需要,不少用户习惯将联系邮箱等信息挂到各大社区网站或论坛。而黑客利用爬虫程序能够轻易收集到这些邮箱信息,并加以利用。

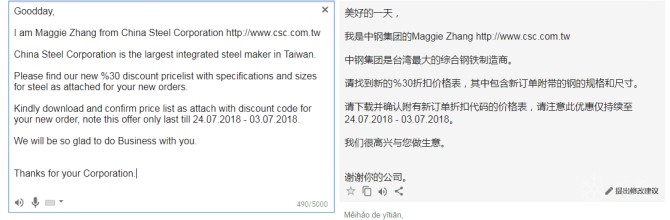

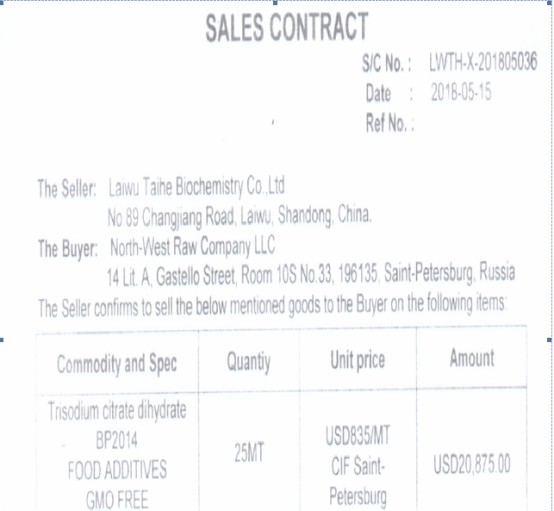

本轮钓鱼攻击的其中一例钓鱼邮件,是以“China Steel Offer”为主题,附件中带有名为“China Steel Pricelist.doc”的CVE-2017-11882 漏洞文档。漏洞文档被打开后,会从“uploadtops.is”下载和执行NetWire远控木马,从而使受害者沦为受黑客控制的“肉鸡”。以下为具体分析:

(钓鱼邮件内容及翻译结果)

(漏洞文档中的内容)

0x2 技术分析

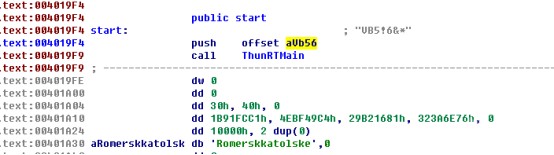

下载下来的样本为vb语言编写,vb程序中有一段加密的shellcode.

(vb程序入口点)

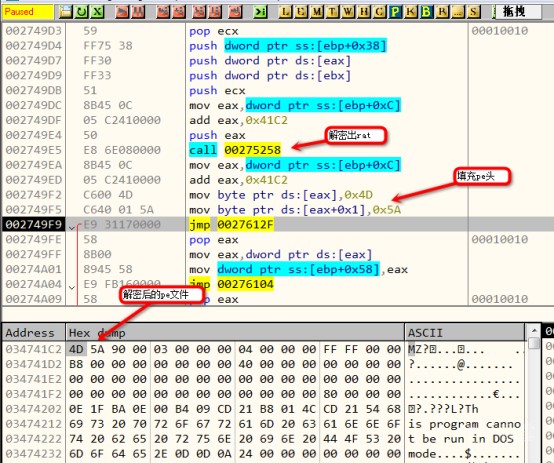

Shellcode会解密出一个pe,然后内存加载和执行此pe文件

(内存中的pe文件)

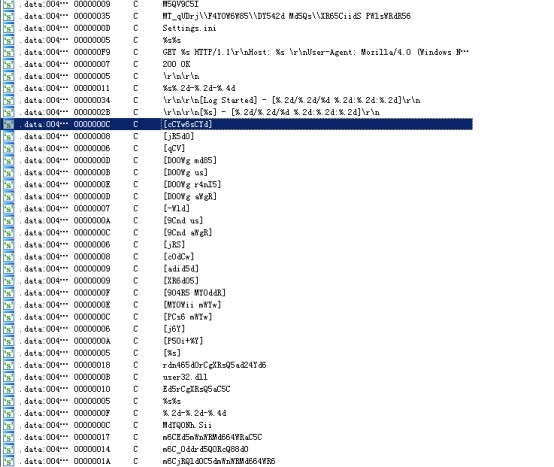

Dum出的pe中字符串信息如下,字符串明显被加密了。

(加密的字符串信息)

(解密后的部分明文字符串)

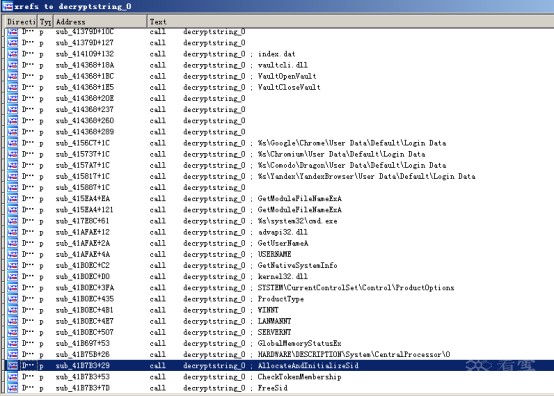

木马的配置信息都被加密存储了,解密后可以看到木马的c2地址。

(解密后的c2)

木马会调用RegisterRawInputDevices、GetRawInputData等api来实现键盘记录器的功能,收集硬盘信息等也是此木马的功能之一。

(键盘记录器代码)

(收集磁盘信息)

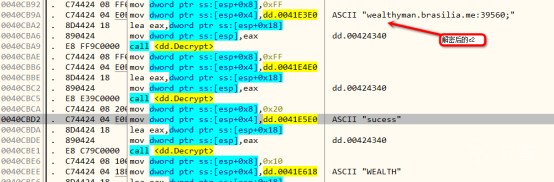

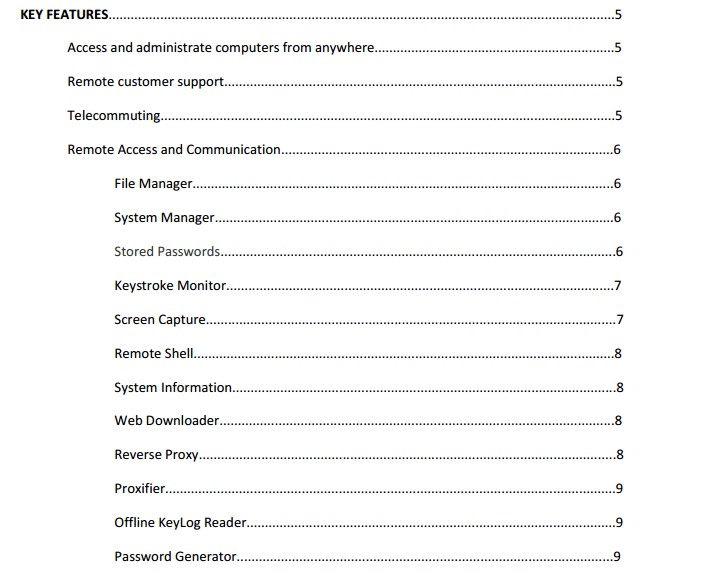

通过查阅此木马的用户使用手册可知该木马不仅支持windows平台,还支持Linux、Solaris、Mac OS等平台,通过此木马的生成器还能生成java或apk版的木马。木马主要功能有文件管理、系统管理、窃取存取在计算机上的密码、键盘记录、屏幕截取、远程shell、下载、反向代理等功能。

(NetWire用户手册)

该木马可以窃取Mozilla Firefox所有版本、Internet Explorer所有版本、Opera所有版本、Chrominum所有版本、SeaMonkey所有版本的网页浏览器中存储的密码,还可以窃取邮箱软件Mozilla Thunderbird和Outlook中存储的密码,也支持获取聊天工具Winds Live Messenger 和Pidgin的密码。

0x3 关联分析

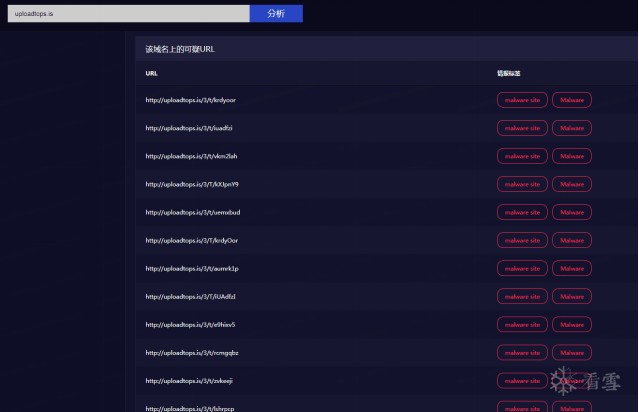

在腾讯御见威胁情报系统中利用“uploadtops.is”域名进行反查,我们发现了较多的木马会从域名进行下载。

在地域分布方面,广东、江苏、浙江等地区被攻击较严重。

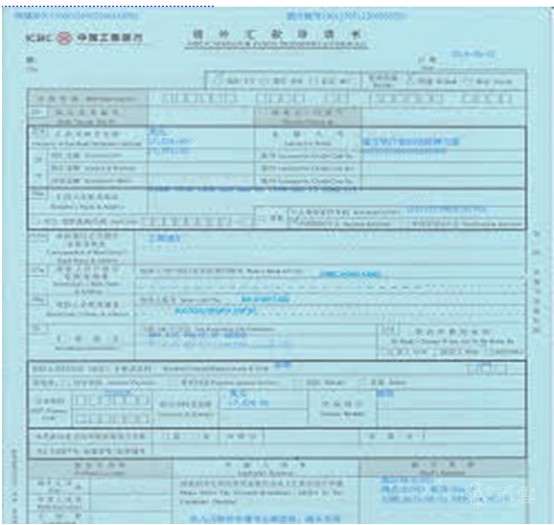

通过对下载到的木马进行关联分析,我们还发现一批在漏洞文档中张贴工商银行票据当诱饵的攻击活动,同样是使用钓鱼邮件加CVE-2017-11882漏洞的攻击方式。

(漏洞文档中的内容)

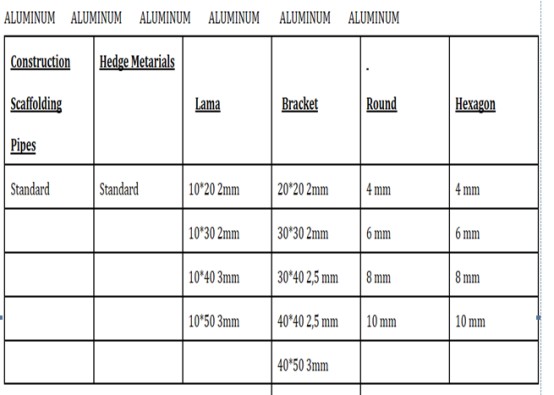

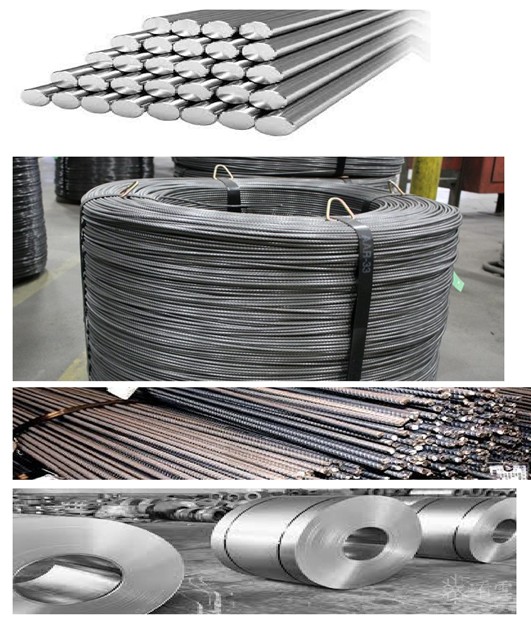

另外我们发现在本轮攻击活动中,使用的诱饵文档,不仅有钢铁相关的销售合同,还有直接其它需要钢铁的周边物件规格书(比如“脚手架”)、或者包含钢材相关的图片等。

(脚手架材料漏洞文档)

(漏洞文档中的内容)

上述url中下载回来的木马都属于远控木马,大致功能与本文中的netwire 相同,不再作进一步分析。

0x4 安全建议

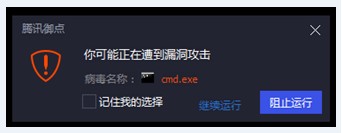

1. 使用腾讯御点终端安全管理系统(下载地址:a98K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2)9^5b7g2!0q4y4W2)9&6y4#2!0n7y4W2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4z5g2!0m8b7W2)9&6z5q4!0q4y4g2)9^5c8q4!0n7x3g2!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5g2)9&6z5q4!0n7x3W2!0q4y4g2!0n7c8g2!0m8x3g2!0q4y4#2)9&6y4#2)9^5y4g2!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4W2)9&6b7#2!0m8z5q4!0q4z5g2!0m8z5g2!0m8b7#2!0q4y4g2!0m8z5q4)9^5x3g2!0q4z5q4)9^5x3#2)9^5x3g2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

2. 推荐使用御界防APT邮件网关(相关链接:087K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6K9Y4N6Y4i4K6u0r3K9h3&6V1k6i4S2Q4x3X3g2Z5N6r3#2D9i4@1g2r3i4@1u0o6i4K6R3&6i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1^5i4@1u0r3i4K6R3#2i4@1f1&6i4K6R3H3i4K6W2r3i4@1f1^5i4@1q4r3i4K6R3$3i4@1f1#2i4K6R3^5i4@1q4n7b7g2m8f1i4@1f1$3i4K6V1@1i4@1u0n7i4@1f1#2i4K6R3%4i4@1u0n7i4@1f1&6i4K6R3J5i4@1q4q4i4@1f1@1i4@1u0n7i4@1t1$3i4@1f1K6i4K6R3H3i4K6R3I4i4@1f1&6i4K6V1J5i4K6V1K6i4@1f1&6i4@1t1I4i4@1u0o6i4@1f1&6i4K6R3J5i4@1q4q4i4@1f1@1i4@1u0n7i4@1t1$3i4@1f1K6i4K6R3H3i4K6R3I4i4@1f1%4i4K6V1%4i4K6R3#2i4@1f1$3i4@1q4r3i4K6V1J5i4@1f1$3i4K6W2o6i4@1p5^5i4@1f1&6i4@1p5&6i4@1q4o6i4@1f1&6i4K6V1&6i4K6R3@1i4@1f1@1i4@1u0n7i4@1t1$3i4@1f1K6i4K6R3H3i4K6R3I4i4@1f1$3i4@1u0o6i4K6S2r3i4@1f1$3i4@1t1@1i4K6W2q4i4@1f1#2i4K6R3^5i4@1p5&6i4@1f1%4i4K6V1@1i4@1p5^5i4@1f1&6i4K6V1&6i4K6R3@1i4@1f1@1i4@1u0n7i4@1t1$3i4@1f1%4i4@1q4p5i4K6R3&6i4@1f1#2i4@1p5^5i4K6R3I4i4@1f1^5i4K6R3K6i4K6R3I4i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1$3i4K6W2o6i4K6R3&6i4@1f1$3i4K6V1#2i4K6R3^5i4@1f1&6i4K6V1^5i4@1t1J5i4@1f1^5i4K6S2o6i4K6R3K6i4@1f1&6i4K6R3J5i4@1q4q4i4@1f1@1i4@1u0n7i4@1t1$3i4@1f1#2i4@1q4q4i4K6R3&6i4@1f1#2i4K6R3#2i4@1p5^5i4@1f1&6i4@1p5K6i4K6S2q4i4@1f1&6i4K6V1&6i4@1p5&6i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1@1i4@1u0r3i4K6W2p5i4@1f1$3i4K6S2m8i4@1p5@1i4@1f1@1i4@1u0o6i4K6R3I4i4@1f1@1i4@1t1^5i4K6W2m8i4@1f1#2i4K6R3#2i4K6S2p5i4@1f1#2i4K6S2r3i4K6V1%4i4@1f1$3i4K6V1#2i4@1t1H3i4@1f1$3i4K6S2p5i4@1q4q4i4@1f1#2i4K6V1J5i4K6S2o6i4@1f1^5i4@1t1@1i4@1p5J5i4@1f1@1i4@1u0m8i4@1p5%4i4@1f1$3i4K6S2p5i4K6W2r3i4@1f1#2i4@1p5@1i4@1t1I4i4@1f1K6i4K6R3H3i4K6R3J5

3. 打开邮件时要注意识别邮件发件人信息,不要轻易打开来历不明的邮件中的附件。

4. 企业网管可以为防火墙新增IOCs里ip和url的拦截。

IOCs(版面限制仅列取部分IOCs):

Md5:

631B419E508DCD0D27A8356EA7320BA0

B6E34732931FC3AEE81212A5DA28E0F7

8F74B0819480B9E366698247E9D906FE

2B4C5710965464A62B031162B558A2FF

B0BCBB734FEBD05B532CBE81B5261181

A9801AB39E5F3E7CFAC7B2F586F977A5

2D6AD5C64ADFB87D8E56810D59308EBF

EFC31F6152590A8CFDBEF28C7009216D

E4DB905B3261DA8FF73F5FE2C1FBF2A5

E0A44F72F5AD387B195775F1530C616C

AF9736CAFD11FBE15BC09AA682487197

918392BDDB4F1E6D44692C9F661E9413

77D2A6994A52D8ACDC15BF059DCFB873

24D7570EEC986267D81833E7AC6AD632

248835c2d9e162de632365fc282bc66b

58ebf194f201b445e8c0f500e0f2faf3

e94af21e3ea6d35fb7fcd1044b4aada4

b42453c664d49fb02780d7f1b7f11695

369b8dfb6b56625066a7a4a5512d9b78

29ac6bda8965435714a9781fca062732

C2:

wealthyman.brasilia.me

185.163.100.22

154.118.72.52

billions.ddns.net

8d0K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2Y4L8$3I4A6j5X3q4F1N6g2)9J5k6h3W2F1k6X3!0Q4x3V1k6K6K9r3q4I4i4K6u0r3k6Y4u0W2i4K6u0W2M7r3S2H3

c40K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3I4S2j5X3q4E0j5i4W2#2i4K6u0W2K9h3&6X3L8#2)9J5c8X3&6W2N6g2)9J5c8X3k6J5k6g2)9J5k6i4m8Z5M7l9`.`.

url:

uploadtops.is/3/T/IdBr2wo

uploadtops.is/3/T/BxCGF46

uploadtops.is /3/T/Q4kKZ5q

uploadtops.is/1/q/pjxXWFW

uploadtops.is/1/f/ADZj0Ei

uploadtops.is/1/q/74BCmcp

uploadtops.is /1/q/iATyXjM

uploadtops.is /1/q/XQOMohn

uploadtops.is /1/q/qfDVR3d

uploadtops.is /1/q/yHDLwC6

uploadtops.is /1/q/OscbxJh

uploadtops.is /1/q/roHfXU8

uploadtops.is /1/q/jd2YPLZ

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课