-

-

[原创]Rootkit病毒“独狼2”假冒激活工具传播,锁定23款浏览器主页,已感染上万台电脑

-

发表于: 2018-8-15 14:32 7880

-

0x1 概述

“独狼”Rootkit系列病毒是一个锁主页的病毒家族,该病毒长期依赖盗版Ghost镜像文件传播,衍生出众多变种。今年6月份,腾讯御见威胁情报中心曾对“独狼”Rootkit后门病毒进行过披露,其通过盗版Ghost系统传播,劫持了包括谷歌,火狐,IE浏览器等在内的23款主流浏览器主页,并且能够干扰主流杀毒软件的正常运行。

腾讯御见威胁情报中心监控发现,“独狼”Rootkit家族变种近期重新拓展了传播渠道,并且各个病毒模块功能都得到进一步改进。主要变化为:

1. Rootkit文件名随机化

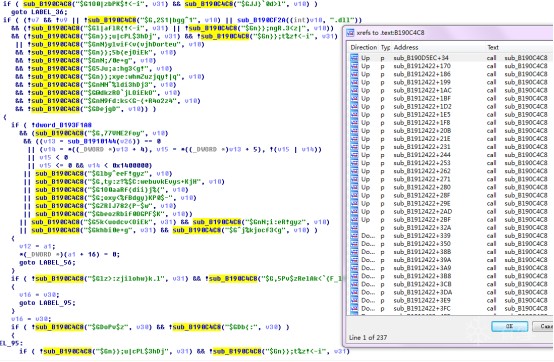

2. 所有用到的明文字符串均进行了自定义加密

3. 增加内核调试检测

4. 纯Rootkit驱动劫持首页方式变为内存解密Payload结合浏览器注入实现

5. 增加了完善的自更新功能和后门功能

6. 传播渠道由单一的Ghost盗版系统传播演变为假冒系统激活工具传播

鉴于此,腾讯御见威胁情报中心将此次发现的“独狼”变种命名为“独狼2”病毒,目前监测系统统计到该变种已感染上万台电脑。

御见威胁情报中心曾多次提醒用户不要随意下载使用某些Windows盗版激活工具,这类工具中极易隐藏病毒木马,在这些工具的下载页面,还会诱导、欺骗用户关闭杀毒软件后运行,而这次传播病毒的激活工具根本没有激活Windows的功能。

0×2传播渠道分析

“独狼2”的病毒母体为经过伪装的某激活工具,其在搜索引擎结果页中购买了排名第一的广告位,拥有不容小觑的下载流量。

(搜索关键词“激活工具”,在结果页居首个推荐位)

进入激活工具下载站点,可见有多个品牌的激活工具提供下载,看似功能强大,实际上查看页面源代码可知,所有品牌的激活工具下载链接均为同一地址,下载到的文件均为由易语言编写的Dropper木马,名为xiaoma-666.exe程序。

(官网介绍的多款激活工具)

(所有工具链接实际均为同一下载地址)

(下载文件均为小马激活666激活程序)

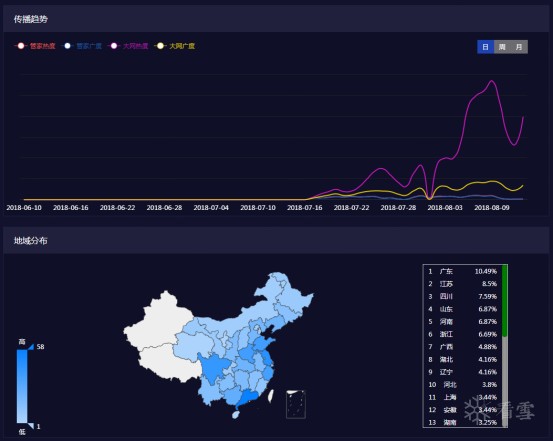

(“独狼2”感染态势分布)

0x3样本分析

Xiaoma-666.exe

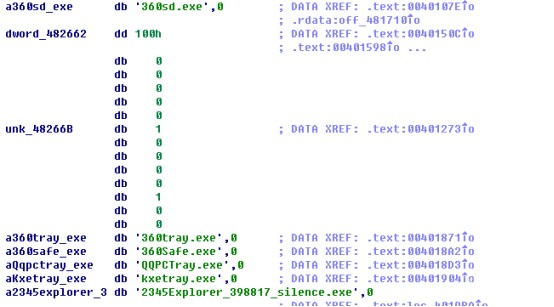

Xiaoma-666.exe运行后会释放运行2个文件,一个为浏览器安装包(静默推装牟利),另一个为svchost文件(同样为Dropper木马),负责释放安装Rootkit模块。同时还会检测安全软件进程,并尝试向进程窗口发送WM_QUIT消息。

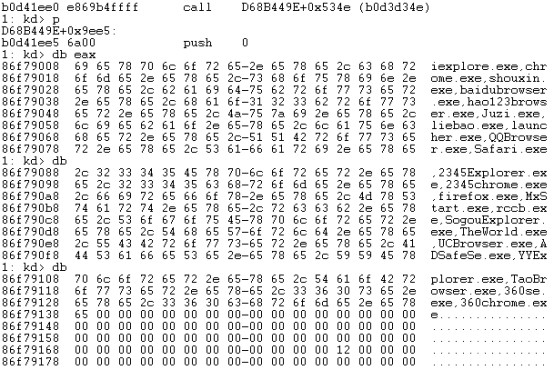

检测安全软件进程列表

静默安装的浏览器

Svchost.exe

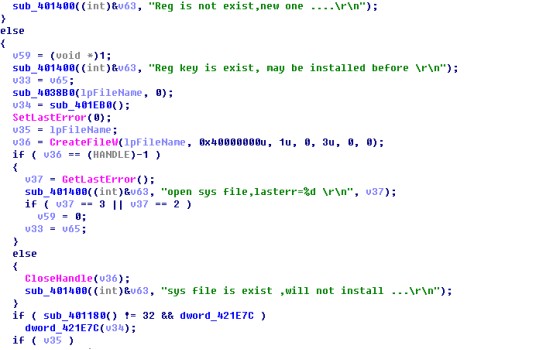

Svchost.exe负责创建安装随机名的Rootkit模块

独狼2---随机名SYS安装成功

Rootkit

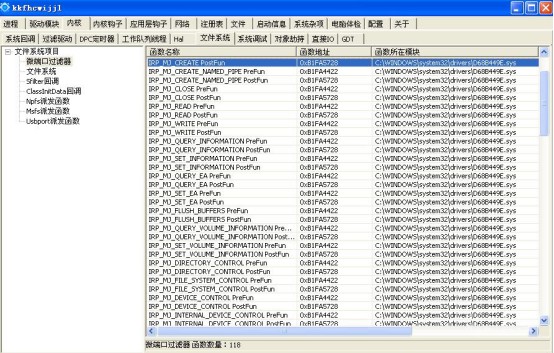

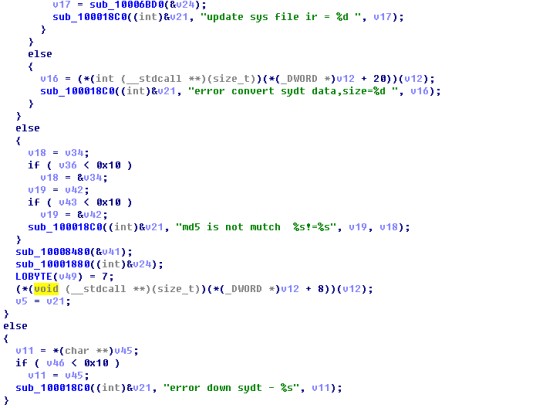

与之前发现的“独狼”木马相比,此次Rootkit变种对抗部分基本无变化,主要创建Minifilter文件过滤系统、tdi网络过滤系统、注册表回调来分别进行安全软件文件访问对抗,安全软件部分网络请求拦截,自身注册表保护。不同之处为所有使用到的明文字符串都进行了自定义加密,此部详细分析可阅读《盗版Ghost系统携“独狼”Rootkit来袭》一文

a5eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8U0k6u0i4K6u0V1x3g2W2s2M7K6q4G2z5h3S2y4e0i4M7$3j5W2N6Q4y4h3k6v1L8#2m8c8i4@1f1K6i4K6R3H3i4K6R3J5

模块内解密函数引用237次

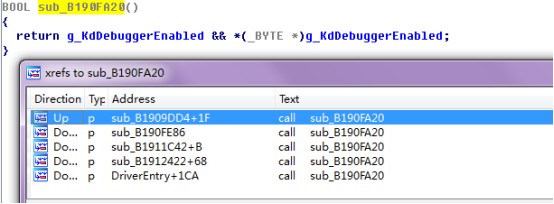

KdDebuggerEnabled内核调试检测

代码流程中多处校验判断是否处于调试状态

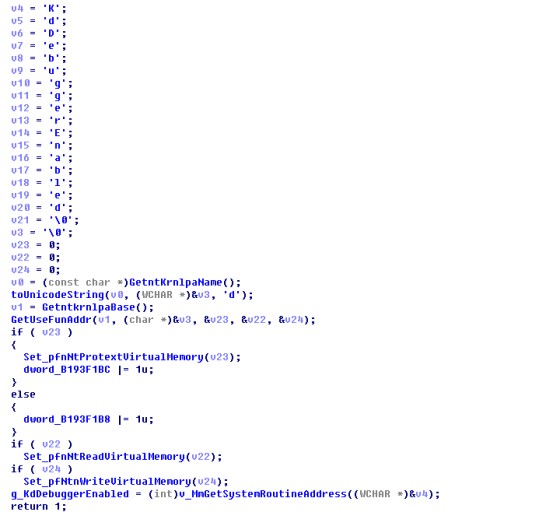

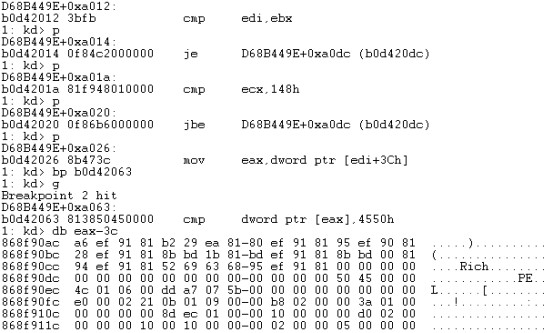

驱动经内存解密出PE_DLL文件

解密出要注入进程列表

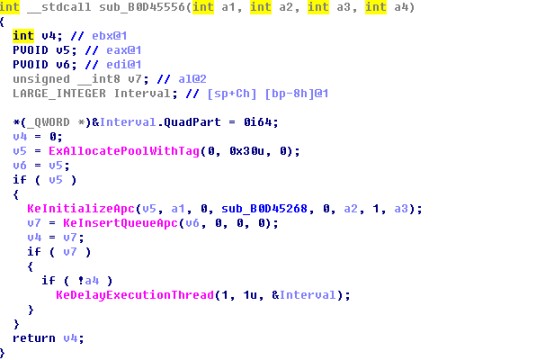

插APC注入

Inject-DLL

该模块被注入到浏览器进程后会将感染用户信息上报到aeaK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4c8B7y4U0M7^5i4K6u0W2N6r3!0H3i4K6u0r3N6r3!0F1k6$3A6A6i4K6u0W2M7r3S2H3i4@1f1&6i4@1p5I4i4@1t1#2i4@1f1&6i4K6W2p5i4@1p5J5i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1$3i4@1q4p5i4@1p5@1i4@1f1$3i4@1p5^5i4@1p5I4i4@1f1#2i4K6W2p5i4K6V1%4i4@1f1#2i4K6R3#2i4@1t1%4i4@1f1#2i4@1p5@1i4K6R3%4i4@1f1@1i4@1u0m8i4K6R3$3i4@1f1^5i4@1u0q4i4K6R3K6i4@1f1#2i4@1q4q4i4K6S2o6i4@1f1#2i4K6V1$3i4K6R3@1i4@1f1%4i4K6W2m8i4K6R3@1i4@1f1$3i4@1p5^5i4@1p5I4i4@1f1#2i4K6W2p5i4K6V1%4i4@1f1&6i4K6R3#2i4K6S2p5i4@1f1%4i4@1u0p5i4@1q4q4i4@1f1^5i4K6R3%4i4@1q4m8i4@1f1$3i4K6W2n7i4@1t1@1i4@1f1$3i4K6V1$3i4@1t1H3i4@1g2r3i4@1u0o6i4K6S2o6c8r3!0%4L8V1I4G2j5h3c8W2M7W2!0q4y4g2)9&6x3q4)9^5c8g2!0q4z5g2)9&6y4#2!0m8z5q4!0q4z5q4!0m8x3#2)9^5y4g2!0q4z5q4!0n7c8q4!0n7c8q4!0q4y4g2)9^5b7g2)9&6c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4W2)9&6y4q4!0m8c8W2!0q4y4W2)9^5b7#2)9^5x3g2!0q4y4q4!0n7b7W2!0n7b7W2!0q4y4W2)9^5y4q4)9^5c8W2!0q4y4g2)9^5b7g2)9&6c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4y4W2!0m8z5q4!0m8x3g2!0q4y4g2)9&6c8q4)9&6y4#2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4q4!0n7z5q4)9^5b7W2!0q4y4g2)9^5c8W2)9&6x3g2!0q4z5q4!0n7c8W2)9&6x3q4!0q4z5q4!0m8x3g2)9^5b7#2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4#2)9&6y4q4!0n7x3g2!0q4y4q4!0n7b7g2)9^5c8g2!0q4y4W2!0n7x3#2!0m8z5q4!0q4y4g2)9^5y4g2!0m8y4g2!0q4y4q4!0n7b7g2)9^5y4W2!0q4y4W2!0n7y4g2)9^5c8W2!0q4z5q4!0m8y4#2)9^5z5q4!0q4y4g2)9&6z5g2!0m8z5q4!0q4z5q4!0n7c8W2)9&6b7W2!0q4y4#2!0m8z5q4)9^5b7W2!0q4c8W2!0n7b7#2)9^5b7#2!0q4z5q4!0m8c8W2!0m8y4g2!0q4y4W2!0m8z5q4!0m8x3g2!0q4y4g2)9&6c8q4)9&6y4#2!0q4y4g2)9&6x3q4)9^5c8g2!0q4y4#2!0n7b7W2!0m8c8q4!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4W2)9&6b7#2)9^5z5g2!0q4y4q4!0n7b7g2!0m8y4#2!0q4y4#2)9&6y4q4)9&6c8W2!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4W2)9&6b7#2)9^5z5g2!0q4y4g2!0n7b7#2)9^5x3W2!0q4y4g2!0n7z5q4!0n7z5q4!0q4z5q4!0m8x3g2)9^5b7#2!0q4y4q4!0n7z5q4!0n7b7g2!0q4y4q4!0n7z5g2)9&6c8W2!0q4y4W2)9&6b7W2!0n7y4q4!0q4y4g2)9^5b7g2!0m8x3q4!0q4z5g2)9&6b7g2)9&6x3q4!0q4z5q4)9&6y4q4!0n7c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7z5q4)9^5c8q4!0q4y4W2)9&6z5q4)9&6x3#2!0q4y4g2)9^5c8W2)9&6x3g2!0q4y4#2)9^5c8g2!0n7x3q4!0q4x3#2)9^5x3q4)9^5x3R3`.`.

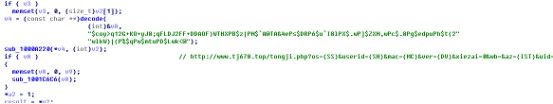

将感染信息上报到tj678

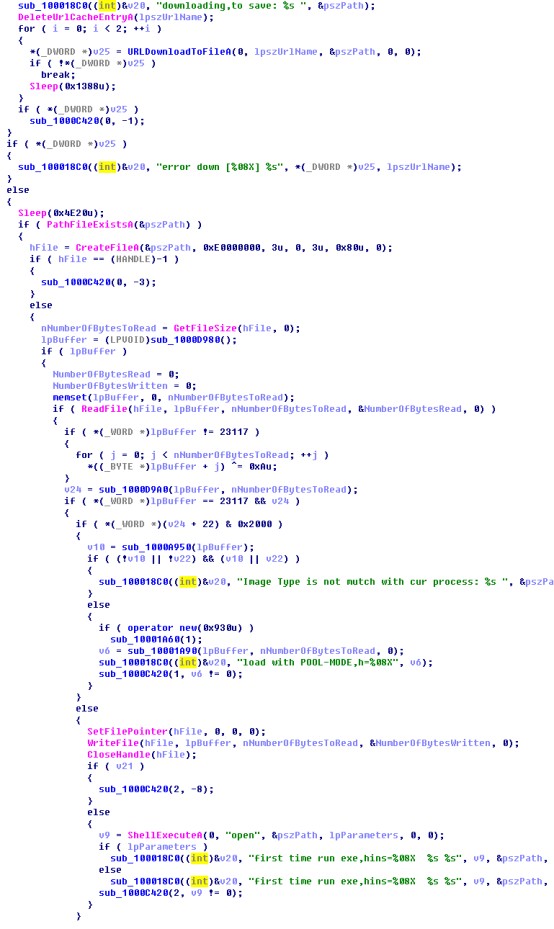

DownLoader功能代码

自更新代码

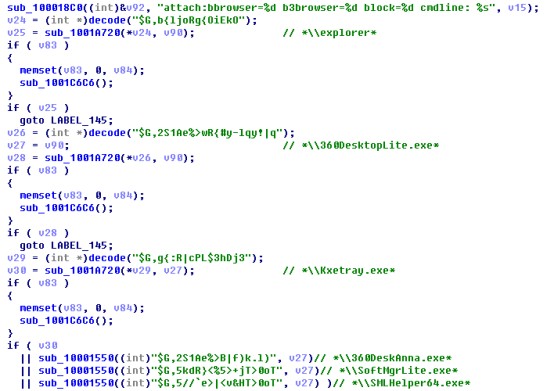

劫持主页实现通过退出当前进程,读取外部配置文件获取劫持URL,命令行二次启动浏览器实现。劫持逻辑中会判断当前进程是否为浏览器进程,当前进程父进程是否为桌面管理类进程,如果不满足条件,则不进行劫持流程。

解密判断当前进程是否为劫持进程

解密判断父进程是否异常

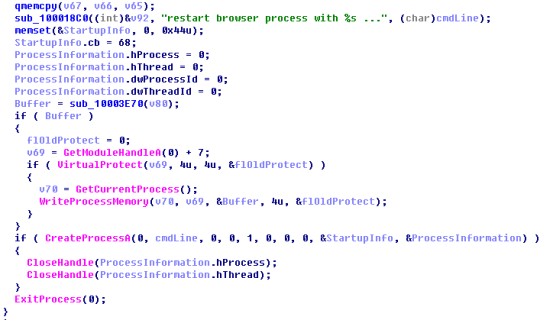

带参重启浏览器劫持主页

劫持命令行地址通过读取外部配置文件获取。

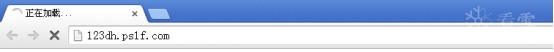

运行浏览器后首先劫持到123dh,最终跳转到带推广渠道号的导航站主页。

0x4安全建议

激活工具、Ghost镜像历来都是Rootkit病毒传播的重要渠道,“独狼”Rootkit系列病毒具有隐蔽性强,反复感染,难查杀的特点。建议用户使用正版操作系统,从官方渠道下载激活工具,使用腾讯电脑管家可全面拦截“独狼”系列病毒。不幸中招的用户,可使用电脑管家急救箱功能,彻底查杀Rootkit病毒。

0×5 IOCs

md5

f19a0c61d5a638d3b286b8e2e9477310

d66d79f1a68f83b8ff5285ac1bb975be

f659e6bd46308d06e6df2bf8659fdc2c

e1919b727b78e4c06a5c51a7f580ce31

fa38381c4027882da72391a8503065de

268a0ef76b2c964e883188fe2ca78200

e19bbc1a804349aaf18461a48072e65e

感染信息上报域名

d30K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4c8B7y4U0M7^5i4K6u0W2N6r3!0H3

参考链接

《盗版Ghost系统携“独狼”Rootkit来袭》一文

c06K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8U0k6u0i4K6u0V1x3g2W2s2M7K6q4G2z5h3S2y4e0i4M7$3j5W2N6Q4y4h3k6v1L8#2m8c8