0x1 概述

近日腾讯御见威胁情报中心监控发现,包括屠城社区、七哥辅助网等多个游戏外挂网站在传播“双枪”木马。这些网站提供的多款游戏外挂程序中会捆绑安装一款名为“开心输入法”的违规软件,"双枪"木马下载器就隐藏在这款输入法中。

游戏玩家如果从这些网站下载安装外挂或游戏辅助工具,会发现电脑多出一个开心输入法,浏览器主页也被锁定为某网址导航站,目前监测数据发现,已有上万台电脑被这种方法感染“双枪”木马。

中毒电脑的浏览器主页被锁定为带有“39201”计费编号的网址导航站,同时“双枪”木马变种病毒还会在系统预留后门以窃取用户敏感信息。

因“双枪”木马会感染硬盘的MBR(主引导记录)及VBR(卷引导记录),而一般的Bootkit病毒通常只改写一处,“双枪”木马名称就由此而来。这类病毒的特点之一就是十分顽固:病毒总能抢在操作系统和杀毒软件加载之前运行,一般的杀毒方法无法清除。

“双枪”木马病毒感染后,会切断主流杀毒软件的联网功能,会造成杀毒软件升级更新、下载病毒库、下载附加组件、云查杀等等关键功能均被破坏,虽然看起来似乎一切正常,但杀毒软件的安全功能已基本丧失,用户可能随时遭遇更多恶意病毒木马的袭击。

腾讯御见威胁情报中心在今年4月份就披露过"双枪"木马病毒,当时该病毒的主要传播渠道是隐藏在多个知名的Ghost系统盘中,当用户使用这些Ghost安装盘重装系统时,病毒就被感染。详细信息见《 Ghost系统被植入“双枪2”病毒,病毒抢先攻占系统,杀毒软件变残废》一文。

文章链接:

67fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9K6c8W2)9#2k6W2)9#2k6X3u0A6P5W2)9K6c8p5#2*7d9e0g2a6c8r3D9K6e0#2c8y4x3f1&6Y4i4K6y4p5i4K6y4p5i4K6t1$3j5h3#2H3i4K6y4n7L8h3W2V1i4K6y4p5x3U0t1@1y4K6b7^5y4o6t1&6x3g2)9J5y4X3q4E0M7q4)9K6b7X3W2V1P5q4)9K6c8o6q4Q4x3U0k6S2L8i4m8Q4x3@1u0K6L8W2)9K6c8o6u0T1j5$3u0U0x3X3f1^5y4$3q4V1x3h3q4W2z5e0y4U0k6h3b7&6k6U0g2T1k6U0f1$3j5K6M7#2y4U0l9K6i4K6t1$3j5h3#2H3i4K6y4n7j5$3S2C8M7$3#2Q4x3@1c8W2j5K6W2U0k6r3q4X3x3r3c8T1k6h3t1#2x3$3f1$3j5X3t1#2x3o6f1I4y4K6y4T1x3h3q4S2y4$3p5%4y4o6m8U0x3h3j5$3x3e0l9J5z5o6y4V1k6X3k6X3y4o6k6T1j5h3k6X3j5$3t1&6j5U0S2U0y4$3b7%4y4e0q4V1x3r3b7^5x3$3y4T1y4o6b7I4k6o6V1J5i4K6t1$3j5h3#2H3i4K6y4n7N6r3!0C8k6h3&6Q4x3@1b7&6z5o6l9I4x3o6t1&6y4U0q4Q4x3U0k6S2L8i4m8Q4x3@1u0D9j5h3&6Y4i4K6y4p5P5X3S2Q4y4h3k6o6e0R3`.`.

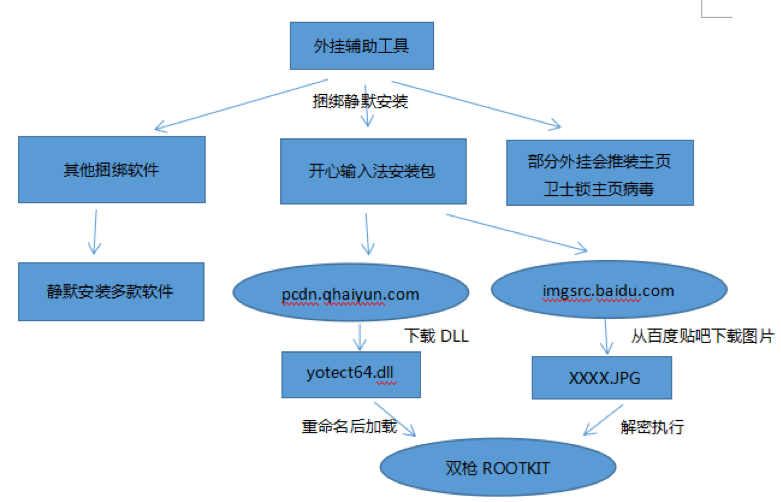

本次御见威胁情报中心捕获的"双枪"木马变种,其传播源是隐藏在外挂程序中的开心输入法安装包,输入法安装包中隐藏的木马下载器会去下载“双枪”木马,这些外挂程序大量存在于多个外挂及游戏辅助工具下载站。

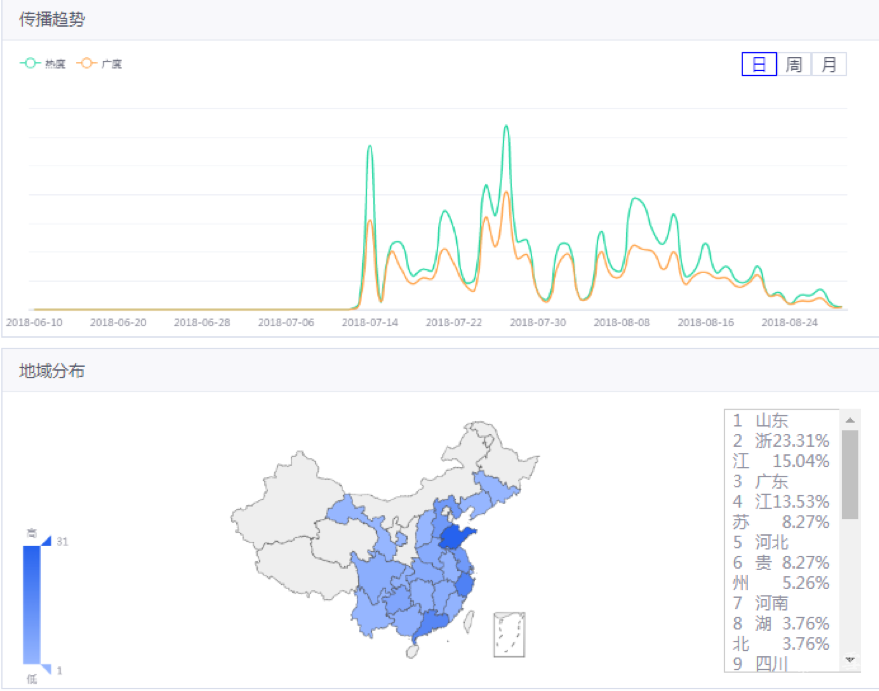

外挂网站为了方便病毒传播,通常会欺骗游戏玩家运行外挂前先关闭杀毒软件,结果导致大量玩家电脑中毒。从数据来看,自7月中旬以来,该木马十分活跃。全国各个省份均有发现,其中山东、浙江、广东的受影响电脑数量位居全国前三。

御见威胁情报中心此次发现的双枪木马变种有如下特点:

1.中毒电脑都会被静默安装“开心输入法”。

2.开心输入法安装包内含病毒下载器,从贴吧下载植入“双枪”病毒的图片和DLL文件。

3.此次截获的双枪病毒变种均使用了VMP加壳。

4.通过外挂网站追踪溯源,发现贵阳市海云世纪科技有限公司的服务器与这次病毒传播事件有关。

0x2 威胁等级(高危)

危害评估:★★★★☆

双枪病毒会感染硬盘MBR和VBR,感染后较难清除。“双枪”木马除了锁定浏览器牟利,还是一个后门程序,潜在窃取用户隐私信息的风险。“双枪”木马还会破坏杀毒软件的功能,令系统的安全防护功能失效,更容易遭遇其他病毒木马的入侵。

影响评估:★★★☆☆

目前该变种影响的电脑过万台

技术评估:★★★★☆

“双枪”木马对抗杀毒软件,感染硬盘MBR和VBR,需要较高的技术门槛。

0x3 影响面

目前全国各地均有影响,山东、浙江、广东位居前三,受影响的Windows电脑上万台。

0x4详细分析

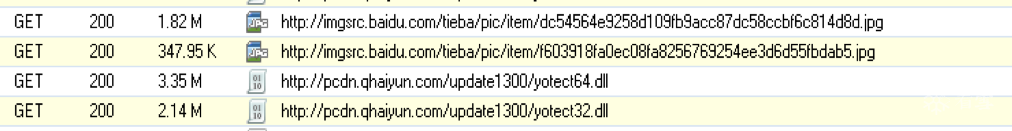

为了更加隐秘地下载病毒执行,开心输入法静默安装包会从贴吧下载图片及下载一个DLL文件,其实都是双枪Rootkit病毒。此外为了增加分析难度,开心输入法安装包及下载回来的双枪Rootkit病毒都加了vmp壳。

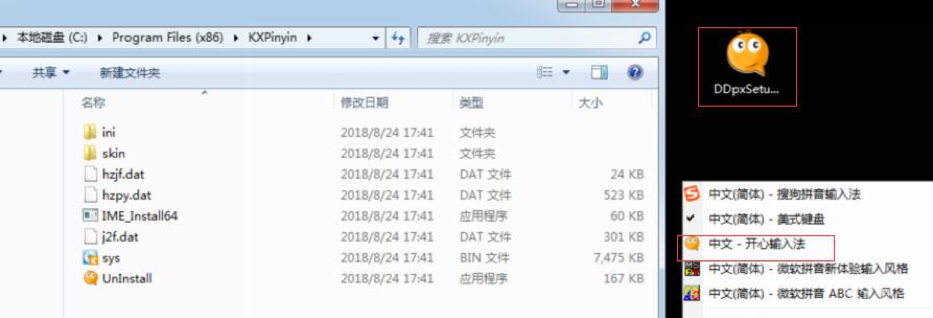

开心输入法安装包运行后被静默安装,文件被安装在ProgramFiles(x86)\KXPinyin目录下,如下图,用户在运行完外挂工具后会发现被静默安装了开心输入法。

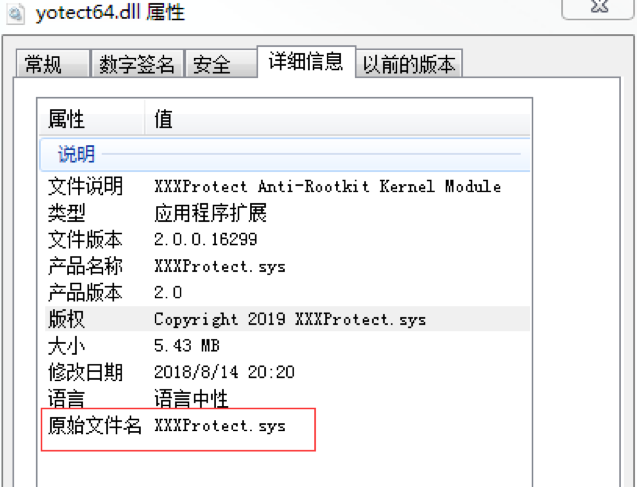

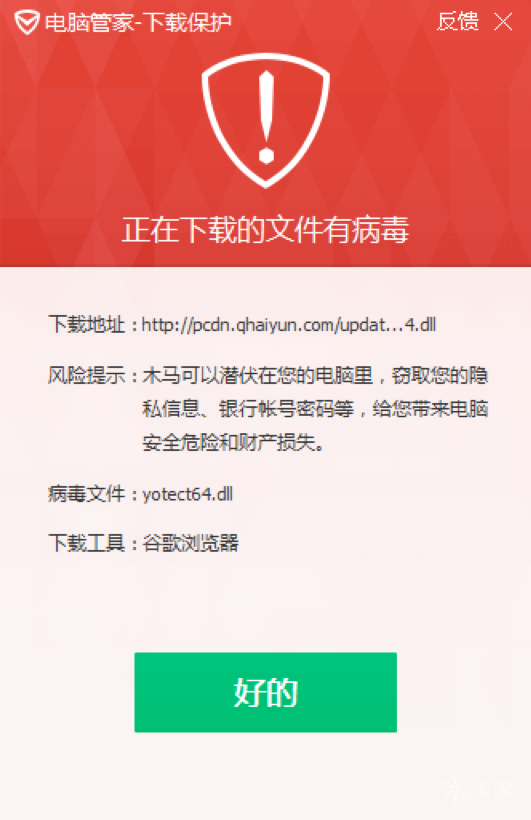

安装包除了会静默安装开心输入法,还会联网拉取双枪Rootkit变种,包括下载一个dll文件及从贴吧下载图片,查看下载回来的yotect64.dll文件信息,可以发现是一个驱动文件,其文件信息及Rootkit功能和之前披露的双枪Rootkit基本一致。

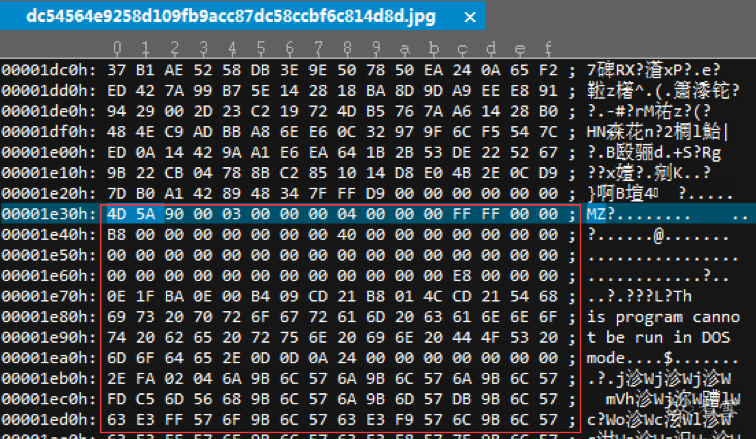

从贴吧图片里下载jpg格式图片,在该图片偏移1e30的地方包含了一个PE文件。该PE文件也是双枪Rootkit。

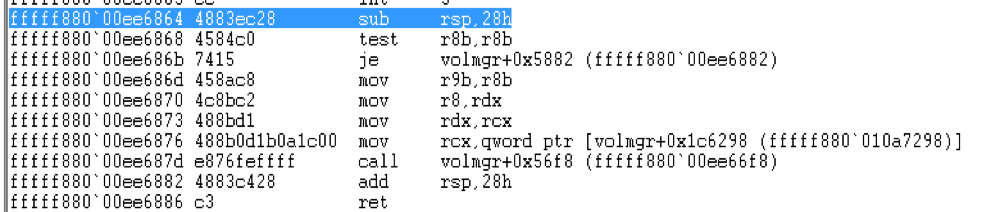

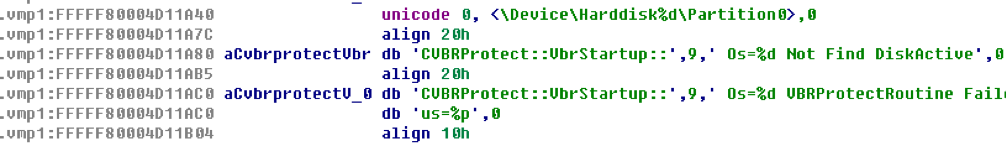

云端下载回来的Rootkit加载执行后,会伪装成微软系统文件volmgr.sys,注册多个回调,包括进程创建回调、关机回调、CmpCallback、镜像加载回调等。在这些回调函数中实现自保护、对抗杀软、劫持主页等功能。比如在CmpCallback回调中拦截对自身注册表的读写访问,在进程创建回调中以命令行启动的方式进行主页劫持。

0x5 溯源及关联分析

这次"双枪"木马变种其传播源主要是捆绑病毒的游戏外挂和游戏辅助工具,包括屠城社区,七哥辅助网在内的多个外挂网站,在其热门下载列表中均发现已捆绑开心输入法静默安装包。

用域名pcdn.qhaiyun.com进行关联,发现其关联企业为贵阳市海云世纪科技有限公司,网上公开信息显示,该公司旗下软件著作产品只有点点拼音输入法软件,但是网上并没有找到该输入法的官方下载安装包,该输入法主要是通过流氓捆绑安装,安装上后又会反推其他软件,或者继续通过传播病毒牟利。

腾讯御见威胁情报中心数据显示,以上域名多次用于下载恶意样本,包括恶意广告软件、病毒木马等等。

0x6 解决方案&安全建议

1.建议网民使用正规软件,尽量不要下载运行各类外挂辅助工具,外挂和游戏辅助工具是病毒木马、违规软件传播的主要渠道之一;

2.几乎所有外挂网站都会欺骗游戏玩家退出或关闭杀毒软件后运行。一旦照办,杀毒软件有很高的概率被隐藏在外挂中的病毒木马破坏,从而令电脑失去安全防护能力。

建议玩家不要关闭杀毒软件,当杀毒软件报警时,不要运行外挂程序。

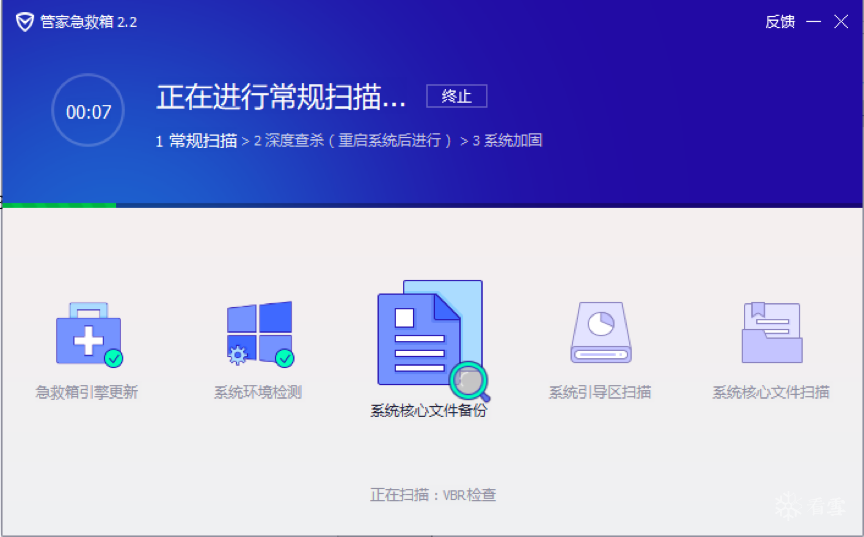

3.对于已经上当受骗,电脑感染“双枪”木马的用户,推荐使用管家急救箱处理。下载地址:89dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8D9K9h3g2V1y4W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3K9h3&6$3j5#2)9J5c8Y4S2X3M7%4m8W2k6h3c8Q4x3V1k6@1L8$3!0D9M7#2)9J5c8W2y4&6M7%4c8W2L8f1q4A6k6p5u0G2P5q4m8J5L8#2)9#2k6U0t1&6x3q4)9#2k6U0l9H3y4W2)9#2k6X3&6W2N6#2)9#2k6U0p5I4x3U0g2Q4x3X3g2J5j5i4t1`.

0x7 IOC

MD5:

70fe6ef932e44d403ffce5a3eb3afcc6

8c8b518cd9870de236a5624fcb16730e

306101b153b2f0498bba085f5aee3609

d7fe71ef15ca8d98f8ed9c7b7e327146

649e54c11df27d5a55d6fb8bee5e25e6

04e3263b51d3ae62b6a0b867607d960c

e653c3432245b7d8e4dc880e9b4acc87

0acfb37078de88fb6db3ab5a50e07857

f1f0f83e2061d44dd938790464fad45c

URL:

7e2K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4m8U0k6r3&6Q4x3X3g2I4K9r3q4A6P5i4g2F1i4K6u0W2j5$3!0E0i4K6u0r3N6i4m8V1j5i4c8W2x3e0x3H3x3g2)9J5c8Y4W2G2N6r3g2U0N6o6j5@1i4K6u0W2k6r3I4D9

d29K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4m8U0k6r3&6Q4x3X3g2I4K9r3q4A6P5i4g2F1i4K6u0W2j5$3!0E0i4K6u0r3N6i4m8V1j5i4c8W2x3e0p5H3x3q4)9J5c8Y4W2G2N6r3g2U0N6o6x3J5i4K6u0W2k6r3I4D9

8bfK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4m8U0k6r3&6Q4x3X3g2I4K9r3q4A6P5i4g2F1i4K6u0W2j5$3!0E0i4K6u0r3k6r3W2S2L8Y4m8A6L8Y4W2A6L8W2)9J5c8X3c8V1M7s2S2K6k6i4c8#2M7o6p5&6y4e0t1#2i4K6g2X3x3e0l9H3y4U0c8Q4x3X3g2W2P5r3f1`.

参考链接:

Ghost系统被植入“双枪2”病毒,病毒抢先攻占系统,杀毒软件变残废

436K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9K6c8W2)9#2k6W2)9#2k6X3u0A6P5W2)9K6c8p5#2*7d9e0g2a6c8r3D9K6e0#2c8y4x3f1&6Y4i4K6y4p5i4K6y4p5i4K6t1$3j5h3#2H3i4K6y4n7L8h3W2V1i4K6y4p5x3U0t1@1y4K6b7^5y4o6t1&6x3g2)9J5y4X3q4E0M7q4)9K6b7X3W2V1P5q4)9K6c8o6q4Q4x3U0k6S2L8i4m8Q4x3@1u0K6L8W2)9K6c8o6u0T1j5$3u0U0x3X3f1^5y4$3q4V1x3h3q4W2z5e0y4U0k6h3b7&6k6U0g2T1k6U0f1$3j5K6M7#2y4U0l9K6i4K6t1$3j5h3#2H3i4K6y4n7j5$3S2C8M7$3#2Q4x3@1c8W2j5K6W2U0k6r3q4X3x3r3c8T1k6h3t1#2x3$3f1$3j5X3t1#2x3o6f1I4y4K6y4T1x3h3q4S2y4$3p5%4y4o6m8U0x3h3j5$3x3e0l9J5z5o6y4V1k6X3k6X3y4o6k6T1j5h3k6X3j5$3t1&6j5U0S2U0y4$3b7%4y4e0q4V1x3r3b7^5x3$3y4T1y4o6b7I4k6o6V1J5i4K6t1$3j5h3#2H3i4K6y4n7N6r3!0C8k6h3&6Q4x3@1b7&6z5o6l9I4x3o6t1&6y4U0q4Q4x3U0k6S2L8i4m8Q4x3@1u0D9j5h3&6Y4i4K6y4p5P5X3S2Q4y4h3k6o6e0R3`.`.

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课